Créer des requêtes de chasse à l’aide du mode guidé dans Microsoft Defender XDR

S’applique à :

- Microsoft Defender XDR

Importante

Certaines informations ont trait à un produit préalablement publié, qui peut être modifié de manière significative avant sa publication commerciale. Microsoft n’offre aucune garantie, explicite ou implicite, concernant les informations fournies ici.

Le générateur de requêtes en mode guidé permet aux analystes de créer des requêtes de chasse significatives sans connaître Langage de requête Kusto (KQL) ou le schéma de données. Les analystes de tous les niveaux d’expérience peuvent utiliser le générateur de requêtes pour filtrer les données des 30 derniers jours afin de rechercher des menaces, d’étendre les enquêtes sur les incidents, d’effectuer des analyses de données sur les données de menace ou de se concentrer sur des zones de menace spécifiques.

L’analyste peut choisir le jeu de données à examiner et les filtres et conditions à utiliser pour limiter les données à ce dont ils ont besoin.

Vous pouvez watch cette vidéo pour obtenir une vue d’ensemble de la chasse guidée :

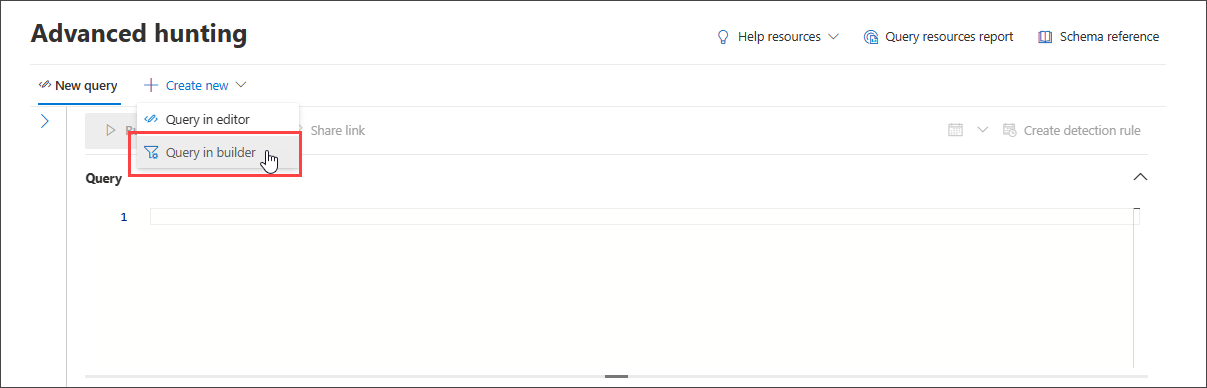

Ouvrir une requête dans le générateur

Dans la page Repérage avancé, sélectionnez Create nouveau pour ouvrir un nouvel onglet de requête, puis sélectionnez Requête dans le générateur.

Cela vous amène au mode guidé, où vous pouvez ensuite construire votre requête en sélectionnant différents composants à l’aide des menus déroulants.

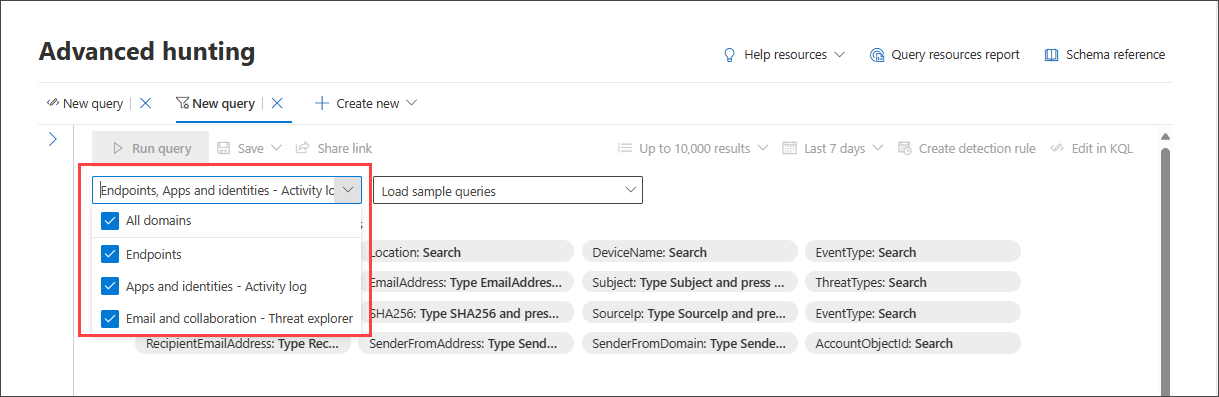

Spécifier le domaine de données dans lequel rechercher

Vous pouvez contrôler l’étendue de la chasse en sélectionnant le domaine couvert par la requête :

La sélection de Tous inclut les données de tous les domaines auquel vous avez actuellement accès. La réduction à un domaine spécifique autorise les filtres pertinents pour ce domaine uniquement.

Vous pouvez choisir :

- Tous les domaines : pour examiner toutes les données disponibles dans votre requête

- Points de terminaison : pour examiner les données de point de terminaison fournies par Microsoft Defender pour point de terminaison

- Applications et identités : pour examiner les données d’application et d’identité fournies par Microsoft Defender for Cloud Apps et Microsoft Defender pour Identity ; les utilisateurs familiarisés avec le journal d’activité peuvent trouver les mêmes données ici

- Email et la collaboration : pour examiner les données des applications de messagerie et de collaboration telles que SharePoint, OneDrive et autres ; les utilisateurs familiarisés avec Threat Explorer peuvent trouver les mêmes données ici

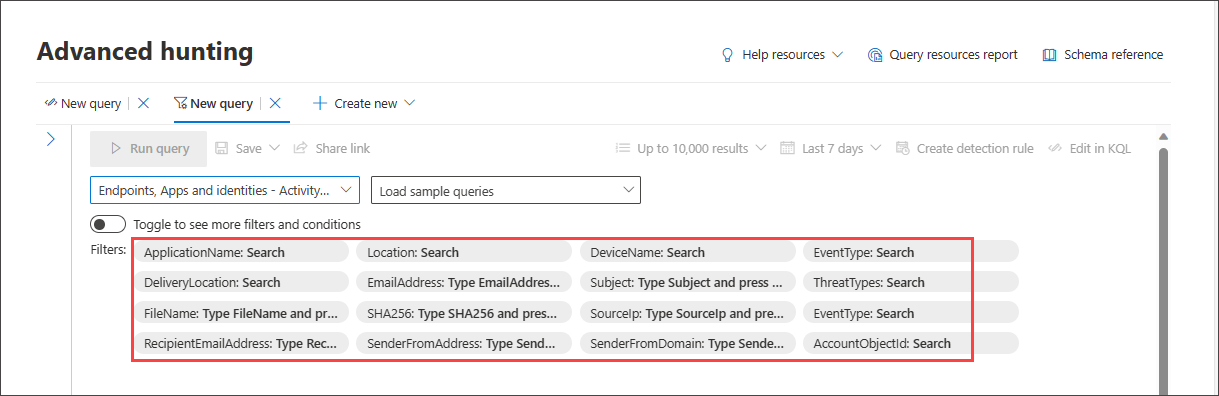

Utiliser des filtres de base

Par défaut, la chasse guidée comprend quelques filtres de base pour vous aider à démarrer rapidement.

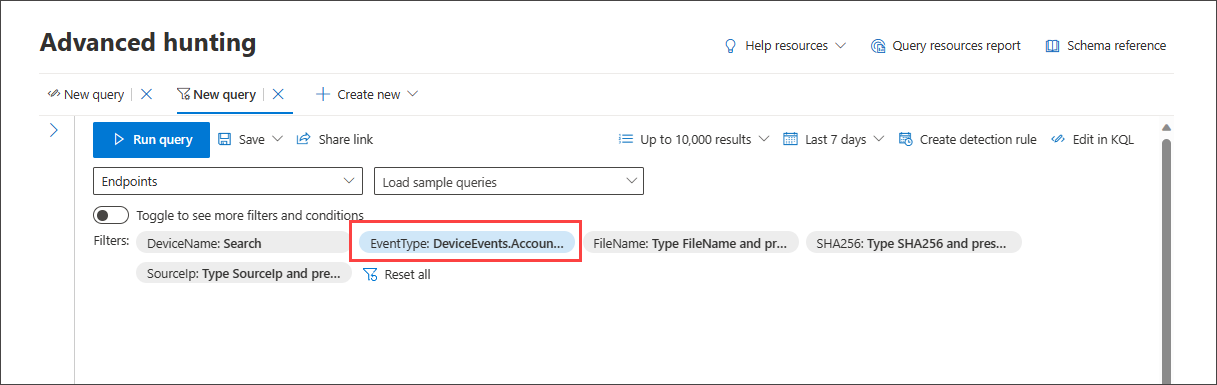

Lorsque vous choisissez une source de données, pour instance, Points de terminaison, le générateur de requêtes affiche uniquement les groupes de filtres applicables. Vous pouvez ensuite choisir un filtre qui vous intéresse en sélectionnant ce groupe de filtres, pour instance, EventType, puis en sélectionnant le filtre de votre choix.

Une fois la requête prête, sélectionnez le bouton bleu Exécuter la requête . Si le bouton est grisé, cela signifie que la requête doit être remplie ou modifiée.

Remarque

La vue de filtre de base utilise uniquement l’opérateur AND , ce qui signifie que l’exécution de la requête génère des résultats pour lesquels tous les filtres définis ont la valeur true.

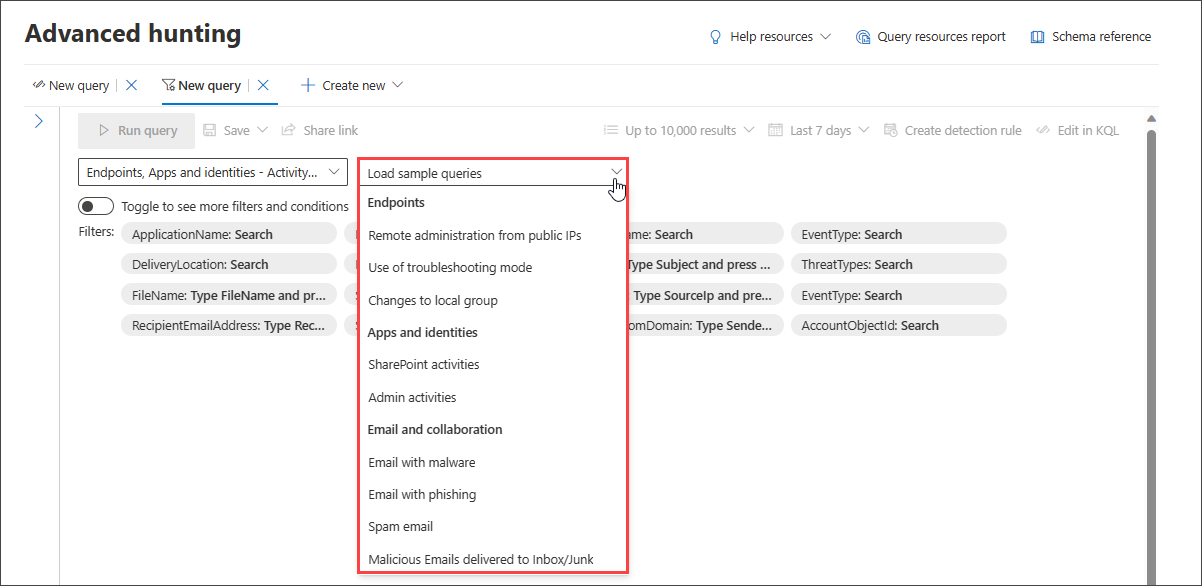

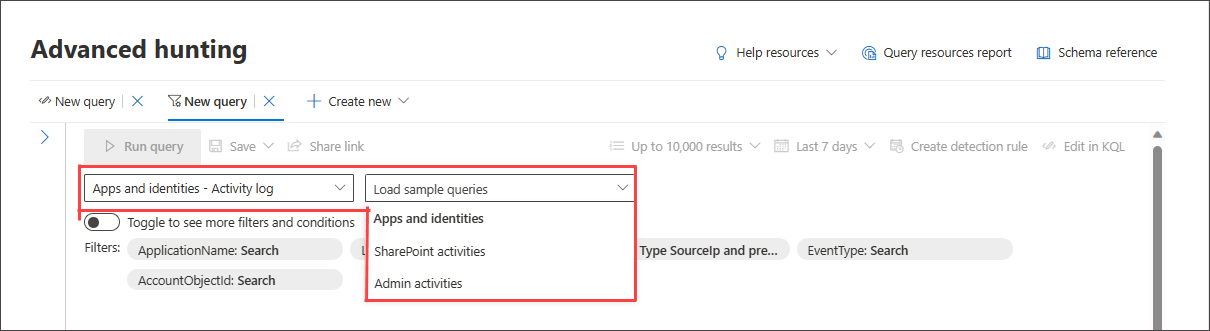

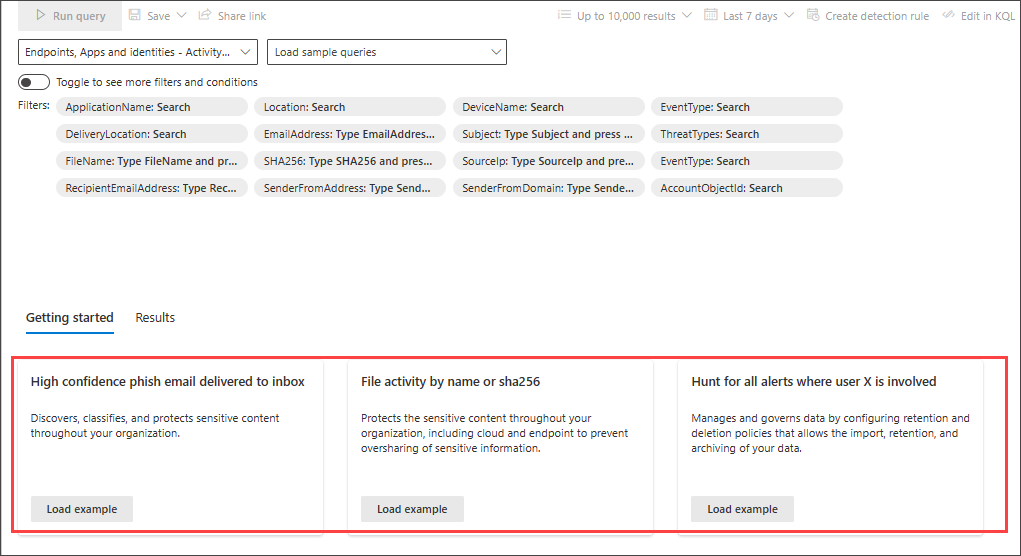

Charger des exemples de requêtes

Un autre moyen rapide de se familiariser avec la chasse guidée consiste à charger des exemples de requêtes à l’aide du menu déroulant Charger des exemples de requêtes .

Remarque

La sélection d’un exemple de requête remplace la requête existante.

Une fois l’exemple de requête chargé, sélectionnez Exécuter la requête.

Si vous avez déjà sélectionné un domaine, la liste des exemples de requêtes disponibles change en conséquence.

Pour restaurer la liste complète des exemples de requêtes, sélectionnez Tous les domaines , puis rouvrez Charger les exemples de requêtes.

Si l’exemple de requête chargé utilise des filtres en dehors du jeu de filtres de base, le bouton bascule est grisé. Pour revenir au jeu de filtres de base, sélectionnez Effacer tout , puis basculez tous les filtres.

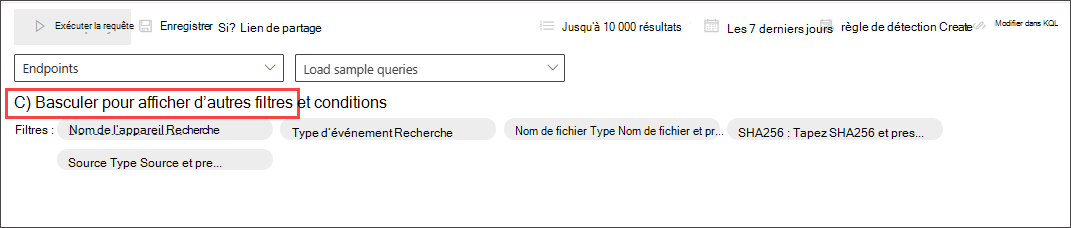

Utiliser plus de filtres

Pour afficher d’autres groupes de filtres et conditions, sélectionnez Basculer pour afficher d’autres filtres et conditions.

Lorsque le bouton bascule Tous les filtres est actif, vous pouvez désormais utiliser la gamme complète de filtres et de conditions en mode guidé.

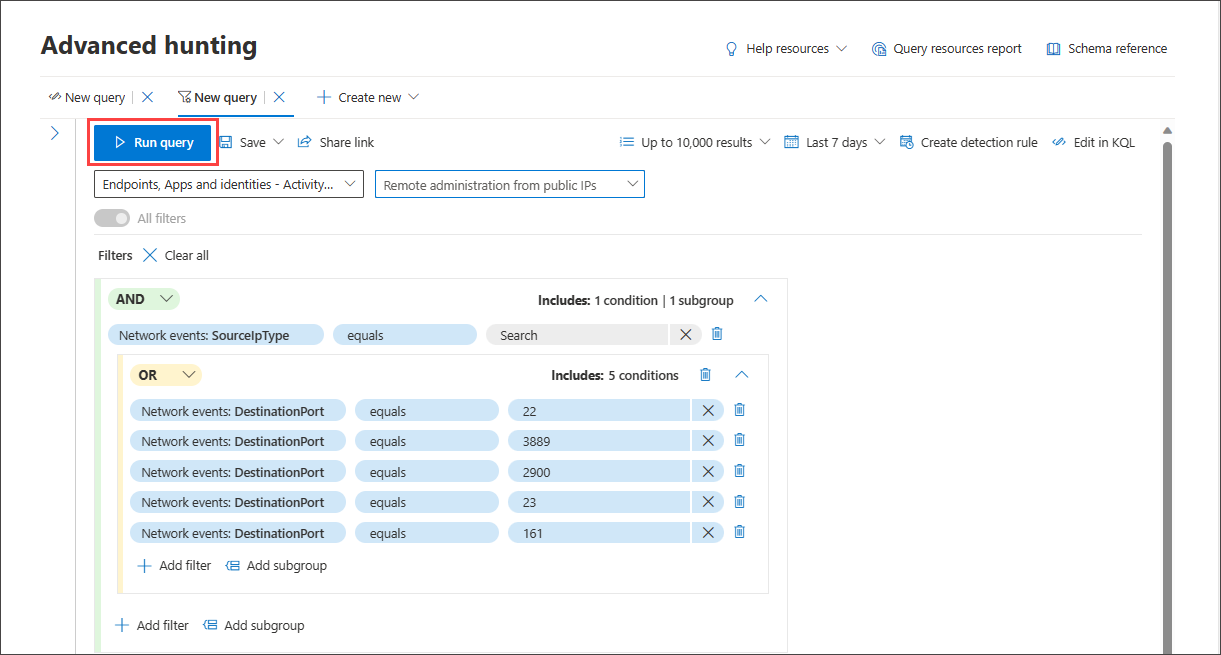

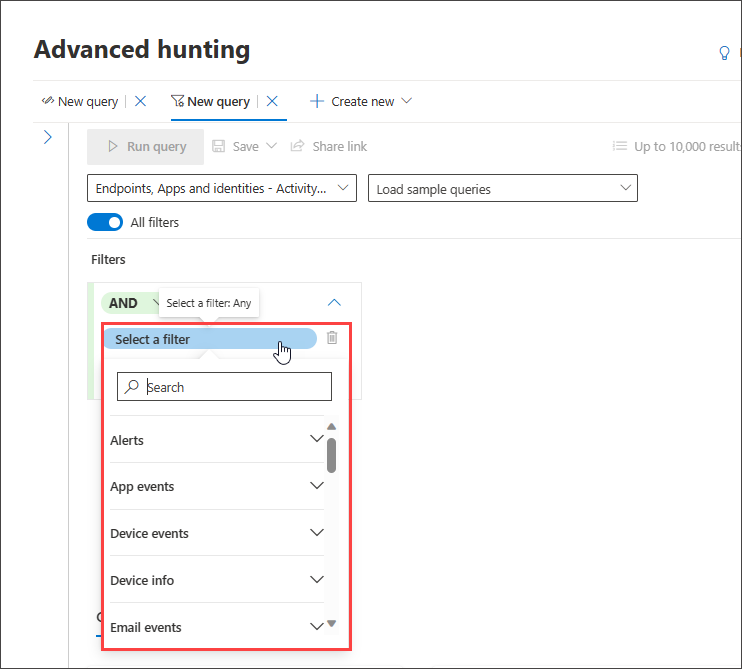

Create conditions

Pour spécifier un jeu de données à utiliser dans la requête, sélectionnez Sélectionner un filtre. Explorez les différentes sections de filtre pour trouver ce qui est disponible.

Tapez les titres de la section dans la zone de recherche en haut de la liste pour rechercher le filtre. Les sections se terminant par des informations contiennent des filtres qui fournissent des informations sur les différents composants que vous pouvez examiner et des filtres pour les états des entités. Les sections se terminant par des événements contiennent des filtres qui vous permettent de rechercher n’importe quel événement surveillé sur l’entité. Par instance, pour rechercher des activités impliquant certains appareils, vous pouvez utiliser les filtres sous la section Événements d’appareil.

Remarque

Le choix d’un filtre qui ne figure pas dans la liste des filtres de base désactive ou grise le bouton bascule pour revenir à la vue filtres de base. Pour réinitialiser la requête ou supprimer les filtres existants dans la requête actuelle, sélectionnez Effacer tout. Cela réactive également la liste des filtres de base.

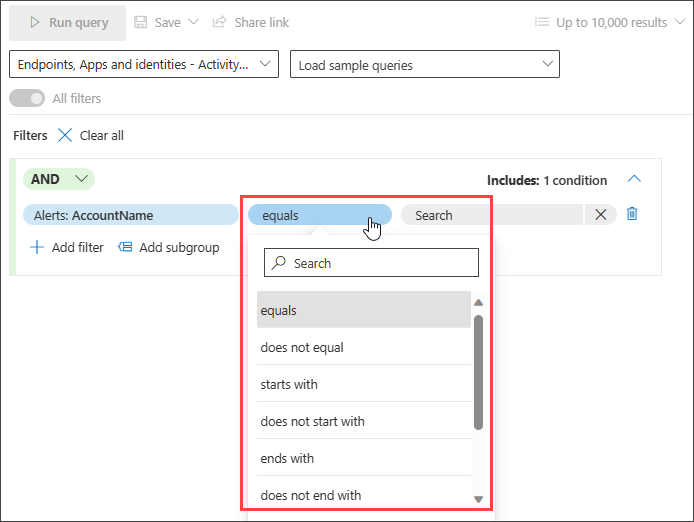

Ensuite, définissez la condition appropriée pour filtrer davantage les données en les sélectionnant dans le deuxième menu déroulant et en fournissant des entrées dans le troisième menu déroulant si nécessaire :

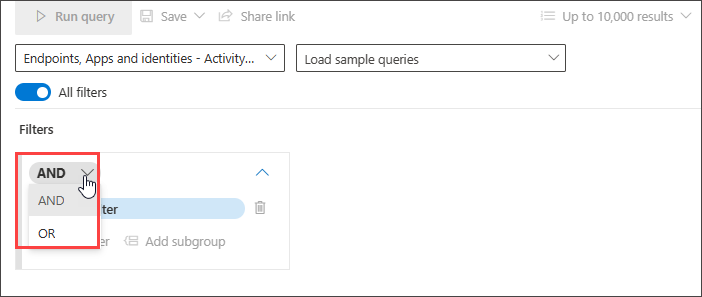

Vous pouvez ajouter d’autres conditions à votre requête à l’aide des conditions AND et OR . AND retourne des résultats qui remplissent toutes les conditions de la requête, tandis que OR retourne des résultats qui remplissent l’une des conditions de la requête.

L’affinement de votre requête vous permet de passer automatiquement au crible les enregistrements volumineux pour générer une liste de résultats qui est déjà ciblée sur votre besoin spécifique de repérage des menaces.

Pour connaître les types de données pris en charge et d’autres fonctionnalités du mode guidé pour vous aider à affiner votre requête, consultez Affiner votre requête en mode guidé.

Essayer des exemples de procédures pas à pas de requête

Une autre façon de vous familiariser avec la chasse guidée consiste à charger des exemples de requêtes précréé en mode guidé.

Dans la section Prise en main de la page de repérage, nous avons fourni trois exemples de requêtes guidées que vous pouvez charger. Les exemples de requête contiennent certains des filtres et des entrées les plus courants dont vous avez généralement besoin dans votre repérage. Le chargement de l’un des trois exemples de requêtes ouvre une visite guidée de la façon dont vous construisez l’entrée à l’aide du mode guidé.

Suivez les instructions dans les bulles d’enseignement bleues pour construire votre requête. Sélectionnez Exécuter la requête.

Essayer des requêtes

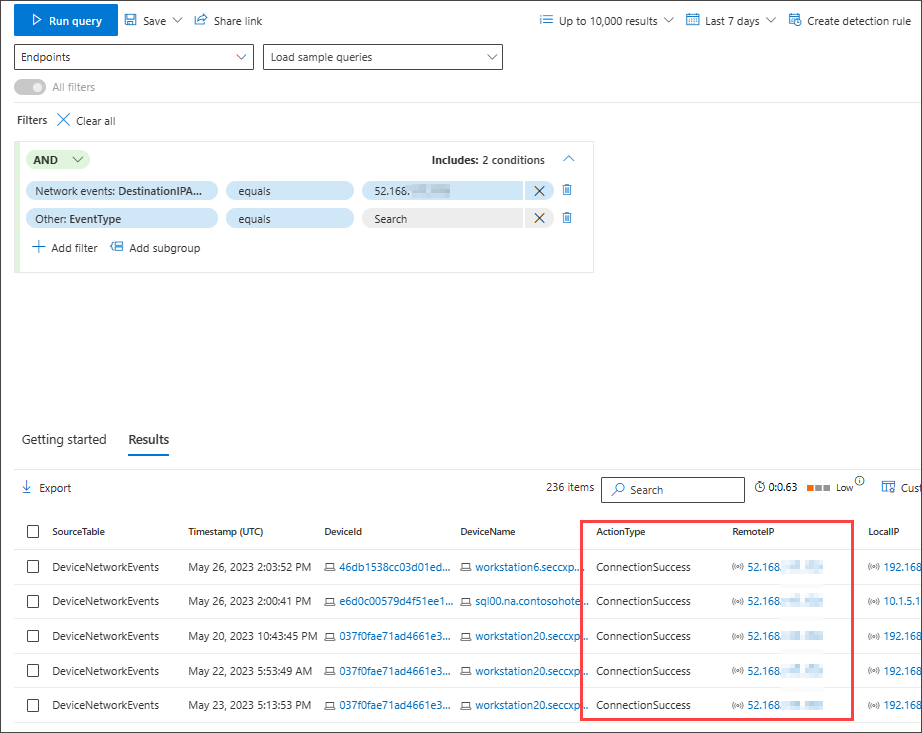

Rechercher des connexions réussies à une adresse IP spécifique

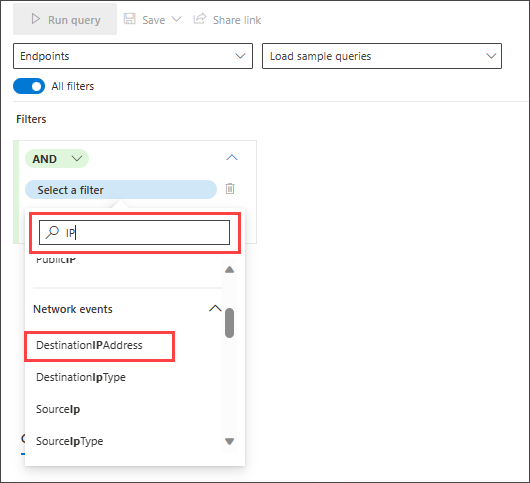

Pour rechercher des communications réseau réussies vers une adresse IP spécifique, commencez à taper « ip » pour obtenir des filtres suggérés :

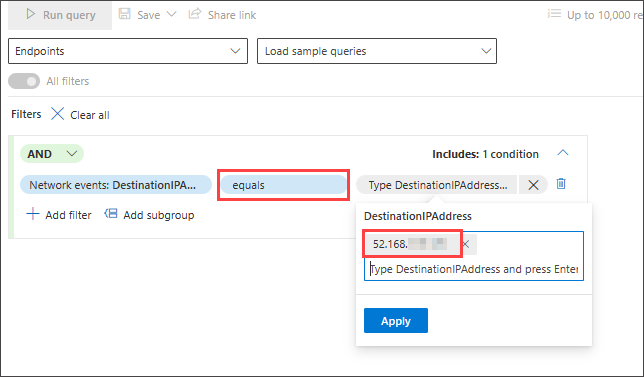

Pour rechercher les événements impliquant une adresse IP spécifique où l’adresse IP est la destination de la communication, sélectionnez DestinationIPAddress sous la section Événements d’adresse IP. Sélectionnez ensuite l’opérateur equals . Tapez l’adresse IP dans le troisième menu déroulant, puis appuyez sur Entrée :

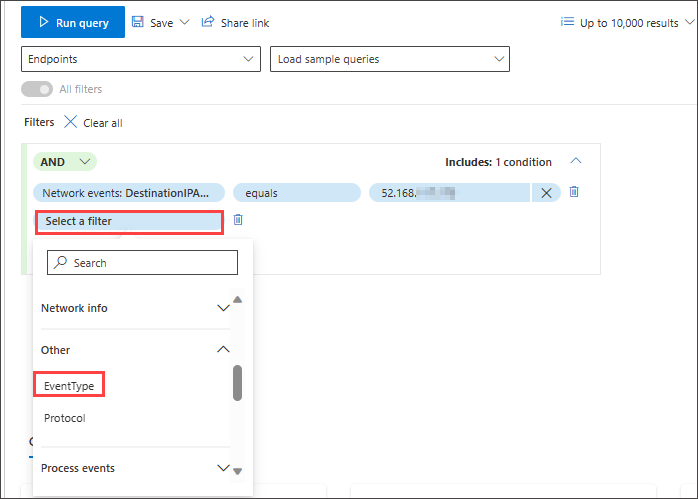

Ensuite, pour ajouter une deuxième condition qui recherche des événements de communication réseau réussis, recherchez le filtre d’un type d’événement spécifique :

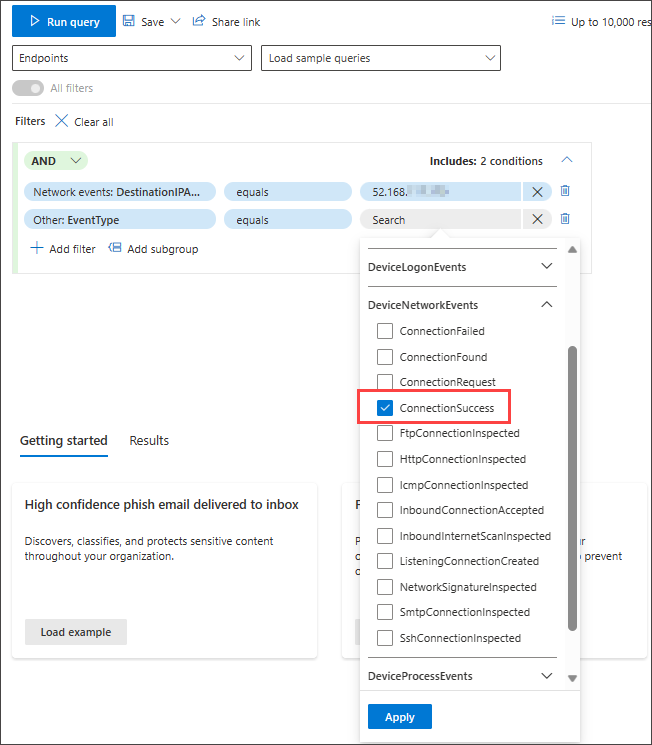

Le filtre EventType recherche les différents types d’événements enregistrés. Elle équivaut à la colonne ActionType qui existe dans la plupart des tables de la chasse avancée. Sélectionnez-la pour choisir un ou plusieurs types d’événements à filtrer. Pour rechercher des événements de communication réseau réussis, développez la section DeviceNetworkEvents , puis choisissez ConnectionSuccess:

Enfin, sélectionnez Exécuter la requête pour rechercher toutes les communications réseau réussies vers l’adresse IP 52.168.117.170 :

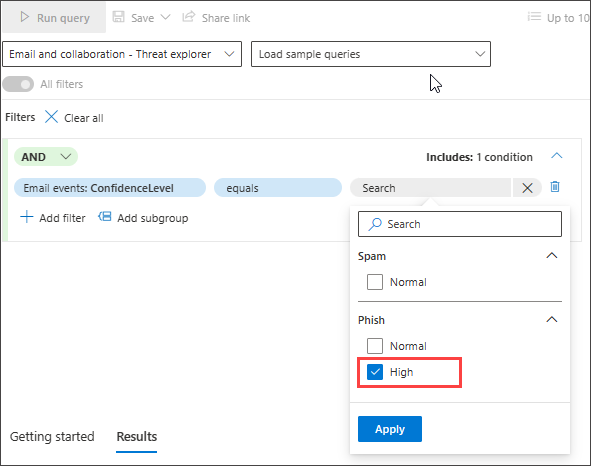

Rechercher les e-mails de hameçonnage ou de courrier indésirable à haut niveau de confiance remis à la boîte de réception

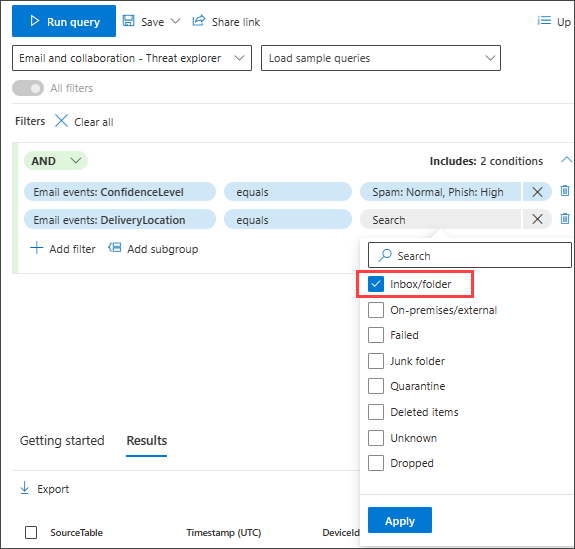

Pour rechercher tous les messages d’hameçonnage et de courrier indésirable à haut niveau de confiance qui ont été remis dans le dossier boîte de réception au moment de la remise, sélectionnez d’abord ConfianceLevel sous Email Événements, sélectionnez égal, puis choisissez Élevé sous Hameçonnage et Courrier indésirable dans la liste fermée suggérée qui prend en charge la sélection multiple :

Ensuite, ajoutez une autre condition, en spécifiant cette fois le dossier ou DeliveryLocation, Boîte de réception/dossier.

Voir aussi

- Affiner votre requête en mode guidé

- Utiliser les résultats de requête en mode guidé

- Comprendre le schéma

Conseil

Voulez-vous en savoir plus ? Engage avec la communauté Microsoft Security dans notre communauté technique : Microsoft Defender XDR Tech Community.

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour