Remarque

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Cet article explique comment exclure des règles d’analyse spécifiques du moteur de corrélation Microsoft Defender XDR. Cette fonctionnalité permet aux organisations qui migrent à partir de Microsoft Sentinel de maintenir un comportement d’incident prévisible et de garantir la compatibilité avec les workflows d’automatisation existants.

Vue d’ensemble

Microsoft Defender XDR regroupe plusieurs alertes et incidents dans des récits d’attaque unifiés. Bien que cette fonctionnalité fournisse des insights de sécurité puissants, elle peut entraîner un comportement inattendu pour les organisations qui migrent à partir de Microsoft Sentinel, où les incidents sont statiques et déterminés uniquement par des configurations de règles analytiques.

En excluant des règles d’analyse spécifiques de la corrélation, vous pouvez vous assurer que les alertes générées par ces règles contournent le moteur de corrélation et se regroupent en incidents exactement comme dans Microsoft Sentinel, en fonction uniquement de la configuration de regroupement de la règle d’analyse.

Pour plus d’informations sur le fonctionnement de la corrélation dans Microsoft Defender XDR, consultez Corrélation d’alerte et fusion d’incidents dans le portail Microsoft Defender.

Configuration requise

Pour exclure les règles d’analyse de la corrélation, vous avez besoin des autorisations suivantes :

Microsoft Sentinel Les utilisateurs contributeurs disposant de ce rôle Azure peuvent gérer Microsoft Sentinel données de l’espace de travail SIEM, y compris les alertes et les détections.

Fonctionnement de l’exclusion

Lorsque vous excluez une règle d’analytique de la corrélation :

- Toute alerte générée par cette règle contourne le moteur de corrélation

- Les alertes sont regroupées en incidents en fonction uniquement de la configuration de regroupement de la règle d’analyse

- Le comportement correspond à la façon dont les incidents ont été créés dans Microsoft Sentinel

- La règle fonctionne indépendamment de la logique de corrélation qui crée normalement des récits d’attaque

Cette exclusion est contrôlée en ajoutant la #DONT_CORR# balise au début de la description de la règle.

Exclure une règle de la corrélation à l’aide de l’interface utilisateur

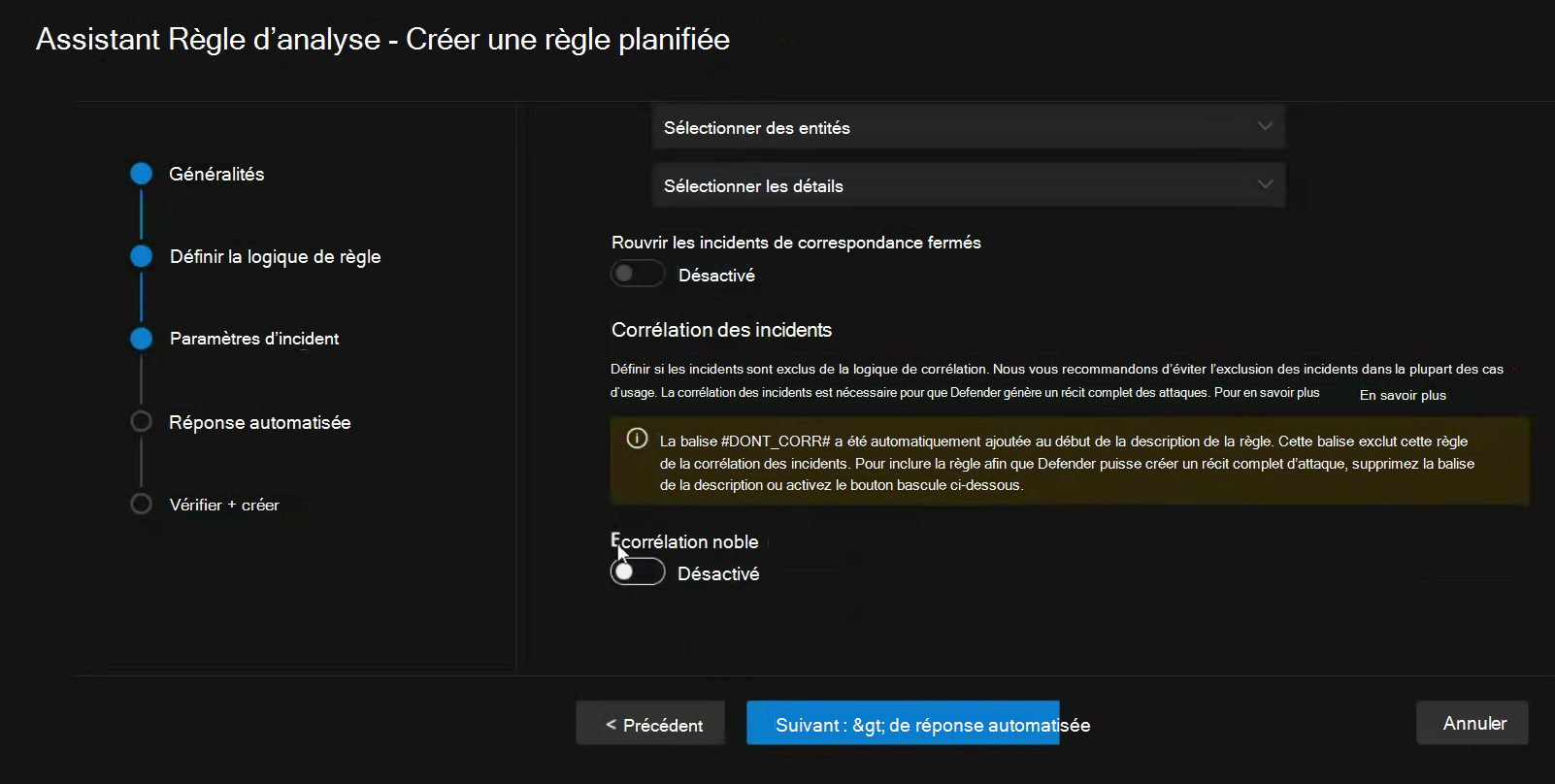

Vous pouvez exclure une règle d’analyse de la corrélation à l’aide d’un bouton bascule dans l’Assistant Règle d’analyse.

Accédez au portail Microsoft Defender et connectez-vous.

Accédez à l’Assistant Règle d’analyse.

Sous l’onglet Général de l’Assistant Règle, entrez un nom et une description.

Sous l’onglet Définir la logique de règle , configurez la logique de règle en fonction des besoins.

Sous l’onglet Paramètres de l’incident , vérifiez que le bouton bascule Activer la corrélation est défini sur Désactivé.

Définissez le bouton bascule sur Activé pour exclure la règle de la corrélation.

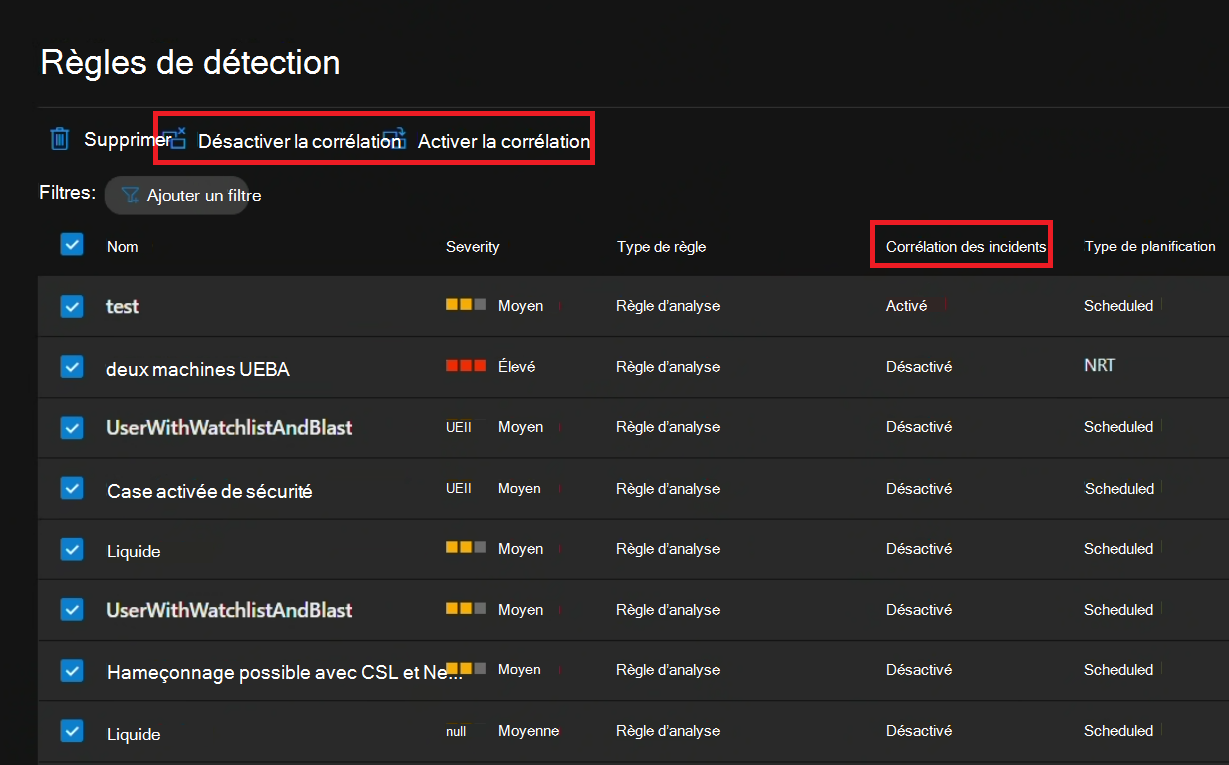

Lorsque vous excluez une règle à l’aide du bouton bascule de l’interface utilisateur, la #DONT_CORR# balise est automatiquement ajoutée au début de la description de la règle. L’affichage des règles d’analyse inclut désormais une colonne pour l’état de corrélation afin que vous puissiez facilement voir quelles règles sont exclues et filtrer la liste pour afficher les règles dans un état spécifique.

Exclure manuellement une règle de la corrélation

Vous pouvez ajouter ou supprimer manuellement la #DONT_CORR# balise pour contrôler l’état de corrélation d’une règle d’analyse.

Ajouter la balise manuellement

Ouvrez la règle d’analyse en mode édition.

Dans le champ Description de la règle, ajoutez

#DONT_CORR#au tout début du texte.Enregistrez la règle.

Contrôler l’exclusion de corrélation via l’API

Vous pouvez contrôler par programmation l’état d’exclusion des règles d’analyse en ajoutant ou en supprimant la #DONT_CORR# balise via l’API d’analyse.

Pour modifier l’état de corrélation d’une règle :

Utilisez l’API Microsoft Defender XDR pour récupérer la configuration actuelle de la règle.

Ajoutez ou supprimez la

#DONT_CORR#balise au début du champ de description de la règle.Mettez à jour la règle à l’aide de l’API.

Pour plus d’informations sur l’utilisation de l’API Microsoft Defender XDR, consultez vue d’ensemble des API Microsoft Defender XDR.

Remarques importantes

Gardez à l’esprit les points suivants lors de l’utilisation de l’exclusion de corrélation :

L’état de corrélation correspond toujours à la balise. Si vous excluez une règle à l’aide du bouton bascule de l’interface utilisateur, puis supprimez manuellement la

#DONT_CORR#balise de la description, l’état de corrélation de la règle revient à Corrélation activée.La corrélation est activée par défaut pour toutes les règles d’analyse, sauf si elle est explicitement exclue.

Même lorsque vous excluez une règle de corrélation, si vous définissez une règle d’analyse avec un titre dynamique, le titre de l’incident dans le portail Defender peut être différent du titre dans Microsoft Sentinel. Le titre Microsoft Sentinel est le titre de la première alerte, et dans Defender, il revient à la tactique MITRE commune de toutes les alertes.

La modification de l’état de corrélation d’une règle n’affecte pas les alertes qui ont été créées avant la modification. Les alertes reçoivent leur état de corrélation lorsqu’elles sont créées, et cet état reste statique.

Le moteur de corrélation est conçu pour générer des récits d’attaque complets et aide considérablement les analystes SOC à comprendre les attaques et à y répondre efficacement. Excluez les règles de la corrélation uniquement lorsque cela est nécessaire pour des besoins métier ou opérationnels spécifiques.

Règles de mise en forme des balises :

-

Ne respecte pas la casse : vous pouvez utiliser n’importe quelle combinaison de lettres majuscules et minuscules (par exemple,

#dont_corr#ou#DONT_CORR#). - L’espacement est flexible : vous pouvez ajouter n’importe quel nombre d’espaces entre la balise et le reste de la description, ou aucun espace du tout.

- Doit être au début : la balise doit apparaître au début du champ de description.

Par exemple, les descriptions suivantes sont toutes valides :

- #DONT_CORR# Cette règle détecte les tentatives de connexion suspectes

- #dont_corr# Cette règle surveille les modifications de fichier

- #DONT_CORR#This règle n’a pas d’espace après la balise

-

Ne respecte pas la casse : vous pouvez utiliser n’importe quelle combinaison de lettres majuscules et minuscules (par exemple,

Dans des scénarios spécifiques, le titre de l’incident peut différer entre le portail Defender et Microsoft Sentinel, même lorsque vous désactivez la corrélation des incidents pour la règle :

- Lorsqu’un incident contient des alertes avec des titres différents, le portail Defender affiche le nom de l’incident en tant que technique MITRE ATT&CK commune de toutes les alertes, tandis que Microsoft Sentinel utilise le titre de la première alerte.

- Les alertes au sein d’un même incident peuvent avoir des titres différents lorsque le titre de l’alerte est configuré en tant que titre dynamique et que le regroupement d’alertes pour les incidents est activé.

Étapes suivantes

- Corrélation des alertes et fusion des incidents dans le portail Microsoft Defender

- Créer des règles de détection personnalisées

- Gérer les détections personnalisées

- Gérer les incidents dans Microsoft Defender

Conseil

Voulez-vous en savoir plus ? Collaborez avec la communauté Sécurité Microsoft dans notre communauté technique : Communauté technique Microsoft Defender XDR.