Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Importante

Certaines informations contenues dans cet article concernent le produit en préversion, qui peut être considérablement modifié avant sa publication commerciale. Microsoft n’offre aucune garantie, explicite ou implicite, concernant les informations fournies ici.

Importante

Les procédures décrites dans cet article utilisent des fonctionnalités qui nécessitent au minimum Microsoft Entra ID P2 pour chaque utilisateur dans l’étendue de la gestion.

Pour implémenter une solution d’accès délégué multilocataire, procédez comme suit :

Activez le contrôle d’accès en fonction du rôle pour Defender pour point de terminaison via le portail Microsoft Defender et connectez-vous à Microsoft Entra groupes.

Configurez la gestion des droits d’utilisation pour les utilisateurs externes dans Gouvernance Microsoft Entra ID afin d’activer les demandes d’accès et l’approvisionnement.

Gérer les demandes d’accès et les audits dans Microsoft Myaccess.

Activer les contrôles d’accès en fonction du rôle dans Microsoft Defender pour point de terminaison dans Microsoft Defender portail

Créer des groupes d’accès pour les ressources MSSP dans customer Microsoft Entra ID : Groupes

Ces groupes sont liés aux rôles que vous créez dans Defender pour point de terminaison dans Microsoft Defender portail. Pour ce faire, dans le locataire AD du client, créez trois groupes. Dans notre exemple d’approche, nous créons les groupes suivants :

- Analyste de niveau 1

- Analyste de niveau 2

- Approbateurs d’analystes MSSP

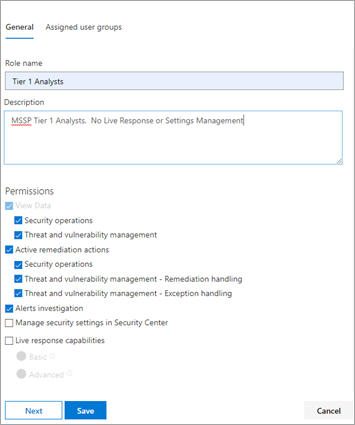

Créez des rôles Defender pour point de terminaison pour les niveaux d’accès appropriés dans Customer Defender pour point de terminaison dans Microsoft Defender rôles et groupes du portail.

Pour activer RBAC dans le portail Microsoft Defender client, accédez aux rôles Autorisations > Points de terminaison & groupes > Rôles avec un compte d’utilisateur disposant de droits d’administrateur de la sécurité.

Ensuite, créez des rôles RBAC pour répondre aux besoins du niveau SOC MSSP. Liez ces rôles aux groupes d’utilisateurs créés via « Groupes d’utilisateurs affectés ».

Deux rôles possibles :

Analystes de niveau 1

Effectuez toutes les actions à l’exception de la réponse en direct et gérez les paramètres de sécurité.Analystes de niveau 2

Fonctionnalités de niveau 1 avec l’ajout de la réponse en direct.

Pour plus d’informations, consultez Gérer l’accès au portail à l’aide du contrôle d’accès en fonction du rôle.

Configurer des packages d’accès de gouvernance

Ajouter MSSP en tant qu’organisation connectée dans customer Microsoft Entra ID : Identity Governance

L’ajout du MSSP en tant que organization connecté permet au MSSP de demander et de provisionner des accès.

Pour ce faire, dans le locataire AD du client, accédez à Identity Governance : Connected organization. Ajoutez un nouveau organization et recherchez votre locataire Analyste MSSP via l’ID de locataire ou le domaine. Nous vous suggérons de créer un locataire AD distinct pour vos analystes MSSP.

Créer un catalogue de ressources dans Customer Microsoft Entra ID : Identity Governance

Les catalogues de ressources sont une collection logique de packages d’accès, créés dans le locataire AD du client.

Pour ce faire, dans le locataire AD du client, accédez à Gouvernance des identités : Catalogues et ajoutez Nouveau catalogue. Dans notre exemple, nous allons l’appeler MSSP Accesses.

Pour plus d’informations, consultez Créer un catalogue de ressources.

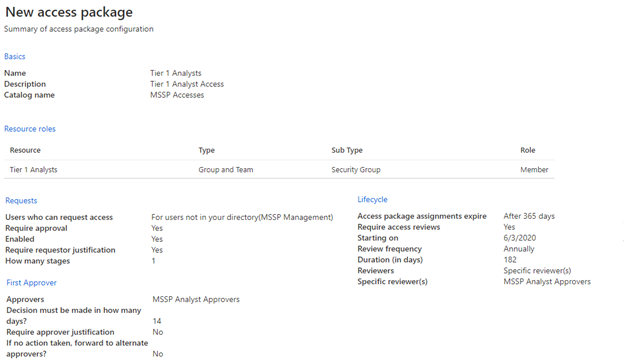

Créer des packages d’accès pour les ressources MSSP Microsoft Entra ID client : Gouvernance des identités

Les packages d’accès sont la collection de droits et d’accès qu’un demandeur accorde lors de l’approbation.

Pour ce faire, dans le locataire AD du client, accédez à Identity Governance : Access Packages et ajoutez un nouveau package d’accès. Créez un package d’accès pour les approbateurs MSSP et chaque niveau analyste. Par exemple, la configuration analyste de niveau 1 suivante crée un package d’accès qui :

- Nécessite qu’un membre du groupe AD MSSP Analyst Approbateurs autorise les nouvelles demandes

- A des révisions d’accès annuelles, où les analystes SOC peuvent demander une extension d’accès

- Peut uniquement être demandé par les utilisateurs dans le locataire SOC MSSP

- L’accès automatique expire après 365 jours

Pour plus d’informations, consultez Créer un package d’accès.

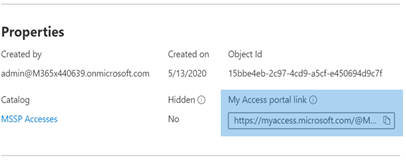

Fournir un lien de demande d’accès aux ressources MSSP à partir de customer Microsoft Entra ID : Identity Governance

Le lien Portail Mon accès est utilisé par les analystes SOC MSSP pour demander l’accès via les packages d’accès créés. Le lien est durable, ce qui signifie que le même lien peut être utilisé au fil du temps pour les nouveaux analystes. La demande d’analyste est envoyée dans une file d’attente pour approbation par les approbateurs d’analystes MSSP.

Le lien se trouve sur la page de vue d’ensemble de chaque package d’accès.

Gérer l’accès

Examinez et autorisez les demandes d’accès dans Client et/ou MSSP myaccess.

Les demandes d’accès sont gérées dans le client Mon accès, par les membres du groupe Approbateurs analystes MSSP.

Pour ce faire, accédez à myaccess du client à l’aide de :

https://myaccess.microsoft.com/@<Customer Domain>.Exemple :

https://myaccess.microsoft.com/@M365x440XXX.onmicrosoft.com#/Approuver ou refuser les demandes dans la section Approbations de l’interface utilisateur.

À ce stade, l’accès aux analystes a été provisionné et chaque analyste doit pouvoir accéder au portail Microsoft Defender du client :

https://security.microsoft.com/?tid=<CustomerTenantId>avec les autorisations et les rôles qui leur ont été attribués.

Conseil

Voulez-vous en savoir plus ? Collaborez avec la communauté Sécurité Microsoft dans notre communauté technique : Communauté technique Microsoft Defender XDR.