Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Important

Protection d'application Microsoft Defender, y compris les API du lanceur d’applications isolés Windows, est déconseillé pour Microsoft Edge for Business et ne sera plus mis à jour. À compter de Windows 11, version 24H2, Protection d'application Microsoft Defender, y compris les API du lanceur d’applications isolées Windows, n’est plus disponible.

Installations existantes de Protection d'application

Cette dépréciation n’affecte pas les installations existantes de Protection d'application Microsoft Defender (MDAG). Les organisations peuvent continuer à utiliser Protection d'application sur les versions actuelles de Windows, mais nous recommandons aux administrateurs de la sécurité d’évaluer leurs exigences de sécurité à l’avenir. Cette fonctionnalité peut être supprimée dans une prochaine version de Windows, mais elle continuera d’être conservée pour les installations existantes sur Windows.

Considérations relatives à la dépréciation

La dépréciation inclut les éléments suivants de Protection d'application.

- Si votre organization nécessite une isolation basée sur les conteneurs, nous vous recommandons d’Bac à sable Windows ou d’Azure Virtual Desktop (AVD).

- Étant donné que Protection d'application est déconseillé, il n’y aura pas de migration vers Edge Manifest V3. Les extensions correspondantes et l’application du Windows Store associée ne seront plus disponibles après mai 2024. Cela affecte les navigateurs suivants : Chrome et Firefox. Si vous souhaitez bloquer les navigateurs non protégés jusqu’à ce que vous soyez prêt à mettre hors service l’utilisation de MDAG dans votre entreprise, nous vous recommandons d’utiliser des stratégies AppLocker ou le service de gestion Microsoft Edge.

Astuce

Téléchargez le livre blanc sur la sécurité Microsoft Edge for Business pour en savoir plus sur les fonctionnalités qui font de Edge for Business un navigateur d’entreprise sécurisé.

Les fonctionnalités de sécurité supplémentaires dans Edge le rendent très sécurisé sans avoir besoin de Protection d'application. La liste croissante des fonctionnalités de sécurité inclut :

- Defender SmartScreen pour la prise en charge de l’anti-hameçonnage et des programmes malveillants, ainsi que l’analyse et le blocage des URL.

- Mode de sécurité amélioré pour la protection contre les vulnérabilités liées à la mémoire en désactivant la compilation JavaScript juste-à-temps (et d’autres protections).

- Protection contre les fautes de frappe de site web pour les sites web mal orthographiés.

- Protection contre la perte de données pour identifier, surveiller et protéger automatiquement les éléments sensibles.

Vue d'ensemble

Cet article décrit comment Microsoft Edge prend en charge Microsoft Defender Application Guard (Application Guard).

Les architectes de la sécurité au sein de l’entreprise doivent composer avec la tension qui existe entre la productivité et la sécurité. Il est relativement simple de verrouiller un navigateur et de n’autoriser que quelques sites approuvés à se charger. Cette approche permet d’améliorer la sécurité de manière globale, mais elle est vraisemblablement moins productive. Si vous prenez des mesures moins restrictives pour améliorer la productivité, vous augmentez le profil de risque. Il est difficile de parvenir à un équilibre !

Il est encore plus difficile de face aux menaces émergentes dans ce contexte de menaces en constante évolution. Les navigateurs restent la surface d’attaque principale des appareils clients, car la fonction de base d’un navigateur est de permettre aux utilisateurs d’accéder, télécharger et ouvrir du contenu non approuvé à partir de sources non fiables. Les acteurs malveillants œuvrent en permanence pour créer de nouvelles formes d’attaques d’ingénierie sociale contre le navigateur. La prévention des incidents de sécurité ou les stratégies de détection/réponse ne peuvent pas garantir une sécurité à 100 %.

Une stratégie de sécurité clé à prendre en considération est d’Adopter une méthodologie de violation, ce qui signifie que l’on accepte l’idée qu’une attaque aboutisse au moins une fois, quels que soient les efforts déployés pour l’empêcher. Cette façon de penser exige l’élaboration de défenses pour limiter les dommages, ce qui garantit que le réseau de l’entreprise et d’autres ressources restent protégés dans ce scénario. Le déploiement d’Application Guard pour Microsoft Edge s’inscrit parfaitement dans cette stratégie.

À propos d’Application Guard

Conçu pour Windows 10/11 et Microsoft Edge, Protection d'application utilise une approche d’isolation matérielle. Cette approche autorise le lancement de sites non approuvés à l’intérieur d’un conteneur lors de la navigation. L’isolation du matériel permet aux entreprises de protéger leur réseau et leurs données en cas de visite par un utilisateur d’un site compromis ou malveillant.

L’administrateur d’entreprise définit les sites approuvés, les ressources de cloud et les réseaux internes. Tout ce qui n’apparaît pas dans la liste des sites de confiance est considéré comme non fiable. Ces sites sont isolés du réseau et des données de l’entreprise sur l’appareil de l’utilisateur.

Pour plus d'informations :

- regardez notre vidéo Isolation du navigateur Microsoft Edge à l'aide d'Application Guard

- lisez Qu’est-ce qu’Application Guard et comment fonctionne-t-il ?

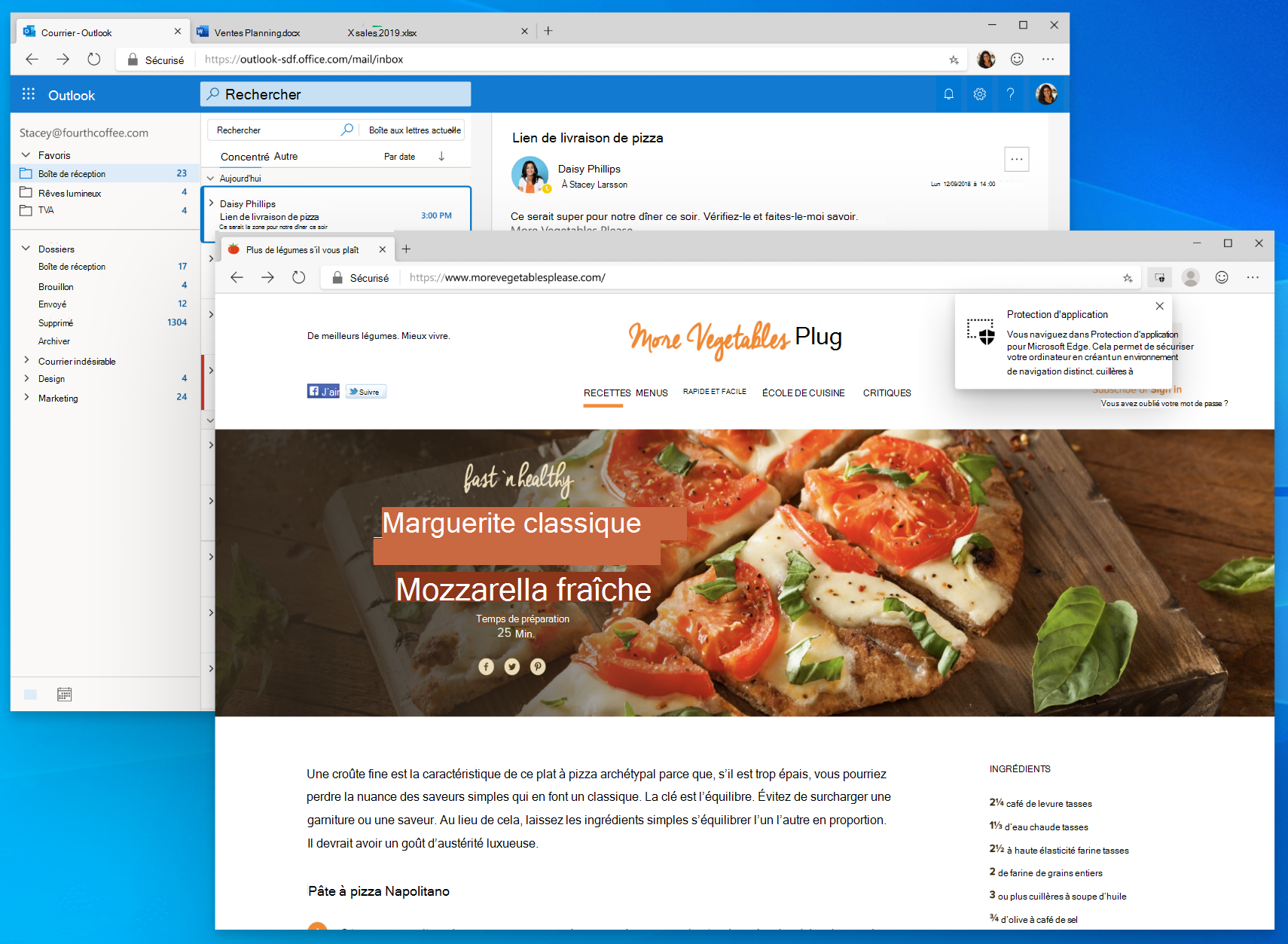

La capture d’écran suivante affiche un exemple de message de l’Application Guard montrant que l’utilisateur navigue dans un espace sécurisé.

Nouveautés

Protection d'application prise en charge dans le nouveau navigateur Microsoft Edge a une parité fonctionnelle avec Version antérieure de Microsoft Edge et inclut plusieurs améliorations.

Activer le blocage du chargement

À partir de Microsoft Edge 96, les administrateurs ont désormais la possibilité de bloquer les chargements dans le conteneur, ce qui signifie que les utilisateurs ne peuvent pas charger de fichiers de leur appareil local vers leur Protection d'application instance. Cette prise en charge peut être contrôlée par l’intermédiaire d’une stratégie. Vous pouvez mettre à jour la stratégie Edge ApplicationGuardUploadBlockingEnabled pour activer ou désactiver les chargements dans le conteneur.

Activer Protection d'application en mode passif et parcourir Edge normalement

À partir de Microsoft Edge 94, les utilisateurs ont désormais la possibilité de configurer le mode passif, ce qui signifie que Protection d'application ignore la configuration de la liste des sites et que les utilisateurs peuvent parcourir Edge normalement. Cette prise en charge peut être contrôlée par l’intermédiaire d’une stratégie. Vous pouvez mettre à jour la stratégie Edge ApplicationGuardPassiveModeEnabled pour activer ou désactiver le mode passif.

Remarque

Cette stratégie n’affecte que Edge. Par conséquent, les navigations à partir d’autres navigateurs peuvent être redirigées vers le conteneur Protection d'application si les extensions correspondantes sont activées.

Synchronisation des favoris à partir de l’hôte dans le conteneur

Certains de nos clients ont demandé la synchronisation des favoris entre le navigateur hôte et le conteneur dans Application Guard. À partir Microsoft Edge version 91, les utilisateurs ont désormais la possibilité de configurer Application Guard pour synchroniser leurs favoris entre l’hôte et le conteneur. Cela garantit que les nouveaux favoris apparaissent également sur le conteneur.

Cette prise en charge peut être contrôlée par l’intermédiaire d’une stratégie. Vous pouvez mettre à jour la stratégie Edge ApplicationGuardFavoritesSyncEnabled pour activer ou désactiver la synchronisation des favoris.

Remarque

Pour des raisons de sécurité, la synchronisation des favoris est uniquement possible à partir de l’hôte vers le conteneur et non dans l’autre sens. Pour garantir une liste unifiée des favoris sur l’hôte et le conteneur, nous avons désactivé la gestion des favoris à l’intérieur du conteneur.

Identifier le trafic réseau provenant du conteneur

Plusieurs clients utilisent WDAG dans une configuration spécifique où ils souhaitent identifier le trafic réseau provenant du conteneur. Voici quelques exemples de scénarios :

- Pour restreindre l’accès à quelques sites non confiance uniquement

- Pour autoriser l’accès à Internet à partir du conteneur uniquement

À compter de La version 91 de Microsoft Edge, il existe une prise en charge intégrée pour étiqueter le trafic réseau provenant de conteneurs Protection d'application, ce qui permet aux entreprises d’utiliser le proxy pour filtrer le trafic et appliquer des stratégies spécifiques. Vous pouvez utiliser l’en-tête pour identifier le trafic qui passe par le conteneur ou l’hôte à l’aide de ApplicationGuardTrafficIdentificationEnabled.

Prise en charge de l’extension dans le conteneur

La prise en charge d’extension dans le conteneur a été l’une des principales demandes de la part des clients. Les scénarios vont de la possibilité d’exécuter des bloqueurs de publicités à l’intérieur du conteneur pour améliorer les performances d’un navigateur jusqu’à la possibilité d’exécuter des extensions personnalisées dans le conteneur.

Les installations d’extension dans le conteneur sont désormais prises en charge, à partir de Microsoft Edge version 81. Cette prise en charge peut être contrôlée par l’intermédiaire d’une stratégie. La updateURL utilisée dans la stratégie ExtensionInstallForcelist doit être ajoutée en tant que ressources neutres dans les stratégies d’isolement réseau utilisées par Application Guard.

Voici quelques exemples de scénarios de prise en charge du conteneur :

- Forcer l’installation d’une extension sur l’hôte

- Suppression d’une extension dans l’hôte

- Extensions bloquées sur l’hôte

Remarque

Il est également possible d’installer manuellement des extensions individuelles dans le conteneur à partir du magasin d’extension. Les extensions installées manuellement persisteront dans le conteneur uniquement lorsque la stratégie Autoriser la persistance est activée.

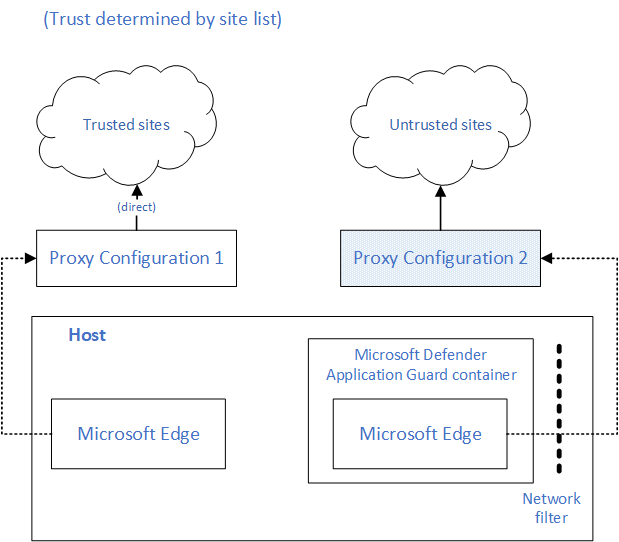

Identification du trafic Application Guard via un proxy double

Certains clients d’entreprise déploient Application Guard avec un cas d’utilisation spécifique où ils doivent identifier le trafic web sortant d’un conteneur Microsoft Defender Application Guard au niveau du proxy. À partir du canal stable version 84, Microsoft Edge prend en charge le serveur proxy double pour répondre à cette exigence. Vous pouvez configurer cette fonctionnalité à l’aide de la stratégie ApplicationGuardContainerProxy .

Le schéma suivant illustre l’architecture double proxy pour Microsoft Edge.

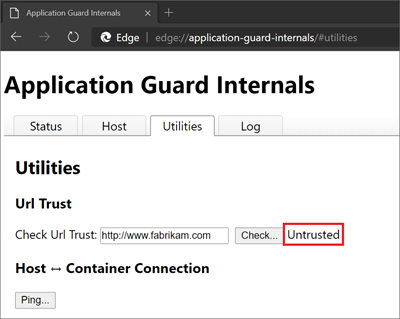

Page Diagnostics pour la résolution de problèmes

L’autre difficulté d’un utilisateur est de résoudre les problèmes de configuration d’Application Guard sur un appareil lorsqu’un problème est signalé. Microsoft Edge dispose d’une page de diagnostics (edge://application-guard-internals) pour résoudre les problèmes rencontrés par les utilisateurs. L’un de ces diagnostics est en mesure de vérifier le degré de confiance d’une URL en fonction de la configuration sur l’appareil de l’utilisateur.

La capture d’écran suivante affiche une page de diagnostic avec plusieurs onglets pour vous permettre de diagnostiquer les problèmes de l’appareil signalés par les utilisateurs.

Mises à jour de Microsoft Edge dans le conteneur

Les mises à jour de la version héritée de Microsoft Edge dans le conteneur font partie du cycle de mise à jour du système d’exploitation Windows. Les mises à jour de la nouvelle version de Microsoft Edge s’opérant indépendamment du système d’exploitation Windows, il n’existe plus de dépendance sur les mises à jour de conteneur. Le canal et la version de l’hôte Microsoft Edge sont répliqués dans le conteneur.

Conditions préalables

Les exigences suivantes s’appliquent aux appareils utilisant Protection d'application avec Microsoft Edge :

Windows 10 1809 (Mise à jour d'octobre 2018 de Windows 10) et versions ultérieures.

Uniquement les références SKU client Windows

Remarque

Protection d'application est pris en charge uniquement sur les références SKU Windows 10/11 Pro et Windows 10/11 Entreprise.

Une des solutions de gestion est décrite dans la section Configuration logicielle

Comment installer Application Guard

Les articles suivants fournissent les informations nécessaires pour installer, configurer et tester Application Guard avec Microsoft Edge.

- Configuration requise

- Installer Microsoft Defender Application Guard

- Configurer Protection d'application paramètres de stratégie de groupe

- Tester Application Guard

Forum Aux Questions

Est-ce que Protection d'application est déconseillé ?

Oui, Protection d'application Microsoft Defender, y compris les API du lanceur d’applications isolées Windows, seront déconseillées pour Microsoft Edge for Business et ne seront plus mises à jour.

Application Guard fonctionne-t-elle en mode Internet Explorer ?

Le mode Internet Explorer prend en charge les fonctionnalités d’Application Guard, mais nous ne prévoyons pas une utilisation importante de cette fonctionnalité en mode Internet Explorer. Il est recommandé de déployer le mode Internet Explorer pour une liste de sites internes de confiance, et Application Guard pour les sites non approuvés uniquement. Assurez-vous que tous les sites ou adresses IP en mode Internet Explorer sont également ajoutés à la stratégie d’isolation réseau pour être considérés comme des ressources approuvées par Protection d'application.

Ai-je besoin d’installer l’extension Chrome d’Application Guard ?

Non, la fonctionnalité Application Guard est nativement prise en charge dans Microsoft Edge. En effet, l’extension Chrome d’Application Guard n’est pas une configuration prise en charge dans Microsoft Edge.

Les employés peuvent-ils télécharger des documents à partir de la session Application Guard Edge sur des appareils hôtes ?

Dans Windows 10 Entreprise édition, version 1803, les utilisateurs peuvent télécharger des documents à partir du conteneur Protection d'application isolé vers le PC hôte. Cette fonctionnalité est gérée par la stratégie.

Dans Windows 10 Entreprise édition, version 1709 ou Windows 10 Édition Professionnel, version 1803, il n’est pas possible de télécharger des fichiers à partir du conteneur Protection d'application isolé vers l’ordinateur hôte. Toutefois, les employés peuvent utiliser les options Imprimer en tant que PDF ou Imprimer en tant que XPS et enregistrer ces fichiers sur l’appareil hôte.

Les employés peuvent-ils effectuer des opérations de copier et coller entre l’appareil hôte et la session Application Guard Edge ?

En fonction des paramètres de votre organization, les employés peuvent copier et coller des images (.bmp) et du texte vers et à partir du conteneur isolé.

Pourquoi les employés ne voient-ils pas leurs favoris dans la session Protection d'application Edge ?

Selon les paramètres de votre organization, il se peut que la synchronisation des favoris soit désactivée. Pour gérer la stratégie, consultez : Microsoft Edge et Protection d'application Microsoft Defender | Microsoft Docs.

Pourquoi les employés ne peuvent-ils pas voir leurs extensions dans la session Protection d'application Edge ?

Veillez à activer la stratégie d’extensions sur votre configuration Protection d'application.

Mon extension ne semble pas fonctionner dans Edge Protection d'application ?

Si la stratégie d’extensions est activée pour MDAG dans la configuration, case activée si votre extension nécessite des composants de gestion des messages natifs, ces extensions ne sont pas prises en charge dans le conteneur Protection d'application.

J’essaie d’watch lecture de vidéo avec HDR, pourquoi l’option HDR est-elle manquante ?

Pour que la lecture vidéo HDR fonctionne dans le conteneur, l’accélération matérielle des processeurs virtuels doit être activée dans Protection d'application.

Y a-t-il d’autres forums aux questions liés à cette plateforme ?

Oui. Forum aux questions - Microsoft Defender Application Guard