Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Cet article explique comment Microsoft Edge prend en charge la Protection des informations Windows (WIP).

Remarque

Ceci concerne Microsoft Edge version 81 ou ultérieure. La protection des informations Windows sera abandonnée au fil du temps. Pour plus d’informations, consultez Annonce de l’extinction de Windows Information Protection (WIP).

Vue d'ensemble

La fonctionnalité de Protection des informations Windows (WIP) est une fonctionnalité de Windows 10 qui vous permet de protéger les données d’entreprise contre toute divulgation non autorisée ou accidentelle. Avec l’augmentation du travail à distance, il y a un risque accru de partager des données organisationnelles à l’extérieur du milieu de travail. Ce risque augmente lorsque des activités personnelles et des activités professionnelles se produisent sur les appareils d’entreprise.

Microsoft Edge prend en charge les travaux en cours pour protéger le contenu dans un environnement Web dans lequel les utilisateurs partagent et distribuent souvent du contenu.

Configuration requise

Les conditions requises s’appliquent aux appareils utilisant le travail en cours au sein de l’entreprise :

- Windows 10, version 1607 ou ultérieure

- Uniquement les références SKU client Windows

- Une des solutions de gestion décrites dans la section conditions préalables travaux en cours

Avantages de la Protection des informations Windows

WIP présente les avantages suivants :

- Séparation évidente entre les données personnelles et les données d’entreprise, sans que les employés aient besoin de basculer entre les environnements ou les applications.

- Protection des données supplémentaire pour les applications métiers existantes, sans mise à jour nécessaire des applications.

- La possibilité de réinitialiser à distance les données d’entreprise à partir d’appareils mobiles sur la Gestion des périphériques mobiles (GPM) Intune tout en laissant les données personnelles non affectées.

- Rapports d’audit pour le suivi des problèmes et pour les actions de réparation telles que la formation de conformité pour les utilisateurs.

- Intégration à votre système de gestion existant pour configurer, déployer et gérer le travail en cours. Certains exemples sont Microsoft Intune, Microsoft Endpoint Configuration Manager ou votre système de Gestion des périphériques mobiles actuel (GPM).

Stratégie WIP et modes de protection

À l’aide de stratégies, vous pouvez configurer les quatre modes de protection décrits dans le tableau suivant. Pour plus d’informations, voir modes de protection des travaux WIP.

| Mode | Description |

|---|---|

| Bloquer | La fonctionnalité WIP recherche les pratiques de partage inapproprié des données et empêche l’employé de terminer son action. Cette recherche peut inclure le partage de données d’entreprise sur des applications non protégées par l’entreprise en plus du partage de données d’entreprise entre des applications ou du partage en dehors du réseau de votre organisation. |

| Autoriser l’utilisateur à ignorer les avertissements | La fonctionnalité WIP recherche les partages de données inappropriés et avertit les employés s’ils effectuent des opérations potentiellement dangereuses. Toutefois, ce mode de gestion permet à l’employé de remplacer la stratégie et de partager les données, en consignant l’action dans le journal d’audit. |

| Silencieux | La fonctionnalité WIP s’exécute en mode silencieux. Elle consigne les partages inappropriés de données, sans bloquer les invites qui auraient impliqué des interactions avec les employés en mode Autoriser les remplacements. Les actions non autorisées, comme des applications tentant d’accéder de manière inappropriée à une ressource réseau ou à des données protégées par WIP, sont toujours bloquées. |

| Désactivé | La fonctionnalité WIP est désactivée et ne permet pas de protéger ou d’auditer vos données. Une fois que vous avez désactivé la fonctionnalité WIP, une tentative de déchiffrement des fichiers balisés WIP sur les disques connectés localement est effectuée. Vos précédentes informations de stratégie et de déchiffrement ne sont pas automatiquement appliquées à nouveau si vous réactivez la protection WIP. |

Fonctionnalités WIP prises en charge dans Microsoft Edge

À partir de la version 81 de Microsoft Edge, les fonctions suivantes sont prises en charge :

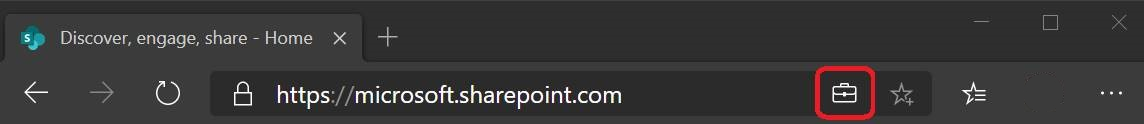

- Les sites de travail sont indiqués par une icône de porte-documents dans la barre d’adresses.

- Les fichiers téléchargés à partir d’un emplacement de travail sont automatiquement chiffrés.

- Application de silencieusement/bloquage/remplacement pour les chargements de fichier de travail vers des emplacements non professionnels.

- Application de silencieusement/bloquage/remplacement pour les actions de déplacement de fichier & déplacer.

- Application de silencieusement/bloquage/remplacement pour les actions du Presse-papiers.

- La navigation vers des emplacements professionnels à partir de profils non professionnels redirige automatiquement vers le profil professionnel (associé à l’identité Microsoft Entra.)

- Le mode IE prend en charge les fonctionnalités WIP complètes.

Utilisation de WIP dans Microsoft Edge

Une fois que le support WIP est activé pour Microsoft Edge, les utilisateurs voient quand les informations relatives au travail sont accessibles. La capture d’écran suivante montre l’icône du porte-documents dans la barre d’adresses, indiquant que les informations professionnelles sont accessibles via le navigateur.

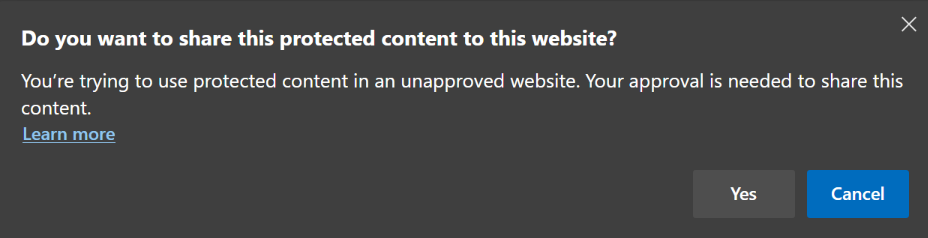

Microsoft Edge permet aux utilisateurs de partager du contenu protégé dans un site Web non approuvé. La capture d’écran suivante montre l’invite Microsoft Edge qui permet à un utilisateur d’utiliser du contenu protégé dans un site Web non approuvé.

Configurer des stratégies pour la prise en charge de WIP

L’utilisation de la fonction travail en cours avec Microsoft Edge nécessite la présence d’un profil de travail.

Vérifier la présence d’un profil de travail

Sur les machines jointes hybrides, Microsoft Edge est automatiquement connecté avec le compte Microsoft Entra. Pour vous assurer que les utilisateurs ne suppriment pas ce profil, lequel est nécessaire pour le travail en cours, configurez la stratégie suivante :

Remarque

Si votre environnement n’est pas joint hybride, vous pouvez effectuer une jointure hybride en suivant les instructions suivantes : Planifier votre Microsoft Entra implémentation de jointure hybride.

Si la jointure hybride n’est pas une option, vous pouvez utiliser des comptes Microsoft Entra locaux pour permettre à Microsoft Edge de créer automatiquement un profil professionnel spécial avec les comptes de domaine des utilisateurs. Notez que les comptes locaux peuvent ne pas recevoir toutes les fonctionnalités Microsoft Entra, telles que la synchronisation cloud, Office NTP, etc.

Microsoft Entra comptes

Pour Microsoft Entra comptes, vous devez configurer la stratégie suivante pour que Microsoft Edge crée automatiquement un profil professionnel spécial.

Stratégies de WIP Windows

Vous pouvez configurer le WIP à l’aide des stratégies Windows. Pour plus d’informations, voir Créer et déployer des stratégies WIP à l’aide de Microsoft Intune

Forum Aux Questions

Comment résoudre le code d’erreur -2147024540 ?

Ce code d’erreur correspond à l’erreur Protection des informations Windows suivante : ERROR_EDP_POLICY_DENIES_OPERATION : l’opération demandée a été bloquée par la stratégie Protection des informations Windows. Pour plus d’informations, contactez votre administrateur système

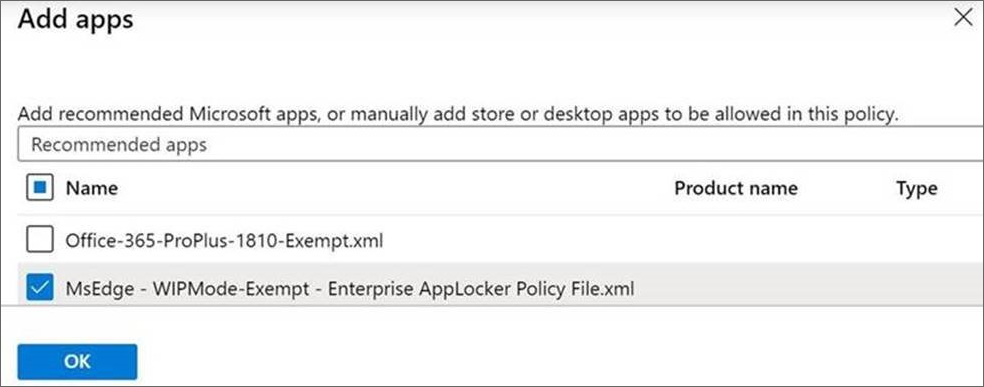

Microsoft Edge affiche cette erreur lorsque l’organisation a activé la Protection des informations Windows pour permettre uniquement aux utilisateurs disposant d’applications approuvées d’accéder aux ressources d’entreprise. Dans ce cas, étant donné que Microsoft Edge ne figure pas dans la liste des applications approuvées, l’administrateur devra mettre à jour les stratégies de Protection des informations Windows pour accorder l’accès à Microsoft Edge.

La capture d’écran suivante montre comment Microsoft Intune est utilisé pour ajouter Microsoft Edge en tant qu’application autorisée pour les travaux en cours.

Si vous n’utilisez pas Microsoft Intune, téléchargez et appliquez la mise à jour de la stratégie dans le fichier stratégie d’AppLocker d’entreprise de Protection des informations Windows.