Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Cet article décrit les configurations par site par stratégie et la façon dont le navigateur gère les chargements de pages à partir d’un site.

Le navigateur en tant que décideur

Dans le cadre de chaque chargement de page, les navigateurs prennent de nombreuses décisions. Certaines de ces décisions, mais pas toutes, incluent : si une API particulière est disponible, si une charge de ressource est autorisée et si un script est autorisé à s’exécuter.

Dans la plupart des cas, les décisions du navigateur sont régies par les entrées suivantes :

- Paramètre utilisateur

- URL de la page pour laquelle la décision est prise

Dans la plateforme web Internet Explorer, chacune de ces décisions était appelée URLAction. Pour plus d’informations, consultez Indicateurs d’action d’URL. Les paramètres URLAction, Stratégie de groupe d’entreprise et utilisateur dans le Panneau de configuration Internet ont contrôlé la façon dont le navigateur gérait chaque décision.

Dans Microsoft Edge, la plupart des autorisations par site sont contrôlées à l’aide de paramètres et de stratégies exprimées à l’aide d’une syntaxe simple avec une prise en charge limitée des caractères génériques. Les zones de sécurité Windows sont toujours utilisées pour quelques décisions de configuration.

Zones de sécurité Windows

Pour simplifier la configuration de l’utilisateur ou de l’administrateur, la plateforme héritée a classé les sites dans l’une des cinq zones de sécurité différentes. Ces zones de sécurité sont les suivantes : Ordinateur local, Intranet local, Sites approuvés, Internet et Sites restreints.

Lors de la prise d’une décision de chargement de page, le navigateur mappe le site web à une zone, puis consulte le paramètre urlAction de cette zone pour décider ce qu’il faut faire. Les valeurs par défaut raisonnables telles que « Répondre automatiquement aux défis d’authentification à partir de mon intranet » signifient que la plupart des utilisateurs n’ont jamais besoin de modifier les paramètres par défaut.

Les utilisateurs peuvent utiliser le Panneau de configuration Internet pour affecter des sites spécifiques aux zones et configurer les résultats des autorisations pour chaque zone. Dans les environnements gérés, les administrateurs peuvent utiliser la stratégie de groupe pour affecter des sites spécifiques à des zones (via la stratégie « Liste d’affectations de site à zone ») et spécifier les paramètres pour URLActions par zone. Au-delà de l’attribution manuelle de sites à Zones par l’administration ou l’utilisateur, d’autres heuristiques peuvent affecter des sites à la zone Intranet local. En particulier, les noms d’hôte sans point (par exemple, http://payroll) ont été attribués à la zone Intranet. Si un script de configuration du proxy a été utilisé, tous les sites configurés pour contourner le proxy sont mappés à la zone Intranet.

EdgeHTML, utilisé dans les contrôles WebView1 et Microsoft Edge Hérité, a hérité de l’architecture Zones de son prédécesseur Internet Explorer avec quelques modifications simplifiées :

- Les cinq zones intégrées de Windows ont été réduites à trois : Internet (Internet), Approuvé (Intranet+Approuvé) et Ordinateur local. La zone Sites restreints a été supprimée.

- Les mappages zone vers URLAction ont été codés en dur dans le navigateur, en ignorant les stratégies de groupe et les paramètres du Panneau de configuration Internet.

Autorisations par site dans Microsoft Edge

Microsoft Edge utilise de façon limitée les zones de sécurité Windows. Au lieu de cela, la plupart des autorisations et fonctionnalités qui offrent aux administrateurs une configuration par site via une stratégie s’appuient sur des listes de règles au format de filtre d’URL.

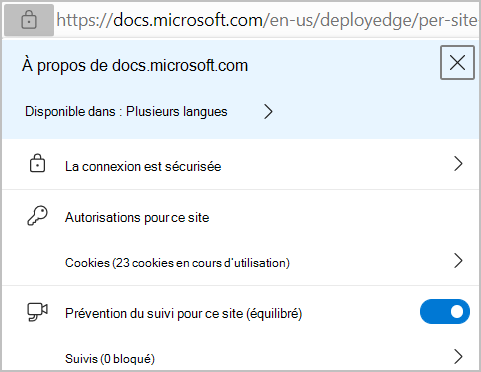

Lorsque les utilisateurs finaux ouvrent une page de paramètres comme edge://settings/content/siteDetails?site=https://example.com, ils trouvent une longue liste de commutateurs de configuration et de listes pour diverses autorisations. Les utilisateurs utilisent rarement la page Paramètres directement, mais ils font des choix lors de la navigation et de l’utilisation de divers widgets et bascules dans la liste déroulante des informations de page . Cette liste s’affiche lorsque vous sélectionnez l’icône de verrou dans la barre d’adresses. Vous pouvez également utiliser les différentes invites ou boutons sur le bord droit de la barre d’adresses. La capture d’écran suivante montre un exemple d’informations de page.

Les entreprises peuvent utiliser la stratégie de groupe pour configurer des listes de sites pour des stratégies individuelles qui contrôlent le comportement du navigateur. Pour trouver ces stratégies, ouvrez la documentation de stratégie de groupe Microsoft Edge et recherchez « ForUrls » pour rechercher les stratégies qui autorisent et bloquent le comportement en fonction de l’URL du site chargé. La plupart des paramètres pertinents sont répertoriés dans la section Stratégie de groupe pour les paramètres de contenu .

Il existe également de nombreuses stratégies (dont les noms contiennent « Par défaut ») qui contrôlent le comportement par défaut d’un paramètre donné.

La plupart des paramètres sont obscurs (WebSerial, WebMIDI) et il n’y a souvent aucune raison de modifier un paramètre par défaut.

Zones de sécurité dans Microsoft Edge

Bien que Microsoft Edge s’appuie principalement sur des stratégies individuelles utilisant le format de filtre d’URL, il continue d’utiliser les zones de sécurité Windows par défaut dans quelques cas. Cette approche simplifie le déploiement dans les entreprises qui s’appuient historiquement sur la configuration des zones.

La stratégie de zone contrôle les comportements suivants :

- Décider s’il faut publier automatiquement les informations d’identification de l’authentification intégrée Windows (Kerberos ou NTLM).

- Décider comment gérer les téléchargements de fichiers.

- Pour le mode Internet Explorer.

Publication des informations d’identification

Par défaut, Microsoft Edge évalue URLACTION_CREDENTIALS_USE pour déterminer si l’authentification intégrée Windows est utilisée automatiquement ou si l’utilisateur verra une invite d’authentification manuelle. La configuration de la stratégie de liste de sites AuthServerAllowlist empêche la consultation de la stratégie de zone.

Téléchargements de fichiers

La preuve de l’origine d’un téléchargement de fichier (également appelée « Marque du Web » est enregistrée pour les fichiers téléchargés à partir de la zone Internet. D’autres applications, telles que Windows Shell, et Microsoft Office peuvent prendre en compte cette preuve d’origine lors de la décision de gérer un fichier.

Si la stratégie de zone de sécurité Windows est configurée pour désactiver le paramètre de lancement d’applications et de téléchargement de fichiers non sécurisés, le gestionnaire de téléchargement de Microsoft Edge bloque les téléchargements de fichiers à partir des sites de cette zone. Un utilisateur verra cette note : « Impossible de télécharger – Bloqué ».

Mode Internet Explorer

Le mode IE peut être configuré pour ouvrir tous les sites intranet en mode IE. Lors de l’utilisation de cette configuration, Microsoft Edge évalue la zone d’une URL lors de la décision d’ouverture ou non en mode IE. Au-delà de cette décision initiale, les onglets du mode Internet Explorer exécutent réellement Internet Explorer et, par conséquent, ils évaluent les paramètres zones pour chaque décision de stratégie, comme Internet Explorer l’a fait.

Résumé

Dans la plupart des cas, les paramètres Microsoft Edge peuvent être laissés à leurs valeurs par défaut. Les administrateurs qui souhaitent modifier les valeurs par défaut de tous les sites ou de sites spécifiques peuvent utiliser les stratégies de groupe appropriées pour spécifier des listes de sites ou des comportements par défaut. Dans certains cas, tels que la publication des informations d’identification, le téléchargement de fichiers et le mode Internet Explorer, les administrateurs continueront à contrôler le comportement en configurant les paramètres des zones de sécurité Windows.

Questions fréquentes (FAQ)

Le format de filtre d’URL peut-il correspondre à l’adresse IP d’un site ?

Non, le format ne prend pas en charge la spécification d’une plage d’adresses IP pour les listes d’autorisation et les listes de blocage. Il prend en charge la spécification de littéraux IP individuels, mais ces règles ne sont respectées que si l’utilisateur accède au site à l’aide dudit littéral (par exemple, http://127.0.0.1/). Si un nom d’hôte est utilisé (http://localhost), la règle de littéral d’IP n’est pas respectée, même si l’adresse IP résolue de l’hôte correspond à l’adresse IP répertoriée par le filtre.

Les filtres d’URL peuvent-ils correspondre à des noms d’hôtes sans point ?

Non. Vous devez répertorier chaque nom d’hôte, par exemple https://payroll, https://stock, https://who, et ainsi de suite.

Si vous étiez suffisamment avant-gardiste pour structurer votre intranet de telle sorte que vos noms d’hôte soient de la forme suivante, vous avez implémenté une bonne pratique.

https://payroll.contoso-intranet.comhttps://timecard.contoso-intranet.comhttps://sharepoint.contoso-intranet.com

Dans le scénario précédent, vous pouvez configurer chaque stratégie avec une entrée *.contoso-intranet.com et l’ensemble de votre intranet sera activé.