Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Azure Information Protection (AIP) offre aux clients la possibilité de classifier, d’étiqueter leurs données et de les protéger à l’aide du chiffrement. Azure Information Protection permet aux administrateurs informatiques d’effectuer les opérations suivantes :

- Classifier automatiquement les e-mails et les documents en fonction de règles prédéfinies

- Ajouter des marqueurs au contenu comme des en-têtes, pieds de page et filigranes personnalisés

- Protéger les fichiers confidentiels de l’entreprise avec Rights Management, ce qui leur permet de :

- Utiliser des clés RSA 2048 bits pour le chiffrement à clé publique et SHA-256 pour les opérations de signature.

- Chiffrer les fichiers dans un ensemble spécifique de destinataires à l’intérieur et à l’extérieur de leur organisation

- Appliquer un ensemble spécifique de droits pour limiter la facilité d’utilisation du fichier

- Déchiffrer le contenu en fonction de l’identité et de l’autorisation de l’utilisateur dans la stratégie de droits

Ces fonctionnalités permettent aux entreprises d’avoir un meilleur contrôle de bout en bout sur leurs données. Dans ce contexte, Azure Information Protection joue un rôle important dans la sécurisation des données de l’entreprise.

Important

Pour plus d’informations sur le fonctionnement d’Azure Information Protection, consultez Comment Azure RMS fonctionne-t-il ? En coulisses.

L’état de la protection d’entreprise aujourd’hui

De nombreuses entreprises aujourd’hui n’ont pas de technologie de protection en place, les documents et les e-mails étant partagés en texte clair et les consignataires de données ne sachant pas clairement quels utilisateurs ont accès au contenu privilégié. Les technologies de protection comme SMIME sont complexes et les listes de contrôle d’accès ne se déplacent pas nécessairement avec les e-mails et les documents.

Dans un environnement largement non protégé, Azure Information Protection fournit un degré de sécurité qui n’était pas accessible il y a peu. Et à l'heure où la sécurité est un domaine en constante évolution et où aucune organisation ne peut revendiquer être protégée à 100 % à tout moment, Azure Information Protection, une fois correctement déployé, augmente l’empreinte de sécurité d’une organisation.

Principes de sécurité pour le partage de contenu

Lors de l’utilisation d’Azure Information Protection au sein de l’organisation, les administrateurs informatiques ont un contrôle total sur l’appareil client et sur la gestion des identités des utilisateurs, ce qui crée une plateforme d’approbation appropriée pour le partage au sein de l’organisation. L’envoi d’informations en dehors de l’organisation est intrinsèquement moins fiable. Dans le cadre d'une approche de protection de l’information, il existe quelques principes que vous devez appliquer lors d'une évaluation des risques. Lorsque vous effectuez cette évaluation des risques, tenez compte des points suivants :

- Le destinataire a un accès physique à un appareil non géré et contrôle donc tout ce qui se produit sur l’appareil.

- Le destinataire est authentifié selon un degré de confiance lié au non-emprunt d’identité.

Dans une situation où l’administrateur informatique ne contrôle pas l’appareil ni l’identité, le service informatique ne peut pas contrôler ce qui arrive aux informations protégées. Une fois qu’un utilisateur s’authentifie et ouvre des informations protégées, ce ne sont plus vos informations qu'il faut contrôler. À ce stade, vous faites confiance au destinataire pour qu’il respecte les stratégies applicables au contenu.

Il n’est pas possible d’arrêter complètement un destinataire externe malveillant disposant d’un accès autorisé au contenu protégé. Azure Information Protection permet d’établir des limites éthiques et, avec l’utilisation d’applications compatibles, aide à ce que les personnes restent honnêtes sur la façon dont elles accèdent au document. Azure Information Protection est utile lorsqu’il existe une confiance implicite dans la limite définie d’accès donnée en fonction de l’identité.

Toutefois, la détection et la limitation de l’accès futur sont plus simples. La fonctionnalité de suivi des documents du service Azure Information Protection permet de suivre l’accès et l’organisation peut agir en révoquant l’accès au document spécifique ou en révoquant l’accès de l’utilisateur.

Si le contenu est très sensible et que l’organisation ne peut pas approuver le destinataire, une sécurité supplémentaire du contenu devient primordiale. La recommandation consiste à tourner le cadran en faveur de la sécurité et à placer les contrôles d’accès sur le document.

Sécurité basée sur l'identité

Les sections qui suivent explorent trois scénarios majeurs d’attaques sur le contenu protégé et la façon dont des contrôles d’environnement combinés à d’Azure Information Protection peuvent être utilisés pour limiter les accès malveillants au contenu.

Attaques par des utilisateurs non autorisés

La protection dans Azure Information Protection se base sur le fait que l’accès au contenu protégé est axé sur l’identité et l’autorisation authentifiées. Cela signifie que, avec Azure Information Protection, aucune authentification ni autorisation n’implique aucun accès. C’est la principale raison pour laquelle déployer Azure Information Protection, car il permet aux entreprises de passer d'un état d’accès illimité à un état où l’accès aux informations est basé sur l’authentification et l’autorisation de l’utilisateur.

En utilisant cette fonctionnalité Azure Information Protection, les entreprises peuvent compartimenter les informations. Par exemple : maintenir des informations sensibles du service des Ressources humaines (RH) isolées au sein du service ; et maintenir les données du service financier limitées au service financier. Azure Information Protection fournit un accès basé sur l’identité, plutôt que rien du tout.

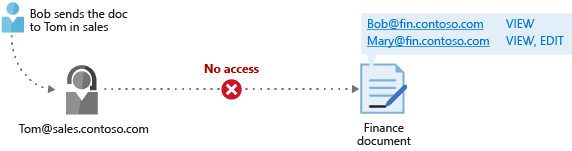

Le diagramme ci-dessous illustre un exemple d’utilisateur (Bob) envoyant un document à Tom. Dans ce cas, Bob est du département Finances et Tom est du service Ventes. Tom ne peut pas accéder au document, si aucun droit ne lui a été accordé.

Ce qu'il faut retenir dans ce scénario, c'est qu’Azure Information Protection peut stopper les attaques des utilisateurs non autorisés. Pour plus d’informations sur les contrôles de chiffrement dans Azure Information Protection, lisez Contrôles de chiffrement utilisés par Azure RMS : algorithmes et longueurs de clé.

Accès par des programmes malveillants au nom d'utilisateurs

Un programme malveillant accédant au nom d’un utilisateur agit généralement sans même que l’utilisateur ne soit au courant. Chevaux de Troie, virus et autres programmes malveillants sont des exemples classiques de programmes malveillants qui peuvent agir au nom de l’utilisateur. Si un tel programme peut emprunter l’identité de l’utilisateur ou profiter des privilèges de l’utilisateur pour effectuer une action, il peut utiliser le Kit de développement logiciel (SDK) Azure Information Protection pour déchiffrer du contenu sous couvert de l'identité d’un utilisateur malgré lui. Étant donné que cette action se produit avec l'identité de l’utilisateur, il n’existe aucun moyen simple d’empêcher cette attaque.

Le but ici consiste à renforcer la sécurité de l’identité de l’utilisateur, et ainsi limiter la capacité des applications non autorisées à détourner l’identité de l’utilisateur. Microsoft Entra ID fournit plusieurs solutions qui peuvent aider à sécuriser l’identité de l’utilisateur, par exemple à l’aide de l’authentification à deux facteurs. En outre, il existe d’autres fonctionnalités qui font partie d’Azure Activity Directory Identity Protection et qui doivent être explorées pour sécuriser l’identité de l’utilisateur.

La sécurisation des identités se situe en dehors du champ d'application d’Azure Information Protection et cette responsabilité incombe à l’administrateur.

Important

Il est également important de se concentrer sur un environnement « géré » pour supprimer la présence de programmes malveillants. Cet aspect sera abordé dans le scénario suivant.

Utilisateurs malveillants disposant d’une autorisation

L’accès par un utilisateur malveillant est fondamentalement une atteinte à la confiance. L’activateur dans ce scénario doit être un programme conçu pour élever les privilèges de l’utilisateur, car contrairement au scénario précédent, cet utilisateur fournit volontairement des informations d’identification dans le but de briser la confiance.

Azure Information Protection a été conçu pour rendre les applications situées sur l’appareil client responsables de la mise en œuvre des droits associés au document. Par toutes les mesures, le lien le plus faible dans la sécurité du contenu protégé se trouve aujourd’hui sur l’appareil client, où le contenu est visible par l’utilisateur final en texte clair. Les applications clientes telles que Microsoft Office respectent correctement les droits, et de ce fait, un utilisateur malveillant ne peut pas utiliser ces applications pour élever ses privilèges. Toutefois, avec le Kit de développement logiciel (SDK) Azure Information Protection, un utilisateur malveillant motivé peut créer des applications qui ne respectent pas les droits, et c’est l’essence-même d’un programme malveillant.

Ce scénario est axé sur la sécurisation de l’appareil client et des applications clientes, afin que des applications non autorisées ne puissent pas être utilisées. Voici quelques étapes que l’administrateur informatique peut suivre :

- Utiliser Windows AppLocker pour s'assurer que les programmes indésirables ne peuvent pas être exécutés

- Utiliser Intune et Microsoft Endpoint Configuration Manager pour s'assurer que l’appareil est « sain »

- Vérifier que l'antivirus sur l’appareil est à jour

- Utiliser des applications qui prennent en charge les répartiteurs Microsoft Identity pour l’authentification et l’authentification unique (SSO)

Ce qu'il faut retenir dans ce scénario, c'est que la sécurisation des machines et des applications clientes est une partie importante de la confiance nécessaire à l'efficacité d'Azure Information Protection.

Étant donné qu’Azure Information Protection n’est pas conçu pour protéger contre les utilisations malveillantes par les utilisateurs qui ont accès au contenu, on ne peut pas s'attendre à ce qu'il protège le contenu contre les modifications malveillantes par ces utilisateurs. Bien que toute modification du contenu nécessite en pratique que l’utilisateur ait reçu le droit d'accéder aux données protégées en premier lieu, et que les stratégies et droits associés à un document soient eux-mêmes dûment signés et infalsifiables, une fois qu’un utilisateur a reçu l’accès aux clés de chiffrement/déchiffrement requises, il est supposé être techniquement capable de déchiffrer les données, de les modifier puis de les rechiffrer. Il existe de nombreuses solutions qui peuvent être implémentées pour la signature de documents, l’attestation de création, la protection contre la falsification et la non-répudiation pour les documents Office, à la fois dans les produits Microsoft (par exemple, prise en charge de la signature de documents Office, prise en charge s/MIME dans Outlook) et de tiers. Vous ne devez pas compter uniquement sur les fonctionnalités de protection d’AIP pour vous protéger contre les modifications malveillantes par des utilisateurs autorisés.

Résumé

La sécurité totale va au-delà d’une simple technologie. Grâce à toutes sortes de moyens interdépendants, un administrateur informatique peut réduire la surface d’attaque sur le contenu protégé dans le monde réel.

- Azure Information Protection : empêche l’accès non autorisé au contenu

- Microsoft Intune, Microsoft Endpoint Configuration Manager et d’autres produits de gestion des appareils : permettent d'avoir un environnement géré et contrôlé sans applications malveillantes

- Windows AppLocker : permet d'avoir un environnement géré et contrôlé sans applications malveillantes

- Microsoft Entra Identity Protection : améliore la confiance dans l’identité de l’utilisateur

- Accès conditionnel EMS : améliore la confiance dans l’appareil et l’identité