Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

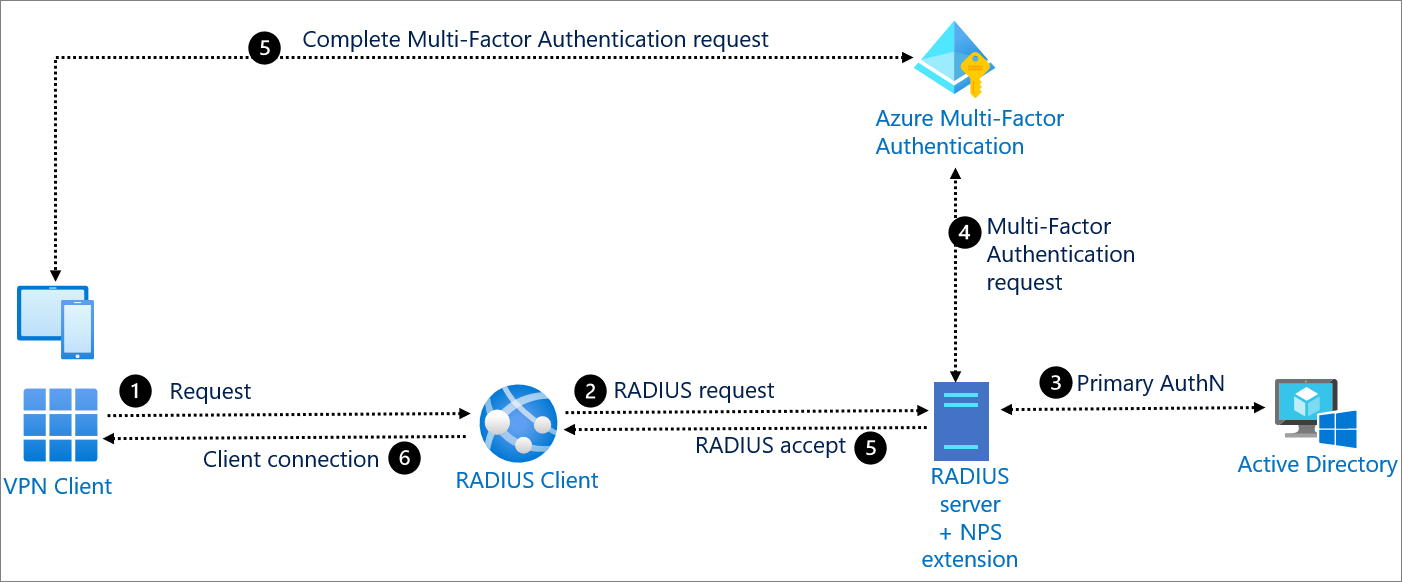

Le Protocole RADIUS (Remote Authentication Dial-In User Service) (RADIUS) est un protocole réseau qui sécurise un réseau en permettant une authentification et une autorisation centralisées des utilisateurs de l’accès à distance. De nombreuses applications s’appuient toujours sur le protocole RADIUS pour authentifier les utilisateurs.

Le Serveur Microsoft Windows possède un rôle appelé serveur NPS (Network Policy Server), qui peut agir en tant que serveur RADIUS et prendre en charge l’authentification RADIUS.

Microsoft Entra ID active l’authentification multifacteur avec des systèmes basés sur RADIUS. Si un client souhaite appliquer l’authentification multifacteur Microsoft Entra à l’une des charges de travail RADIUS mentionnées précédemment, il peut installer l’extension NPS d’authentification multifacteur Microsoft Entra sur son serveur NPS Windows.

Le serveur NPS Windows authentifie les informations d’identification d’un utilisateur par rapport à Active Directory, puis envoie la requête d’authentification multifacteur à Azure. L’utilisateur reçoit alors un défi sur son authentificateur mobile. Une fois l’opération réussie, l’application cliente est autorisée à se connecter au service.

Contexte d'utilisation :

Vous devez ajouter l’authentification multifacteur à des applications telles que

- un réseau privé virtuel (VPN)

- un accès WiFi

- une passerelle Bureau à distance (RDG)

- VDI (Virtual Desktop Infrastructure)

- Autres qui dépendent du protocole RADIUS pour authentifier les utilisateurs dans le service.

Remarque

Plutôt que de compter sur RADIUS et l’extension NPS d’authentification multifacteur Microsoft Entra pour appliquer une authentification multifacteur Microsoft Entra à des charges de travail VPN, nous vous recommandons de mettre à niveau votre VPN vers Security Assertion Markup Language (SAML) et de fédérer directement votre VPN avec Microsoft Entra ID. Votre VPN bénéficiera ainsi pleinement de la protection des ID Microsoft Entra, y compris l’accès conditionnel, l’authentification multifacteur, la conformité des appareils et la Protection des ID Microsoft Entra.

Composants du système

L’application cliente (client VPN) : Envoie une demande d’authentification au client RADIUS.

client RADIUS: Convertit les demandes à partir de l’application cliente et les envoie au serveur RADIUS sur lequel l’extension NPS est installée.

serveur RADIUS: Établit une connexion avec Active Directory pour effectuer l’authentification principale pour la demande RADIUS. En cas de réussite, transmet la requête à l’extension NPS d’authentification multifacteur Microsoft Entra.

Extension NPS : Déclenche une requête d’authentification secondaire destinée à l’authentification multifacteur Microsoft Entra. En cas de réussite, l’extension NPS termine la requête d’authentification en fournissant au serveur RADIUS des jetons de sécurité qui incluent la revendication d’authentification multifacteur émise par le service d’émission de jeton de sécurité d’Azure.

Authentification multifacteur Microsoft Entra : communique avec Microsoft Entra ID pour récupérer les informations de l’utilisateur et effectue une authentification secondaire à l’aide d’une méthode de vérification configurée par l’utilisateur.