Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Cette section du Guide de référence des opérations Microsoft Entra décrit les vérifications et actions à entreprendre pour sécuriser et gérer le cycle de vie des identités et leurs affectations.

Remarque

Ces suggestions sont valables à la date de publication mais peuvent évoluer. Les organisations doivent évaluer en permanence leurs pratiques de gestion des identités à mesure que les produits et services Microsoft évoluent.

Processus opérationnels clés

Affecter les propriétaires à des tâches clés

La gestion de Microsoft Entra ID nécessite l’exécution continue de tâches et de processus opérationnels clés qui ne font peut-être pas partie d’un projet de lancement. Il est toujours important de configurer ces tâches pour maintenir votre environnement. Les tâches clés et leurs propriétaires recommandés sont listés ci-après :

| Tâche | Propriétaire |

|---|---|

| Définir le processus de création d’abonnements Azure | Varie selon l’organisation |

| Déterminer qui obtient les licences Enterprise Mobility + Security | Équipe des opérations IAM |

| Décider qui obtient les licences Microsoft 365 | Équipe de productivité |

| Décider qui obtient les autres licences, par exemple Dynamics, Visual Studio Codespaces | Propriétaire de l’application |

| Attribuer des licences | Équipe des opérations IAM |

| Résoudre les problèmes et corriger les erreurs d’affectation de licence | Équipe des opérations IAM |

| Provisionner des identités pour les applications dans Microsoft Entra ID | Équipe des opérations IAM |

Lorsque vous passez en revue votre liste, il est possible que vous ayez besoin d’affecter un propriétaire à des tâches qui en sont dépourvues, ou modifier la propriété des tâches avec des propriétaires qui ne s’alignent pas sur les suggestions fournies.

Affectation aux propriétaires des lectures recommandées

Synchronisation des identités locales

Identifier et résoudre les problèmes de synchronisation

Microsoft vous recommande de disposer d’une bonne base de référence et d’une bonne compréhension des problèmes de votre environnement local susceptibles d’entraîner des problèmes de synchronisation par rapport au cloud. Dans la mesure où les outils automatisés tels que IdFix et Microsoft Entra Connect Health peuvent générer un grand nombre de faux positifs, nous vous recommandons d’identifier les erreurs de synchronisation non traitées depuis plus de 100 jours pour nettoyer ces objets erronés. Les erreurs de synchronisation non résolues à long terme peuvent générer des incidents de support. La rubrique Résolution des problèmes liés aux erreurs de synchronisation présente une vue d’ensemble des différents types d’erreur de synchronisation, certains des scénarios à l’origine de ces erreurs ainsi que les solutions possibles.

Configuration de Microsoft Entra Connect Sync

Pour favoriser toutes les expériences hybrides, la posture de sécurité basée sur l’appareil et l’intégration à Microsoft Entra ID, vous devez synchroniser les comptes d’utilisateurs dont vos employés se servent pour se connecter à leurs appareils de bureau.

Si vous ne synchronisez pas la forêt à laquelle les utilisateurs se connectent, vous devez changer la synchronisation pour qu’elle provienne de la forêt appropriée.

Étendue de synchronisation et filtrage d’objets

La suppression des compartiments connus d’objets dont la synchronisation n’est pas nécessaire présente les avantages opérationnels suivants :

- Moins de sources d’erreurs de synchronisation

- Cycles de synchronisation plus rapides

- Réduction des « déchets » en provenance de l’environnement local, par exemple la pollution de la liste d’adresses globale pour les comptes de service locaux qui ne sont pas pertinents dans le cloud

Notes

Si vous constatez que vous importez de nombreux objets qui ne sont pas exportés vers le cloud, vous devez filtrer par UO ou en fonction d’attributs spécifiques.

Voici des exemples d’objets à exclure :

- Comptes de service non utilisés pour les applications cloud

- Groupes qui ne sont pas censés être utilisés dans les scénarios cloud tels que ceux qui permettent d’octroyer un accès aux ressources

- Utilisateurs ou contacts qui sont des identités externes destinées à être représentées avec Microsoft Entra B2B Collaboration

- Comptes d’ordinateur pour lesquels les employés ne sont pas censés accéder aux applications cloud, par exemple, les serveurs

Notes

Si plusieurs comptes sont provisionnés pour une même identité humaine dans le cadre d’une migration, d’une fusion ou d’une acquisition de domaine hérité, vous devez synchroniser uniquement le compte de l’utilisateur au jour le jour, par exemple l’objet dont il se sert pour se connecter à son ordinateur.

Dans l’idéal, rouvez un équilibre entre la réduction du nombre d’objets à synchroniser et la complexité des règles. En règle générale, le filtrage d’UO/de conteneur et un simple mappage d’attribut à l’attribut cloudFiltered constituent une combinaison de filtrage efficace.

Important

Si vous utilisez le filtrage de groupe en production, vous devez passer à une autre approche de filtrage.

Basculement de la synchronisation ou reprise d’activité après sinistre

Microsoft Entra Connect joue un rôle clé dans le processus d’approvisionnement. Si le serveur de synchronisation se déconnecte pour une raison quelconque, les modifications apportés en local ne peuvent pas être mises à jour dans le cloud et peuvent occasionner des problèmes d’accès pour les utilisateurs. Il est donc important de définir une stratégie de basculement qui permette aux administrateurs de reprendre rapidement la synchronisation après la déconnexion du serveur de synchronisation. Ces stratégies peuvent appartenir aux catégories suivantes :

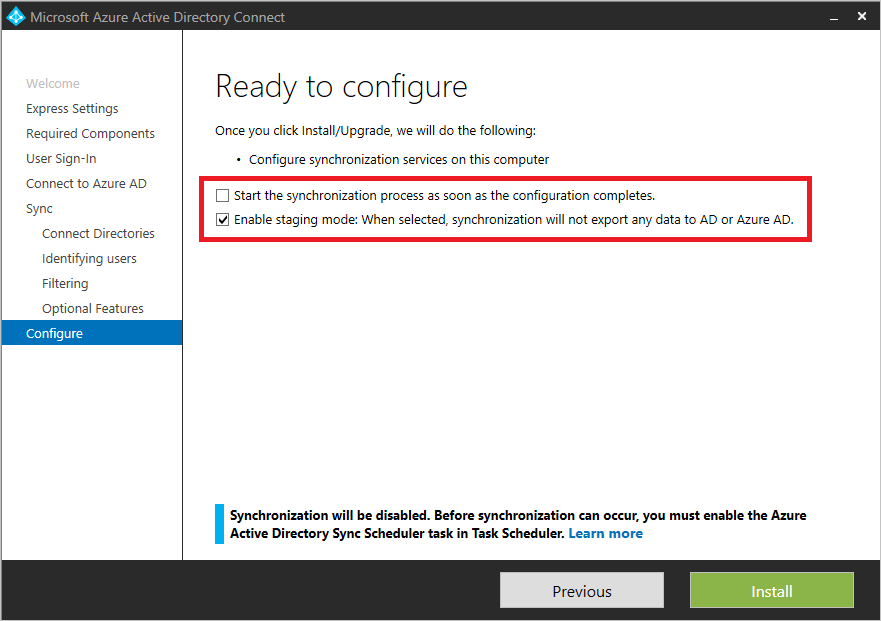

- Déployer les serveurs Microsoft Entra Connect en mode de préproduction - Permet à un administrateur de « promouvoir » le serveur de préproduction à l’aide d’un simple changement de configuration.

- Utiliser la virtualisation - Si Microsoft Entra Connect est déployé sur une machine virtuelle, les administrateurs peuvent appliquer leur pile de virtualisation pour effectuer une migration dynamique ou pour redéployer rapidement la machine virtuelle et reprendre ainsi la synchronisation.

Si votre organisation ne dispose pas d’une stratégie de reprise d’activité après sinistre et de basculement pour Sync, vous ne devez pas hésiter à déployer Microsoft Entra Connect en mode de préproduction. De même, en cas d’incompatibilité entre votre configuration de production et votre configuration de préproduction, vous devez redéfinir la base de référence du mode de préproduction de Microsoft Entra Connect pour qu’elle corresponde à la configuration de production, notamment les versions et configurations logicielles.

Rester à jour

Microsoft met régulièrement à jour Microsoft Entra Connect. Restez à jour pour bénéficier des améliorations de performances, des résolutions de bogues et des nouvelles fonctionnalités apportées par chaque nouvelle version.

Si votre version de Microsoft Entra Connect a plus de six mois de retard, vous devez effectuer une mise à niveau vers la version la plus récente.

Ancre source

L’utilisation de ms-DS-consistencyguid en tant qu’ancre source facilite la migration des objets entre les forêts et les domaines, ce qui est courant dans la consolidation/le nettoyage, les fusions, les acquisitions et les scissions de domaines AD.

Si vous utilisez actuellement ObjectGuid en tant qu’ancre source, nous vous recommandons d’utiliser ms-DS-ConsistencyGuid.

Règles personnalisées

Les règles personnalisées de Microsoft Entra Connect vous permettent de contrôler le flux d’attributs entre les objets locaux et les objets cloud. Toutefois, une utilisation intensive ou abusive des règles personnalisées peut présenter les risques suivants :

- Résolution des problèmes de complexité

- Dégradation des performances durant l’exécution d’opérations complexes sur des objets

- Probabilité plus élevée de divergence de configuration entre le serveur de production et le serveur de préproduction

- Surcharge supplémentaire durant la mise à niveau Microsoft Entra Connect si des règles personnalisées sont créées avec une priorité supérieure à 100 (utilisées par les règles intégrées)

Si vous utilisez des règles excessivement complexes, vous devez identifier les raisons de cette complexité et trouver des moyens de les simplifier. De même, si vous avez créé des règles personnalisées avec une valeur de priorité supérieure à 100, vous devez les corriger pour qu’elles ne présentent aucun risque ou pour qu’elles n’entrent pas en conflit avec l’ensemble par défaut.

Voici des exemples d’utilisation abusive de règles personnalisées :

- Compenser les données erronées dans l’annuaire - Dans ce cas, nous vous recommandons de collaborer avec les propriétaires de l’équipe AD, de nettoyer les données de l’annuaire sous forme de tâche de correction, et de changer les processus pour éviter la réintroduction de données incorrectes.

- Correction ponctuelle d’utilisateurs individuels – Il est courant de trouver des règles qui traitent les valeurs hors norme différemment, généralement en raison d’un problème lié à un utilisateur spécifique.

- « CloudFiltering » trop compliqué – Bien que la réduction du nombre d’objets soit une bonne pratique, il y a un risque de créer une étendue de synchronisation trop compliquée basée sur de nombreuses règles de synchronisation. Si vous utilisez une logique complexe d’inclusion/exclusion d’objets va au-delà du filtrage d’UO, nous vous recommandons de gérer cette logique en dehors de la synchronisation. Pour ce faire, vous pouvez étiqueter les objets à l’aide d’un simple attribut « cloudFiltered » qui peut être transmis avec une règle de synchronisation simple.

Documentation de configuration Microsoft Entra Connect

La documentation de configuration Microsoft Entra Connect est un outil que vous pouvez utiliser pour générer la documentation d’une installation Microsoft Entra Connect. Cet outil vous aide à mieux comprendre la configuration de la synchronisation et vous permet de vous assurer que tout se passe bien. L’outil vous indique également les modifications qui se sont produites, lorsque vous avez appliqué une nouvelle build ou configuration de Microsoft Entra Connect, et quelles règles de synchronisation personnalisées ont été ajoutées ou mises à jour.

Les fonctionnalités actuelles de l’outil sont les suivantes :

- Documentation de la configuration complète de Microsoft Entra Connect Sync.

- Documentation sur les changements apportés à la configuration de deux serveurs de synchronisation Microsoft Entra Connect ou sur les changements apportés à une base de référence de configuration donnée.

- Génération d’un script de déploiement PowerShell pour migrer les différences ou personnalisations des règles de synchronisation d’un serveur à un autre.

Affectation aux applications et ressources

Licences basées sur les groupes pour les services de cloud computing Microsoft

Microsoft Entra ID rationalise la gestion des licences via les licences basées sur les groupes pour les services de cloud computing Microsoft. Ainsi, IAM fournit l’infrastructure de groupe et la gestion déléguée de ces groupes aux équipes appropriées dans les organisations. Il existe plusieurs façons de configurer l’appartenance aux groupes dans Microsoft Entra ID, notamment :

Synchronisée à partir de l’environnement local - Les groupes peuvent provenir d’annuaires locaux, ce qui convient parfaitement aux organisations qui disposent de processus de gestion de groupes établis pouvant être étendus pour affecter des licences dans Microsoft 365.

Groupes d’appartenance dynamique - Les groupes basés sur les attributs peuvent être créés dans le cloud en fonction d’une expression basée sur des attributs utilisateur, par exemple Service est égal à « ventes ». Microsoft Entra ID conserve les membres du groupe en cohérence avec l’expression définie. L’utilisation de groupe d’appartenance dynamique pour l’affectation de licence permet une affectation de licence basée sur des attributs, ce qui convient parfaitement aux organisations ayant des données de haute qualité dans leur annuaire.

Propriété déléguée - Des groupes peuvent être créés dans le cloud et être désignés en tant que propriétaires. Ainsi, vous pouvez autonomiser les propriétaires d’entreprise, par exemple l’équipe de collaboration ou l’équipe du décisionnel, en leur permettant de définir quelles sont les personnes qui disposent d’un accès.

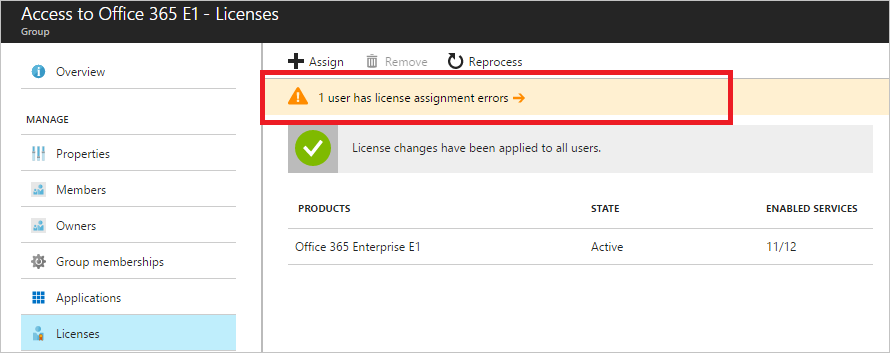

Si vous utilisez un processus manuel pour attribuer des licences et des composants aux utilisateurs, nous vous recommandons d’implémenter des licences basées sur les groupes. Si votre processus actuel ne permet pas de superviser les erreurs de licences ou de faire le point sur les licences attribuées et les licences disponibles, vous devez définir les améliorations à apporter au processus. Assurez-vous que votre processus traite les erreurs de licence et surveille les affectations de licences.

Un autre aspect de la gestion des licences concerne la définition des plans de service (composants de la licence) à activer selon les fonctions de tâche dans l’organisation. Si vous octroyez l’accès à des plans de service qui ne sont pas nécessaires, les utilisateurs risquent de voir dans le portail Microsoft 365 des outils auxquels ils n’ont pas été formés ou qu’ils ne devraient pas utiliser. Ces scénarios peuvent augmenter le volume de travail du support technique, entraîner un approvisionnement inutile, et mettre en péril la conformité et la gouvernance, par exemple si vous approvisionnez OneDrive pour des personnes qui ne sont peut-être pas autorisées à partager du contenu.

Utilisez les instructions suivantes afin de définir des plans de service pour les utilisateurs :

- Les administrateurs doivent définir des « bundles » de plans de service à proposer aux utilisateurs en fonction de leur rôle, par exemple pour distinguer le personnel de bureau du personnel d’entretien.

- Créez des groupes par cluster, et affectez la licence avec le plan de service.

- Vous pouvez éventuellement définir un attribut pour contenir les packages des utilisateurs.

Important

La gestion des licences basées sur les groupes dans Microsoft Entra ID introduit le concept d’utilisateurs en état d’erreur d’affectation de licence. Si vous remarquez des erreurs de licence, vous devez immédiatement identifier et résoudre les problèmes d’affectation de licence.

Gestion du cycle de vie

Si vous utilisez un outil, tel que Microsoft Identity Manager ou un système tiers, qui repose sur une infrastructure locale, nous vous recommandons de décharger l’attribution de l’outil existant. Au lieu de cela, vous devez implémenter des licences basées sur des groupes et définir une gestion de cycle de vie de groupe basée sur des groupes d’appartenance dynamique.

Si votre processus existant ne prend pas en compte les nouveaux employés ou les employés qui quittent l’organisation, vous devez déployer des licences basées sur les groupes en fonction des groupes d’appartenance dynamique, et définir leur cycle de vie. Enfin, si les licences basées sur les groupes sont déployées sur des groupes locaux dépourvus de gestion de cycle de vie, envisagez d’utiliser des groupes cloud pour activer les fonctionnalités telles que la propriété déléguée ou les groupes d’appartenance dynamique basés sur les attributs.

Affectation d’applications avec le groupe « Tous les utilisateurs »

Les propriétaires de ressources peuvent penser que le groupe Tous les utilisateurs contient uniquement les employés de l’entreprise, alors qu’il peut contenir en réalité les employés de l’entreprise et les invités. Vous devez donc être particulièrement vigilant quand vous utilisez le groupe Tous les utilisateurs pour l’affectation d’applications et l’octroi d’un accès aux ressources telles que du contenu ou des applications SharePoint.

Important

Si le groupe Tous les utilisateurs est activé et utilisé pour les stratégies d'accès conditionnel, l'affectation d'applications ou de ressources, assurez-vous de sécuriser le groupe si vous ne souhaitez pas qu'il inclue des utilisateurs invités. De plus, vous devez corriger vos affectations de licences en les créant et en les affectant aux groupes qui contiennent uniquement des Employés d’entreprise. En revanche, si vous constatez que le groupe Tous les utilisateurs est activé, mais qu’il n’est pas utilisé pour octroyer l’accès aux ressources, vérifiez que les recommandations de votre organisation précisent bien de se servir de ce groupe (qui inclut les Employés de l’entreprise et les Invités) de manière intentionnelle.

Provisionnement automatisé des utilisateurs pour les applications

Le provisionnement automatisé des utilisateurs pour les applications constitue le meilleur moyen de créer un provisionnement, un déprovisionnement et un cycle de vie cohérents des identités sur plusieurs systèmes.

Si vous approvisionnez actuellement des applications de manière ad hoc ou que vous utilisez des fichiers CSV, JIT ou une solution locale qui ne prend pas en compte la gestion de cycle de vie, nous vous recommandons d’implémenter l’approvisionnement d’applications avec Microsoft Entra ID. Cette solution fournit des applications prises en charge et définit un modèle cohérent pour les applications qui ne sont pas encore prises en charge par ID Microsoft Entra.

Base de référence du cycle de synchronisation delta Microsoft Entra Connect

Il est important de bien évaluer l’ampleur des changements apportés à votre organisation et de vérifier que la synchronisation ne prend pas trop de temps et que son délai est prévisible.

La fréquence de la synchronisation delta par défaut est de 30 minutes. Si la synchronisation delta prend régulièrement plus de 30 minutes, ou s’il existe des écarts importants entre les performances de synchronisation delta de la préproduction et de la production, recherchez et passez en revue les facteurs qui influent sur les performances de Microsoft Entra Connect.

Microsoft Entra Connect résolution des problèmes de lecture recommandée

- Préparation des attributs d’annuaire pour la synchronisation avec Microsoft 365 à l’aide de l’outil IdFix

- Microsoft Entra Connect : Résolution des erreurs pendant la synchronisation

Résumé

Une infrastructure d’identité sécurisée comporte cinq aspects. Cette liste vous permet de trouver et de prendre rapidement les mesures nécessaires pour sécuriser et gérer le cycle de vie des identités et de leurs droits dans votre organisation.

- Affectez des propriétaires aux tâches clés.

- Recherchez et résolvez les problèmes de synchronisation.

- Définissez une stratégie de basculement pour la reprise d’activité après sinistre.

- Rationalisez la gestion des licences et l’affectation d’applications.

- Automatisez le provisionnement des utilisateurs pour les applications.

Étapes suivantes

Découvrez comment bien démarrer avec les vérifications et actions de la gestion de l’authentification.