Meilleures pratiques de récupération

Les suppressions inattendues et les erreurs de configuration sont inévitables sur votre locataire. Pour réduire l’impact de ces événements inattendus, vous devez vous y préparer.

La récupération correspond aux processus et fonctionnalités préparatoires qui vous permettent de remettre vos services dans un état de fonctionnement antérieur après une modification inattendue. Les modifications inattendues incluent la suppression réversible ou définitive ou la mauvaise configuration des applications, des groupes, des utilisateurs, des stratégies et autres objets de votre locataire Microsoft Entra.

La récupération permet à votre organisation d’être plus résiliente. La résilience, bien que liée, est différente. La résilience IAM correspond à la capacité à supporter l’interruption des composants du système et à récupérer avec un impact minimal sur les activités, les utilisateurs, les clients et les opérations. Pour plus d’informations sur la manière dont vous pouvez rendre vos systèmes plus résilients, consultez Créer de la résilience dans les identités et les accès avec Microsoft Entra ID.

Cet article décrit les meilleures pratiques en matière de préparation des suppressions et des erreurs de configuration afin de réduire les conséquences inattendues sur les activités de votre organisation.

Suppressions et erreurs de configuration

Les suppressions et les erreurs de configuration ont des impacts différents sur votre locataire.

Suppressions

L’impact des suppressions dépend du type d’objet.

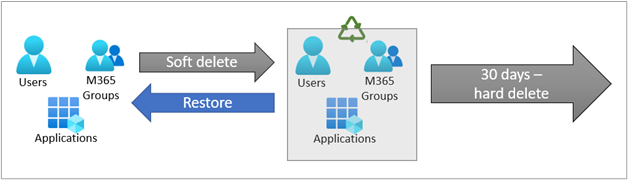

Les utilisateurs, les groupes Microsoft 365 et les applications peuvent être supprimés de manière réversible. Les éléments supprimés de manière réversible sont envoyés dans la corbeille de Microsoft Entra ID. Dans cette corbeille, les éléments ne peuvent pas être utilisés. Toutefois, ils conservent toutes leurs propriétés et peuvent être restaurés via un appel de l’API Microsoft Graph ou dans le portail Azure. Les éléments à l’état de suppression réversible non restaurés dans les 30 jours sont définitivement supprimés.

Important

Tous les autres types d’objets sont définitivement et immédiatement supprimés lorsqu’ils sont sélectionnés pour la suppression. Lorsqu’un objet est définitivement supprimé, il ne peut pas être récupéré. Il doit être recréé et reconfiguré.

Pour plus d’informations sur les suppressions et la récupération, consultez Récupérer après des suppressions.

Erreurs de configuration

Une mauvaise configuration consiste en une configuration d’une ressource ou d’une stratégie qui diffère des stratégies et plans organisationnels et provoque des conséquences involontaires ou indésirables. Une mauvaise configuration des paramètres à l’échelle du locataire ou des stratégies d’accès conditionnel peut avoir une grande incidence sur votre sécurité et l’image publique de votre organisation. Les mauvaises configurations peuvent :

- Modifier la façon dont les administrateurs, les utilisateurs du locataire et les utilisateurs externes interagissent avec les ressources de votre locataire.

- Modifier la capacité de vos utilisateurs à interagir avec d’autres locataires et la capacité des utilisateurs externes à interagir avec votre locataire.

- Provoquer un déni de service.

- Interrompre les dépendances entre les données, les systèmes et les applications.

Pour plus d’informations sur les mauvaises configurations et la récupération qui en découle, consultez Récupérer après de mauvaises configurations.

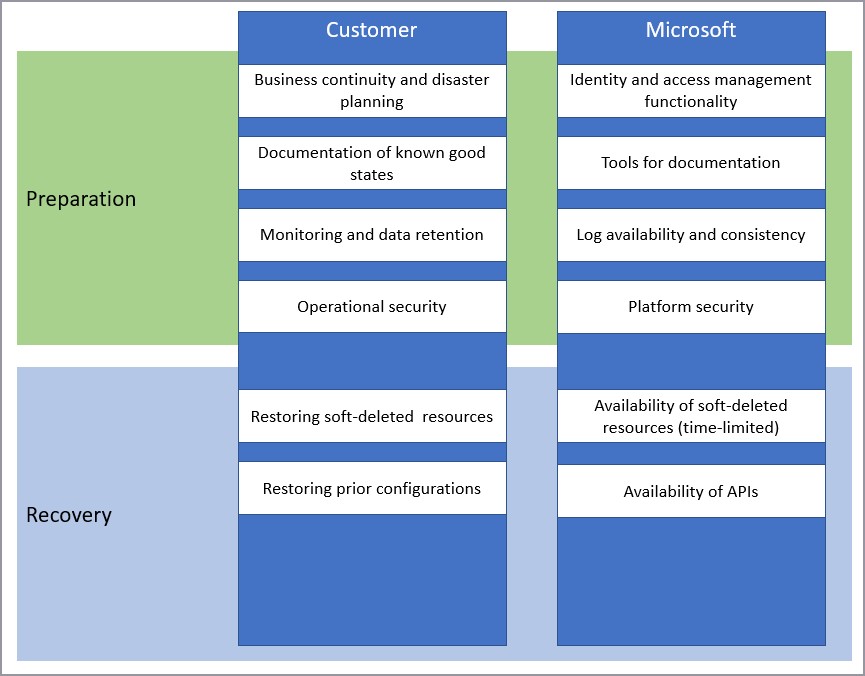

Responsabilité partagée

La récupération relève d’une responsabilité partagée entre Microsoft en tant que fournisseur de services cloud et votre organisation.

Vous pouvez utiliser les outils et services fournis par Microsoft pour vous préparer aux suppressions et erreurs de configuration.

Continuité d’activité et planification des sinistres

La restauration d’un élément définitivement supprimé ou mal configuré est un processus gourmand en ressources. Vous pouvez réduire les ressources requises en planifiant à l’avance. Envisagez de vous doter d’une équipe spécifique d’administrateurs en charge des restaurations.

Tester votre processus de restauration

Répétez votre processus de restauration pour différents types d’objets, de même que la communication qui en découle. Veillez à répéter avec des objets de test, idéalement dans un locataire de test.

Le test de votre plan peut vous aider à déterminer les éléments suivants :

- Validité et exhaustivité de la documentation sur l’état de votre objet.

- Temps type de résolution.

- Communications appropriées et publics visés.

- Réussites attendues et possibles défis.

Créer le processus de communication

Créez un processus de communication prédéfinie pour sensibiliser d’autres utilisateurs au problème et aux chronologies de restauration. Incluez les points suivants dans votre plan de communication de restauration :

Types de communications à diffuser. Envisagez de créer des modèles prédéfinis.

Les parties prenantes doivent recevoir ces communications. Incluez les groupes suivants, le cas échéant :

- Propriétaires d’entreprise concernés.

- Administrateurs opérationnels en charge de la récupération.

- Approbateurs métiers et techniques.

- Utilisateurs concernés.

Définissez les événements qui déclenchent des communications, notamment :

- Suppression initiale.

- Évaluation d’impact.

- Délai de résolution.

- Restauration.

Documenter les états corrects connus

Documentez régulièrement l’état de votre locataire et de ses objets. Ensuite, si une suppression définitive ou une configuration incorrecte se produit, vous disposez d’une feuille de route pour la récupération. Les outils suivants peuvent vous aider à documenter votre état actuel :

- Les API Microsoft Graph peuvent être utilisées pour exporter l’état actuel de nombreuses configurations Microsoft Entra.

- Microsoft Entra Exporter est un outil qui vous permet d’exporter vos paramètres de configuration.

- Microsoft 365 Desired State Configuration est un module de l’infrastructure PowerShell Desired State Configuration. Vous pouvez l’utiliser pour exporter les configurations pour référence, ainsi que l’application de l’état antérieur de nombreux paramètres.

- Les API d’accès conditionnel peuvent être utilisées pour gérer vos stratégies d’accès conditionnel en tant que code.

API Microsoft Graph couramment utilisées

Vous pouvez utiliser des API Microsoft Graph pour exporter l’état actuel de nombreuses configurations Microsoft Entra. Les API couvrent la plupart des scénarios pour lesquels des documents de référence sur l’état précédent, ou la possibilité d’appliquer cet état à partir d’une copie exportée, peuvent s’avérer essentiels au bon fonctionnement de votre entreprise.

Les API Microsoft Graph sont hautement personnalisables selon les besoins de votre organisation. Pour implémenter une solution pour les sauvegardes ou le matériel de référence, les développeurs doivent concevoir du code afin d’interroger, de stocker et d’afficher les données. De nombreuses implémentations utilisent des référentiels de code en ligne dans le cadre de cette fonctionnalité.

API utiles pour la récupération

| Types de ressource | Liens des références |

|---|---|

| Utilisateurs, groupes et autres objets d’annuaire | API directoryObject |

| Rôles d’annuaire | API directoryRole API |

| Stratégies d’accès conditionnel | API de stratégie d’accès conditionnel |

| Appareils | API d’appareils |

| Domaines | API de domaines |

| Unités administratives | API d’unité administrative |

| Éléments supprimés* | API deletedItems |

*Stockez en toute sécurité ces exportations de configuration avec un accès fourni à un nombre limité d’administrateurs.

Le Microsoft Entra Exporter peut fournir la plupart de la documentation dont vous avez besoin :

- Vérifiez que vous avez implémenté la configuration souhaitée.

- Utilisez l’exportateur pour capturer les configurations actuelles.

- Passez en revue l’exportation, comprenez les paramètres de votre locataire qui ne sont pas exportés et documentez-les manuellement.

- Stockez la sortie dans un emplacement sécurisé doté d’un accès limité.

Remarque

Les paramètres du portail à authentification multifacteur hérité pour proxy d’application et les paramètres de fédération peuvent ne pas être exportés avec Microsoft Entra Exporter ou l’API Microsoft Graph. Le module Microsoft 365 Desired State Configuration utilise Microsoft Graph et PowerShell pour récupérer l’état de la plupart des configurations de Microsoft Entra ID. Ces informations peuvent faire office d’informations de référence ou, à l’aide du scripting PowerShell Desired State Configuration, pour réappliquer un état correct connu.

Utilisez les API Graph d’accès conditionnel pour gérer des stratégies telles que le code. Automatisez les approbations pour promouvoir des stratégies à partir d’environnements de préproduction, sauvegarder et restaurer, surveiller les modifications et planifier les situations d’urgence.

Mapper les dépendances entre les objets

La suppression de certains objets peut déclencher une réaction en chaîne en raison des dépendances. Par exemple, la suppression d’un groupe de sécurité utilisé pour l’attribution d’application peut empêcher les utilisateurs membres de ce groupe d’accéder aux applications auxquelles le groupe a été affecté.

Dépendances courantes

| Type d’objet | Dépendances potentielles |

|---|---|

| Objet application | Principal de service (application d’entreprise). Groupes affectés à l’application. Stratégies d’accès conditionnel affectant l’application. |

| Principaux de service | Objet application. |

| Stratégies d’accès conditionnel | Utilisateurs affectés à la stratégie. Groupes affectés à la stratégie. Principal de service (application d’entreprise) ciblé par la stratégie. |

| Groupes autres que les groupes Microsoft 365 | Utilisateurs affectés au groupe. Stratégies d’accès conditionnel auxquelles le groupe est affecté. Applications auxquelles le groupe a accès. |

Supervision et conservation des données

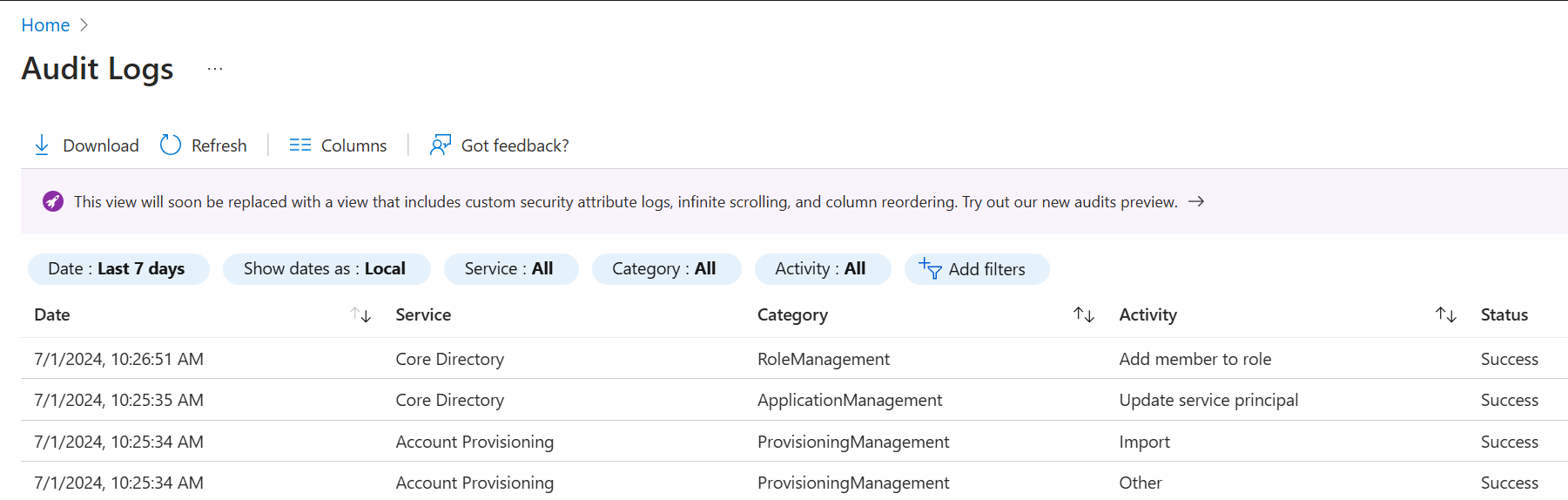

Le journal d’audit Microsoft Entra contient des informations sur toutes les opérations de suppression et de configuration effectuées dans le locataire. Nous vous recommandons d’exporter ces journaux dans un outil de gestion des informations et des événements de sécurité comme Microsoft Sentinel. Vous pouvez également utiliser Microsoft Graph pour auditer les modifications et créer une solution personnalisée pour surveiller les différences au fil du temps. Pour plus d’informations sur la recherche d’éléments supprimés en utilisant Microsoft Graph, consultez Lister les éléments supprimés – Microsoft Graph v1.0.

Journaux d’audit

Le journal d’audit enregistre toujours un événement « Delete <object> » lorsqu’un objet du locataire est supprimé d’un état actif, d’actif à suppression réversible ou d’actif à suppression définitive.

Un événement de suppression dans le cas des applications, des principaux de service, des utilisateurs et des groupes Microsoft 365 constitue une suppression réversible. Pour tout autre type d’objet, il s’agit d’une suppression définitive.

| Type d’objet | Activité dans le journal | Résultat |

|---|---|---|

| Application | Suppression d’application et de principal de service | Suppression réversible |

| Application | Suppression définitive d’une application | Suppression définitive |

| Principal du service | Suppression de principal de service | Suppression réversible |

| Principal du service | Suppression définitive de principal de service | Suppression définitive |

| Utilisateur | Supprimer un utilisateur | Suppression réversible |

| Utilisateur | Suppression définitive d’un utilisateur | Suppression définitive |

| Groupes Microsoft 365 | Supprimer un groupe | Suppression réversible |

| Groupes Microsoft 365 | Suppression définitive d’un groupe | Suppression définitive |

| Tous les autres objets | Suppression « objectType » | Suppression définitive |

Notes

Le journal d’audit ne distingue pas le type de groupe d’un groupe supprimé. Seuls les groupes Microsoft 365 sont supprimés de manière réversible. Une entrée Supprimer le groupe peut correspondre à la suppression réversible d’un groupe Microsoft 365 ou à la suppression définitive d’un autre type de groupe. La documentation de votre état correct connu doit inclure le type de chaque groupe de votre organisation.

Pour plus d’informations sur la surveillance des modifications de configuration, consultez Récupérer après de mauvaises configurations.

Utiliser des classeurs pour suivre les modifications de configuration

Les classeurs Azure Monitor peuvent vous aider à surveiller les modifications de configuration.

Le classeur Rapport sur les opérations sensibles vous aide à identifier les activités suspectes des applications et des principaux de service susceptibles d’indiquer des compromissions :

- Modification des informations d’identification ou des méthodes d’authentification des applications et des principaux de service.

- Octroi de nouvelles autorisations aux principaux de service.

- Mise à jour des appartenances aux rôles d’annuaire et aux groupes des principaux de service.

- Modification des paramètres de fédération.

Le workbook Activité d’accès multilocataire vous aide à surveiller quelles sont les applications dans des locataires externes auxquels vos utilisateurs accèdent et quelles sont les applications auxquelles accèdent les utilisateurs externes de votre locataire. Utilisez ce classeur pour rechercher des modifications anormales de l’accès aux applications entrantes ou sortantes sur les différents locataires.

Sécurité opérationnelle

Prévenir les modifications indésirables est nettement plus facile que de devoir recréer et reconfigurer des objets. Incluez les tâches suivantes dans vos processus de gestion des modifications pour réduire les accidents :

- Utilisez un modèle de privilèges minimum. Assurez-vous que tous les membres de votre équipe disposent des privilèges minimum nécessaires pour effectuer leurs tâches habituelles. Exigez un processus pour élever les privilèges pour des tâches plus inhabituelles.

- Le contrôle administratif d’un objet permet la configuration et la suppression. Utilisez des rôles avec moins de privilèges, tels que Lecteur de sécurité, pour les tâches qui n’ont pas besoin d’opérations pour créer, mettre à jour ou supprimer (CRUD). Lorsque des opérations CRUD sont requises, utilisez des rôles spécifiques à l’objet chaque fois que possible. Par exemple, les administrateurs d’utilisateurs peuvent supprimer uniquement les utilisateurs, et les administrateurs d’applications peuvent supprimer uniquement les applications. Utilisez ces rôles plus limités dans la mesure du possible.

- Utilisez Privileged Identity Management (PIM). PIM permet l’escalade juste-à-temps des privilèges permettant d’effectuer des tâches telles que la suppression définitive. Vous pouvez configurer PIM de manière à lui associer des notifications ou des approbations pour l’escalade de privilèges.

Étapes suivantes

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour