Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Active Directory, Microsoft Entra ID et d’autres outils Microsoft sont au cœur de la gestion des identités et des accès (IAM). Par exemple, Active Directory Domain Services (AD DS) et Microsoft Configuration Manager assurent la gestion des appareils dans Active Directory. Dans Microsoft Entra ID, Intune fournit la même fonctionnalité.

Dans le cadre de la plupart des initiatives de modernisation, de migration ou Confiance Zéro, les organisations déplacent les activités IAM de solutions IaaS (local ou infrastructure-as-a-service) vers des solutions intégrées pour le cloud. Dans un environnement informatique qui utilise des produits et services Microsoft, Active Directory et Microsoft Entra ID jouent un rôle.

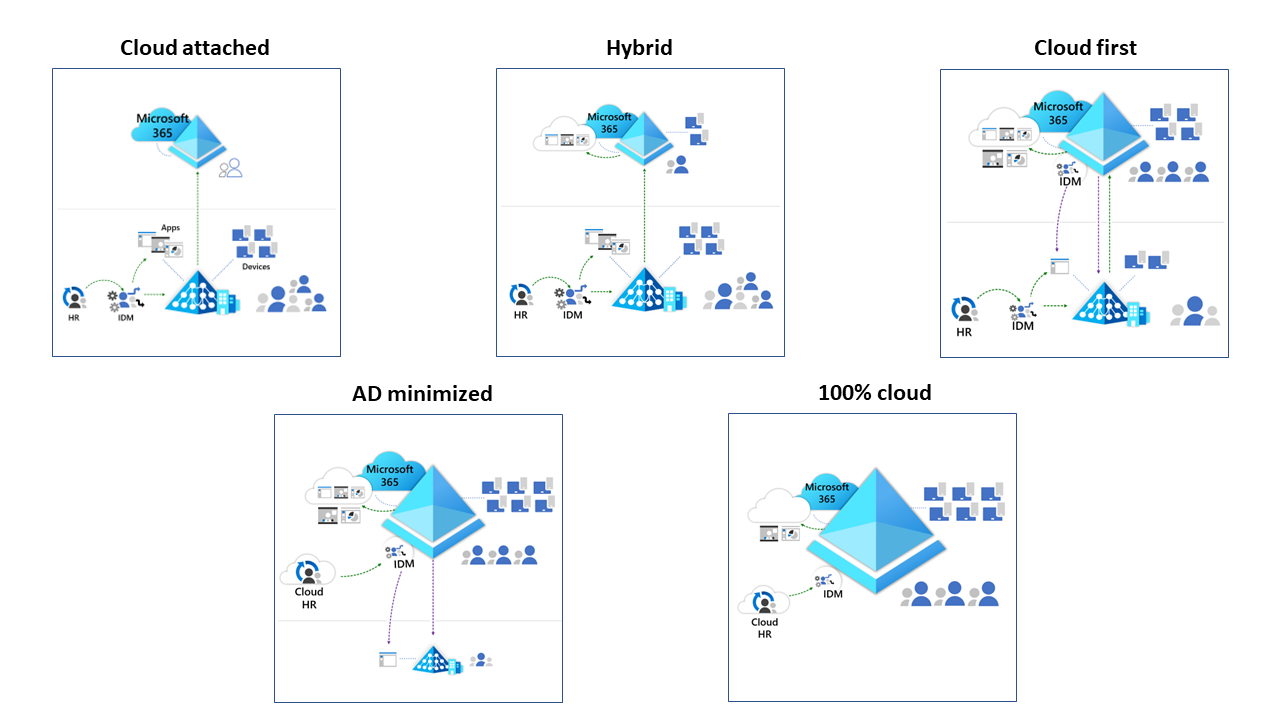

De nombreuses entreprises qui migrent d’Active Directory vers Microsoft Entra ID commencent avec un environnement similaire au diagramme suivant. Le diagramme superpose trois piliers :

Applications : comprend les applications, les ressources et leurs serveurs joints à un domaine sous-jacents.

Appareils : se concentre sur les appareils clients joints à un domaine.

Utilisateurs et groupes : cela représente les identités et attributs humains et de charge de travail pour l’accès aux ressources et l’appartenance aux groupes pour la gouvernance et la création de stratégies.

Microsoft a modélisé cinq états de transformation qui s’alignent généralement sur les objectifs métier des clients. À mesure que les objectifs des clients mûrissent, il est courant qu’ils passent d’un état à l’autre à un rythme qui correspond à leurs ressources et à leur culture.

Les cinq états ont des critères de sortie qui vous aident à déterminer où réside votre environnement aujourd’hui. Certains projets, tels que la migration d’applications, couvrent les cinq états, tandis que d’autres couvrent un seul état.

Le contenu fournit ensuite des conseils plus détaillés organisés pour aider à apporter des modifications intentionnelles aux personnes, aux processus et à la technologie. Les conseils peuvent vous aider à :

Établir une empreinte Microsoft Entra.

Implémenter une approche cloud-first.

Commencer à migrer hors de votre environnement Active Directory.

Des conseils sont fournis en fonction de la gestion des utilisateurs, de la gestion des appareils et de la gestion des applications conformément aux piliers ci-dessus.

Les organisations formées dans Microsoft Entra plutôt que dans Active Directory n’ont pas l’environnement local hérité avec lequel les organisations plus établies doivent composer. Pour elles, ou les clients qui recréent complètement leur environnement informatique dans le cloud, il est possible de devenir 100 % cloud quand le nouvel environnement informatique est établi.

Pour les clients disposant d’une capabilité informatique locale établie, le processus de transformation introduit une complexité qui demande une planification minutieuse. Par ailleurs, comme Active Directory et Microsoft Entra ID sont des produits distincts ciblant différents environnements informatiques, ils n’offrent pas exactement les mêmes fonctionnalités. Par exemple, Microsoft Entra ID n’a pas la notion d’approbations de domaine et de forêt Active Directory.

Cinq états de transformation

Dans les organisations de type grande entreprise, la transformation IAM ou même la transformation d’Active Directory vers Microsoft Entra ID, représente généralement un effort sur plusieurs années avec plusieurs états. Vous analysez votre environnement pour déterminer votre état actuel, puis définissez un objectif pour l’état suivant. Vous pouvez décider de supprimer totalement Active Directory, ou de ne pas migrer certaines fonctionnalités vers Microsoft Entra ID et de les laisser en place.

Les états regroupent de façon logique des initiatives dans des projets visant à réaliser une transformation. Pendant les transitions d’état, vous mettez en place des solutions temporaires. Les solutions temporaires permettent à l’environnement informatique de prendre en charge les opérations IAM à la fois dans Active Directory et Microsoft Entra ID. Les solutions temporaires doivent également permettre aux deux environnements d’interopérer.

Le diagramme suivant montre les cinq états :

Remarque

Les états de ce diagramme représentent une progression logique de la transformation cloud. Votre capacité à passer d’un état à l’autre dépend de la fonctionnalité que vous avez implémentée et des capacités au sein de cette fonctionnalité pour passer au cloud.

État 1 : cloud attaché

Dans l’état Attaché au cloud, les organisations ont créé un locataire Microsoft Entra pour favoriser la productivité des utilisateurs et avoir des outils de collaboration. Le locataire est entièrement opérationnel.

La plupart des entreprises qui utilisent des produits et services Microsoft dans leur environnement informatique sont déjà dans cet état, voire au-delà. Dans cet état, les coûts opérationnels peuvent être plus élevés parce qu’il y a un environnement local et un environnement cloud à gérer et à rendre interactifs. Les utilisateurs doivent avoir une expertise dans les deux environnements pour prendre en charge leurs utilisateurs et l’organisation.

Dans cet état :

- Les appareils sont joints à Active Directory et gérés via une stratégie de groupe ou des outils de gestion des appareils locaux.

- Les utilisateurs sont gérés dans Active Directory, provisionnés avec des systèmes de gestion des identités (IDM) locaux et synchronisés dans Microsoft Entra ID en utilisant Microsoft Entra Connect.

- Les applications sont authentifiées auprès d’Active Directory et de serveurs de fédération comme Active Directory Federation Services (AD FS) via un outil de gestion de l’accès au web (WAM), Microsoft 365 ou d’autres outils comme SiteMinder et Oracle Access Manager.

État 2 : hybride

Dans l’état hybride, les organisations commencent à améliorer leur environnement local avec des fonctionnalités cloud. Les solutions peuvent être planifiées pour réduire la complexité, améliorer la posture de sécurité et réduire l’empreinte de l’environnement local.

Pendant la transition et quand elles sont dans cet état, les organisations développent des compétences et une expertise en utilisant Microsoft Entra ID pour les solutions IAM. Étant donné que les comptes d’utilisateur et les attachements d’appareil sont relativement faciles et une partie courante des opérations informatiques quotidiennes, la plupart des organisations utilisent cette approche.

Dans cet état :

Les clients Windows ont une jonction hybride à Microsoft Entra.

Les plateformes non-Microsoft basées sur des SaaS (software as a service) commencent à être intégrées à Microsoft Entra ID. Salesforce et ServiceNow sont des exemples.

Les applications héritées s’authentifient dans Microsoft Entra ID avec le proxy d’application ou des solutions de partenaires offrant un accès hybride sécurisé.

La réinitialisation du mot de passe en libre-service (SSPR) et la protection par mot de passe pour les utilisateurs sont activées.

Certaines applications héritées sont authentifiées dans le cloud avec Microsoft Entra Domain Services et le Proxy d’application.

État 3 : cloud-first

Dans l’état Cloud d’abord, les équipes de l’organisation créent un bilan de réussite et commencent à planifier la migration de charges de travail plus difficiles vers Microsoft Entra ID. Les organisations passent généralement le plus de temps dans cet état de transformation. À mesure que la complexité, que le nombre de charges de travail et que l’utilisation d’Active Directory augmentent, une organisation doit accroître ses efforts et le nombre d’initiatives nécessaires pour passer au cloud.

Dans cet état :

- Les nouveaux clients Windows sont joints à Microsoft Entra ID et gérés dans Intune.

- Les connecteurs ECMA sont utilisés pour provisionner des utilisateurs et des groupes pour les applications locales.

- Toutes les applications qui utilisaient un fournisseur d’identité fédérée intégré à AD DS, comme AD FS, sont mises à jour afin d’utiliser Microsoft Entra ID pour l’authentification. Si vous utilisiez l’authentification par mot de passe avec ce fournisseur d’identité pour Microsoft Entra ID, elle est migrée vers la synchronisation de hachage du mot de passe.

- Des plans pour passer les services de fichiers et d’impression vers Microsoft Entra ID sont en cours de développement.

- Microsoft Entra ID offre une fonctionnalité de collaboration business-to-business (B2B).

- Les groupes sont créés et gérés dans Microsoft Entra ID.

État 4 : Active Directory réduit

Microsoft Entra ID fournit la plupart des fonctionnalités IAM, tandis que les cas marginaux et les exceptions continuent d’utiliser Active Directory localement. L’état de réduction d’Active Directory est plus difficile à réaliser, en particulier pour les grandes organisations qui ont une dette technique locale importante.

Microsoft Entra ID continue d’évoluer en même temps que s’installe la transformation de votre organisation, mettant à votre disposition de nouvelles fonctionnalités et de nouveaux outils. Les organisations sont tenues de déprécier les fonctionnalités ou de créer de nouvelles fonctionnalités pour fournir un remplacement.

Dans cet état :

Les nouveaux utilisateurs provisionnés avec la fonctionnalité de provisionnement RH sont créés directement dans Microsoft Entra ID.

Un plan pour migrer les applications qui dépendent d’Active Directory et qui font partie du projet du futur environnement Microsoft Entra est en cours d’exécution. Un plan pour remplacer les services qui ne seront pas migrés (services de fichiers, d’impression ou de télécopie) est en place.

Les charges de travail locales ont été remplacées par des alternatives cloud comme Windows Virtual Desktop, Azure Files ou Universal Print. Azure SQL Managed Instance remplace SQL Server.

État 5 : 100 % cloud

Dans l’état 100 % cloud, Microsoft Entra ID et d’autres outils Azure fournissent toutes les fonctionnalités IAM. Cet état est l’aspiration sur le long terme pour de nombreuses organisations.

Dans cet état :

Aucune empreinte IAM locale n’est requise.

Tous les appareils sont gérés dans Microsoft Entra ID et des solutions cloud comme Intune.

Le cycle de vie de l’identité utilisateur est géré par Microsoft Entra ID.

Tous les utilisateurs et groupes sont natifs cloud.

Les services réseau qui s’appuient sur Active Directory sont déplacés.

Analogie de transformation

La transformation entre les états s’apparente à des emplacements mobiles :

Établir un nouvel emplacement : vous achetez votre destination et établissez la connectivité entre l’emplacement actuel et le nouvel emplacement. Ces activités vous permettent de maintenir votre productivité et votre capacité à fonctionner. Pour plus d’informations, consultez Établir une empreinte Microsoft Entra. Les résultats vous amènent à l’état 2.

Limiter les nouveaux éléments dans l’ancien emplacement - Vous arrêtez d’investir dans l’ancien emplacement et définissez une stratégie pour transiter les nouveaux éléments dans le nouvel emplacement. Pour plus d’informations, consultez Implémenter une approche cloud-first. Ces activités définissent les bases pour migrer à grande échelle et atteindre l’état 3.

Déplacer les éléments existants vers un nouvel emplacement : vous déplacez les éléments de l’ancien emplacement vers le nouvel emplacement. Vous évaluez la valeur métier des éléments pour déterminer si vous les déplacez en l’état, les mettez à niveau, les remplacez ou les dépréciez. Pour plus d’informations, consultez Passer au cloud.

Ces activités vous permettent de passer l’état 3 et d’atteindre les états 4 et 5. En fonction de vos objectifs métier, vous décidez de l’état final que vous souhaitez cibler.

La transformation vers le cloud n’est pas seulement la responsabilité de l’équipe d’identité. L’organisation a besoin d’une coordination entre les équipes pour définir des stratégies qui incluent les personnes et le changement de processus, ainsi que la technologie. L’utilisation d’une approche coordonnée permet de garantir une progression régulière et de réduire le risque de régression vers des solutions locales. Impliquez des équipes qui gèrent :

- Appareils/points de terminaison

- Réseaux

- Sécurité/risque

- Propriétaires d'applications

- Ressources humaines

- Collaboration

- Approvisionnement

- Operations

Parcours de haut niveau

Les organisations qui commencent une migration d’IAM vers Microsoft Entra ID doivent définir des priorités en fonction de leurs besoins spécifiques. Le personnel d’exploitation et le personnel de support doivent être formés pour faire leur travail dans le nouvel environnement. Le graphique suivant montre le parcours général pour migrer d’Active Directory vers Microsoft Entra ID :

Établir une empreinte Microsoft Entra : initialisez votre nouveau locataire Microsoft Entra pour prendre en charge la vision de votre déploiement à l’état final. Adoptez une approche Confiance Zéro et un modèle de sécurité qui aide à protéger votre locataire d’une compromission locale au début de votre parcours.

Implémenter une approche « cloud-first » : établissez une stratégie qui exige que tous les nouveaux appareils, applications et services soient cloud-first. Les nouvelles applications et les nouveaux services utilisant des protocoles hérités (par exemple, NTLM, Kerberos et LDAP) doivent être uniquement des exceptions.

Transition vers le cloud : faites basculer la gestion et l’intégration des utilisateurs, des applications et des appareils de l’environnement local vers des alternatives cloud-first. Optimisez le provisionnement des utilisateurs en tirant parti des fonctionnalités de provisionnement Cloud d’abord qui s’intègrent à Microsoft Entra ID.

La transformation change la façon dont les utilisateurs accomplissent les tâches et la façon dont les équipes de support fournissent un support aux utilisateurs. L’organisation doit concevoir et implémenter des initiatives ou des projets de manière à réduire l’impact sur la productivité des utilisateurs.

Dans le cadre de la transformation, l’organisation introduit des fonctionnalités IAM en libre-service. Certaines parties de la main-d’œuvre s’adaptent plus facilement à l’environnement utilisateur en libre-service fréquent dans les entreprises basées dans le cloud.

Les applications vieillissantes risquent de devoir être mises à jour ou remplacées pour bien fonctionner dans les environnements informatiques basés sur le cloud. Les mises à jour ou remplacements d’applications peuvent être coûteux et fastidieux. La planification et les autres phases doivent également prendre en compte l’âge et la capacité des applications qu’une organisation utilise.