Créer un réseau distant avec une stratégie IKE personnalisée pour l’Accès global sécurisé

Le tunnel IPSec est une communication bidirectionnelle. Cet article décrit la procédure à suivre pour configurer le canal de communication dans le Centre d’administration Microsoft Entra et API Microsoft Graph. L’autre côté de la communication est configuré sur votre équipement local client (CPE).

Prérequis

Pour créer un réseau distant avec une stratégie personnalisée du protocole IKE (Internet Key Exchange), vous devez disposer des éléments suivants :

- Un rôle Administrateur d’Accès global sécurisé dans Microsoft Entra ID.

- Réception des informations de connectivité à partir de l’intégration de l’Accès global sécurisé.

- Le produit nécessite une licence. Pour plus de détails, consultez la section sur les licences dans Qu’est-ce que l’Accès global sécurisé ? Si nécessaire, vous pouvez acheter des licences ou obtenir des licences d’évaluation gratuite.

Procédure de création d’un réseau distant avec une stratégie IKE personnalisée

Si vous préférez ajouter des détails de la stratégie IKE personnalisés à votre réseau distant, vous pouvez le faire lorsque vous ajoutez le lien de l’appareil à votre réseau distant. Vous pouvez effectuer cette étape dans le centre d’administration Microsoft Entra ou via l’API Microsoft Graph.

Pour créer un réseau distant avec une stratégie IKE personnalisée dans le centre d’administration Microsoft Entra :

Connectez-vous au Centre d’administration Microsoft Entra en tant qu’administrateur d’Accès global sécurisé.

Accédez à Accès global sécurisé>Se connecter>Réseaux distants.

Sélectionnez Créer un réseau distant.

Indiquez un nom et une région pour votre réseau distant, puis sélectionnez Suivant : connectivité.

Sélectionnez + Ajouter un lien pour ajouter les détails de connectivité de votre CPE.

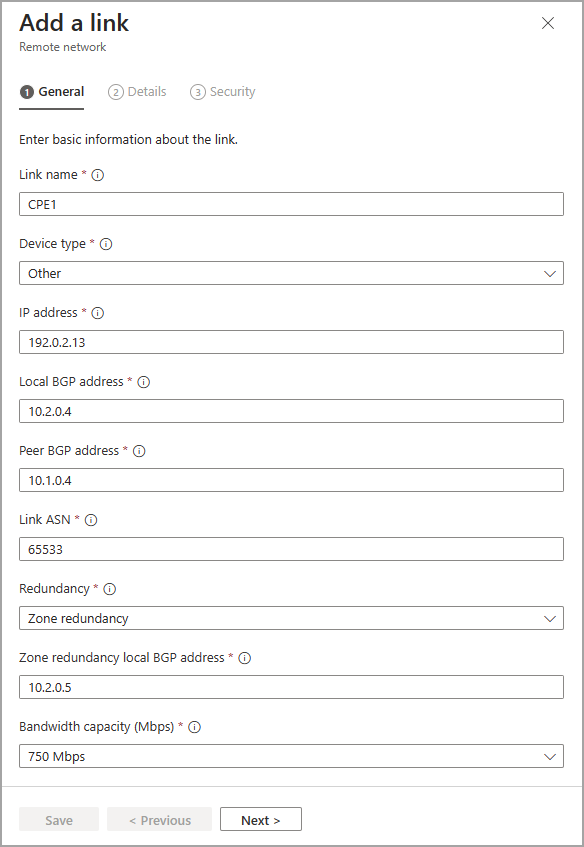

Ajouter un lien – onglet Général

Plusieurs informations doivent être saisies sous l’onglet Général. Prêtez une attention particulière à l’adresse homologue et à l’adresse locale du BGP (Border Gateway Protocol). Les détails de l’homologue et du local sont inversés, en fonction de l’emplacement où la configuration est terminée.

Saisissez les informations suivantes :

- Nom du lien : nom de votre CPE.

- Type de périphérique : choisissez une option d’appareil à partir de la liste déroulante.

- Adresse IP de l’appareil : adresse IP publique de votre appareil.

- Adresse BGP de l’appareil : entrez l’adresse IP BGP de votre CPE.

- Cette adresse est entrée en tant qu’adresse IP du BGP local sur le CPE.

- ASN de l’appareil :indiquez le numéro de système autonome (ASN) du CPE.

- Une connexion compatible BGP entre deux passerelles réseau nécessite qu’elles disposent d’ASN différents.

- Consultez la liste de Valeurs ASN valides pour les valeurs réservées non utilisables.

- Redondance : sélectionnez Aucune redondance ou Redondance de zone pour votre tunnel IPSec.

- Adresse de BGP locale de la redondance de zone : ce champ facultatif s’affiche uniquement lorsque vous sélectionnez Redondance de zone.

- Saisissez une adresse IP BGP qui ne fait pas partie du réseau local où réside votre CPE et est différente de l’adresse BGP locale.

- Capacité de bande passante (Mbits/s) : spécifiez la bande passante du tunnel. Les options disponibles sont 250, 500, 750 et 1 000 Mbits/s.

- Adresse du BGP local : saisissez une adresse IP de BGP qui ne fait pas partie du réseau local dans lequel réside votre CPE.

- Par exemple, si votre réseau local est 10.1.0.0/16, vous pouvez alors utiliser 10.2.0.4 comme adresse de BGP local.

- Cette adresse est entrée en tant qu’adresse IP du BGP homologue sur le CPE. Adresse IP sur votre CPE.

- Consultez la liste de adresses BGP valides pour les valeurs réservées non utilisables.

Cliquez sur Suivant.

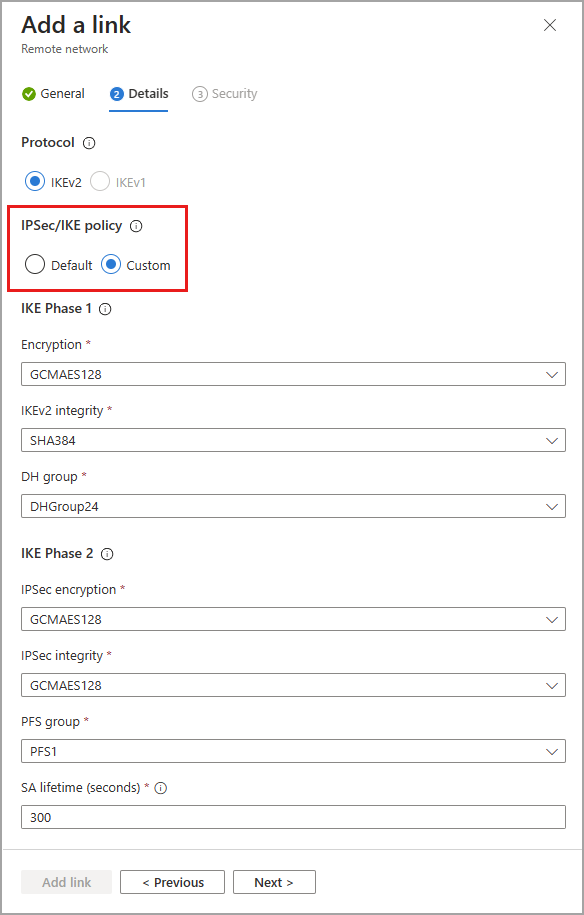

Ajouter un lien – onglet Détails

Important

Vous devez spécifier une combinaison de Phase 1 et de Phase 2 sur votre CPE.

Le protocole IKEv2 est sélectionné par défaut. Actuellement, seul le protocole IKEv2 est pris en charge.

Remplacez la stratégie IPSec/IKE par Personnalisé.

Sélectionnez les détails de votre combinaison de Phase 1 pour Chiffrement, Intégrité IKEv2, et DHGroup.

- La combinaison de détails que vous sélectionnez doit s’aligner avec les options disponibles répertoriées dans l’article de référence Configurations valides du réseau distant.

Sélectionnez les combinaisons de votre Phase 2 pour Chiffrement IPsec, Intégrité IPsec, Groupe PFS, et Durée de vie de SA (en secondes).

- La combinaison de détails que vous sélectionnez doit s’aligner avec les options disponibles répertoriées dans l’article de référence Configurations valides du réseau distant.

Que vous choisissiez Par défaut ou Personnalisé, la stratégie IPSec/IKE que vous spécifiez doit correspondre à la stratégie de chiffrement sur votre CPE.

Cliquez sur Suivant.

Ajouter un lien – onglet Sécurité

- Saisissez la clé prépartagée (PSK) et la clé prépartagée de redondance de zone (PSK). La même clé secrète doit être utilisée sur votre CPE correspondant. Le champ Redondance de zone Clé prépartagée (PSK) s’affiche uniquement si la redondance est configurée sur la première page lors de la création du lien.

- Cliquez sur Enregistrer.