Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

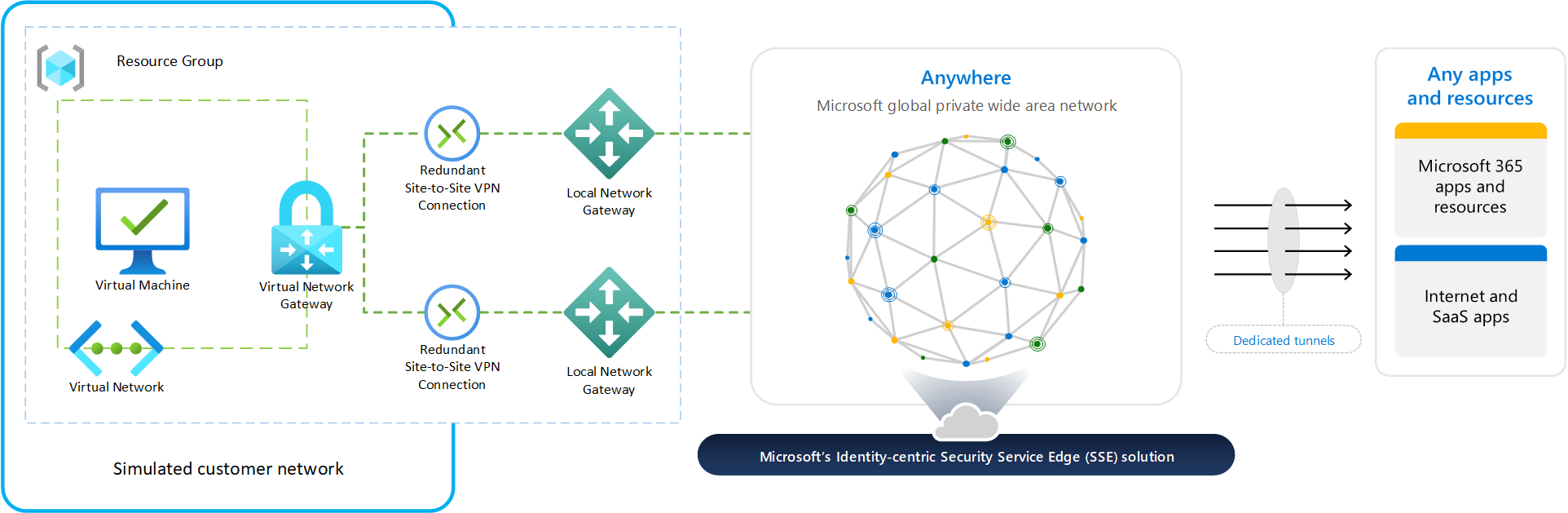

Les organisations souhaitant étendre les capacités d’Accès Internet Microsoft Entra à des réseaux entiers, et non pas seulement à des appareils individuels, peuvent installer le client Accès global sécurisé. Cet article explique comment étendre ces fonctionnalités à un réseau virtuel Azure hébergé dans le cloud. Des principes similaires pourraient être appliqués à l’équipement réseau local d’un client.

Prérequis

Pour effectuer les étapes de ce processus, les prérequis suivants doivent être en place :

- Un abonnement Azure et l’autorisation de créer des ressources dans le Portail Azure.

- Compréhension des principes de base des connexions VPN de site à site.

- Un locataire Microsoft Entra auquel le rôle Administrateur Accès global sécurisé a été attribué.

Composants du réseau virtuel

La création de cette fonctionnalité dans Azure permet aux organisations de comprendre le fonctionnement d’Accès Internet Microsoft Entra dans une implémentation plus large. Les ressources que nous créons dans Azure correspondent aux concepts locaux comme suit :

| Ressource Azure | Composant local classique |

|---|---|

| Réseau virtuel | Votre espace d’adressage IP local |

| Passerelle de réseau virtuel | Votre routeur local, parfois appelé « équipement local des clients » (CPE, Customer Premises Equipment) |

| Passerelle de réseau local | Passerelle Microsoft vers laquelle votre routeur (passerelle de réseau virtuel Azure) crée un tunnel IPsec |

| Connexion | Tunnel VPN IPsec créé entre la passerelle de réseau virtuel et la passerelle de réseau local |

| Machine virtuelle | Appareils clients sur votre réseau local |

Dans ce document, nous utilisons les valeurs par défaut suivantes. N’hésitez pas à configurer ces paramètres selon vos propres besoins.

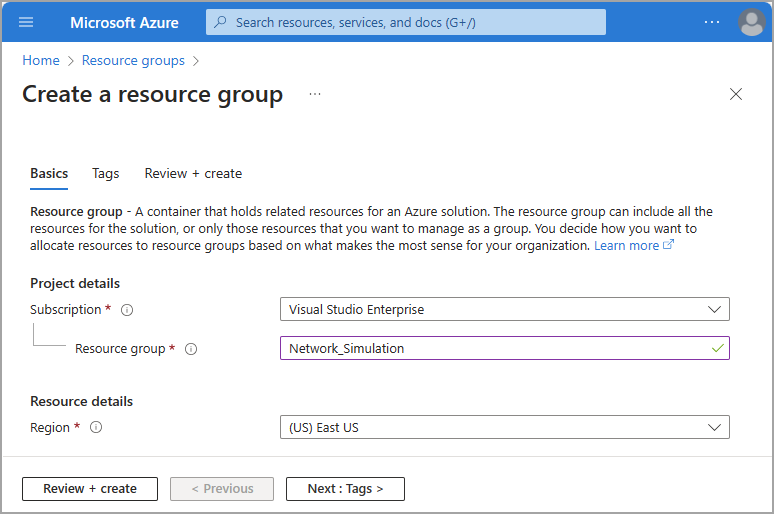

- Abonnement : Visual Studio Enterprise

- Nom du groupe de ressources : Network_Simulation

- Région : USA Est

Étapes de haut niveau

Les étapes de simulation de la connectivité d’un réseau distant avec des réseaux virtuels Azure sont effectuées dans le portail Azure et le centre d’administration Microsoft Entra. Il peut être utile d’ouvrir plusieurs onglets pour pouvoir basculer facilement entre eux.

Avant de créer vos ressources virtuelles, vous avez besoin d’un groupe de ressources et d’un réseau virtuel pour les sections suivantes. Si vous avez déjà configuré un groupe de ressources et un réseau virtuel de test, vous pouvez commencer à l’étape 3.

- Créer un groupe de ressources (portail Azure)

- Créer un réseau virtuel (portail Azure)

- Créer une passerelle de réseau virtuel (portail Azure)

- Créer un réseau distant avec des connexions d’appareils (centre d’administration Microsoft Entra)

- Créer une passerelle de réseau local (portail Azure)

- Créer une connexion VPN site à site (S2S) (portail Azure)

- Vérifier la connectivité (les deux)

Créer un groupe de ressources

Créez un groupe de ressources qui contiendra toutes les ressources nécessaires.

- Connectez-vous au Portail Azure avec l’autorisation de créer des ressources.

- Accédez à Groupes de ressources.

- Sélectionnez Créer.

- Sélectionnez votre Abonnement et votre Région, puis attribuez un nom à votre Groupe de ressources.

- Sélectionnez Revoir + créer.

- Confirmez vos détails, puis sélectionnez Créer.

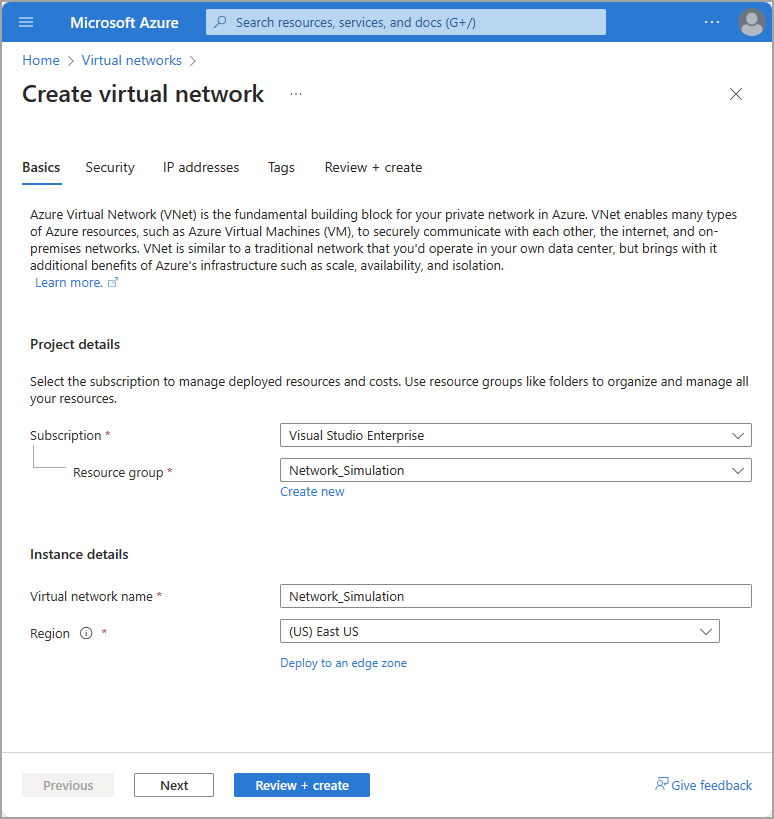

Créez un réseau virtuel

Créez un réseau virtuel à l’intérieur de votre nouveau groupe de ressources.

- À partir du portail Azure, accédez à Réseaux virtuels.

- Sélectionnez Créer.

- Sélectionnez le Groupe de ressources que vous venez de créer.

- Donnez un Nom de réseau virtuel à votre réseau.

- Conservez les valeurs par défaut des autres champs.

- Sélectionnez Revoir + créer.

- Sélectionnez Créer.

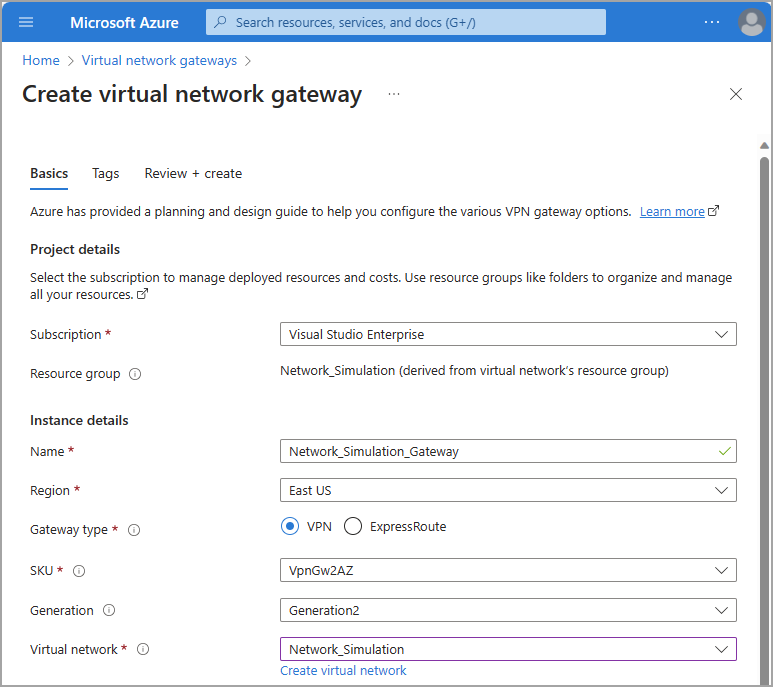

Créer une passerelle de réseau virtuel

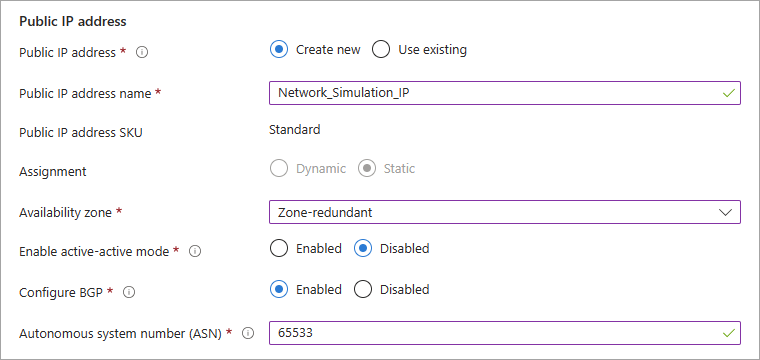

Créez une passerelle de réseau virtuel à l’intérieur de votre nouveau groupe de ressources.

À partir du portail Azure, accédez à Passerelles de réseau virtuel.

Sélectionnez Créer.

Donnez un Nom à votre passerelle de réseau virtuel et sélectionnez la région appropriée.

Sélectionnez le Réseau virtuel créé dans la section précédente.

Créez une Adresse IP publique et donnez-lui un nom descriptif.

- FACULTATIF : si vous souhaitez un tunnel IPsec secondaire, sous la section DEUXIÈME ADRESSE IP PUBLIQUE, créez une autre adresse IP publique et donnez-lui un nom. Si vous créez un second tunnel IPsec, vous devez créer deux liens d’appareil à l’étape Créer un réseau distant.

- Définissez Activer le mode actif/actif sur Désactivé si vous n’avez pas besoin d’une deuxième adresse IP publique.

- L’exemple de cet article utilise un unique tunnel IPsec.

Sélectionnez une Zone de disponibilité.

Définissez Configurer BGP sur Activé.

Définissez le Numéro de système autonome (ASN) sur une valeur appropriée. Consultez la liste de valeurs ASN valides pour les valeurs réservées non utilisables.

Pour tous les autres paramètres, conservez les valeurs par défaut ou laissez-les vides.

Sélectionnez Revoir + créer. Confirmez vos paramètres.

Sélectionnez Créer.

Remarque

Le déploiement et la création de la passerelle de réseau virtuel peuvent prendre plusieurs minutes. Vous pouvez démarrer la section suivante pendant sa création, mais vous aurez besoin des adresses IP publiques de votre passerelle de réseau virtuel pour effectuer l’étape suivante.

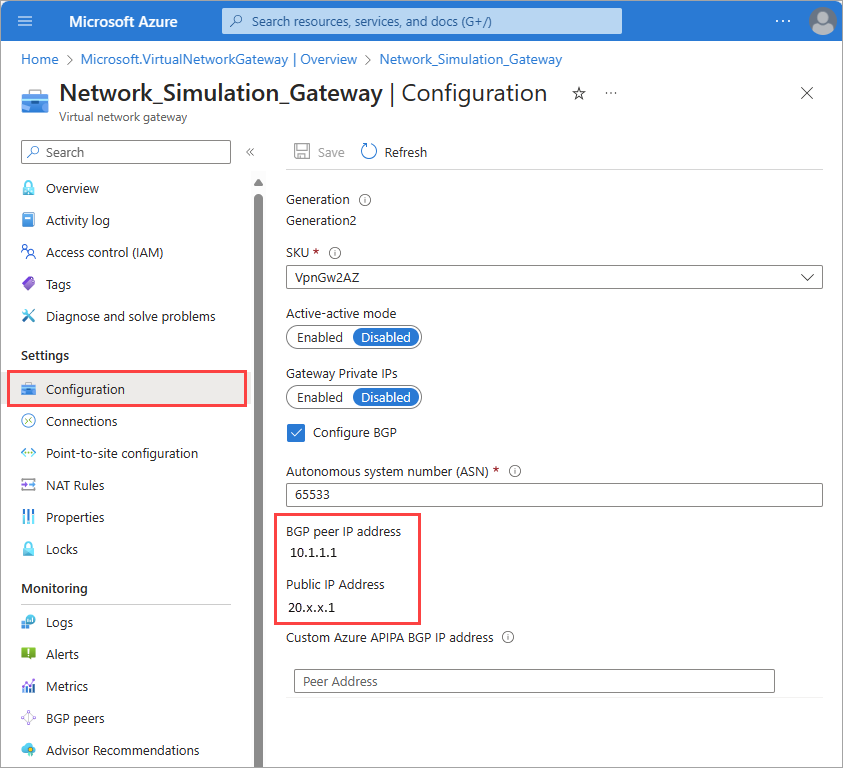

Pour afficher ces adresses IP, accédez à la page Configuration de votre passerelle de réseau virtuel après son déploiement.

Créer un réseau distant

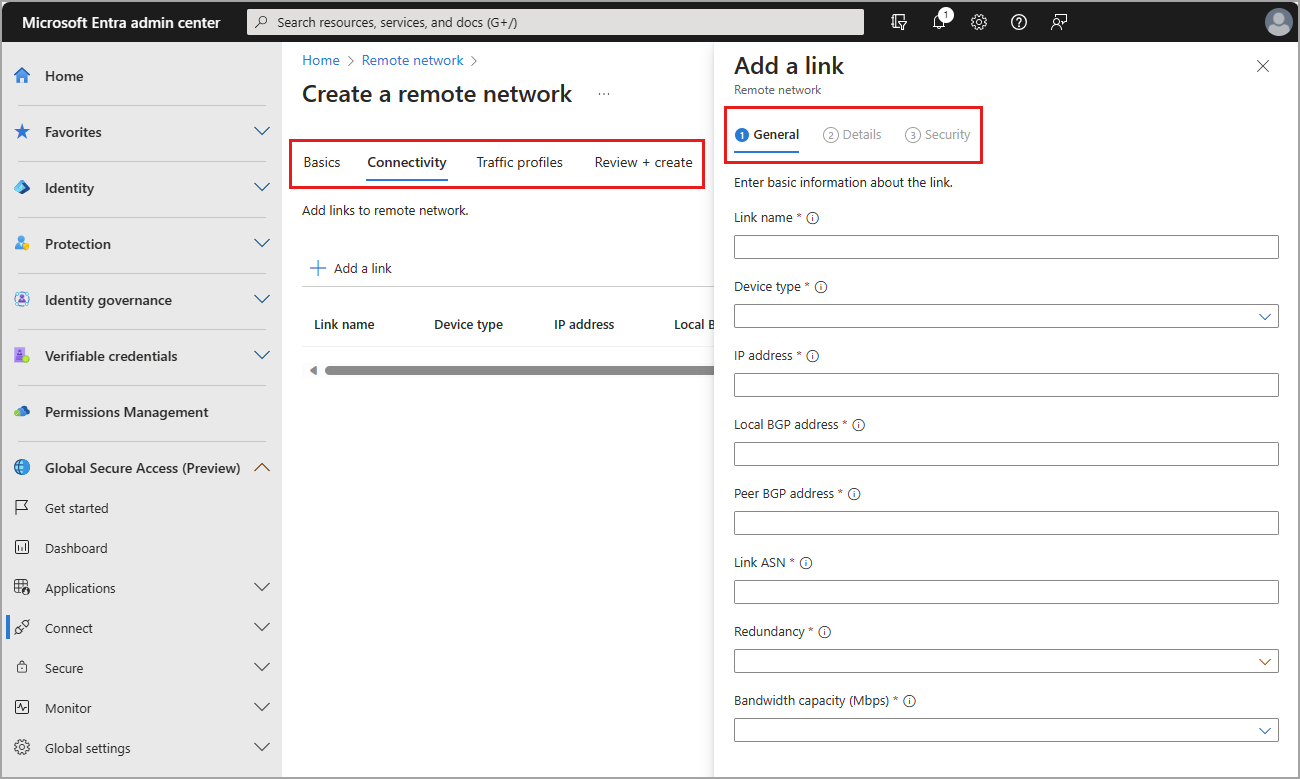

Vous devez finaliser le processus de création d’un réseau distant dans le centre d’administration Microsoft Entra. Deux ensembles d’onglets permettent d’entrer les informations.

Les étapes suivantes fournissent les informations de base nécessaires pour créer un réseau distant avec Accès global sécurisé. Ce processus est traité plus en détail dans deux articles distincts. Étant donné que plusieurs détails peuvent facilement prêter à confusion, passez en revue les articles suivants pour obtenir plus d’informations :

Redondance de zone

Avant de créer votre réseau distant pour Accès global sécurisé, prenez un moment pour passer en revue les deux options relatives à la redondance. Vous pouvez créer des réseaux distants avec ou sans redondance. Vous pouvez ajouter une redondance de deux façons :

- Choisissez Redondance de zone lorsque vous créez un lien d’appareil dans le centre d’administration Microsoft Entra.

- Dans ce scénario, nous créons une autre passerelle pour vous dans une zone de disponibilité différente dans la même Région de centre de données que celle que vous avez choisie lors de la création de votre réseau distant.

- Dans ce scénario, vous avez besoin d’une seule adresse IP publique sur votre passerelle de réseau virtuel.

- Deux tunnels IPsec sont créés à partir de la même adresse IP publique de votre routeur vers différentes passerelles Microsoft dans différentes zones de disponibilité.

- Créez une adresse IP publique secondaire dans le portail Azure et créez deux liens d’appareil avec des adresses IP publiques différentes dans le centre d’administration Microsoft Entra.

- Vous pouvez alors choisir Aucune redondance lors de l’ajout de liens d’appareil à votre réseau distant dans le centre d’administration Microsoft Entra.

- Dans ce scénario, vous avez besoin d’adresses IP publiques primaires et secondaires sur votre passerelle de réseau virtuel.

Créer le réseau distant et ajouter des liens d’appareil

Dans cet article, nous choisissons le chemin d’accès de redondance de zone.

Conseil

L’adresse BGP locale doit être une adresse IP privée qui se trouve hors de l’espace d’adressage du réseau virtuel associé à votre passerelle de réseau virtuel. Par exemple, si l’espace d’adressage de votre réseau virtuel est 10.1.0.0/16, vous pouvez utiliser 10.2.0.0 comme adresse BGP locale.

Consultez la liste d’adresses BGP valides pour les valeurs réservées qui ne peuvent pas être utilisées.

- Connectez-vous au Centre d’administration Microsoft Entra en tant qu’administrateur d’Accès global sécurisé.

- Accédez à Accès global sécurisé>Se connecter>Réseaux distants.

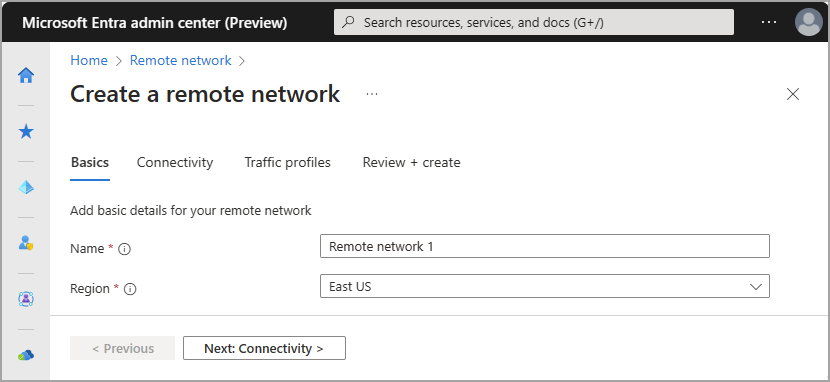

- Sélectionnez le bouton Créer un réseau distant et indiquez les détails suivants sous l’onglet Informations de base :

- Nom

- Région

Sur l’onglet Connectivité, sélectionnez Ajouter un lien.

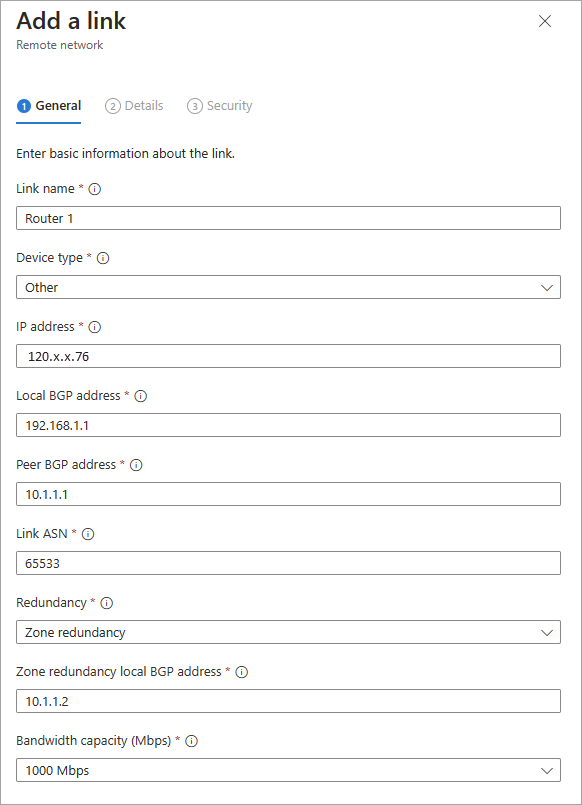

Sous l’onglet Ajouter un lien – Général, entrez les détails suivants :

- Nom du lien : nom de l’équipement local du client (CPE, Customer Premises Equipment).

- Type de périphérique : choisissez une option d’appareil à partir de la liste déroulante.

- Adresse IP de l’appareil : adresse IP publique de votre appareil CPE (équipement local client).

-

Adresse BGP de l’appareil : entrez l’adresse IP BGP de votre CPE.

- Cette adresse est entrée en tant qu’adresse IP du BGP local sur le CPE.

-

ASN de l’appareil :Indiquez le numéro de système autonome (ASN) du CPE.

- Une connexion compatible BGP entre deux passerelles réseau nécessite qu’elles disposent d’ASN différents.

- Pour obtenir plus d’informations, consultez la section ASN valides de l’article Configurations de réseau distant.

- Redondance : sélectionnez Aucune redondance ou Redondance de zone pour votre tunnel IPSec.

-

Adresse de BGP locale de la redondance de zone : ce champ facultatif s’affiche uniquement lorsque vous sélectionnez Redondance de zone.

- Saisissez une adresse IP BGP qui ne fait pas partie du réseau local où réside votre CPE et est différente de l’adresse BGP de l’appareil.

- Capacité de bande passante (Mbits/s) : spécifiez la bande passante du tunnel. Les options disponibles sont 250, 500, 750 et 1 000 Mbits/s.

-

Adresse du BGP local : saisissez une adresse IP de BGP qui ne fait pas partie du réseau local dans lequel réside votre CPE.

- Par exemple, si votre réseau local est 10.1.0.0/16, vous pouvez alors utiliser 10.2.0.4 comme adresse de BGP local.

- Cette adresse est entrée en tant qu’adresse IP du BGP homologue sur le CPE.Adresse IP sur votre CPE.

- Consultez la liste de adresses BGP valides pour les valeurs réservées non utilisables.

Sous l’onglet Ajouter un lien – Détails, conservez les valeurs par défaut, sauf si vous avez effectué une autre sélection précédemment, puis sélectionnez le bouton Suivant.

Sous l’onglet Ajouter un lien – Sécurité, entrez la clé prépartagée (PSK) et sélectionnez le bouton Enregistrer. Vous revenez à l’ensemble d’onglets principal Créer un réseau distant.

Sous l’onglet Profils de trafic, sélectionnez le profil de transfert de trafic approprié.

Sélectionnez le bouton Vérifier + Créer.

Si tout vous semble correct, sélectionnez le bouton Créer le réseau distant.

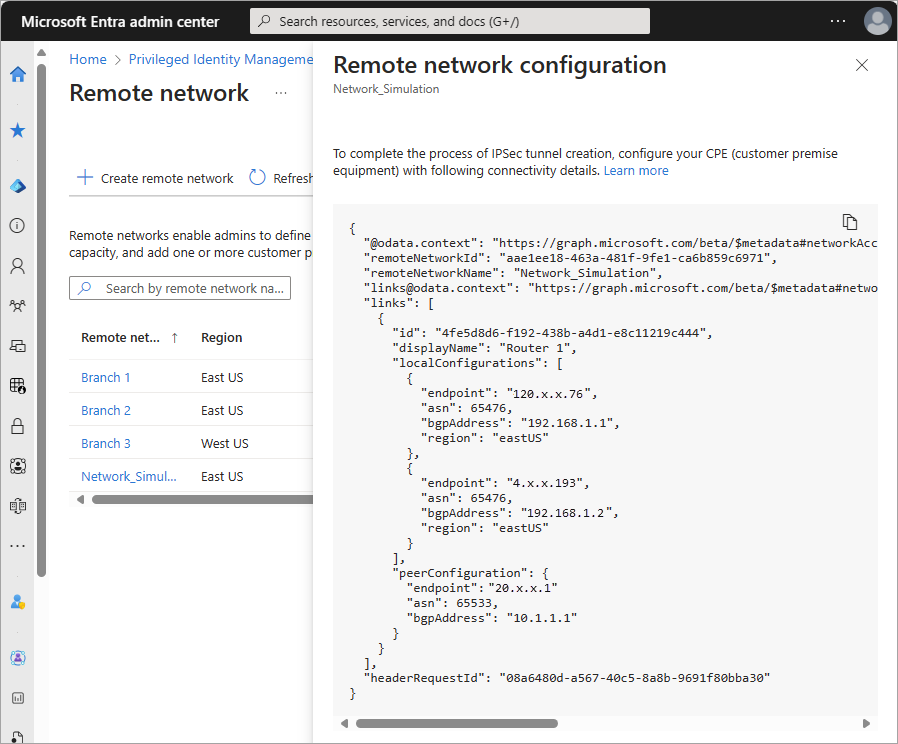

Afficher la configuration de la connectivité

Après avoir créé un réseau distant et ajouté un lien d’appareil, vous pouvez voir les détails de la configuration dans le centre d’administration Microsoft Entra. Plusieurs détails de cette configuration vous seront nécessaires pour effectuer l’étape suivante.

Accédez à Accès global sécurisé>Se connecter>Réseaux distants.

Dans la dernière colonne à droite de la table, sélectionnez Afficher la configuration pour le réseau distant que vous avez créé. La configuration est affichée sous la forme d’un objet blob JSON.

Recherchez et enregistrez les adresses IP publiques

endpoint,asnetbgpAddressde Microsoft dans le panneau qui s’ouvre.- Ces détails vous permettront de configurer votre connectivité à l’étape suivante.

- Pour plus d’informations sur l’affichage de ces détails, consultez Configurer l’équipement local des clients.

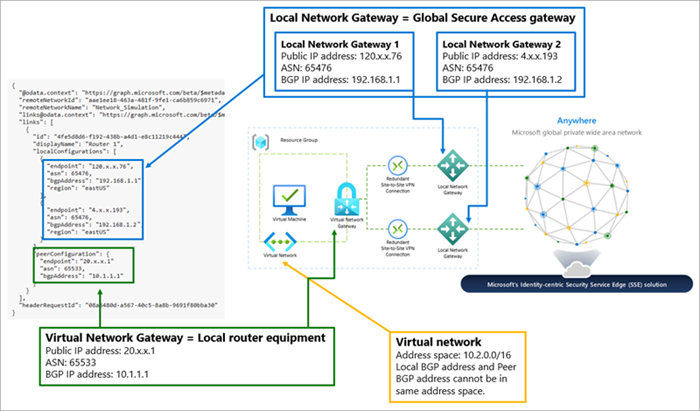

Le diagramme suivant connecte les détails clés de ces détails de configuration à leur rôle de corrélation dans le réseau distant simulé. Une description textuelle du diagramme suit l’image.

Le centre du diagramme représente un groupe de ressources qui contient une machine virtuelle connectée à un réseau virtuel. Une passerelle de réseau virtuel se connecte ensuite à la passerelle de réseau local via une connexion VPN redondante de site à site.

Une capture d’écran des détails de connectivité comporte deux sections mises en surbrillance. La première section mise en surbrillance sous localConfigurations contient les détails de la passerelle d’accès sécurisé global, qui est votre passerelle de réseau local.

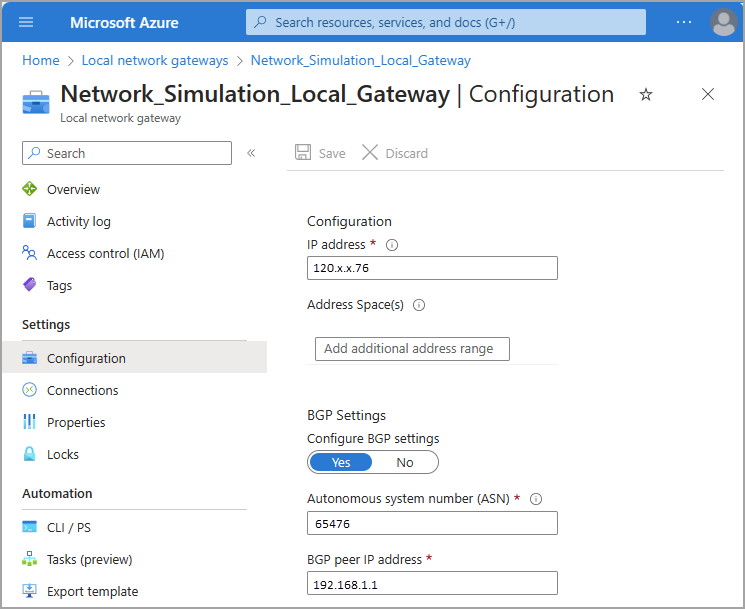

Passerelle de réseau local 1

- Adresse IP publiques/point de terminaison : 120.x.x.76

- ASN : 65476

- Adresse IP BGP/bgpAddress : 192.168.1.1

Passerelle de réseau local 2

- Adresse IP/point de terminaison publics: 4.x.x.193

- ASN : 65476

- Adresse IP BGP/bgpAddress : 192.168.1.2

La deuxième section mise en surbrillance sous peerConfiguration contient les détails de la passerelle de réseau virtuel, qui est votre équipement de routeur local.

Passerelle de réseau virtuel

- Adresse IP/point de terminaison publics : 20.x.x.1

- ASN : 65533

- Adresse IP BGP/bgpAddress : 10.1.1.1

Une autre légende pointe vers le réseau virtuel que vous avez créé dans votre groupe de ressources. L’espace d’adressage pour le réseau virtuel est 10.2.0.0/16. L’adresse BGP locale et l’adresse BGP d’homologue ne peuvent pas se trouver dans le même espace d’adressage.

Créer une passerelle de réseau local

Cette étape est réalisée dans le portail Azure. Plusieurs détails de l’étape précédente sont nécessaires pour effectuer cette étape.

Si vous avez sélectionné Aucune redondance lors de la création de liens d’appareil dans le Centre d’administration Microsoft Entra, vous devez créer une seule passerelle de réseau local.

Si vous avez sélectionné Redondance de zone, vous devez créer deux passerelles de réseau local. Vous avez deux ensembles de endpoint, asn et bgpAddress dans localConfigurations pour les liens d’appareil. Ces informations sont fournies dans les détails fournis dans Afficher la configuration pour ce réseau distant dans le centre d’administration Microsoft Entra.

Depuis le portail Azure, accédez à Passerelles de réseau local.

Sélectionnez Créer.

Sélectionnez le Groupe de ressources créé précédemment.

Sélectionnez la région appropriée.

Attribuez un Nom à votre passerelle de réseau local.

Pour Point de terminaison, sélectionnez Adresse IP, puis indiquez l’adresse IP d’

endpointfournie dans le centre d’administration Microsoft Entra.Sélectionnez Suivant : Avancé.

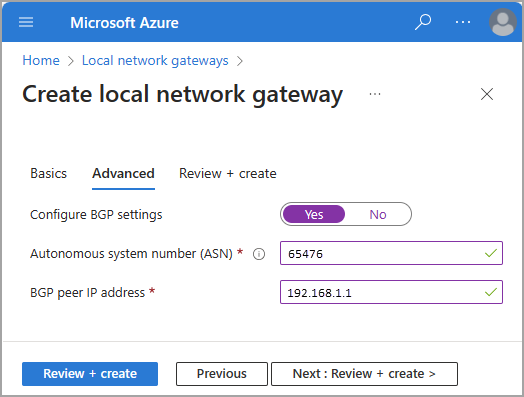

Définissez l’option Configurer BGP sur Oui.

Entrez l’ASN (Autonomous system number) depuis la section

localConfigurationsdes détails de Afficher la configuration.- Consultez la section Passerelle de réseau local du graphique dans la section Afficher la configuration de la connectivité.

Entrez l’adresse IP de l’homologue BGP depuis la section

localConfigurationsdes détails de Afficher la configuration.

Sélectionnez Vérifier + créer et confirmez vos paramètres.

Sélectionnez Créer.

Si vous avez utilisé la redondance de zone, répétez ces étapes pour créer une autre passerelle de réseau local avec le deuxième ensemble de valeurs.

Accédez à Configuration pour passer en revue les détails de votre passerelle de réseau local.

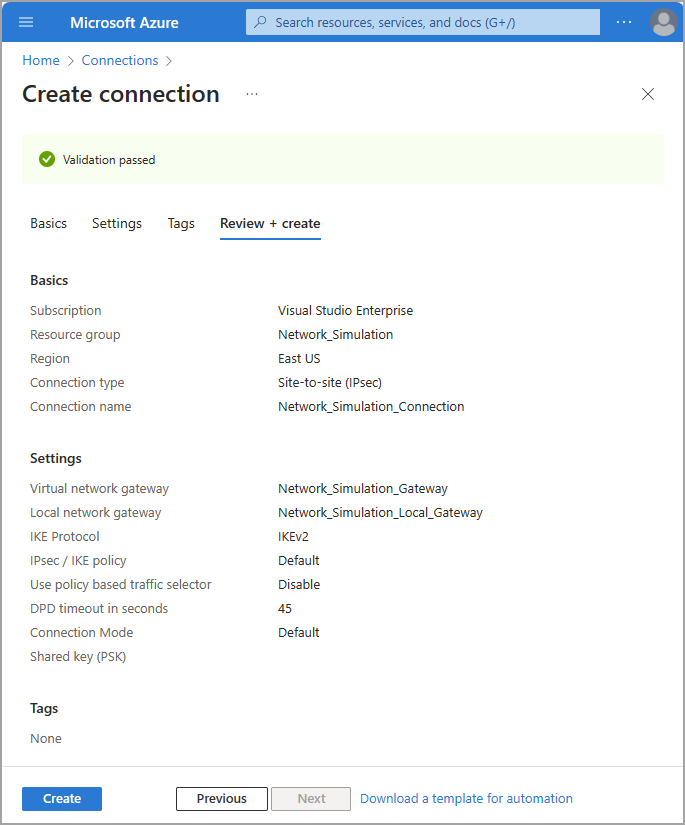

Créer une connexion VPN site à site (S2S)

Cette étape est réalisée dans le portail Azure. Si vous avez créé une deuxième passerelle, vous devez créer ici deux connexions : une pour votre passerelle primaire et une pour votre passerelle secondaire. Pour cette étape, conservez la valeur par défaut de tous les paramètres, sauf indication contraire.

- À partir du portail Azure, accédez à Connexions.

- Sélectionnez Créer.

- Sélectionnez le Groupe de ressources créé précédemment.

- Sous Type de connexion, sélectionnez Site à site (IPsec).

- Attribuez un Nom à la connexion, puis sélectionnez la Région appropriée.

- Sélectionnez Suivant : Paramètres.

- Sélectionnez la Passerelle de réseau virtuel et la Passerelle de réseau local créées précédemment.

- Entrez la même Clé partagée (PSK) que celle que vous avez entrée lors de la création du lien d’appareil à l’étape précédente.

- Cochez la case Activer BGP.

- Sélectionnez Revoir + créer. Confirmez vos paramètres.

- Sélectionnez Créer.

Répétez ces étapes pour créer une autre connexion avec la deuxième passerelle de réseau local.

Vérifier la connectivité

Pour vérifier la connectivité, vous devez simuler le flux du trafic. Une méthode consiste à créer une machine virtuelle pour lancer le trafic.

Simuler le trafic avec une machine virtuelle

Cette étape crée une machine virtuelle et lance le trafic vers les services Microsoft. Conservez la valeur par défaut de tous les paramètres, sauf indication contraire.

- À partir du portail Azure, accédez à Machines virtuelles.

- Sélectionnez Créer>Machine virtuelle Azure.

- Sélectionnez le Groupe de ressources créé précédemment.

- Entrez un Nom de machine virtuelle.

- Sélectionnez l’image à utiliser. Pour cet exemple, nous choisissons Windows 11 Pro, version 22H2 – x64 Gen2.

- Sélectionnez Exécuter avec la remise Azure Spot pour ce test.

- Entrez un Nom d’utilisateur et un Mot de passe pour votre machine virtuelle.

- Confirmez que vous disposez d’une licence Windows 10/11 éligible avec des droits d’hébergement multilocataire en bas de la page.

- Passez à l’onglet Réseau.

- Sélectionnez le Réseau virtuel créé précédemment.

- Passez à l’onglet Gestion.

- Cochez la case Se connecter avec Microsoft Entra ID.

- Sélectionnez Revoir + créer. Confirmez vos paramètres.

- Sélectionnez Créer.

Vous pourriez choisir de verrouiller l’accès à distance au groupe de sécurité réseau à un réseau ou à une adresse IP spécifique.

Vérifier l’état de la connectivité

Une fois que vous avez terminé les étapes précédentes de création des réseaux distants et des connexions, l’établissement de la connexion pourrait prendre quelques minutes. À partir du portail Azure, vous pouvez vérifier que le tunnel VPN est connecté et que le peering BGP a réussi.

- Dans le Portail Azure, accédez à la passerelle de réseau virtuel créée précédemment et sélectionnez Connexions.

- Pour chaque connexion, l’État doit indiquer Connecté une fois la configuration appliquée et réussie.

- Accédez à Homologues BGP sous la section Surveillance pour confirmer que l’homologation BGP a réussi. Recherchez les adresses des homologues fournies par Microsoft. Une fois la configuration appliquée et réussie, l’État doit indiquer Connecté.

Vous pouvez utiliser la machine virtuelle créée pour valider que le trafic arrive aux services Microsoft. L’accès aux ressources dans SharePoint ou Exchange Online doit générer du trafic sur votre passerelle de réseau virtuel. Pou voir ce trafic, accédez à Métriques sur la passerelle de réseau virtuel ou configurez la capture de paquets pour les passerelles VPN.

Conseil

Si vous utilisez cet article pour tester Accès Internet Microsoft Entra, nettoyez toutes les ressources Azure associées en supprimant le nouveau groupe de ressources quand vous aurez terminé.