Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

L’application de stratégies d’accès conditionnel à vos applications Accès privé Microsoft Entra est un moyen puissant d’appliquer des stratégies de sécurité à vos ressources internes et privées. Vous pouvez appliquer des stratégies d’accès conditionnel à vos applications Accès rapide et Accès privé à partir de Global Secure Access.

Cet article vous explique comment appliquer des stratégies d’accès conditionnel à vos applications Accès rapide et Accès privé.

Prérequis

- Les administrateurs interagissant avec les fonctionnalités d’Accès global sécurisé doivent avoir une ou plusieurs des attributions de rôles suivantes en fonction des tâches qu’ils effectuent.

- Le rôle Administrateur d’Accès global sécurisé pour gérer les fonctionnalités d’Accès global sécurisé.

- Le rôle Administrateur de l’accès conditionnel pour créer et interagir avec des politiques d’accès conditionnel.

- Vous devez avoir configuré Accès rapide ou Accès privé.

- Le produit nécessite une licence. Pour plus de détails, consultez la section sur les licences dans Qu’est-ce que l’Accès global sécurisé ?. Si nécessaire, vous pouvez acheter des licences ou obtenir des licences d’essai gratuit.

Limitations connues

Pour plus d’informations sur les problèmes connus et les limitations, consultez les limitations connues pour l’accès sécurisé global.

Accès conditionnel et Global Secure Access

Vous pouvez créer une stratégie d’accès conditionnel pour vos applications Accès rapide ou Accès privé à partir de Global Secure Access. Le démarrage du processus à partir de Global Secure Access ajoute automatiquement l’application sélectionnée en tant que Ressource cible pour la stratégie. Il vous suffit de configurer les paramètres de stratégie.

Connectez-vous au Centre d’administration de Microsoft Entra en tant qu’administrateur d’accès conditionnel.

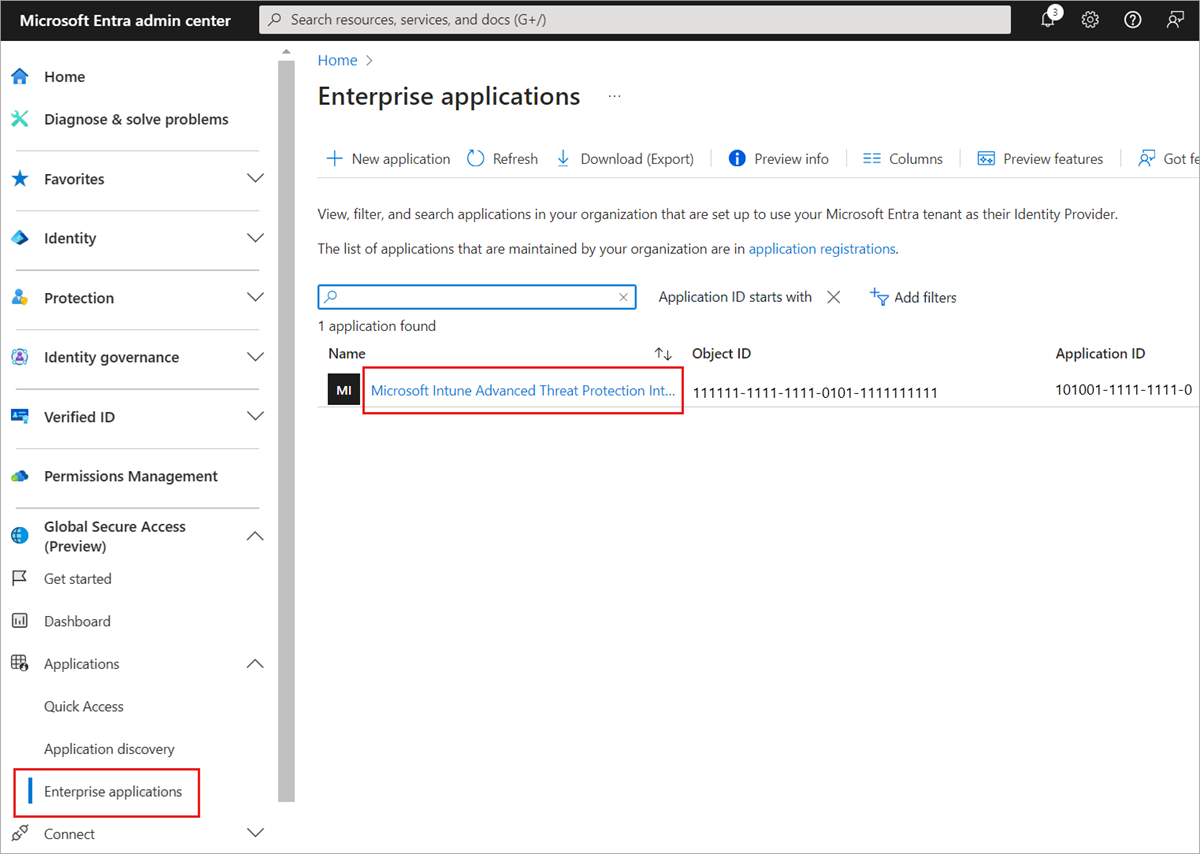

Accédez à Accès global sécurisé>Applications>Applications d’entreprise.

Sélectionnez une application dans la liste.

Sélectionnez Accès conditionnel à partir du menu latéral. Toutes les stratégies d’accès conditionnel existantes s’affichent dans une liste.

Sélectionnez Nouvelle stratégie. L’application sélectionnée s’affiche dans les détails des Ressources cibles.

Configurez les conditions, les contrôles d’accès et affectez des utilisateurs et des groupes selon les besoins.

Vous pouvez également appliquer des stratégies d’accès conditionnel à un groupe d’applications basé sur des attributs personnalisés. Si vous souhaitez obtenir plus d’informations, accédez à Filtre pour applications dans la politique d’accès conditionnel.

Exemple d’affectations et de contrôles d’accès

Ajustez les détails de stratégie suivants pour créer une stratégie d’accès conditionnel nécessitant l’authentification multifacteur, la conformité de l’appareil ou un appareil joint Microsoft Entra hybride pour votre application Accès rapide. Les affectations d’utilisateurs permettent de s’assurer que les comptes d’accès d’urgence ou de secours de votre organisation sont exclus de la stratégie.

- Sous Attributions, sélectionnez Utilisateurs :

- Sous Inclure, sélectionnez Tous les utilisateurs.

- Sous Exclure, sélectionnez Utilisateurs et groupes, puis choisissez les comptes d’accès d’urgence ou de secours de votre organisation.

- Sous Contrôles d’accès>Octroyer :

- Sélectionnez Exiger l’authentification multifacteur, Exiger que l’appareil soit marqué comme conforme et Exiger un appareil joint Microsoft Entra hybride.

- Confirmez vos paramètres et définissez Activer la stratégie sur Rapport seul.

Une fois les paramètres de la stratégie confirmés par les administrateurs en utilisant le mode Rapport seul, un administrateur peut faire passer le bouton bascule Activer la stratégie de Rapport seul à Activé.

Exclusions d’utilisateurs

Les stratégies d’accès conditionnel sont des outils puissants. Nous vous recommandons donc d’exclure les comptes suivants de vos stratégies :

- Comptes accès d’urgence ou secours pour empêcher le verrouillage en raison d’une mauvaise configuration de stratégie. Dans le scénario improbable où tous les administrateurs seraient verrouillés, votre compte administratif d’accès d’urgence peut être utilisé pour la connexion et la prise de mesures pour récupérer l’accès.

- Pour obtenir plus d’informations, consultez l’article Gérer les comptes d’accès d’urgence dans Microsoft Entra ID.

- Comptes de service et principaux de service, tels que le compte Microsoft Entra Connect Sync. Les comptes de service sont des comptes non interactifs qui ne sont liés à aucun utilisateur particulier. Ils sont généralement utilisés par des services back-end autorisant l’accès par programmation aux applications, mais ils le sont également pour une connexion aux systèmes à des fins administratives. Les appels effectués par les principaux de service ne seront pas bloqués par les stratégies d’accès conditionnel destinées aux utilisateurs. Utilisez l’accès conditionnel des identités de charge de travail pour définir des stratégies ciblant les principaux de service.

- Si votre organisation utilise ces comptes dans des scripts ou du code, envisagez de les remplacer par des identités managées.