Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Idéalement, tous les utilisateurs respectent les stratégies d’accès pour sécuriser l’accès aux ressources de votre organisation. Toutefois, certains scénarios métiers nécessitent que vous fassiez des exceptions. Cet article présente quelques exemples de situations où des exclusions peuvent être nécessaires. En tant qu'administrateur informatique, vous pouvez gérer cette tâche, éviter la surveillance des exceptions aux politiques et fournir aux auditeurs la preuve que ces exceptions sont régulièrement examinées à l'aide des examens d'accès Microsoft Entra.

Remarque

Une licence valide Microsoft Entra ID P2 ou Microsoft Entra ID Governance, Enterprise Mobility + Security E5 payante ou d'essai est requise pour utiliser les révisions d'accès Microsoft Entra. Pour plus d’informations, consultez les éditions De Microsoft Entra.

Pourquoi exclure certains utilisateurs des stratégies ?

Supposons que, en tant qu’administrateur, vous décidez d’utiliser l’accès conditionnel Microsoft Entra pour exiger l’authentification multifacteur (MFA) et limiter les demandes d’authentification à des réseaux ou appareils spécifiques. Au cours de la planification du déploiement, vous vous rendez compte que certaines utilisateurs ne peuvent pas satisfaire ces exigences. Par exemple, vous pouvez avoir des utilisateurs qui travaillent à partir de bureaux distants ne faisant pas partie de votre réseau interne. Il est possible que vous deviez aussi prendre en charge des utilisateurs qui se connectent en utilisant des appareils non pris en charge en attendant le remplacement de ceux-ci. En bref, l’entreprise ayant besoin que ces utilisateurs se connectent pour accomplir leur travail, vous les excluez des stratégies d’accès conditionnel.

Par exemple, vous pouvez utiliser des emplacements nommés dans l’accès conditionnel pour spécifier un ensemble de pays et de régions à partir desquels vous ne souhaitez pas autoriser les utilisateurs à accéder à leur locataire.

Malheureusement, il est possible que certains utilisateurs aient encore une raison valable de se connecter à partir de ces pays/régions bloqués. Par exemple, des utilisateurs en déplacement professionnel peuvent avoir besoin d’accéder aux ressources de l’entreprise. Dans ce cas, la stratégie d’accès conditionnel visant à bloquer ces pays/régions pourrait utiliser un groupe de sécurité cloud pour les utilisateurs exclus de la stratégie. Les utilisateurs qui ont besoin d’un accès tout en voyageant peuvent s’ajouter au groupe à l’aide de la gestion de groupe en libre-service Microsoft Entra.

Un autre exemple peut être que vous disposez d’une stratégie d’accès conditionnel bloquant l’authentification héritée pour la plupart de vos utilisateurs. Cependant, si certains de vos utilisateurs doivent pouvoir utiliser des méthodes d’authentification héritées pour accéder à des ressources, vous pouvez les exclure de la stratégie bloquant les méthodes d’authentification héritées.

Remarque

Microsoft vous recommande vivement de bloquer l’utilisation des protocoles hérités dans votre locataire afin de renforcer vos mesures de sécurité.

Pourquoi les exclusions sont-elles complexes ?

Dans Microsoft Entra ID, vous pouvez étendre une stratégie d’accès conditionnel à un ensemble d’utilisateurs. Vous pouvez également configurer des exclusions en sélectionnant des rôles Microsoft Entra, des utilisateurs individuels ou des invités. Gardez à l’esprit que, lorsque des exclusions sont configurées, il n’est pas possible d’appliquer l’intention de la stratégie à des utilisateurs exclus. Si des exclusions sont configurées en tirant parti d’une liste d’utilisateurs ou de groupes de sécurité locaux hérités, vous avez une visibilité limitée des exclusions. Par conséquent :

Les utilisateurs peuvent ne pas savoir qu’ils sont exclus.

Des utilisateurs peuvent rejoindre le groupe de sécurité pour contourner la stratégie.

Des utilisateurs exclus, antérieurement éligibles pour l’exclusion, ne le sont peut-être plus.

Souvent, lorsque vous configurez une exclusion pour la première fois, il existe une petite liste d’utilisateurs auxquels la stratégie ne s’applique pas. Au fil du temps, de plus en plus d’utilisateurs sont ajoutés à l’exclusion, et la liste s’allonge. À un moment donné, vous devez examiner la liste et confirmer que chacun des utilisateurs qui y sont répertoriés est toujours éligible pour l’exclusion. Si la gestion de cette liste d’exclusion peut sembler relativement simple d’un point de vue technique, vous devez déterminer qui prend les décisions à ce sujet et comment vous assurer qu’elles sont toutes vérifiables. Toutefois, si vous configurez l'exclusion à l'aide d'un groupe Microsoft Entra, vous pouvez utiliser les révisions d'accès comme contrôle compensatoire, pour améliorer la visibilité et réduire le nombre d'utilisateurs exclus.

Création d’un groupe d’exclusions dans une stratégie d’accès conditionnel

Suivez ces étapes pour créer un nouveau groupe Microsoft Entra et une stratégie d'accès conditionnel qui ne s'applique pas à ce groupe.

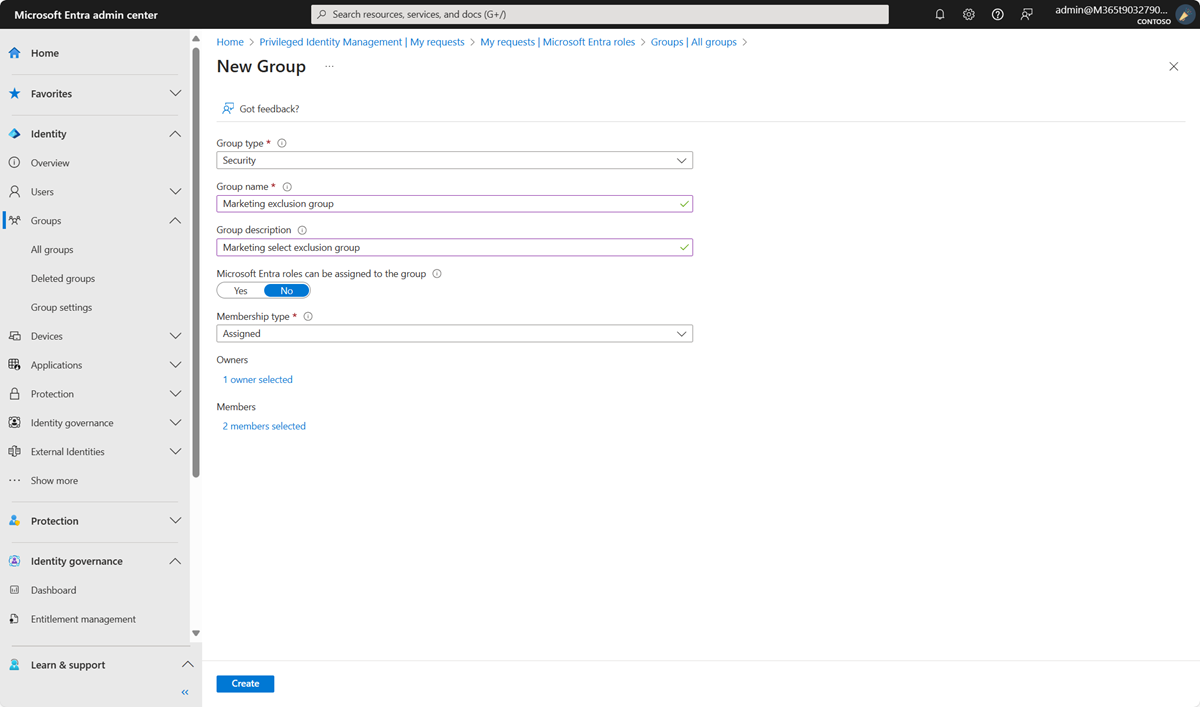

Créer un groupe d’exclusions

Connectez-vous au Centre d’administration Microsoft Entra en tant qu’administrateur d’utilisateurs au moins.

Accédez à Entra ID>Groupes>Tous les groupes.

Sélectionnez Nouveau groupe.

Dans la liste des types de groupe , sélectionnez Sécurité. Spécifiez un nom et une description.

Veillez à définir le type d’appartenance sur Affecté.

Sélectionnez les utilisateurs qui doivent faire partie de ce groupe d’exclusions, puis sélectionnez Créer.

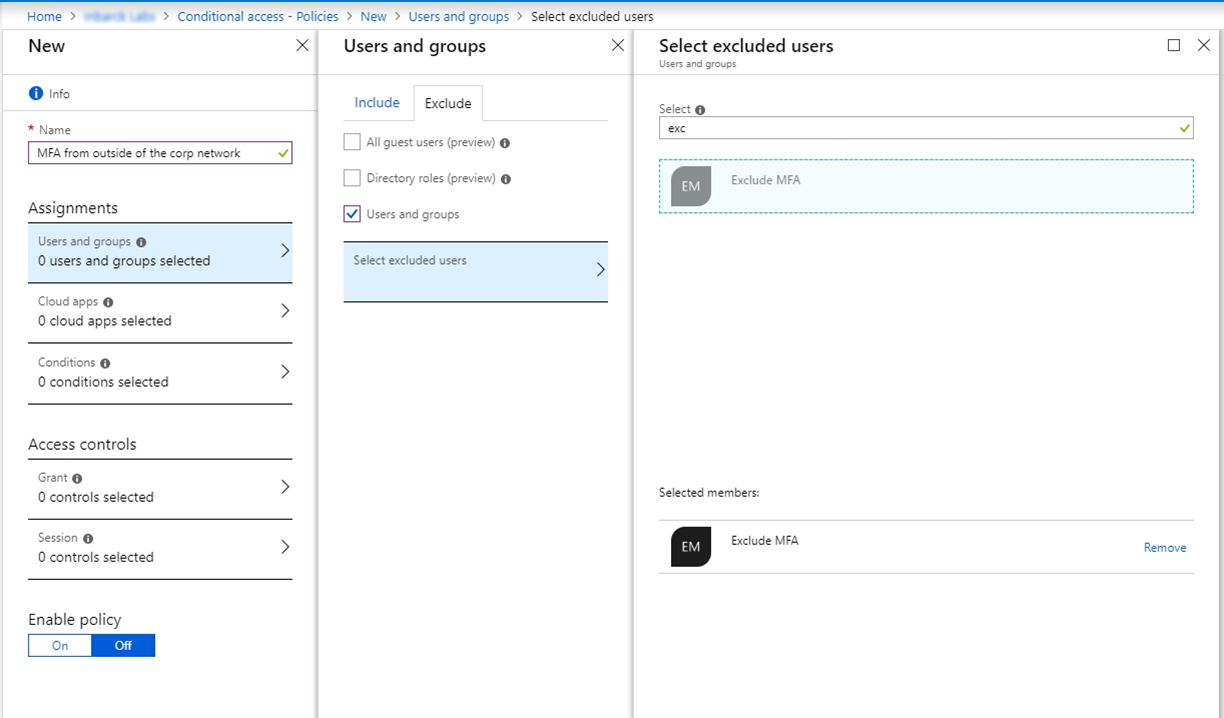

Créer une stratégie d’accès conditionnel excluant le groupe

Vous pouvez à présent créer une stratégie d’accès conditionnel qui utilise ce groupe d’exclusions.

Connectez-vous au Centre d’administration Microsoft Entra en tant qu’administrateur d’accès conditionnel au moins.

Accédez à l’accès conditionnel d’Entra ID>.

Sélectionnez Créer une stratégie.

Donnez un nom à votre stratégie. Nous recommandons aux organisations de créer une norme explicite pour les noms de leurs stratégies.

Sous Affectations, sélectionnez Utilisateurs et groupes.

Sous l’onglet Inclure , sélectionnez Tous les utilisateurs.

Sous Exclure, sélectionnez Utilisateurs et groupes et choisissez le groupe d’exclusion que vous avez créé.

Remarque

Une bonne pratique consiste à exclure au moins un compte d’administrateur de la stratégie lors du test pour vous assurer que votre accès à votre locataire n’est pas verrouillé.

Continuez à configurer la stratégie d’accès conditionnel en fonction des exigences de votre organisation.

Examinons deux exemples dans lesquels vous pouvez utiliser les révisions d’accès pour gérer les exclusions dans les stratégies d’accès conditionnel.

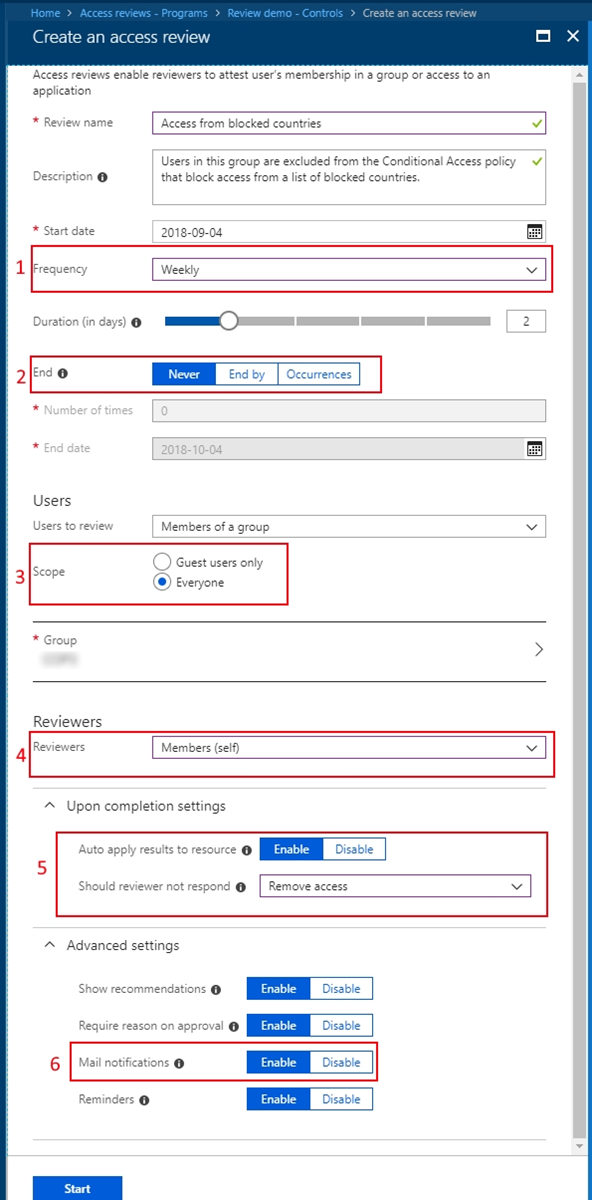

Exemple 1 : Révision d’accès relative aux utilisateurs accédant au locataire à partir de pays/régions bloqués

Supposons que vous disposiez d’une stratégie d’accès conditionnel qui bloque l’accès à partir de certains pays/régions. Vous avez créé un groupe qui est exclu de la stratégie. Voici une révision d’accès recommandée qui passe en revue les membres du groupe.

Remarque

Le rôle Administrateur de gouvernance des identités ou Administrateur d’utilisateurs au minimum est requis pour créer des révisions d’accès. Pour obtenir un guide pas à pas sur la création d’une révision d’accès, consultez : Créer une révision d’accès des groupes et des applications.

La révision s’effectue chaque semaine.

Elle ne prend jamais fin pour veiller à ce que ce groupe d’exclusions reste à jour.

Tous les membres de ce groupe se trouvent dans l’étendue de la révision.

Chaque utilisateur doit lui-même attester qu’il a encore besoin d’un accès à partir des pays/régions bloqués. Il doit donc toujours être membre du groupe.

Si l’utilisateur ne répond pas à la demande de révision, il fait automatiquement l’objet d’une suppression du groupe et ne peut plus accéder au locataire quand il est en déplacement dans ces pays/régions.

Activez les notifications par e-mail pour informer les utilisateurs du début et de la fin de la révision d’accès.

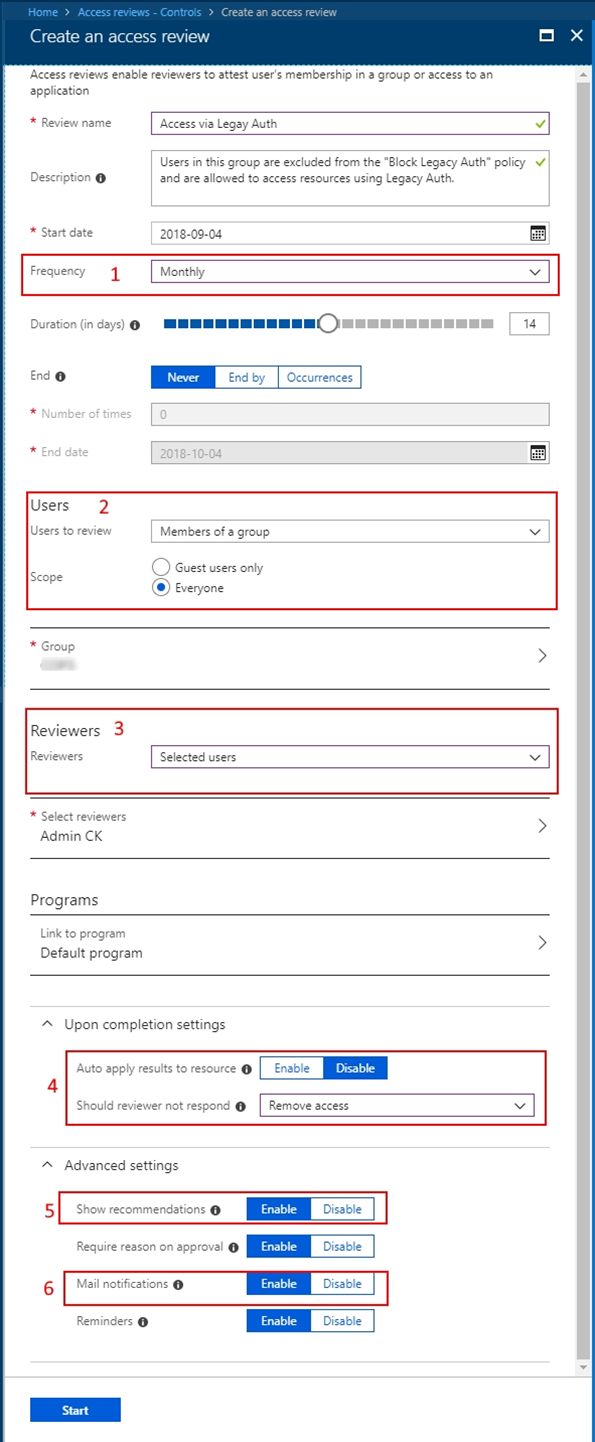

Exemple 2 : Révision d’accès relative aux utilisateurs accédant au locataire avec l’authentification héritée

Supposons que vous disposez d’une stratégie d’accès conditionnel qui bloque l’accès des utilisateurs qui utilisent une authentification héritée et des versions de client plus anciennes, et qui spécifie un groupe exclu de la stratégie. Voici une révision d’accès recommandée qui passe en revue les membres du groupe.

Cette révision doit être récurrente.

La révision doit porter sur tous les membres du groupe.

La révision peut être configurée pour répertorier les propriétaires de division en tant que réviseurs sélectionnés.

Appliquez automatiquement les résultats et supprimez les utilisateurs qui ne sont pas autorisés à poursuivre l’utilisation des méthodes d’authentification héritées.

Il peut être avantageux d’activer les suggestions de manière à faciliter la prise de décisions des réviseurs de groupes volumineux.

Activez les notifications par e-mail afin que les utilisateurs soient avertis du démarrage et de l’achèvement de la révision d’accès.

Important

Si vous disposez de nombreux groupes d’exclusions et que vous devez donc créer plusieurs révisions d’accès, Microsoft Graph vous permet de créer et de gérer ces révisions par programmation. Pour commencer, consultez la référence de l’API des révisions d’accès et le didacticiel à l’aide de l’API révisions d’accès dans Microsoft Graph.

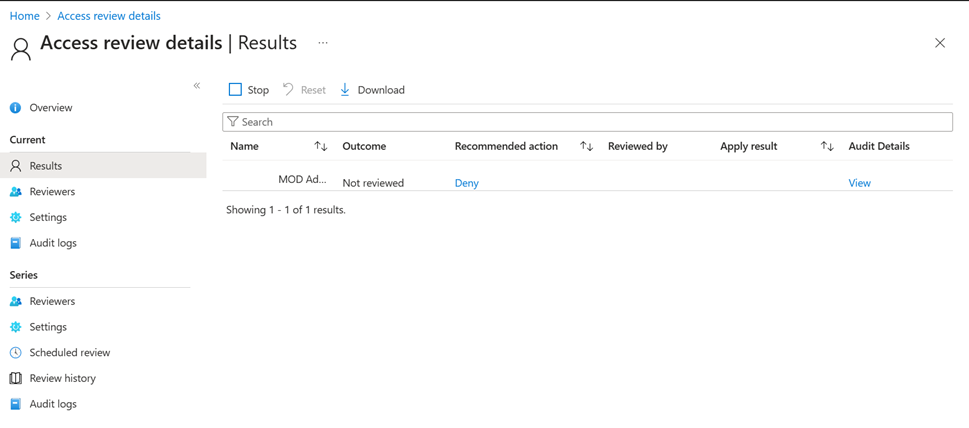

Résultats des révisions d’accès et journaux d’audit

Une fois que vous avez mis en place tous les éléments requis (groupe, stratégie d’accès conditionnel et révisions d’accès), vous devez surveiller et suivre les résultats de ces révisions.

Connectez-vous au Centre d’administration Microsoft Entra en tant qu’administrateur de gouvernance des identités au moins.

Accédez à la gouvernance d’ID>les revues d’accès.

Sélectionnez la révision d’accès que vous utilisez avec le groupe pour lequel vous avez créé une stratégie d’exclusion.

Sélectionnez Résultats pour voir qui a été approuvé pour rester dans la liste et qui a été supprimé.

Sélectionnez les journaux d’audit pour voir les actions qui ont été effectuées pendant cette révision.

En tant qu’administrateur informatique, vous savez que la gestion des groupes d’exclusions de vos stratégies se révèle parfois inévitable. Toutefois, le maintien de ces groupes, leur révision régulière par le propriétaire de l’entreprise ou les utilisateurs eux-mêmes, ainsi que l’audit de ces modifications peuvent faciliter les révisions d’accès.