Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Microsoft Entra Privileged Identity Management (PIM) simplifie la façon dont les entreprises gèrent l'accès privilégié aux ressources dans Microsoft Entra ID et d'autres services en ligne Microsoft comme Microsoft 365 ou Microsoft Intune.

Si vous avez été éligible à un rôle d’administrateur, vous devez activer l’attribution de rôle lorsque vous devez effectuer des actions privilégiées. Par exemple, si vous gérez occasionnellement des fonctionnalités de Microsoft 365, les administrateurs de rôle privilégié de votre organisation peuvent ne pas vous attribuer un rôle d’administrateur général permanent, étant donné que ce rôle influe également sur les autres services. Au lieu de cela, ils vous rendraient éligible aux rôles Microsoft Entra tels que l'administrateur Exchange Online. Vous pouvez faire une demande pour activer ce rôle lorsque vous avez besoin de ses privilèges. Vous avez ainsi le contrôle d’administrateur pendant une période prédéterminée.

Cet article s'adresse aux administrateurs qui doivent activer leur rôle Microsoft Entra dans Privileged Identity Management. Bien que tout utilisateur puisse envoyer une demande pour le rôle dont il a besoin via PIM sans avoir le rôle Administrateur de rôle privilégié (PRA), ce rôle est requis pour gérer et attribuer des rôles à d’autres membres de l’organisation.

Important

Lorsqu’un rôle est activé, Microsoft Entra PIM ajoute temporairement une affectation active pour le rôle. Microsoft Entra PIM crée une affectation active (attribue à l’utilisateur un rôle) en quelques secondes. Lorsque la désactivation (manuelle ou via l’expiration du délai d’activation) se produit, Microsoft Entra PIM supprime également l’affectation active en quelques secondes.

L’application peut fournir un accès en fonction du rôle de l’utilisateur. Dans certaines situations, l’accès à l’application peut ne pas refléter immédiatement le fait qu’un rôle a été supprimé ou affecté à un utilisateur. Si l’application a précédemment mis en cache le fait que l’utilisateur n’a pas de rôle; lorsque l’utilisateur tente à nouveau d’accéder à l’application, il est possible que l’accès ne puisse pas être fourni. De même, si l’application a précédemment mis en cache le fait que l’utilisateur dispose d’un rôle, lorsque le rôle est désactivé, l’utilisateur peut toujours obtenir l’accès. La situation spécifique dépend de l’architecture de l’application. Pour certaines applications, la déconnexion et la reconnexion peuvent faciliter l’ajout ou la suppression de l’accès.

Important

Si un utilisateur qui active un rôle d’administrateur est connecté à Microsoft Teams sur un appareil mobile, il reçoit une notification de l’application Teams indiquant « Ouvrir Teams pour continuer à recevoir des notifications pour <l’adresse> e-mail » ou « <Adresse> e-mail doit se connecter pour afficher les notifications ». L’utilisateur doit ouvrir l’application Teams pour continuer à recevoir des notifications. Ce comportement est voulu.

Prérequis

Activer un rôle

Lorsque vous devez assumer un rôle Microsoft Entra, vous pouvez demander l’activation en ouvrant Mes rôles dans Privileged Identity Management.

Remarque

PIM est désormais disponible dans Azure mobile app (iOS | Android) pour les rôles de ressource Microsoft Entra ID et Azure. Activez facilement les attributions éligibles, les renouvellements des demande qui arrivent à expiration, ou vérifiez l’état des demandes en attente. En savoir plus

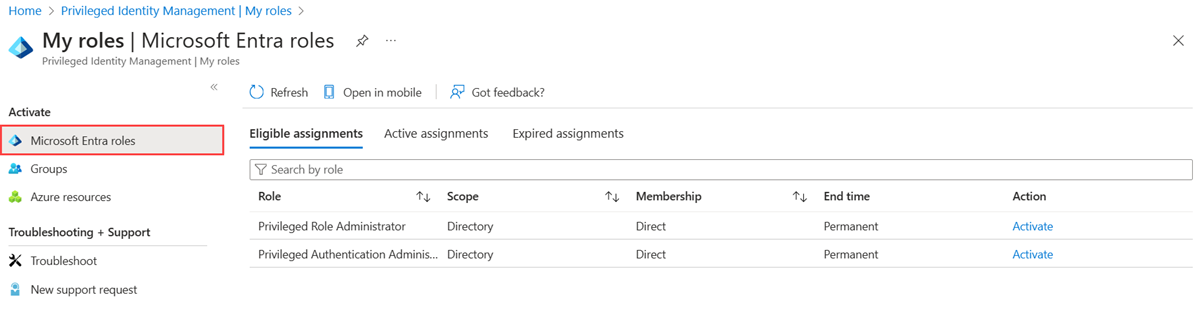

Connectez-vous au centre d’administration Microsoft Entra en tant qu’utilisateur disposant d’une attribution de rôle éligible.

Accédez à ID Governance>Privileged Identity Management>Mes rôles. Pour plus d’informations sur l’ajout de la vignette Privileged Identity Management à votre tableau de bord, consultez Démarrer à l’aide de Privileged Identity Management.

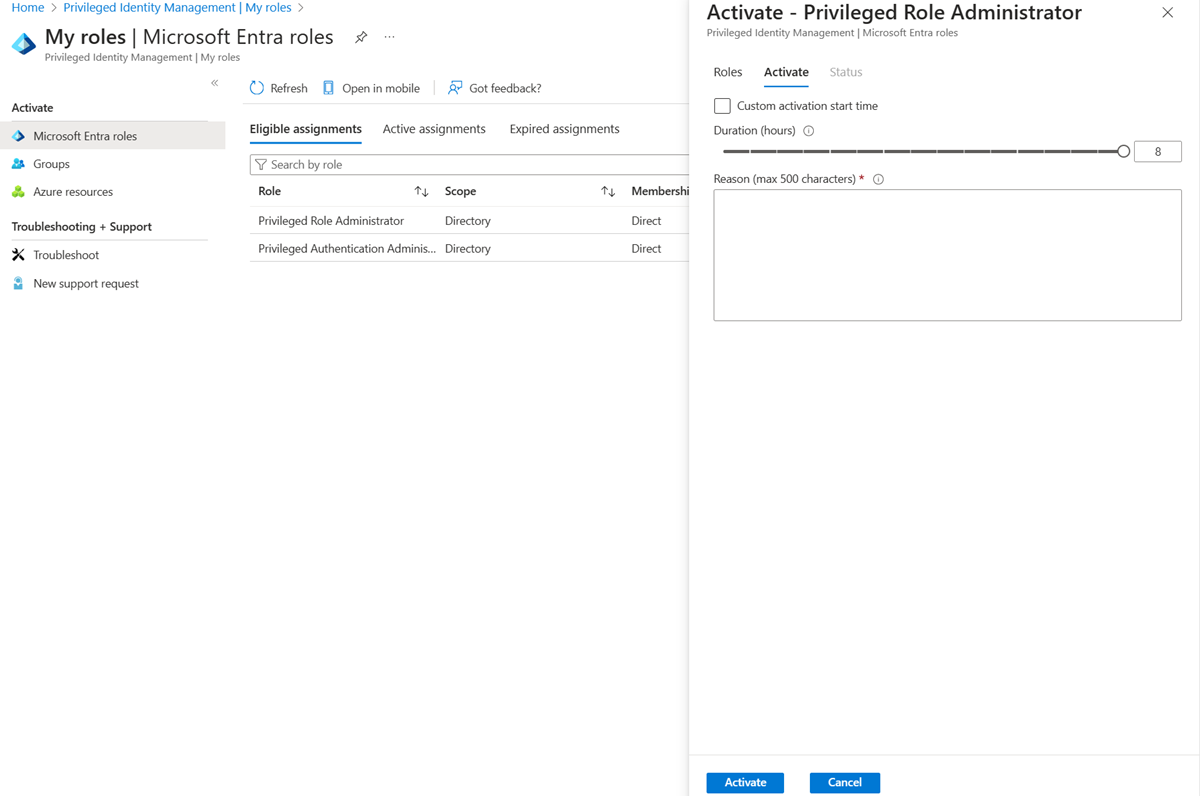

Sélectionnez les rôles Microsoft Entra pour afficher la liste de vos rôles Microsoft Entra éligibles.

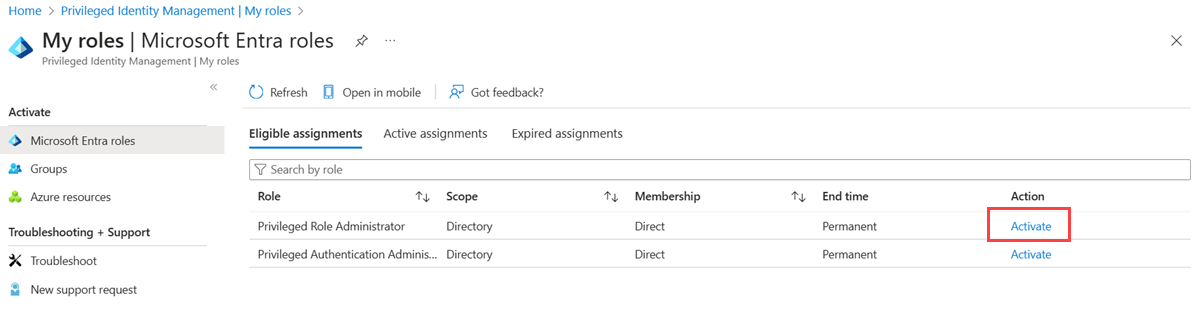

Dans la liste des rôles Microsoft Entra , recherchez le rôle que vous souhaitez activer.

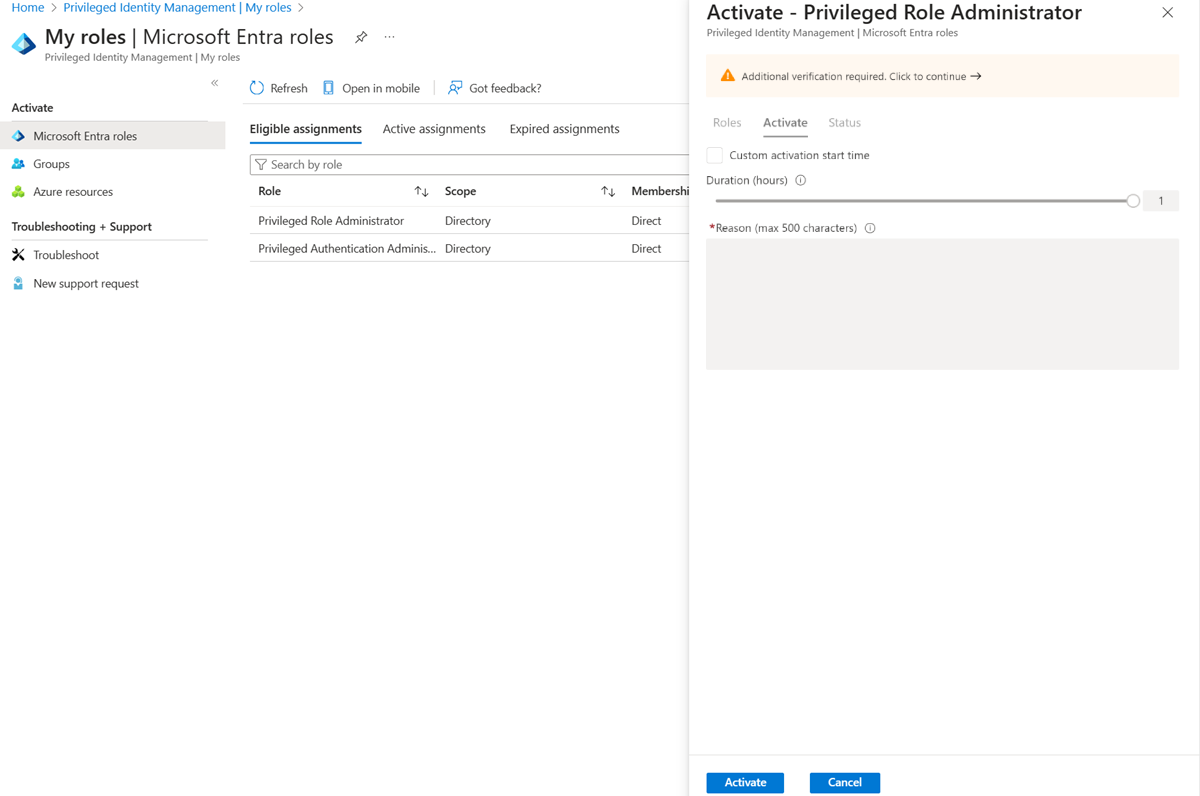

Sélectionnez Activer pour ouvrir le volet Activer.

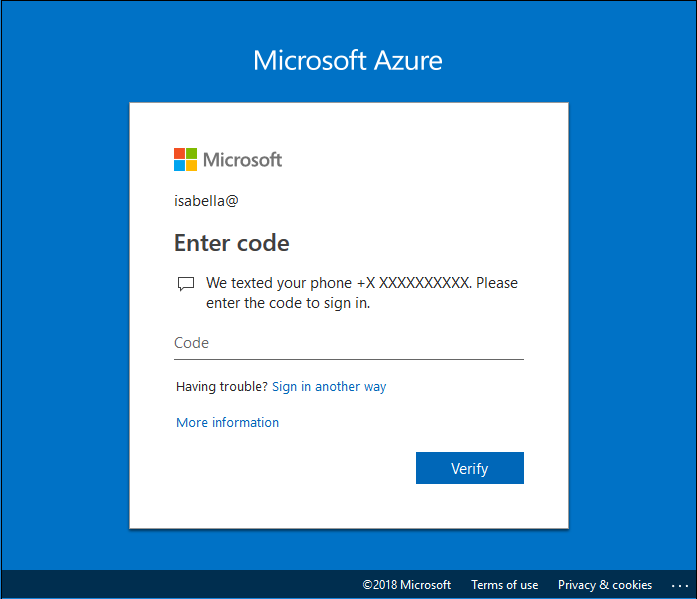

Sélectionnez Vérification supplémentaire requise et suivez les instructions pour fournir la vérification de la sécurité. Vous ne pouvez vous authentifier qu’une seule fois par session.

Après l’authentification multifacteur, sélectionnez Activer avant de continuer.

Si vous souhaitez spécifier une étendue réduite, sélectionnez Étendue pour ouvrir le volet de filtre. Dans le volet de filtre, vous pouvez spécifier les ressources Microsoft Entra auxquelles vous devez accéder. Il est recommandé de demander l’accès aux seules ressources dont vous avez besoin.

Si nécessaire, spécifiez une heure de début personnalisée pour l’activation. Le rôle Microsoft Entra sera activé après l'heure sélectionnée.

Dans la zone Motif , entrez la raison de la demande d’activation.

Sélectionnez Activer.

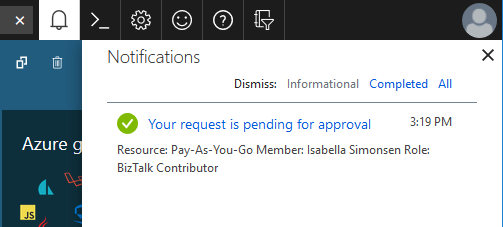

Si le rôle nécessite l’approbation pour l’activer, une notification s’affiche dans le coin supérieur droit de votre navigateur pour vous informer que la demande est en attente d’approbation.

Activer un rôle à l’aide de l’API Microsoft Graph

Pour plus d’informations sur les API Microsoft Graph pour PIM, consultez Vue d’ensemble de la gestion des rôles via l’API PIM (Privileged Identity Management).

Obtenir tous les rôles qualifiés que vous pouvez activer

Lorsqu’un utilisateur obtient sa qualification de rôle via son appartenance à un groupe, cette requête Microsoft Graph ne renvoie pas sa qualification.

Demande HTTP

GET https://graph.microsoft.com/v1.0/roleManagement/directory/roleEligibilityScheduleRequests/filterByCurrentUser(on='principal')Réponse HTTP

Pour gagner de l’espace, nous n’afficherons que la réponse pour un seul rôle, mais toutes les attributions de rôle qualifiées que vous pouvez activer sont répertoriées.

{ "@odata.context": "https://graph.microsoft.com/v1.0/$metadata#Collection(unifiedRoleEligibilityScheduleRequest)", "value": [ { "@odata.type": "#microsoft.graph.unifiedRoleEligibilityScheduleRequest", "id": "50d34326-f243-4540-8bb5-2af6692aafd0", "status": "Provisioned", "createdDateTime": "2022-04-12T18:26:08.843Z", "completedDateTime": "2022-04-12T18:26:08.89Z", "approvalId": null, "customData": null, "action": "adminAssign", "principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222", "roleDefinitionId": "8424c6f0-a189-499e-bbd0-26c1753c96d4", "directoryScopeId": "/", "appScopeId": null, "isValidationOnly": false, "targetScheduleId": "50d34326-f243-4540-8bb5-2af6692aafd0", "justification": "Assign Attribute Assignment Admin eligibility to myself", "createdBy": { "application": null, "device": null, "user": { "displayName": null, "id": "00aa00aa-bb11-cc22-dd33-44ee44ee44ee" } }, "scheduleInfo": { "startDateTime": "2022-04-12T18:26:08.8911834Z", "recurrence": null, "expiration": { "type": "afterDateTime", "endDateTime": "2024-04-10T00:00:00Z", "duration": null } }, "ticketInfo": { "ticketNumber": null, "ticketSystem": null } } ] }Auto-activation d’une éligibilité de rôle avec justification

Demande HTTP

POST https://graph.microsoft.com/v1.0/roleManagement/directory/roleAssignmentScheduleRequests { "action": "selfActivate", "principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222", "roleDefinitionId": "8424c6f0-a189-499e-bbd0-26c1753c96d4", "directoryScopeId": "/", "justification": "I need access to the Attribute Administrator role to manage attributes to be assigned to restricted AUs", "scheduleInfo": { "startDateTime": "2022-04-14T00:00:00.000Z", "expiration": { "type": "AfterDuration", "duration": "PT5H" } }, "ticketInfo": { "ticketNumber": "CONTOSO:Normal-67890", "ticketSystem": "MS Project" } }Réponse HTTP

HTTP/1.1 201 Created Content-Type: application/json { "@odata.context": "https://graph.microsoft.com/v1.0/$metadata#roleManagement/directory/roleAssignmentScheduleRequests/$entity", "id": "911bab8a-6912-4de2-9dc0-2648ede7dd6d", "status": "Granted", "createdDateTime": "2022-04-13T08:52:32.6485851Z", "completedDateTime": "2022-04-14T00:00:00Z", "approvalId": null, "customData": null, "action": "selfActivate", "principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222", "roleDefinitionId": "8424c6f0-a189-499e-bbd0-26c1753c96d4", "directoryScopeId": "/", "appScopeId": null, "isValidationOnly": false, "targetScheduleId": "911bab8a-6912-4de2-9dc0-2648ede7dd6d", "justification": "I need access to the Attribute Administrator role to manage attributes to be assigned to restricted AUs", "createdBy": { "application": null, "device": null, "user": { "displayName": null, "id": "071cc716-8147-4397-a5ba-b2105951cc0b" } }, "scheduleInfo": { "startDateTime": "2022-04-14T00:00:00Z", "recurrence": null, "expiration": { "type": "afterDuration", "endDateTime": null, "duration": "PT5H" } }, "ticketInfo": { "ticketNumber": "CONTOSO:Normal-67890", "ticketSystem": "MS Project" } }

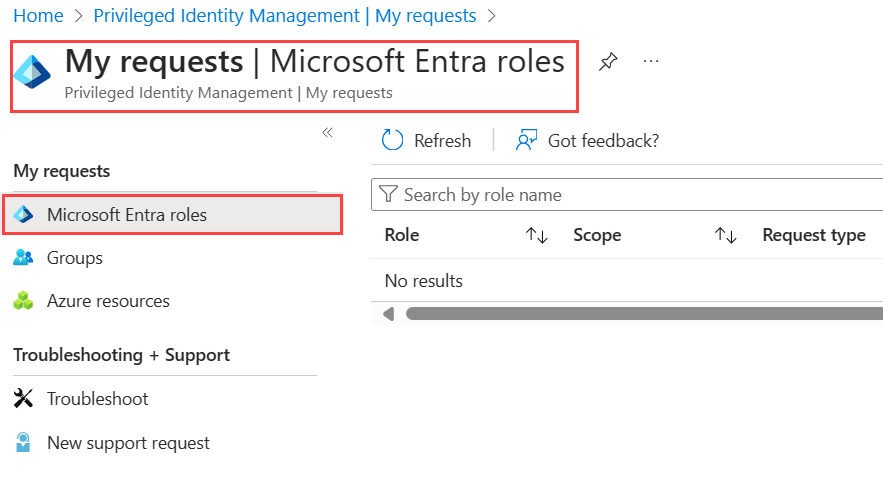

Afficher l’état des demandes d’activation

Vous pouvez afficher l’état de vos demandes d’activation en attente.

Connectez-vous au Centre d’administration Microsoft Entra en tant qu’administrateur de rôle privilégié au moins.

Accédez à ID Governance>Privileged Identity Management>Mes demandes.

Lorsque vous sélectionnez Mes demandes , vous voyez une liste de vos demandes de rôle Microsoft Entra et de rôle de ressource Azure.

Faites défiler vers la droite pour afficher la colonne État de la demande .

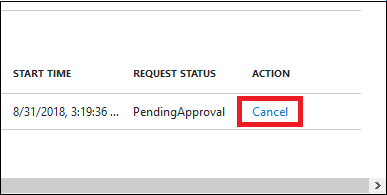

Annuler une demande en attente pour la nouvelle version

Si vous n’avez pas besoin de l’activation d’un rôle nécessitant une approbation, vous pouvez annuler une demande en attente à tout moment.

Connectez-vous au Centre d’administration Microsoft Entra en tant qu’administrateur de rôle privilégié au moins.

Accédez à ID Governance>Privileged Identity Management>Mes demandes.

Pour le rôle que vous souhaitez annuler, sélectionnez le lien Annuler .

Lorsque vous sélectionnez Annuler, la requête est annulée. Pour réactiver le rôle, vous devez envoyer une nouvelle demande d’activation.

Désactiver une attribution de rôle

Lorsqu’une attribution de rôle est activée, vous voyez une option Désactiver dans le portail PIM pour l’attribution de rôle. Par ailleurs, vous ne pouvez pas désactiver une attribution de rôle dans un délai de cinq minutes après l’activation.

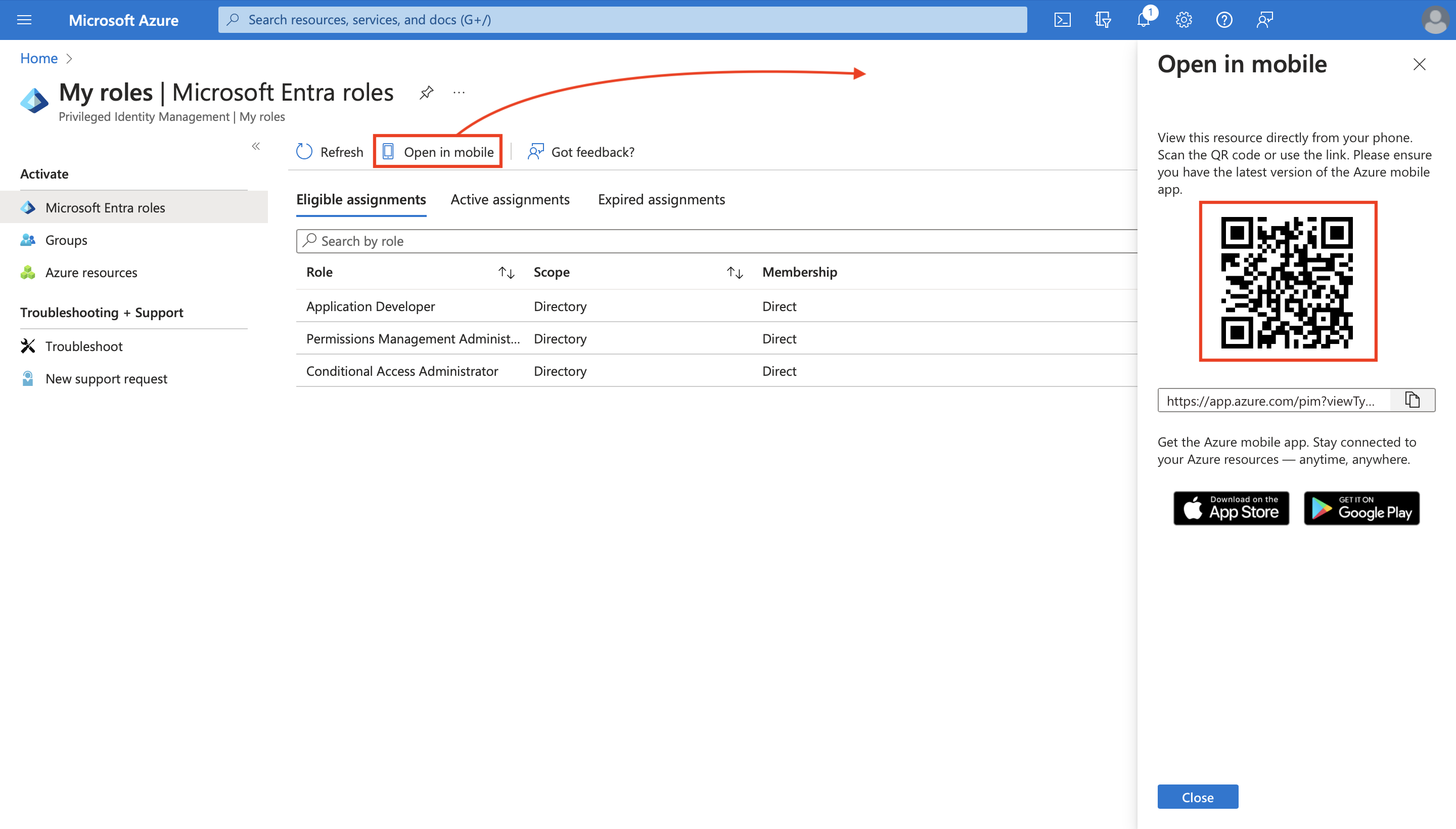

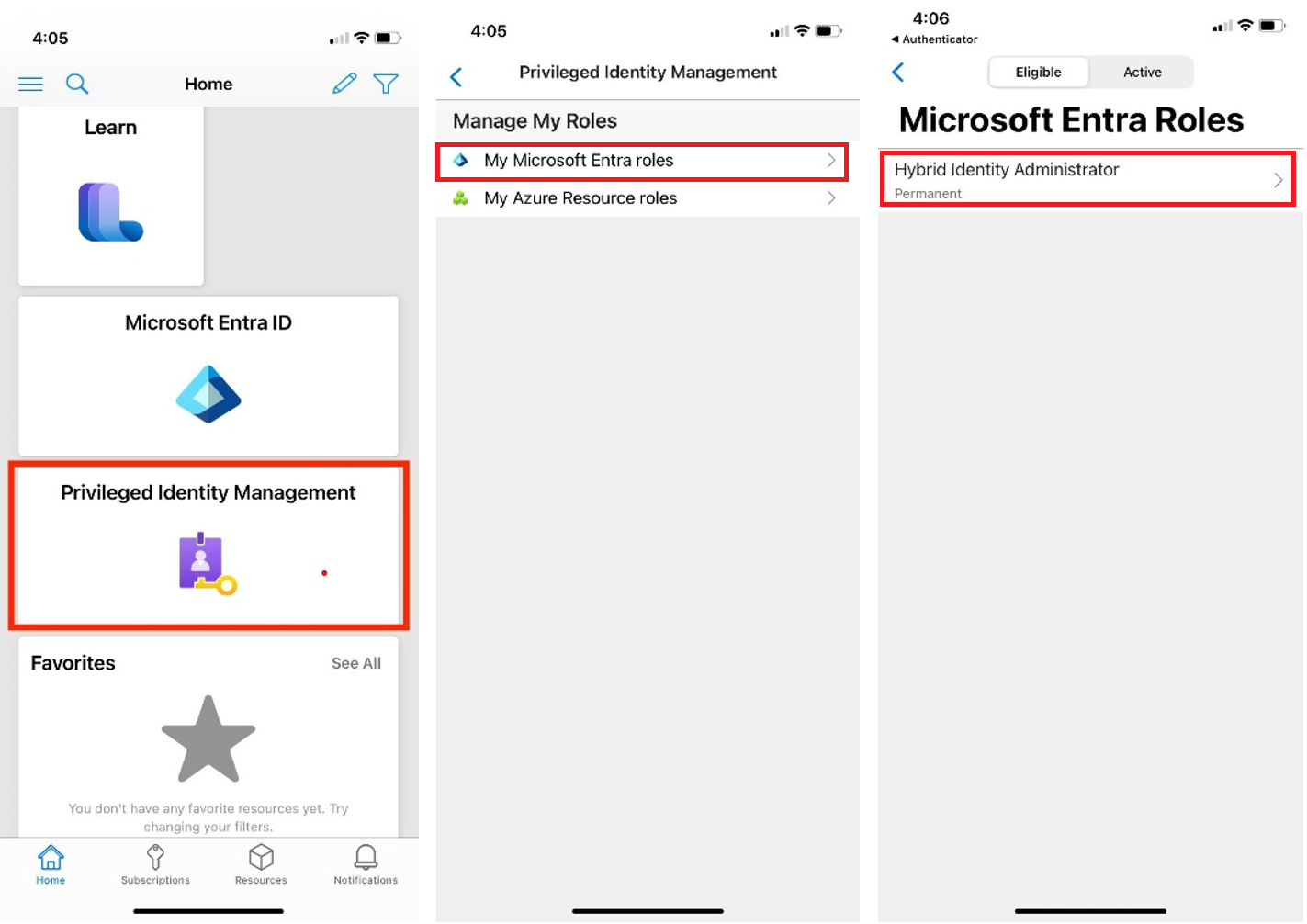

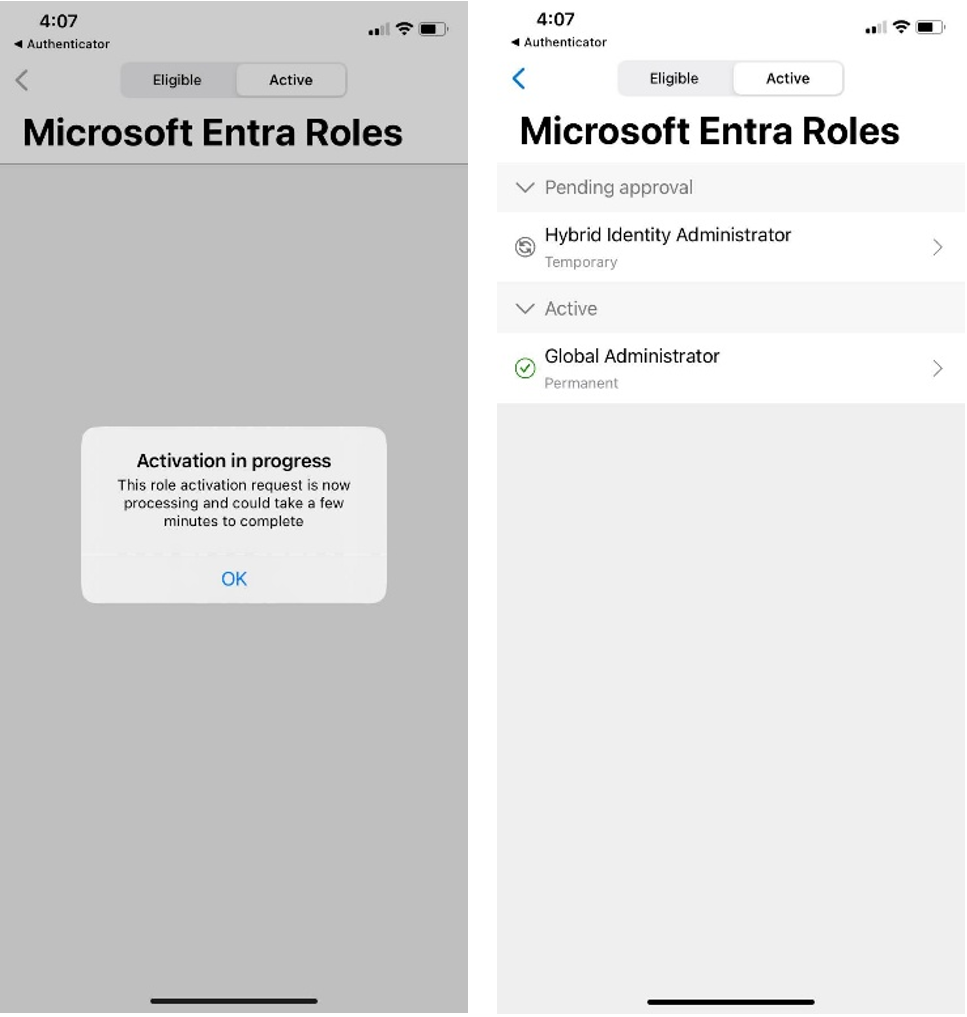

Activer des rôles PIM avec Azure mobile app

PIM est désormais disponible dans les applications mobiles des rôles de ressource Microsoft Entra ID et Azure dans iOS et Android.

Remarque

Une licence Premium P2 ou EMS E5 active est requise pour que l’utilisateur connecté utilise cette licence à l’intérieur de l’application.

Pour activer une attribution de rôle Microsoft Entra éligible, commencez par télécharger l’application mobile Azure (iOS | Android). Vous pouvez également télécharger l’application en sélectionnant « Ouvrir dans un mobile » à partir de Privileged Identity Management > Mes rôles > des rôles Microsoft Entra.

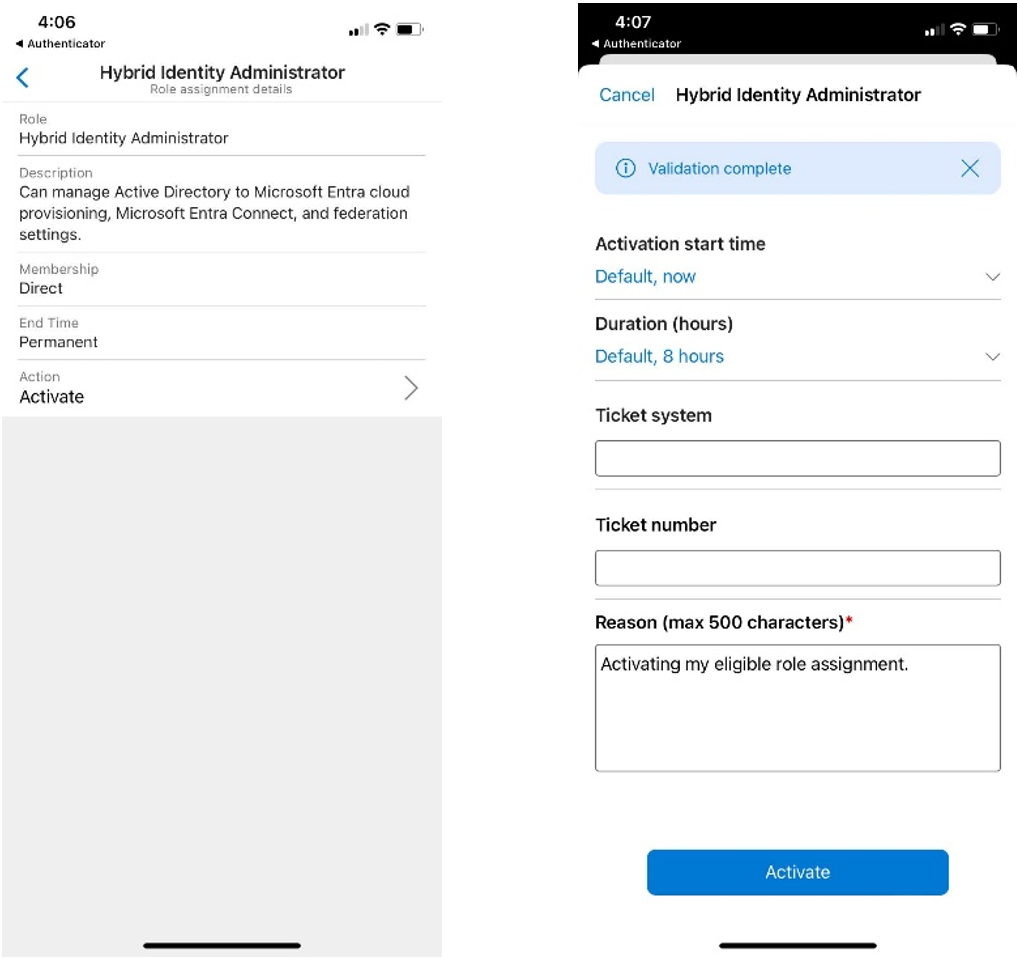

Ouvrez Azure mobile app et connectez-vous. Sélectionnez la carte Privileged Identity Management et sélectionnez Mes rôles Microsoft Entra pour afficher vos attributions de rôles éligibles et actives.

Sélectionnez l’attribution de rôle, puis cliquez sur Action > Activer sous les détails de l’attribution de rôle. Effectuez les étapes d’activation et fournissez les détails nécessaires avant de cliquer sur « Activer » en bas.

Affichez l’état de vos demandes d’activation et de vos attributions de rôles sous Mes rôles Microsoft Entra.