Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Microsoft Entra Privileged Identity Management (PIM), fournit des contrôles pour gérer le cycle de vie des accès et des affectations pour les ressources Azure. Les administrateurs peuvent attribuer des rôles à l’aide des propriétés de début et d’heure de fin. Lorsque la fin de l’affectation approche, Privileged Identity Management envoie des notifications par e-mail aux utilisateurs ou groupes concernés. Il envoie également des notifications par e-mail aux administrateurs de la ressource pour s’assurer que l’accès approprié est maintenu. Les attributions peuvent être renouvelées et rester visibles à l’état expiré pendant 30 jours, même si l’accès n’est pas étendu.

Qui peut étendre et renouveler ?

Seuls les administrateurs de la ressource peuvent étendre ou renouveler les attributions de rôles. L’utilisateur ou le groupe concerné peut demander d’étendre les rôles sur le point d’expirer et de demander le renouvellement des rôles qui ont déjà expiré.

Quand les notifications sont-elles envoyées ?

Privileged Identity Management envoie des notifications par e-mail aux administrateurs et aux utilisateurs ou groupes de rôles affectés qui expirent dans les 14 jours et un jour avant l’expiration. Il envoie un e-mail supplémentaire lorsqu’une affectation expire officiellement.

Les administrateurs reçoivent des notifications lorsqu'un utilisateur ou un groupe ayant un rôle sur le point d'expirer ou expiré demande une extension ou un renouvellement. Lorsqu’un administrateur spécifique résout la demande, tous les autres administrateurs sont avertis de la décision de résolution (approuvée ou refusée). Ensuite, l’utilisateur ou le groupe demandeur est informé de la décision.

Étendre les attributions de rôles

Les étapes suivantes décrivent le processus de demande, de résolution ou d’administration d’une extension ou d’un renouvellement d’une attribution de rôle.

Étendre automatiquement les affectations arrivant à expiration

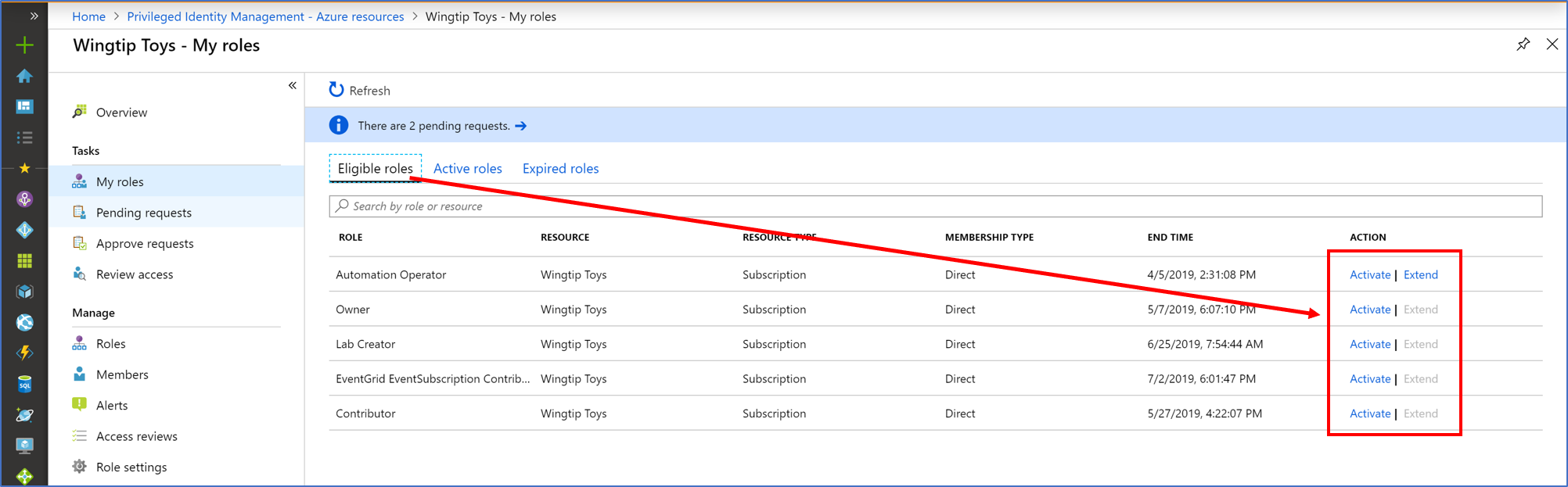

Les utilisateurs affectés à un rôle peuvent étendre les attributions de rôles arrivant à expiration directement à partir de l'onglet Éligible ou de l'onglet Actif sur la page Mes rôles d'une ressource et à partir de la page Mes rôles au niveau supérieur du portail Privileged Identity Management Mes rôles. Dans le portail, les utilisateurs peuvent demander d’étendre les rôles éligibles ou actifs (affectés) qui expirent au cours des 14 prochains jours.

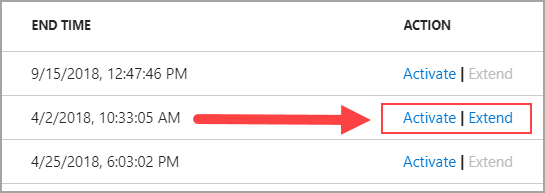

Lorsque la date de fin de l’affectation se situe dans les 14 jours, le lien vers Étendre devient actif dans le Centre d’administration Microsoft Entra. Dans l’exemple suivant, supposons que la date actuelle est le 27 mars.

Remarque

Pour un groupe assigné à un rôle, le lien Étendre ne devient jamais disponible, afin qu'un utilisateur avec une attribution héritée ne puisse pas étendre l'attribution de groupe.

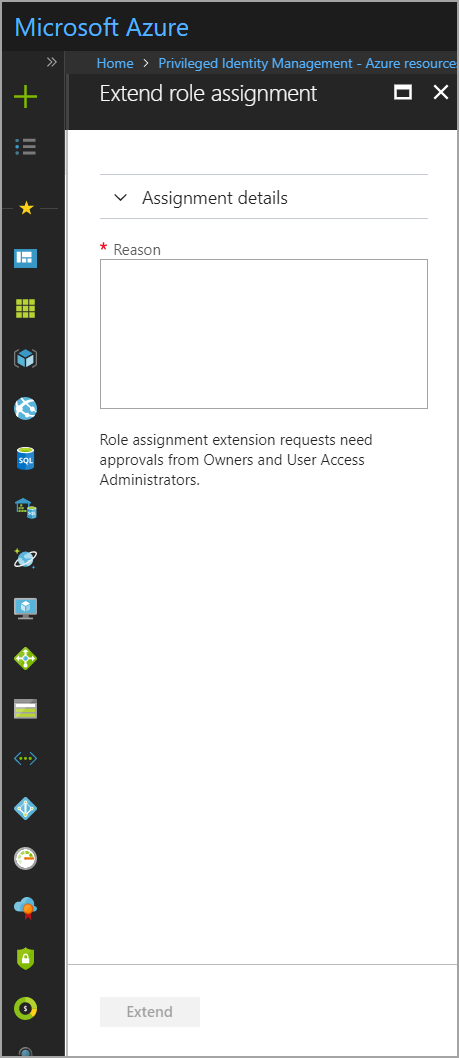

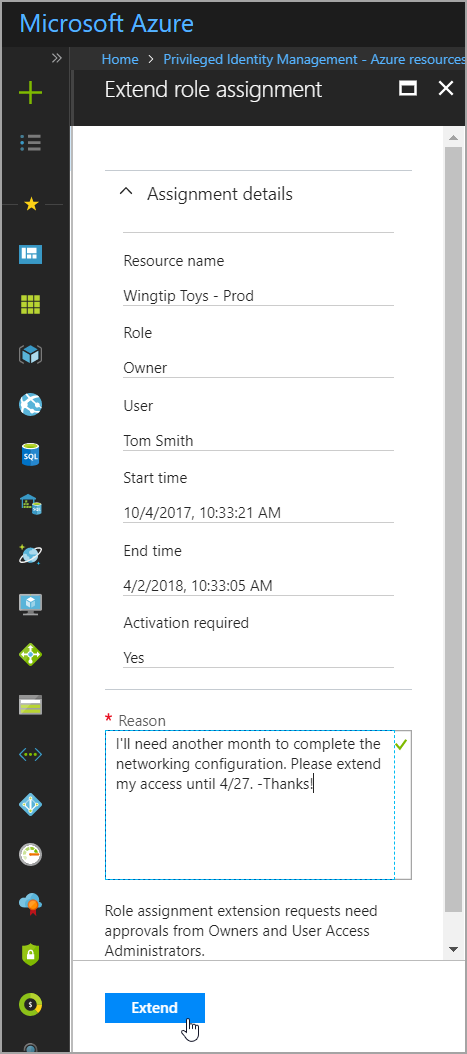

Pour demander une extension de cette attribution de rôle, sélectionnez Étendre pour ouvrir le formulaire de demande.

Pour consulter les informations relatives à l’attribution d’origine, développez Détails de l’attribution. Entrez une raison pour la demande d’extension, puis sélectionnez Étendre.

Remarque

Nous vous recommandons d’inclure les détails de la raison pour laquelle l’extension est nécessaire et pour combien de temps l’extension doit être accordée (si vous disposez de ces informations).

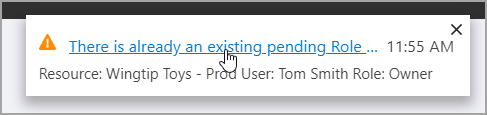

En quelques instants, les administrateurs de ressources reçoivent une notification par e-mail demandant qu’ils examinent la demande d’extension. Si une demande d’extension a déjà été envoyée, une notification Azure s’affiche dans le portail.

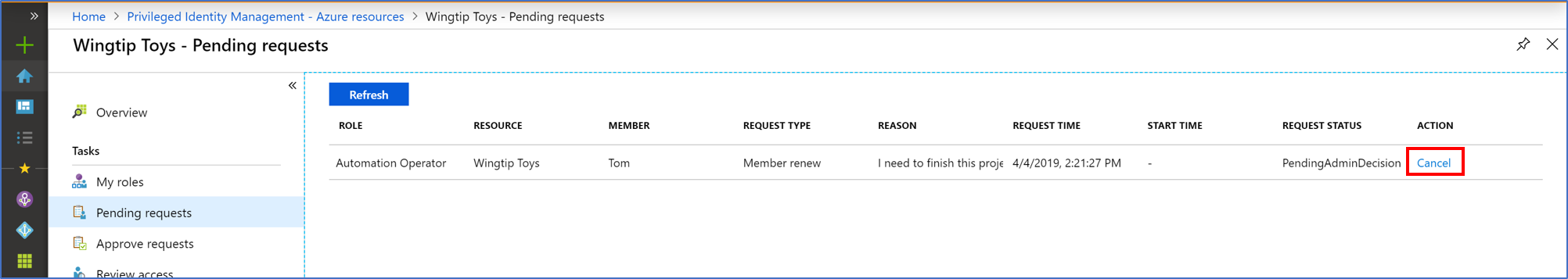

Accédez à la page Demandes en attente pour connaître l’état de votre demande ou l’annuler.

Extension approuvée par l’administrateur

Lorsqu’un utilisateur ou un groupe envoie une demande pour étendre une attribution de rôle, les administrateurs de ressources reçoivent une notification par e-mail qui contient les détails de l’attribution d’origine et la raison de la demande. La notification inclut un lien direct vers la demande d’approbation ou de refus de l’administrateur.

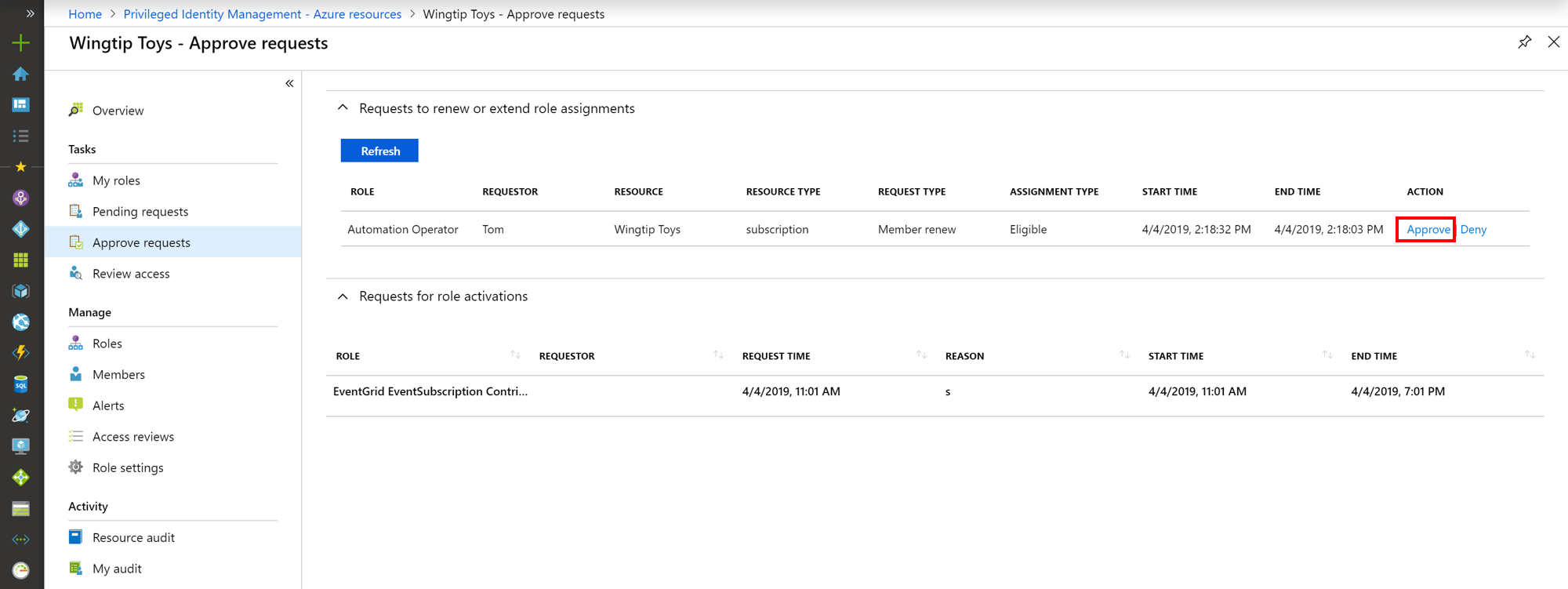

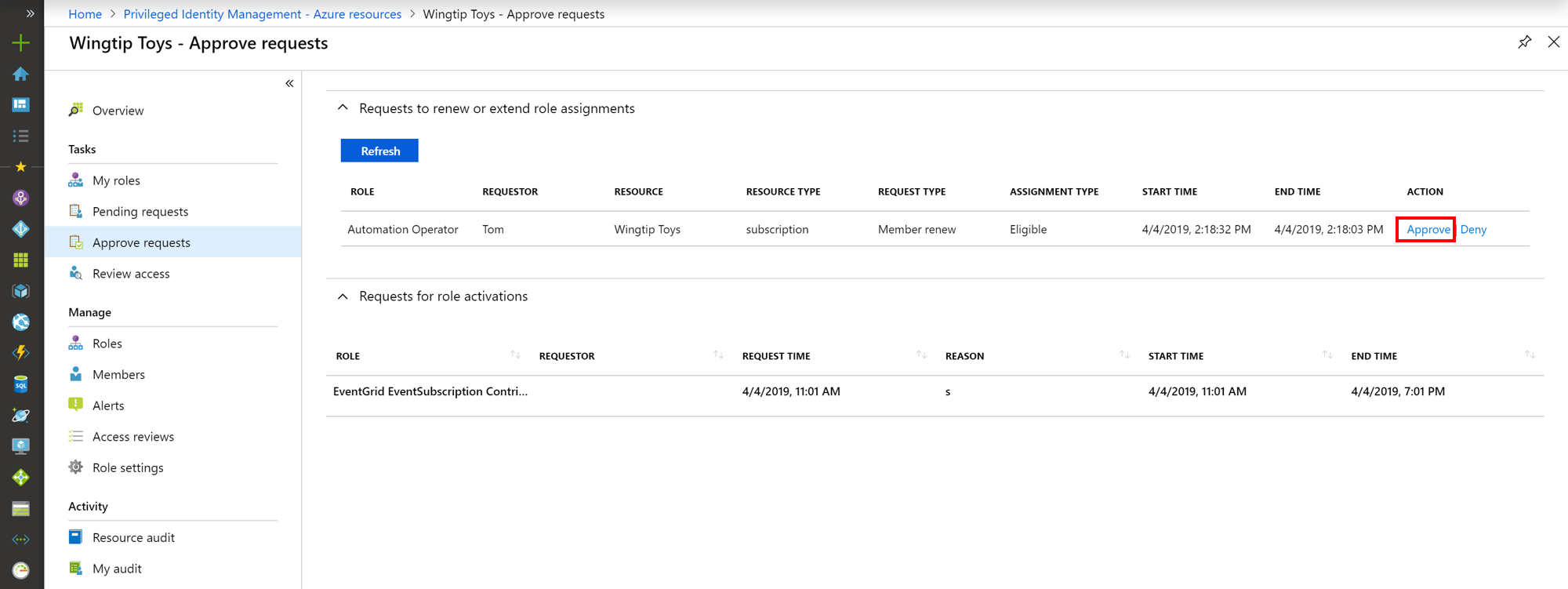

En plus de suivre le lien à partir de l’e-mail, les administrateurs peuvent approuver ou refuser des demandes en accédant au portail d’administration de Privileged Identity Management et en sélectionnant Approuver les demandes dans le volet gauche.

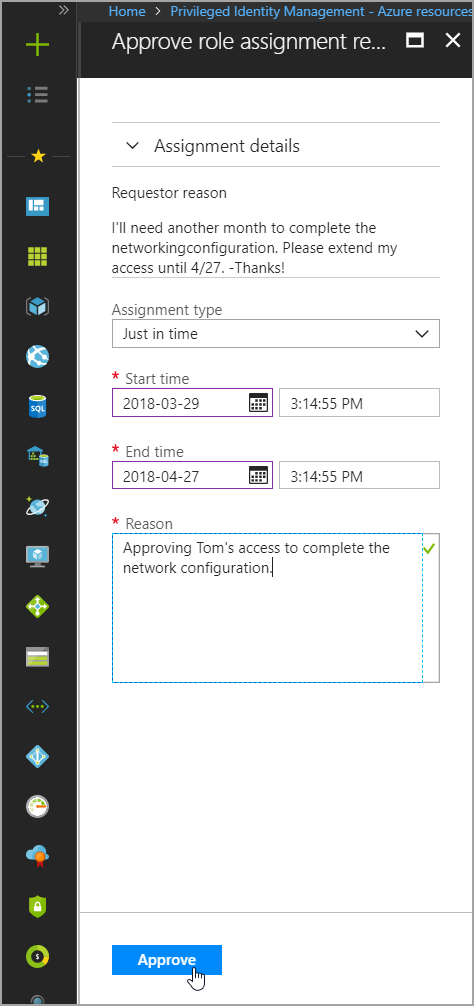

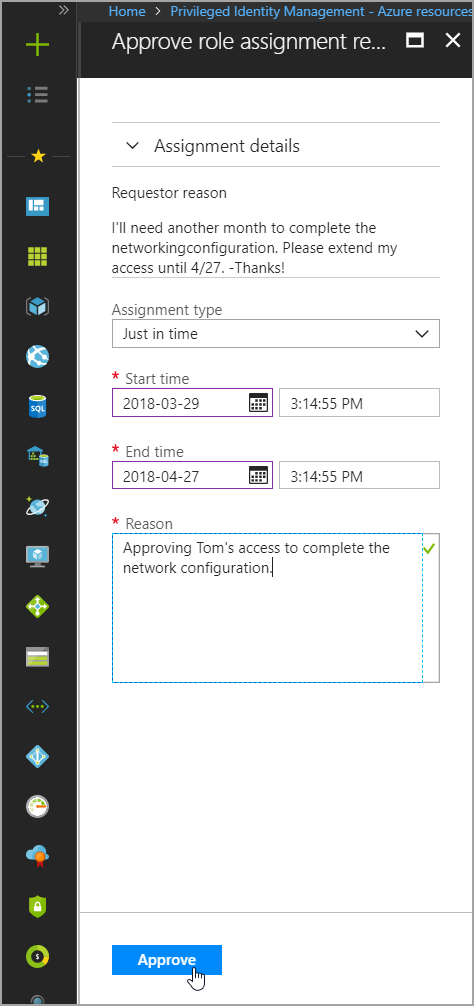

Lorsqu’un administrateur sélectionne Approuver ou Refuser, les détails de la demande sont affichés, ainsi qu’un champ pour fournir une justification métier pour les journaux d’audit.

Lors de l’approbation d’une demande d’extension de l’attribution de rôle, les administrateurs de ressources peuvent choisir une nouvelle date de début, une date de fin et un nouveau type d’affectation. La modification du type d’affectation peut être nécessaire si l’administrateur souhaite fournir un accès limité pour effectuer une tâche spécifique (un jour, par exemple). Dans cet exemple, l’administrateur peut modifier l’affectation de éligible à actif. Cela signifie qu’ils peuvent fournir l’accès au demandeur sans leur demander d’activer.

Extension initiée par l’administrateur

Si un utilisateur affecté à un rôle ne demande pas d’extension pour l’attribution de rôle, un administrateur peut étendre une attribution pour le compte de l’utilisateur. Les extensions d’administration de l’attribution de rôle ne nécessitent pas d’approbation, mais les notifications sont envoyées à tous les autres administrateurs une fois le rôle étendu.

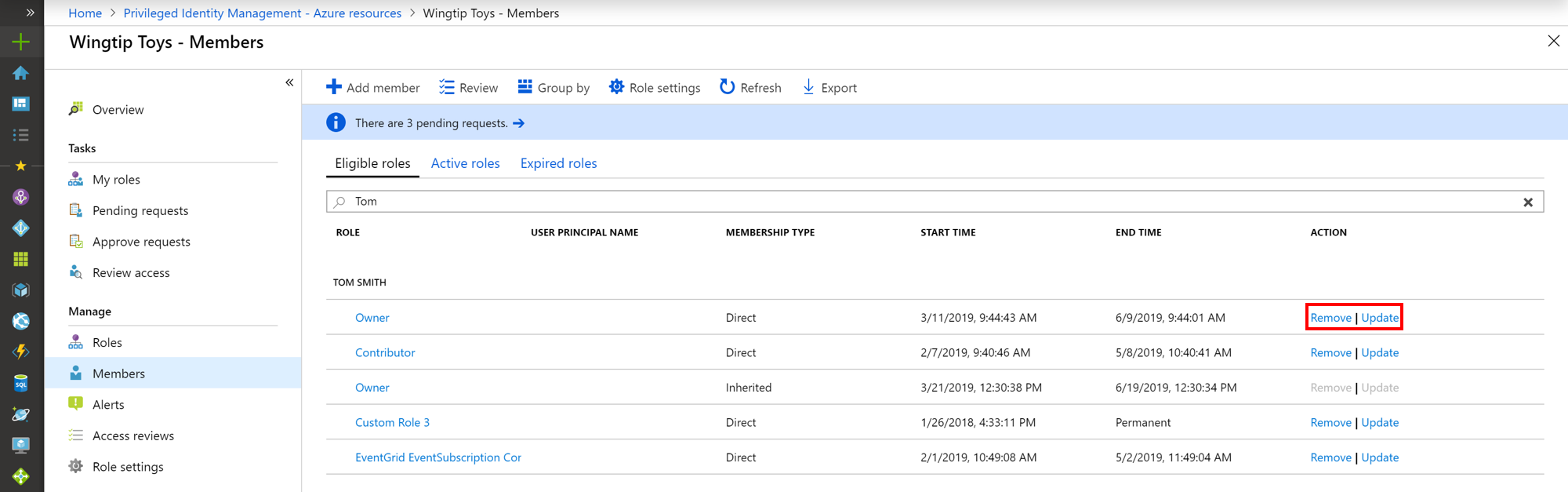

Pour étendre une attribution de rôle, accédez à la vue de l’attribution ou du rôle de ressource dans Privileged Identity Management. Recherchez l’affectation qui nécessite une extension. Ensuite, sélectionnez Étendre dans la colonne d’action.

Renouveler les attributions de rôles

Bien que conceptuellement similaire au processus de demande d’extension, le processus de renouvellement d’une attribution de rôle expirée est différent. À l’aide des étapes suivantes, les affectations et les administrateurs peuvent renouveler l’accès aux rôles expirés si nécessaire.

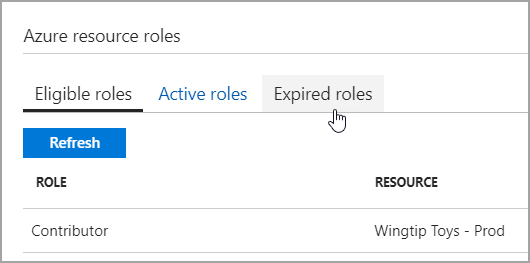

Renouvellement autonome

Les utilisateurs qui ne peuvent plus accéder aux ressources peuvent accéder à jusqu’à 30 jours d’historique des affectations expirées. Pour ce faire, ils accèdent à Mes rôles dans le volet gauche, puis sélectionnent l’onglet Rôles expirés dans la section Rôles de ressources Azure.

La liste affichée par défaut est celle des rôles éligibles . Utilisez le menu déroulant pour basculer entre les rôles éligibles et les rôles attribués actifs.

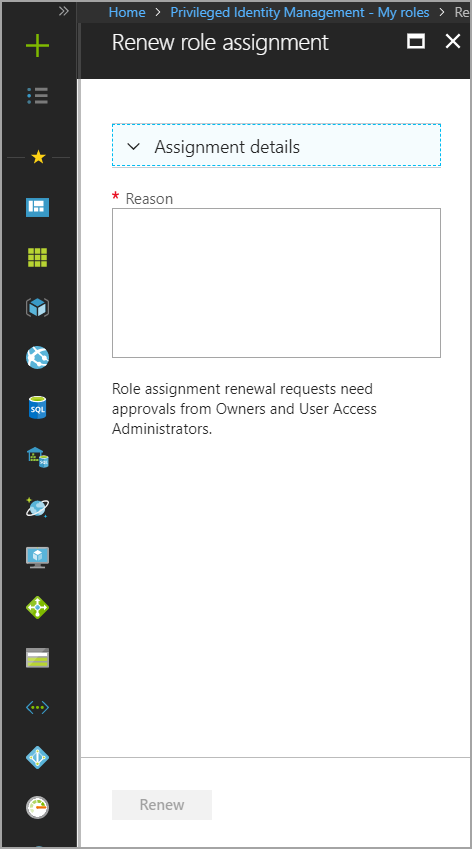

Pour demander le renouvellement de l’une des attributions de rôles dans la liste, sélectionnez l’action Renouveler. Ensuite, fournissez une raison pour la demande. Il est utile de fournir une durée en plus d’un autre contexte ou d’une justification métier qui peut aider l’administrateur de ressources à décider d’approuver ou de refuser.

Une fois la demande envoyée, les administrateurs de ressources sont avertis d’une demande en attente pour renouveler une attribution de rôle.

L’administrateur approuve

Les administrateurs de ressources peuvent accéder à la demande de renouvellement à partir du lien dans la notification par e-mail ou en accédant à Privileged Identity Management à partir du portail Azure et en sélectionnant Approuver les demandes dans le volet gauche.

Lorsqu’un administrateur sélectionne Approuver ou refuser, les détails de la demande sont affichés avec un champ pour fournir une justification métier pour les journaux d’audit.

Lors de l’approbation d’une demande de renouvellement de l’attribution de rôle, les administrateurs de ressources doivent entrer une nouvelle date de début, une date de fin et un nouveau type d’affectation.

Renouvellement d’administrateur

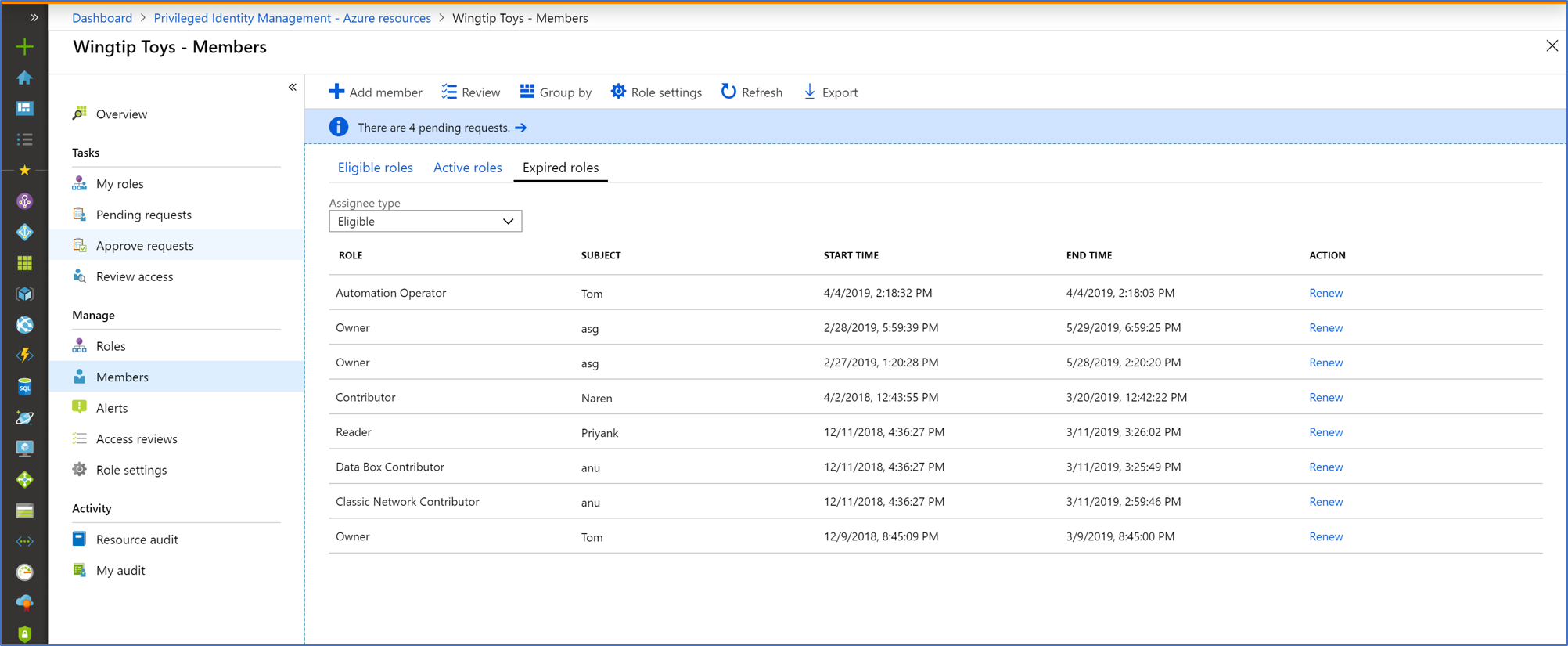

Les administrateurs de ressources peuvent renouveler les attributions de rôles expirées à partir de l’onglet Membres dans le menu de navigation gauche d’une ressource. Ils peuvent également renouveler les attributions de rôles expirées à partir de l’onglet Rôles expirés d’un rôle de ressource.

Pour afficher la liste de toutes les attributions de rôles expirées, dans l'écran Membres ; sélectionnez Rôles expirés.