Stratégies d’accès basées sur les risques

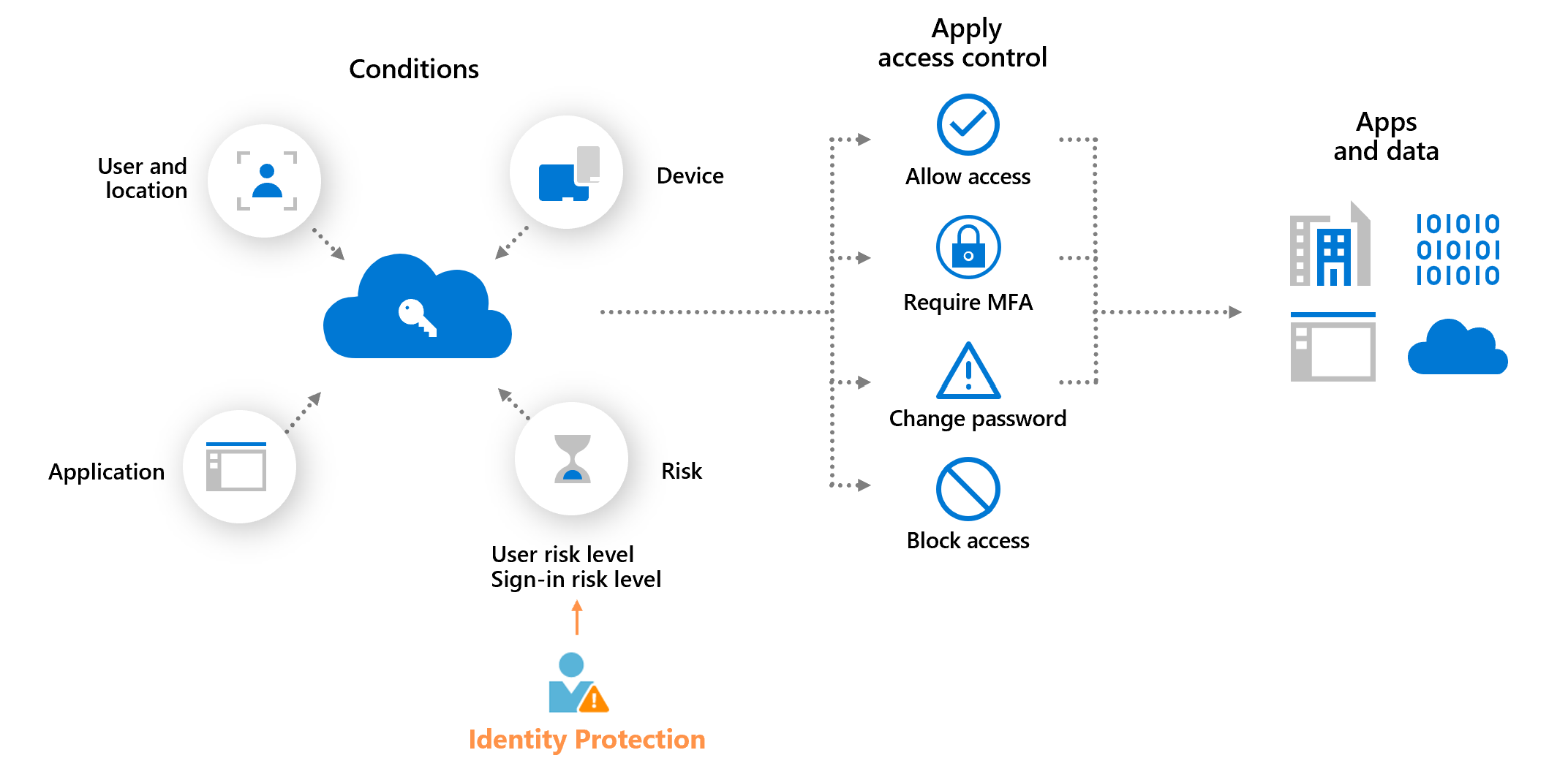

Des stratégies de contrôle d’accès peuvent être appliquées pour protéger les organisations lorsqu’une connexion ou un utilisateur à risque est détecté. Ces stratégies sont appelées des stratégies basées sur les risques.

L’accès conditionnel Microsoft Entra offre deux conditions de risque alimentées par les signaux Protection Microsoft Entra ID : Risque de connexion et Risque utilisateur. Les organisations peuvent créer des stratégies d’accès conditionnel basées sur les risques en configurant ces deux conditions de risque et en choisissant une méthode de contrôle d’accès. À chaque connexion, ID Protection envoie les niveaux de risque détectés à l’accès conditionnel, et les stratégies basées sur les risques s’appliquent si les conditions de stratégie sont remplies.

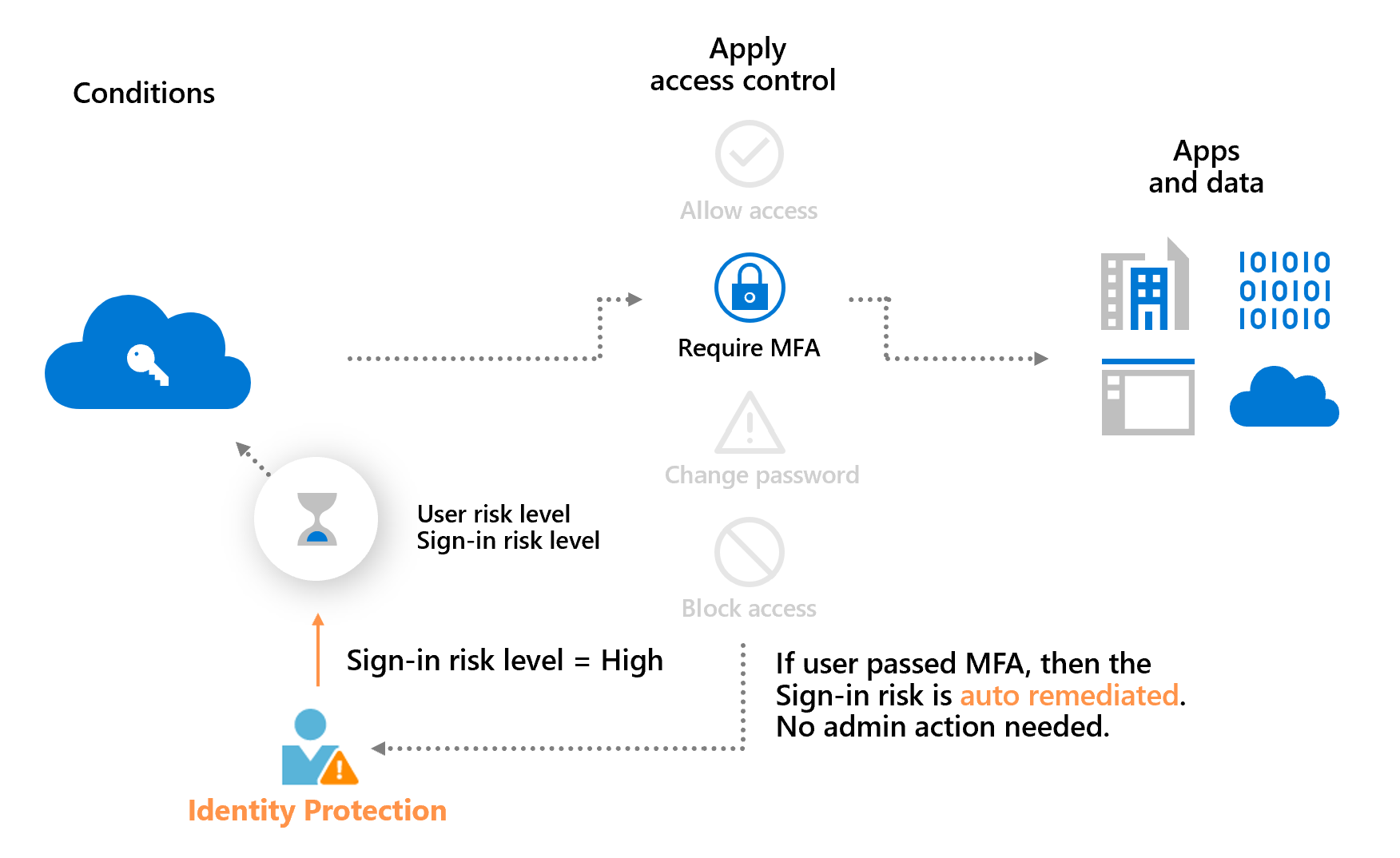

Vous pouvez exiger une authentification multifacteur lorsque le niveau de risque de connexion est moyen ou élevé, les utilisateurs sont invités uniquement à ce niveau.

L’exemple précédent illustre également un avantage principal d’une stratégie basée sur les risques : la correction automatique des risques. Lorsqu’un utilisateur réussit le contrôle d’accès requis, comme une modification de mot de passe sécurisée, son risque est corrigé. Cette session de connexion et le compte d’utilisateur ne sont pas à risque, et aucune action de l’administrateur n’est nécessaire.

En autorisant les utilisateurs à utiliser ce processus pour faire une auto-correction, vous réduisez fortement la charge d’examen et de correction des risques pour les administrateurs tout en protégeant vos organisations contre les compromissions de sécurité. Vous trouverez plus d’informations sur la correction des risques dans l’article Corriger les risques et débloquer les utilisateurs.

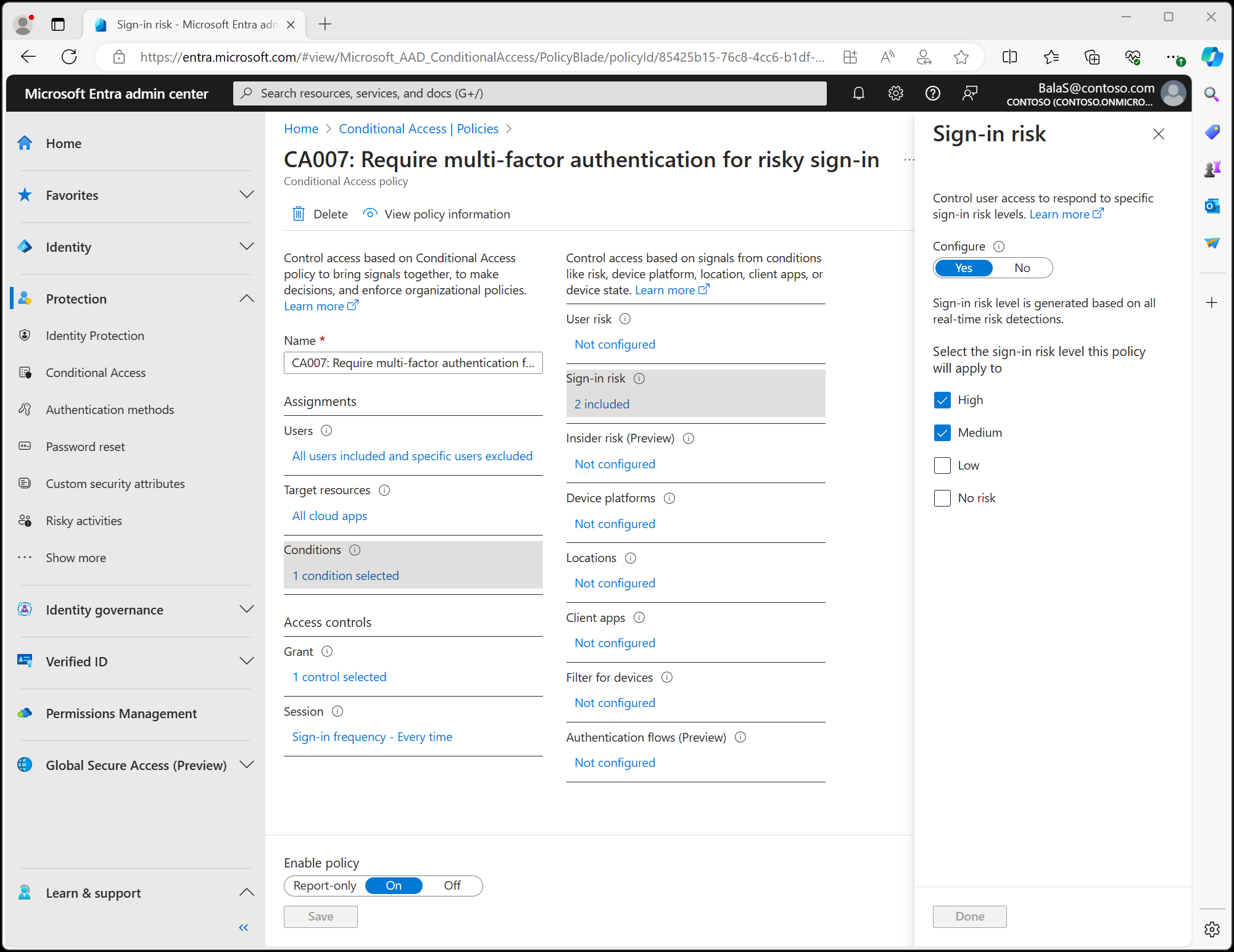

Stratégie d’accès conditionnel basée sur les risques de connexion

À chaque connexion, la protection des ID analyse des centaines de signaux en temps réel et calcule un niveau de risque de connexion qui représente la probabilité que la requête d’authentification donnée ne soit pas autorisée. Ce niveau de risque est ensuite envoyé à l’accès conditionnel, où les stratégies configurées de l’organisation sont évaluées. Les administrateurs peuvent configurer des stratégies d’accès conditionnel basées sur les risques de connexion afin d’appliquer des contrôles d’accès basés sur les risques de connexion, notamment les exigences suivantes :

- Bloquer l’accès

- Autoriser l’accès

- Exiger l’authentification multifacteur

Si des risques sont détectés sur une connexion, les utilisateurs peuvent effectuer le contrôle d’accès requis tel que l’authentification multifacteur pour s’auto-corriger et fermer l’événement de connexion à risque afin empêcher toute perturbation inutile pour les administrateurs.

Remarque

Les utilisateurs doivent s’être inscrits auprès de l’authentification multifacteur Microsoft Entra avant de déclencher la stratégie de connexion à risque.

Stratégie d’accès conditionnel en fonction des risques utilisateur

La protection des ID analyse les signaux sur les comptes d’utilisateurs et calcule un score de risque en fonction de la probabilité que l’utilisateur ait été compromis. Si un utilisateur a un comportement de connexion à risque ou si ses identifiants sont divulgués, la protection des ID utilise ces signaux pour calculer le niveau de risque de l’utilisateur. Les administrateurs peuvent configurer des stratégies d’accès conditionnel basées sur les risques utilisateur afin d’appliquer des contrôles d’accès basés sur les risques utilisateur, notamment les exigences suivantes :

- Bloquer l’accès.

- Autorisez l’accès, mais exigez un changement de mot de passe sécurisé.

Un changement de mot de passe sécurisé corrige le risque utilisateur et ferme l’événement utilisateur à risque afin d’éviter toute perturbation inutile pour les administrateurs.

Migrer des stratégies de risque de protection des ID vers l'accès conditionnel

Si vous activez la stratégie de risque utilisateur héritée ou la stratégie de risque de connexion dans ID Protection (anciennement Identity Protection), vous devez les migrer vers l'accès conditionnel.

Avertissement

Les stratégies de risque héritées configurées dans Microsoft Entra ID Protection seront supprimées le 1er octobre 2026.

La configuration des stratégies de risque dans l'accès conditionnel offre des avantages, comme la possibilité de :

- gestion des stratégies d'accès dans un emplacement unique.

- Utiliser le mode Rapport uniquement et les API Graph.

- Appliquer une fréquence de connexion pour exiger une réauthentification à chaque fois.

- Fournir un contrôle d’accès granulaire combinant les risques avec d’autres conditions telles que l’emplacement.

- Améliorer la sécurité grâce à plusieurs stratégies basées sur les risques ciblant différents groupes d'utilisateurs ou de niveaux de risque.

- Améliorer l'expérience de diagnostic détaillant quelle stratégie basée sur les risques est appliquée dans les journaux de connexion.

- Supporter le système d’authentification de la sauvegarde.

Stratégie d’inscription de l’authentification multifacteur Microsoft Entra

La protection des ID peut aider les organisations à déployer l’authentification multifacteur Microsoft Entra via une stratégie imposant une inscription au moment de la connexion. L’activation de cette stratégie est un excellent moyen de s’assurer que les nouveaux utilisateurs de votre organisation s’inscrivent à l’authentification MFA la première fois. L’authentification multifacteur est l’une des méthodes d’autocorrection pour les événements à risque dans la protection des ID. L’auto-restauration permet à vos utilisateurs d’effectuer leurs propres actions pour réduire le volume d’appels du support technique.

Pour plus d’informations sur l’authentification multifacteur Microsoft Entra, consultez l’article Comment fonctionne l’authentification multifacteur Microsoft Entra.