Tableau de bord Microsoft Entra ID Protection

Microsoft Entra ID Protection empêche les compromissions d’identité en détectant les attaques d’identité et en signalant les risques. Il permet aux clients de protéger leurs organisations en supervisant les risques, en les examinant et en configurant des stratégies d’accès basées sur les risques pour protéger les accès sensibles et corriger automatiquement les risques.

Notre tableau de bord aide les clients à mieux analyser leur posture de sécurité, à comprendre leur niveau de protection, à identifier les vulnérabilités et à effectuer les actions recommandées.

Ce tableau de bord est conçu pour permettre aux organisations d’obtenir des informations détaillées et des recommandations exploitables adaptées à votre locataire. Ces informations fournissent une meilleure vue de la posture de sécurité de votre organisation et vous permettent de mettre en place des protections efficaces en conséquence. Vous avez accès à des indicateurs de performance clés, à des graphiques d’attaque, à une carte mettant en évidence les emplacements à risque, des recommandations principales pour améliorer la posture de sécurité et les activités récentes.

Prérequis

Pour accéder à ce tableau de bord, vous avez besoin des éléments suivants :

- Licences Microsoft Entra ID Free, ou Microsoft Entra ID P1, ou Microsoft Entra ID P2 pour vos utilisateurs.

- Pour afficher une liste complète de recommandations et sélectionner les liens d'action recommandés, vous avez besoin de licences Microsoft Entra ID P2.

Accéder au tableau de bord

Vous pouvez accéder à ce tableau de bord en suivant ces étapes :

- Connectez-vous au centre d’administration Microsoft Entra au moins en tant que Lecteur de sécurité.

- Accédez à Protection>Protection des identités>Tableau de bord.

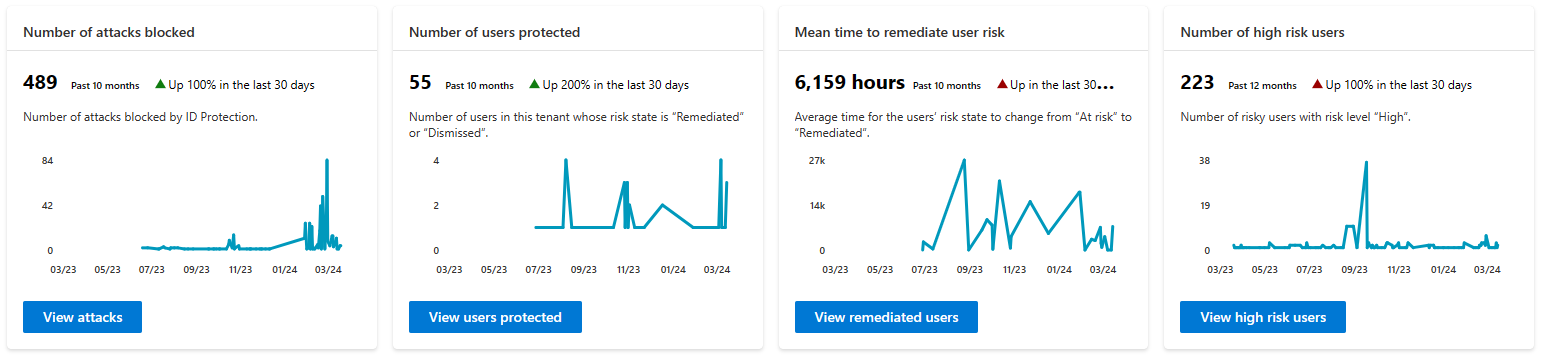

Cartes de métrique

Au fur et à mesure que vous implémentez davantage de mesures de sécurité telles que des stratégies basées sur les risques, la protection de votre locataire se renforce. Nous fournissons donc maintenant quatre indicateurs de performance clés pour vous aider à comprendre l’efficacité des mesures de sécurité que vous avez mises en place.

| Métrique | Définition des métriques | Fréquence d'actualisation | Où afficher les détails |

|---|---|---|---|

| Nombre d’attaques bloquées | Nombre d’attaques bloquées pour ce locataire chaque jour. Une attaque est considérée comme bloquée si la connexion à risque est interrompue par une stratégie d’accès. Le contrôle d’accès requis par la stratégie doit empêcher l’attaquant de se connecter, ce qui bloque l’attaque en temps réel. |

Toutes les 24 heures. | Affichez les détections de risque qui ont déterminé les attaques dans le Rapport détections de risque, filtrez « État du risque » par : - Corrigé - Ignorée - Sécurité confirmée |

| Nombre d’utilisateurs protégés | Nombre d’utilisateurs de ce locataire dont l’état de risque est passé de À risque à Corrigé ou Ignoré chaque jour. Un état de risque corrigé indique que l’utilisateur a lui-même corrigé son risque utilisateur en effectuant une authentification multifacteur ou une modification de mot de passe sécurisée, et que son compte est donc protégé. Un état de risque ignoré indique qu’un administrateur a ignoré le risque de l’utilisateur, car il a identifié le compte de l’utilisateur comme étant sécurisé. |

Toutes les 24 heures. | Affichez les utilisateurs protégés dans le Rapport utilisateurs à risque, filtrez « État du risque » par : - Corrigé - Ignorée |

| Temps moyen que vos utilisateurs prennent pour corriger eux-mêmes leurs risques | Durée moyenne pendant laquelle l’état de risque des utilisateurs à risque dans votre locataire passe de À risque à Corrigé. L’état de risque d’un utilisateur devient Corrigé lorsqu’il a automatiquement corrigé son risque utilisateur par le biais de l’authentification multifacteur ou de la modification du mot de passe sécurisé. Pour réduire le temps d'auto-correction dans votre locataire, déployez des stratégies d'accès conditionnel basées sur les risques. |

Toutes les 24 heures. | Affichez les utilisateurs corrigés dans le Rapport utilisateurs à risque, filtrez « État du risque » par : Corrigé |

| Nombre de nouveaux utilisateurs à haut risque détectés | Nombre de nouveaux utilisateurs à risque avec un niveau de risque élevé détecté chaque jour. | Toutes les 24 heures. | Affichez les utilisateurs à haut risque dans le Rapport utilisateurs à risque, filtrez le niveau de risque par – « Élevé » |

L’agrégation des données pour les trois mesures suivantes a commencé le 22 juin 2023. Ces mesures sont donc disponibles à partir de cette date. Nous travaillons à la mise à jour du graphique pour refléter cela.

- Nombre d’attaques bloquées

- Nombre d’utilisateurs protégés

- Temps moyen de correction le risque de l’utilisateur

Les graphiques fournissent une fenêtre de données de 12 mois glissante.

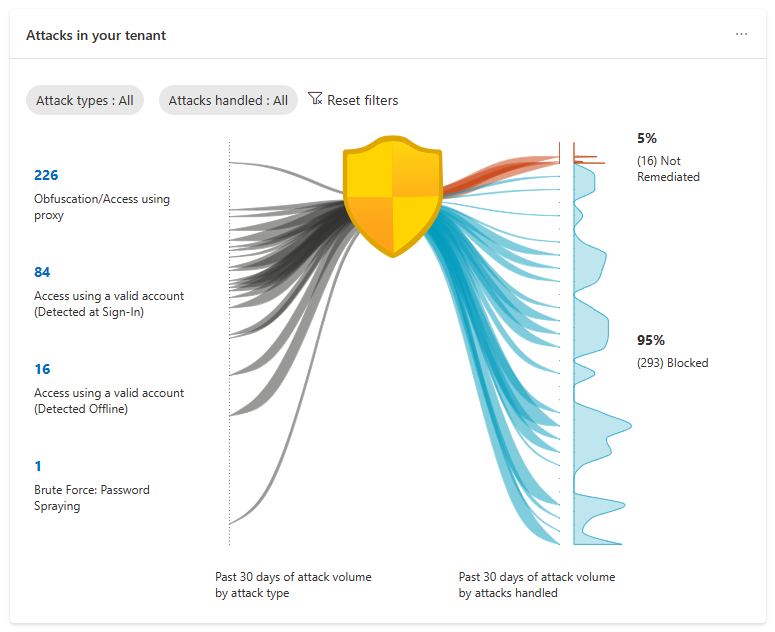

Graphique d’attaque

Pour mieux comprendre votre exposition aux risques, notre graphique d’attaque affiche des modèles d’attaque courants basés sur l’identité détectés pour votre locataire. Les modèles d’attaque sont représentés par les techniques MITRE ATT&CK et sont déterminés par nos détections avancées des risques. Pour plus d’informations, consultez la section Mappage du type de détection de risque vers le type d’attaque MITRE.

Qu’est-ce qui est considéré comme une attaque dans Microsoft Entra ID Protection ?

Une attaque est un événement où nous détectons un acteur malveillant qui tente de se connecter à votre environnement. Cet événement déclenche une détection de risque en temps réel mappée à une technique MITRE ATT&CK correspondante. Reportez-vous au tableau suivant pour connaître le mappage entre les détections de risques de connexion en temps réel de Microsoft Entra ID et les attaques catégorisées par les techniques MITRE ATT&CK.

Étant donné que le graphique d’attaque illustre uniquement l’activité de risque de connexion en temps réel, l’activité utilisateur à risque n’est pas incluse. Pour visualiser l’activité des utilisateurs à risque dans votre environnement, vous pouvez accéder au Rapport sur les utilisateurs à risque.

Comment interpréter le graphique d’attaque ?

Le graphique présente les types d’attaques impactés sur votre locataire au cours des 30 derniers jours, et indique si elles ont été bloquées pendant la connexion. Sur le côté gauche, vous voyez le volume de chaque type d’attaque. À droite, le nombre d’attaques bloquées et encore à corriger s’affiche. Le graphique se met à jour toutes les 24 heures et compte les détections de risque de connexion en temps réel ; par conséquent, le nombre total d’attaques ne correspond pas au nombre total de détections.

- Bloqué : une attaque est classée comme bloquée si la connexion à risque associée est interrompue par une stratégie d’accès, comme la nécessité d’une authentification multifacteur. Cette action empêche la connexion de l’attaquant et bloque l’attaque.

- Non corrigé : les connexions à risque réussies qui n’ont pas été interrompues et doivent être corrigées. Par conséquent, les détections de risques associées à ces connexions à risque nécessitent également une correction. Vous pouvez afficher ces connexions et les détections de risque associées dans le rapport Connexions à risque en filtrant avec l’état de risque « À risque ».

Où puis-je voir les attaques ?

Pour afficher les détails des attaques, vous pouvez sélectionner le nombre d’attaques sur le côté gauche du graphique. Ce graphique vous permet d’accéder au rapport des détections de risques filtrés sur ce type d’attaque.

Vous pouvez accéder directement au rapport sur les détections de risque et filtrer par types d’attaques. Le nombre d’attaques et de détections n’est pas un mappage un à un.

Type de détection des risques vers le mappage de type d’attaque MITRE

| Détection de risque de connexion en temps réel | Type de détection | Mappage de techniques MITRE ATT&CK | Nom complet de l’attaque | Type |

|---|---|---|---|---|

| Jeton anormal | Temps réel ou hors connexion | T1539 | Vol de cookie de session web/vol de jetons | Premium |

| Propriétés de connexion inhabituelles | Temps réel | T1078 | Accès à l’aide d’un compte valide (détecté lors de la connexion) | Premium |

| Adresse IP de l’intervenant de menace vérifiée | Temps réel | T1078 | Accès à l’aide d’un compte valide (détecté lors de la connexion) | Premium |

| Adresse IP anonyme | Temps réel | T1090 | Obfuscation/Accès à l’aide d’un proxy | Non-Premium |

| Veille des menaces Microsoft Entra | Temps réel ou hors connexion | T1078 | Accès à l’aide d’un compte valide (détecté lors de la connexion) | Non-Premium |

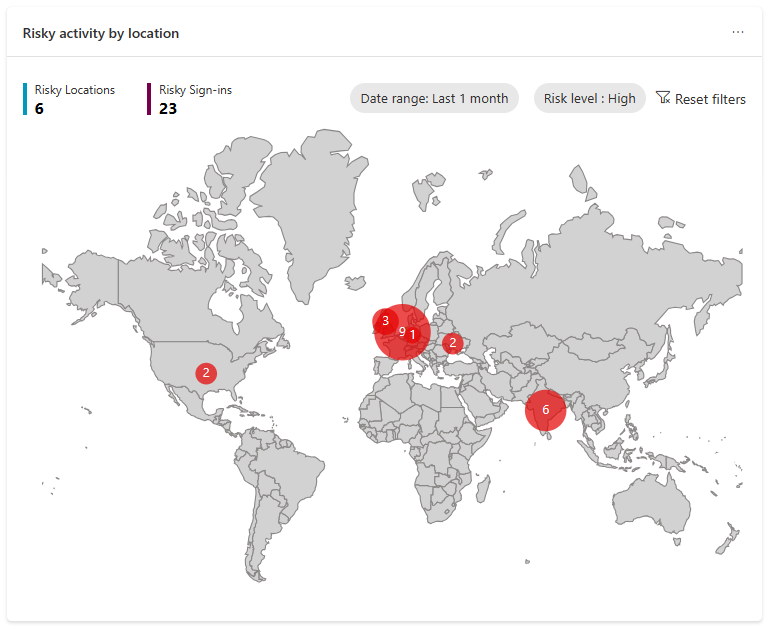

Carte

Une carte est fournie pour afficher l’emplacement géographique des connexions risquées dans votre locataire. La taille de la bulle reflète le volume des connexions à risque à cet emplacement. En pointant sur la bulle, une zone d’appel indique le nom du pays et le nombre de connexions à risque à partir de cet endroit.

Il contient les éléments suivants :

- Plage de dates : choisissez la plage de dates et affichez les connexions risquées à partir de cet intervalle de temps sur la carte. Les valeurs disponibles sont les suivantes : dernières 24 heures, sept derniers jours et dernier mois.

- Niveau de risque : choisissez le niveau de risque des connexions à risque à afficher. Les valeurs disponibles sont les suivantes : Élevé, Moyen, Faible.

- Nombre d’emplacements à risque :

- Définition : nombre d’emplacements d’où provenaient les connexions risquées de votre locataire.

- La plage de dates et le filtre de niveau de risque s’appliquent à ce nombre.

- Si vous sélectionnez ce nombre, vous accédez au rapport Connexions à risque filtré par la plage de dates et le niveau de risque sélectionnés.

- Nombre de connexions à risque :

- Définition : nombre total de connexions risquées avec le niveau de risque sélectionné dans la plage de dates sélectionnée.

- La plage de dates et le filtre de niveau de risque s’appliquent à ce nombre.

- Si vous sélectionnez ce nombre, vous accédez au rapport Connexions à risque filtré par la plage de dates et le niveau de risque sélectionnés.

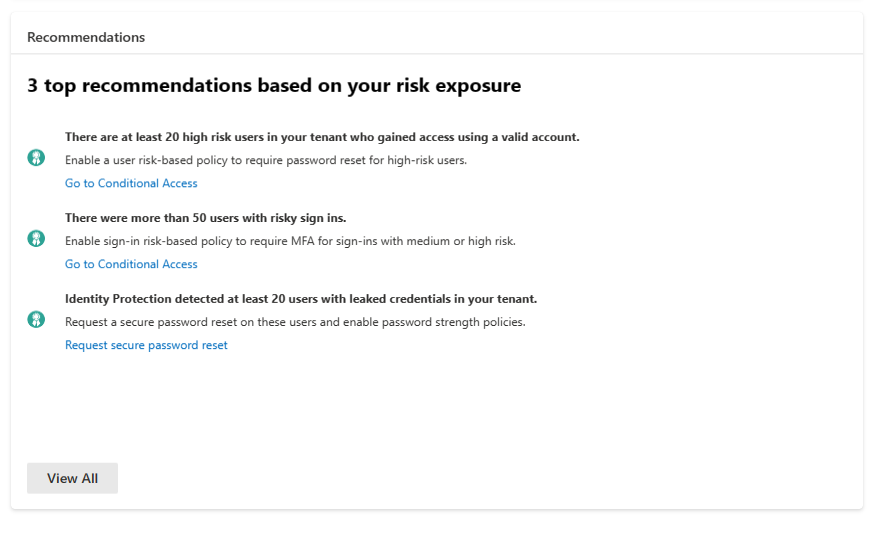

Recommandations

Les recommandations de Microsoft Entra ID Protection aident les clients à configurer leur environnement dans le but d’améliorer leur posture de sécurité. Ces recommandations sont basées sur les attaques détectées dans votre locataire au cours des 30 derniers jours. Les recommandations sont fournies pour guider votre personnel de sécurité avec les actions recommandées à prendre.

Les attaques courantes qui sont observées, telles que la pulvérisation de mot de passe, les informations d’identification divulguées dans votre locataire et l’accès en masse aux fichiers sensibles peuvent vous informer qu’il y a eu une violation potentielle. Dans la capture d’écran précédente, l’exemple Identity Protection a détecté au moins 20 utilisateurs avec des informations d’identification divulguées dans votre locataire, l’action recommandée dans ce cas de figure consiste à créer une stratégie d’accès conditionnel nécessitant une réinitialisation sécurisée du mot de passe pour les utilisateurs à risque.

Dans le composant recommandations de notre tableau de bord, les clients voient :

- Jusqu’à trois recommandations si des attaques spécifiques se produisent dans leur locataire.

- Aperçu de l’impact de l’attaque.

- Liens directs pour prendre les mesures appropriées pour la correction.

Les clients disposant de licences P2 peuvent afficher une liste complète de recommandations qui fournissent des aperçus avec des actions. Lorsque « Afficher tout » est sélectionné, un panneau affiche d’autres recommandations qui ont été déclenchées en fonction des attaques dans leur environnement.

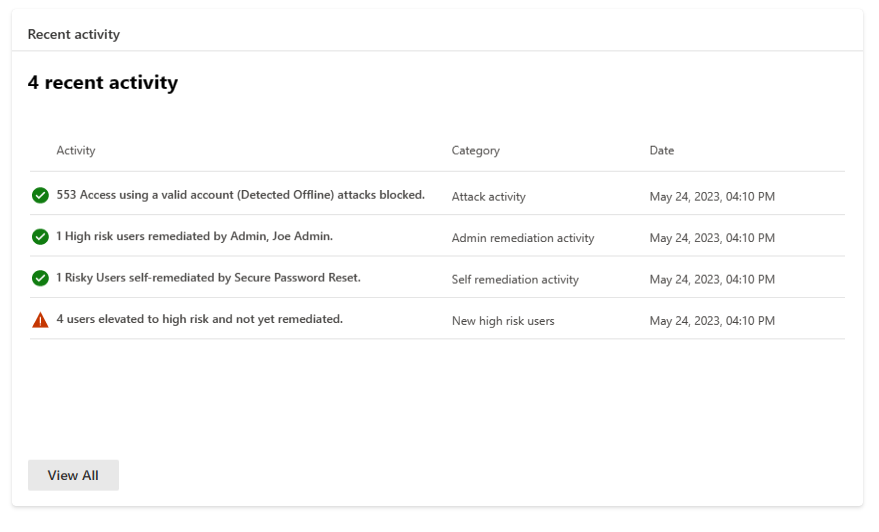

Activités récentes

L’activité récente fournit un résumé des activités récentes liées aux risques dans votre locataire. Les types d’activité possibles sont les suivantes :

- Activité d’attaque

- Activité de correction Administration

- Activité d’auto-correction

- Nouveaux utilisateurs à haut risque

Problèmes connus

Selon la configuration de votre locataire, il se peut qu'il n'y ait pas de recommandations ou d'activités récentes sur votre tableau de bord.