Remarque

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Dans ce guide pratique, vous fournissez une application cliente inscrite auprès de la plateforme d’identités Microsoft avec un accès étendu basé sur des autorisations à votre propre API web. Vous fournissez également à l’application cliente l’accès à Microsoft Graph.

En spécifiant les étendues d’une API web dans l’inscription de votre application cliente, l’application cliente peut obtenir un jeton d’accès contenant ces étendues à partir de la plateforme d’identités Microsoft. Dans son code, l'API web est alors en mesure de fournir un accès aux ressources fondé sur les autorisations, en fonction des périmètres se trouvant dans le jeton d’accès.

Prérequis

- Compte Azure avec un abonnement actif. Créez un compte gratuitement.

- Exécution du Démarrage rapide : Inscrire une application

- Exécution du Démarrage rapide : Configurer une application pour exposer une API web

Ajouter des autorisations pour accéder à votre API web

Pour permettre aux applications clientes d’accéder aux API web, vous devez ajouter des autorisations à l’application cliente pour accéder à l’API web. De même, dans l’API web, vous devez configurer des étendues d’accès et des rôles pour l’application cliente.

Pour accorder à une application cliente l’accès à votre propre API web, vous devez disposer de deux inscriptions d’application ;

- Une inscription d’application cliente

- Une inscription d’API web avec des étendues exposées

Le diagramme montre comment les deux inscriptions d’applications se rapportent les unes aux autres, où l’application cliente a différents types d’autorisations et l’API web a des étendues différentes auxquelles l’application cliente peut accéder. Dans cette section, vous allez ajouter des autorisations à l’inscription de l’application cliente.

Une fois que vous avez inscrit votre application cliente et votre API web et que vous avez exposé l’API en créant des étendues, vous pouvez configurer les autorisations du client sur l’API en effectuant les étapes suivantes :

Connectez-vous au Centre d’administration de Microsoft Entra au minimum en tant qu’Administrateur d’application cloud.

Si vous avez accès à plusieurs locataires, utilisez l'icôneParamètres

dans le menu supérieur pour basculer vers le locataire contenant l'enregistrement de l'application à partir du menu Annuaires + souscriptions.

dans le menu supérieur pour basculer vers le locataire contenant l'enregistrement de l'application à partir du menu Annuaires + souscriptions.Accédez à Entra ID>inscriptions d’application, puis sélectionnez votre application cliente (non votre API web).

Sélectionnez Autorisations d’API, puis Ajouter une autorisation, puis sélectionnez Mes API dans la barre latérale.

Sélectionnez l’API web que vous avez inscrite dans le cadre des prérequis, puis sélectionnez Autorisations déléguées.

Les autorisations déléguées sont appropriées pour les applications clientes qui accèdent à une API web en tant qu’utilisateur connecté, et dont l’accès doit être limité aux autorisations que vous sélectionnez à l’étape suivante. Laissez l’option Autorisations déléguées sélectionnée pour cet exemple.

Les autorisations d’application sont pour les applications de type service ou démon qui doivent accéder à une API web de façon autonome, sans interaction utilisateur pour la connexion ou le consentement. Si vous n’avez pas défini de rôles d’application pour votre API web, cette option est désactivée.

Sous Sélectionner des autorisations, développez la ressource dont vous avez défini les étendues pour votre API web, puis sélectionnez les autorisations dont l’application cliente doit disposer pour le compte de l’utilisateur connecté.

- Si vous avez utilisé les exemples de noms d’étendues spécifiés dans le guide de démarrage rapide précédent, vous devriez voir Employees.Read.All et

Employees.Write.All.

- Si vous avez utilisé les exemples de noms d’étendues spécifiés dans le guide de démarrage rapide précédent, vous devriez voir Employees.Read.All et

Sélectionnez l’autorisation que vous avez créée en terminant les prérequis, par exemple,

Employees.Read.All.Sélectionnez Ajouter des autorisations pour terminer le processus.

Une fois les autorisations ajoutées à votre API, vous devez voir les autorisations sélectionnées sous Autorisations configurées. L’image suivante montre l’exemple d’autorisation déléguée Employees.Read.All ajoutée à l’inscription de l’application cliente.

Vous pouvez également remarquer l’autorisation User.Read pour l’API Microsoft Graph. Cette autorisation est automatiquement ajoutée quand vous inscrivez une application dans le portail Azure.

Ajouter des autorisations pour accéder à Microsoft Graph

En plus d’accéder à votre propre API web pour le compte de l’utilisateur connecté, votre application peut également avoir besoin d’accéder aux données de l’utilisateur (ou d’autres utilisateurs) stockées dans Microsoft Graph ou de les modifier. Ou vous disposez peut-être d’une application de service ou démon qui doit accéder eux-mêmes à Microsoft Graph, en effectuant les opérations sans aucune interaction utilisateur.

Autorisation déléguée pour Microsoft Graph

Configurez l’autorisation déléguée pour Microsoft Graph afin de permettre à votre application cliente d’effectuer des opérations pour le compte de l’utilisateur connecté, par exemple lire ses e-mails ou modifier son profil. Par défaut, les utilisateurs de votre application cliente sont invités, au moment où ils se connectent, à donner leur consentement pour les autorisations déléguées que vous avez configurées pour celle-ci.

Dans la page Vue d’ensemble de votre application cliente, sélectionnez Autorisations d’API>Ajouter une autorisation>Microsoft Graph

Sélectionnez Autorisations déléguées. Microsoft Graph expose de nombreuses autorisations, avec celles les plus couramment utilisées affichées en haut de la liste.

Sous Sélectionner des autorisations, sélectionnez les autorisations suivantes :

Autorisation Descriptif emailAfficher l’adresse e-mail des utilisateurs offline_accessConserver l’accès aux données auxquelles vous lui avez donné accès openidConnecter les utilisateurs profileAfficher le profil de base des utilisateurs Sélectionnez Ajouter des autorisations pour terminer le processus.

Chaque fois que vous configurez des autorisations, les utilisateurs de votre application sont invités à se connecter afin de donner leur consentement pour autoriser votre application à accéder à l’API de ressource en leur nom.

En tant qu’administrateur, vous pouvez également accorder votre consentement pour le compte de tous les utilisateurs afin qu’ils ne soient pas invités à le faire. Le consentement administrateur est abordé plus loin dans la section En savoir plus sur les autorisations d’API et le consentement administrateur de cet article.

Autorisation d’application pour Microsoft Graph

Configurez des autorisations d’application pour une application qui doit s’authentifier de façon autonome, sans interaction ou consentement de l’utilisateur. Les autorisations d’application sont généralement utilisées par des services d’arrière-plan ou les applications démon qui accèdent à une API de manière « non interactive » et par des API web qui accèdent à une autre API (en aval).

Dans les étapes suivantes, vous accordez une autorisation à l’autorisation Files.Read.All de Microsoft Graph, par exemple.

- Connectez-vous au Centre d’administration de Microsoft Entra au minimum en tant qu’Administrateur d’application cloud.

- Si vous avez accès à plusieurs locataires, utilisez l'icôneParamètres

dans le menu supérieur pour basculer vers le locataire contenant l'enregistrement de l'application à partir du menu Annuaires + souscriptions.

dans le menu supérieur pour basculer vers le locataire contenant l'enregistrement de l'application à partir du menu Annuaires + souscriptions. - Accédez à ID Entra>inscriptions d'application, puis sélectionnez votre application cliente.

- Sélectionnez Autorisations de l’API>Ajouter une autorisation>Microsoft Graph>Autorisations de l’application.

- Toutes les autorisations exposées par Microsoft Graph sont affichées sous Sélectionner des autorisations.

- Sélectionnez la ou les autorisations que vous voulez accorder à votre application. Par exemple, vous pouvez avoir une application démon qui analyse les fichiers de votre organisation, déclenchant des alertes sur un type ou un nom de fichier spécifique. Sous Sélectionner des autorisations, déroulez Fichiers, puis sélectionnez l’autorisation

Files.Read.All. - Sélectionnez Ajouter des autorisations.

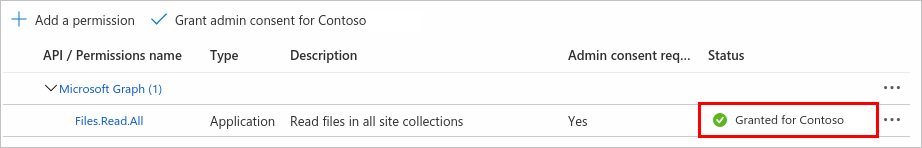

- Certaines autorisations, comme Files.Read.All de Microsoft Graph, exigent un consentement administrateur. Vous accordez un consentement administrateur en sélectionnant le bouton Accorder un consentement administrateur, décrit plus loin dans la section Bouton de consentement administrateur.

Configurer les informations d’identification du client

Les applications qui utilisent des autorisations d’application s’authentifient eux-mêmes en utilisant leurs propres informations d’identification, sans qu’aucune interaction utilisateur ne soit nécessaire. Pour que votre application (ou API) puisse accéder à Microsoft Graph, à votre propre API web ou à une autre API en utilisant des permissions d’application, vous devez configurer les informations d’identification de cette application cliente.

Pour plus d’informations sur la configuration des informations d’identification d’une application, consultez la section Ajouter des informations d’identification du guide de Démarrage rapide : Inscrire une application avec la plateforme des identités Microsoft.

En savoir plus sur les autorisations d’API et le consentement administrateur

Le volet Autorisations d’API d’inscription d’une application contient la table Autorisations configurées et le bouton de consentement administrateur, qui sont décrits dans les sections suivantes.

Autorisations configurées

Le tableau Autorisations configurées du volet Autorisations de l’API affiche la liste des autorisations dont votre application a besoin pour le fonctionnement de base : la liste d’accès aux ressources nécessaires. Les utilisateurs, ou leurs administrateurs, doivent donner leur consentement à ces autorisations avant d’utiliser votre application. D’autres autorisations facultatives peuvent être demandées ultérieurement au moment de l’exécution (à l’aide du consentement dynamique).

Il s’agit de la liste minimale des autorisations auxquelles les utilisateurs doivent donner leur consentement pour votre application. Il peut y en avoir d’autres, mais celles-ci sont toujours nécessaires. Pour des questions de sécurité et pour permettre aux utilisateurs et aux administrateurs de mieux maîtriser l’utilisation de votre application, ne demandez jamais quelque chose dont vous n’avez pas besoin.

Vous pouvez ajouter ou supprimer les autorisations qui apparaissent dans ce tableau à l’aide des étapes décrites ci-dessus. En tant qu’administrateur, vous pouvez accorder un consentement administrateur pour l’ensemble complet des autorisations d’une API qui s’affichent dans le tableau et révoquer un consentement pour des autorisations individuelles.

Bouton de consentement administrateur

Le bouton Accorder un consentement d’administrateur pour {votre locataire} permet à un administrateur d’accorder le consentement administrateur aux autorisations configurées pour l’application. Quand vous sélectionnez ce bouton, une boîte de dialogue s’affiche pour vous demander de confirmer l’action de consentement.

Une fois le consentement accordé, les autorisations exigées par le consentement administrateur sont indiquées comme ayant reçu le consentement :

Le bouton Accorder un consentement administrateur est désactivé si vous n’êtes pas administrateur ou si aucune autorisation n’a été configurée pour l’application. Si vous disposez d’autorisations qui ont été accordées mais qui n’ont pas encore été configurées, le bouton de consentement administrateur vous invite à gérer ces autorisations. Vous pouvez les ajouter aux autorisations configurées ou les supprimer.

Supprimer les autorisations d’application

Il est important de ne pas accorder à une application plus d’autorisations que nécessaires. Pour révoquer le consentement de l’administrateur pour une autorisation dans votre application ;

- Accédez à votre application et sélectionnez Autorisations d’API.

- Sous Autorisations configurées, sélectionnez les trois points en regard de l’autorisation que vous souhaitez supprimer, puis sélectionnez Révoquer le consentement de l’administrateur.

- Dans la fenêtre contextuelle qui s’affiche, sélectionnez Oui, supprimer pour révoquer le consentement de l’administrateur pour l’autorisation.

Contenu connexe

Passez au démarrage rapide suivant de la série pour savoir comment configurer les types de compte pouvant accéder à votre application. Par exemple, vous souhaiterez peut-être limiter l’accès aux seuls utilisateurs de votre organisation (locataire unique) ou autoriser les utilisateurs d’autres locataires Microsoft Entra (multilocataire) et ceux avec des comptes personnels Microsoft (MSA).