Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Configurez les connecteurs de réseau privé Microsoft Entra pour utiliser des serveurs proxy sortants. L’article suppose que l’environnement réseau dispose déjà d’un serveur proxy.

Nous commençons par examiner ces principaux scénarios de déploiement :

- Configurez les connecteurs pour contourner vos proxys sortants locaux.

- Configurez les connecteurs pour utiliser un proxy sortant pour accéder au proxy d’application Microsoft Entra.

- Configurez l’utilisation d’un proxy entre le connecteur et l’application back-end.

Pour plus d’informations sur le fonctionnement des connecteurs, consultez Comprendre les connecteurs de réseau privé Microsoft Entra.

Contourner les proxys sortants

Les connecteurs ont des composants de système d’exploitation sous-jacents qui effectuent des requêtes sortantes. Ces composants tentent automatiquement de localiser un serveur proxy sur le réseau à l’aide de la découverte automatique du proxy web (WPAD).

Les composants du système d’exploitation tentent de localiser un serveur proxy en effectuant une recherche DNS (Domain Name System) pour wpad.domainsuffix. Si la recherche est résolue dans DNS, une requête HTTP est alors effectuée à l’adresse IP (Internet Protocol) pour wpad.dat. Cette demande devient le script de configuration du proxy dans votre environnement. Le connecteur utilise ce script pour sélectionner un serveur proxy sortant. Toutefois, le trafic du connecteur peut continuer à échouer, car d’autres paramètres de configuration sont nécessaires sur le proxy.

Vous pouvez configurer le connecteur pour contourner votre proxy local pour vous assurer qu’il utilise une connectivité directe au service proxy d’application Microsoft Entra. Les connexions directes sont recommandées, car elles nécessitent moins de configuration. Toutefois, certaines stratégies réseau nécessitent le trafic transitant par un serveur proxy local.

Pour désactiver l’utilisation du proxy sortant pour le connecteur, modifiez le C:\Program Files\Microsoft Entra private network connector\MicrosoftEntraPrivateNetworkConnectorService.exe.config fichier et ajoutez la system.net section indiquée dans l’exemple de code :

<?xml version="1.0" encoding="utf-8" ?>

<configuration>

<system.net>

<defaultProxy enabled="false"></defaultProxy>

</system.net>

<runtime>

<gcServer enabled="true"/>

</runtime>

<appSettings>

<add key="TraceFilename" value="MicrosoftEntraPrivateNetworkConnector.log" />

</appSettings>

</configuration>

Pour vous assurer que le service Connecteur Updater contourne également le proxy, apportez une modification similaire au MicrosoftEntraPrivateNetworkConnectorUpdaterService.exe.config fichier. Ce fichier se trouve à l’adresse C:\Program Files\Microsoft Entra private network connector Updater.

Veillez à effectuer des copies des fichiers d’origine si vous devez revenir aux fichiers par défaut .config .

Utiliser le serveur proxy sortant

Certains environnements nécessitent que tout le trafic sortant passe par un proxy sortant, sans exception. Par conséquent, le contournement du proxy n’est pas une option.

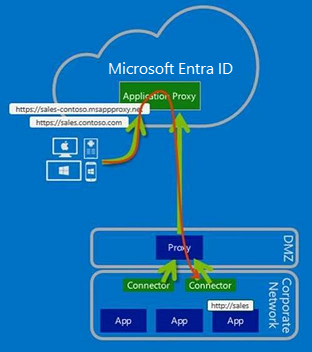

Vous pouvez configurer le trafic du connecteur pour passer par le proxy sortant, comme illustré dans le diagramme suivant :

En raison d’un trafic sortant uniquement, il n’est pas nécessaire de configurer l’accès entrant via vos pare-feu.

Remarque

Le proxy d’application ne prend pas en charge l’authentification auprès d’autres proxys. Les comptes de service réseau du connecteur/actualisateur doivent être en mesure de se connecter au proxy sans être sollicités pour l’authentification.

Étape 1 : Configurer le connecteur et les services associés pour passer par le proxy sortant

Si WPAD est activé dans l’environnement et configuré de manière appropriée, le connecteur découvre automatiquement le serveur proxy sortant et tente de l’utiliser. Toutefois, vous pouvez configurer explicitement le connecteur pour qu’il passe par un proxy sortant.

Pour ce faire, modifiez le C:\Program Files\Microsoft Entra private network connector\MicrosoftEntraPrivateNetworkConnectorService.exe.config fichier et ajoutez la section indiquée dans l’exemple system.net de code. Changez proxyserver:8080 pour refléter le nom de votre serveur proxy local ou l’adresse IP et le port. La valeur doit avoir le préfixe http:// même si vous utilisez une adresse IP.

<?xml version="1.0" encoding="utf-8" ?>

<configuration>

<system.net>

<defaultProxy>

<proxy proxyaddress="http://proxyserver:8080" bypassonlocal="True" usesystemdefault="True"/>

</defaultProxy>

</system.net>

<runtime>

<gcServer enabled="true"/>

</runtime>

<appSettings>

<add key="TraceFilename" value="MicrosoftEntraPrivateNetworkConnector.log" />

</appSettings>

</configuration>

Ensuite, configurez le service Connecteur Updater pour utiliser le proxy en apportant une modification similaire au C:\Program Files\Microsoft Entra private network connector Updater\MicrosoftEntraPrivateNetworkConnectorUpdaterService.exe.config fichier.

Remarque

Le service Connector évalue la configuration defaultProxy pour l’utilisation dans %SystemRoot%\Microsoft.NET\Framework64\v4.0.30319\Config\machine.config, si defaultProxy n’est pas configuré (par défaut) dans MicrosoftEntraPrivateNetworkConnectorService.exe.config. La même chose s’applique également au service de mise à jour du connecteur (MicrosoftEntraPrivateNetworkConnectorUpdaterService.exe.config).

Étape 2 : Configurer le proxy pour autoriser le trafic du connecteur et les services associés à passer par le biais de

Il existe quatre aspects à prendre en compte sur le proxy sortant :

- Règles de proxy pour le trafic sortant

- Proxy d'authentification

- Ports de proxy

- Inspection TLS (Transport Layer Security)

Règles de proxy pour le trafic sortant

Autorisez l’accès aux URL suivantes :

| URL | Port | Utiliser |

|---|---|---|

| *.msappproxy.net *.servicebus.windows.net |

443/HTTPS | Communication entre le connecteur et le service cloud proxy d’application |

| crl3.digicert.com crl4.digicert.com ocsp.digicert.com crl.microsoft.com oneocsp.microsoft.com ocsp.msocsp.com |

80/HTTP | Le connecteur utilise ces URL pour vérifier les certificats. |

| login.windows.net secure.aadcdn.microsoftonline-p.com *.microsoftonline.com *.microsoftonline-p.com *.msauth.net *.msauthimages.net *.msecnd.net *.msftauth.net *.msftauthimages.net *.phonefactor.net enterpriseregistration.windows.net management.azure.com policykeyservice.dc.ad.msft.net ctldl.windowsupdate.com |

443/HTTPS | Le connecteur utilise ces URL pendant le processus d’inscription. |

| ctldl.windowsupdate.com www.microsoft.com/pkiops |

80/HTTP | Le connecteur utilise ces URL pendant le processus d’inscription. |

Si votre pare-feu ou proxy vous permet de configurer des listes d’autorisation DNS, vous pouvez autoriser les connexions à *.msappproxy.net et *.servicebus.windows.net.

Si vous ne pouvez pas autoriser la connectivité par nom de domaine complet (FQDN) et que vous devez spécifier des plages d’adresses IP à la place, utilisez ces options :

- Autorisez l’accès sortant du connecteur à toutes les destinations.

- Autorisez l’accès sortant du connecteur à toutes les plages d’adresses IP du centre de données Azure. Le défi lié à l’utilisation de la liste des plages d’adresses IP du centre de données Azure est qu’elles sont mises à jour toutes les semaines. Vous devez mettre en place un processus pour vous assurer que vos règles d’accès sont mises à jour en conséquence. L’utilisation d’un sous-ensemble des adresses IP provoque une défaillance dans votre configuration. Les dernières plages d’adresses IP Azure Data Center sont téléchargées à l’adresse https://download.microsoft.com. Utilisez le terme de recherche.

Azure IP Ranges and Service TagsVeillez à sélectionner le cloud approprié. Par exemple, les plages d’adresses IP du cloud public sont disponibles en recherchantAzure IP Ranges and Service Tags – Public Cloud. Le cloud du gouvernement des États-Unis est disponible en recherchantAzure IP Ranges and Service Tags – US Government Cloud.

Proxy d'authentification

L’authentification proxy n’est actuellement pas prise en charge. Notre recommandation actuelle est d’autoriser l’accès anonyme au connecteur aux destinations Internet.

Ports de proxy

Le connecteur établit des connexions TLS sortantes à l’aide de la méthode CONNECT. Cette méthode configure essentiellement un tunnel via le proxy sortant. Configurez le serveur proxy pour autoriser le tunneling vers les ports 443 et 80.

Remarque

Quand Service Bus s’exécute sur HTTPS, il utilise le port 443. Toutefois, par défaut, Service Bus tente des connexions TCP (Transmission Control Protocol) directes et revient au protocole HTTPS uniquement en cas d’échec de la connectivité directe.

Inspection TLS

N’utilisez pas l’inspection TLS pour le trafic du connecteur, car cela provoque des problèmes pour le trafic du connecteur. Le connecteur utilise un certificat pour s’authentifier auprès du service proxy d’application et ce certificat peut être perdu lors de l’inspection TLS.

Configurer à l’aide d’un proxy entre le connecteur et l’application back-end

L’utilisation d’un proxy de transfert pour la communication vers l’application back-end est une exigence particulière dans certains environnements. Pour activer un proxy de transfert, procédez comme suit :

Étape 1 : Ajouter la valeur de Registre requise au serveur

- Pour activer l’utilisation du proxy par défaut, ajoutez la valeur de Registre (DWORD)

UseDefaultProxyForBackendRequests = 1à la clé de Registre de configuration du connecteur située dansHKEY_LOCAL_MACHINE\Software\Microsoft\Microsoft Entra private network connector.

Étape 2 : Configurer le serveur proxy manuellement à l’aide de la commande netsh

- Activez la stratégie

Make proxy settings per-machinede groupe. La stratégie de groupe se trouve dans :Computer Configuration\Policies\Administrative Templates\Windows Components\Internet Explorer. La stratégie de groupe doit être configurée plutôt que par utilisateur. - Exécutez

gpupdate /forcesur le serveur. Vous pouvez également vérifier que la stratégie de groupe est mise à jour, redémarrez le serveur. - Lancez une invite de commande en utilisant les droits d’administrateur et entrez

control inetcpl.cpl. - Configurez les paramètres de proxy requis.

Les paramètres permettent au connecteur d'utiliser le même proxy d’acheminement pour la communication vers Azure et l'application back-end. Modifiez le fichier MicrosoftEntraPrivateNetworkConnectorService.exe.config pour modifier le proxy de transfert. La configuration du proxy de transfert est décrite dans les sections Ignorer les proxys sortants et utiliser le serveur proxy sortant.

Remarque

Il existe différentes façons de configurer le proxy Internet dans le système d’exploitation. Les paramètres de proxy configurés via NETSH WINHTTP (exécuter NETSH WINHTTP SHOW PROXY pour vérifier) remplacent les paramètres de proxy que vous avez configurés à l’étape 2.

Le service de mise à jour du connecteur utilise le proxy d’ordinateur. Le paramètre se trouve dans le MicrosoftEntraPrivateNetworkConnectorUpdaterService.exe.config fichier.

Résoudre les problèmes de proxy du connecteur et les problèmes de connectivité du service

Vous devez maintenant voir tout le trafic transitant par le proxy. Si vous rencontrez des problèmes, les informations de dépannage suivantes doivent vous aider.

La meilleure façon d’identifier et de résoudre les problèmes de connectivité du connecteur consiste à prendre une capture réseau lors du démarrage du service de connecteur. Voici quelques conseils rapides sur la capture et le filtrage des traces réseau.

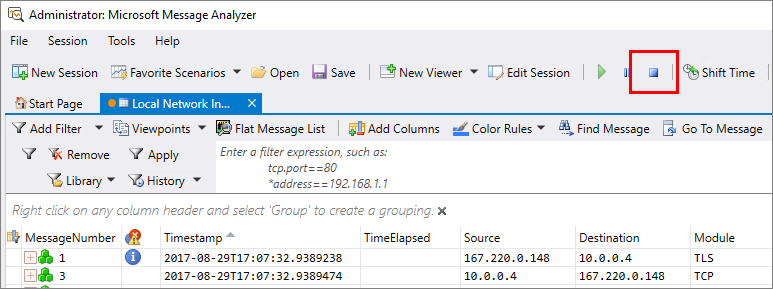

Vous pouvez utiliser l’outil de surveillance de votre choix. Dans le cadre de cet article, nous avons utilisé Microsoft Message Analyzer.

Remarque

Microsoft Message Analyzer (MMA) a été mis hors service et ses packages de téléchargement supprimés de sites microsoft.com le 25 novembre 2019. Il n’existe actuellement aucun remplacement Microsoft pour Microsoft Message Analyzer en développement pour l’instant. Pour obtenir des fonctionnalités similaires, envisagez d’utiliser un outil d’analyseur de protocole réseau partenaire non Microsoft tel que Wireshark.

Les exemples suivants sont spécifiques à Message Analyzer, mais les principes peuvent être appliqués à n’importe quel outil d’analyse.

Capturer le trafic du connecteur

Pour la résolution des problèmes initiaux, procédez comme suit :

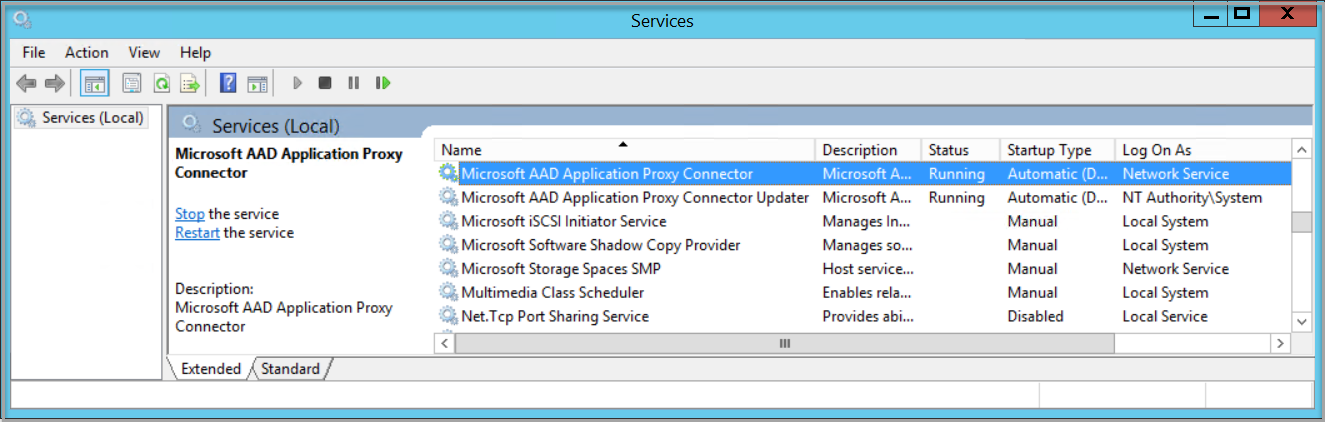

À partir de

services.msc, arrêtez le service de connecteur de réseau privé Microsoft Entra.

Exécutez l’analyseur de messages en tant qu’administrateur.

Sélectionnez Démarrer la trace locale.

Démarrez le service de connecteur de réseau privé Microsoft Entra.

Arrêtez la capture réseau.

Vérifier si le trafic du connecteur contourne les proxys sortants

Si vous attendez que le connecteur effectue des connexions directes aux services proxy d’application, SynRetransmit les réponses sur le port 443 indiquent que vous rencontrez un problème de réseau ou de pare-feu.

Utilisez le filtre Analyseur de messages pour identifier les tentatives de connexion TCP (Transmission Control Protocol) ayant échoué. Entrez property.TCPSynRetransmit dans la zone de filtre, puis sélectionnez Appliquer.

Un paquet de synchronisation (SYN) est le premier paquet envoyé pour établir une connexion TCP. Si ce paquet ne retourne pas de réponse, le SYN est réenvoyé. Vous pouvez utiliser le filtre pour voir les paquets SYN retransmis. Ensuite, vous pouvez vérifier si ces paquets SYN correspondent à tout trafic lié au connecteur.

Vérifier si le trafic du connecteur utilise des proxys sortants

Si vous avez configuré le trafic de votre connecteur de réseau privé pour passer par les serveurs proxy, recherchez les connexions échouées à votre proxy.

Utilisez le filtre Analyseur de messages pour identifier les tentatives de connexion HTTPS ayant échoué vers votre proxy. Entrez (https.Request or https.Response) and tcp.port==8080 dans le filtre de l'Analyseur de messages, en remplaçant 8080 par votre port de service proxy. Sélectionnez Appliquer pour afficher les résultats du filtre.

Le filtre précédent affiche uniquement les requêtes et réponses HTTPs vers/à partir du port proxy. Vous recherchez les requêtes CONNECT qui affichent la communication avec le serveur proxy. En cas de réussite, vous obtenez une réponse HTTP OK (200).

Si vous voyez d’autres codes de réponse, tels que 407 ou 502, cela signifie que le proxy nécessite une authentification ou n’autorise pas le trafic pour une autre raison. À ce stade, vous engagez votre équipe du support technique du serveur proxy.