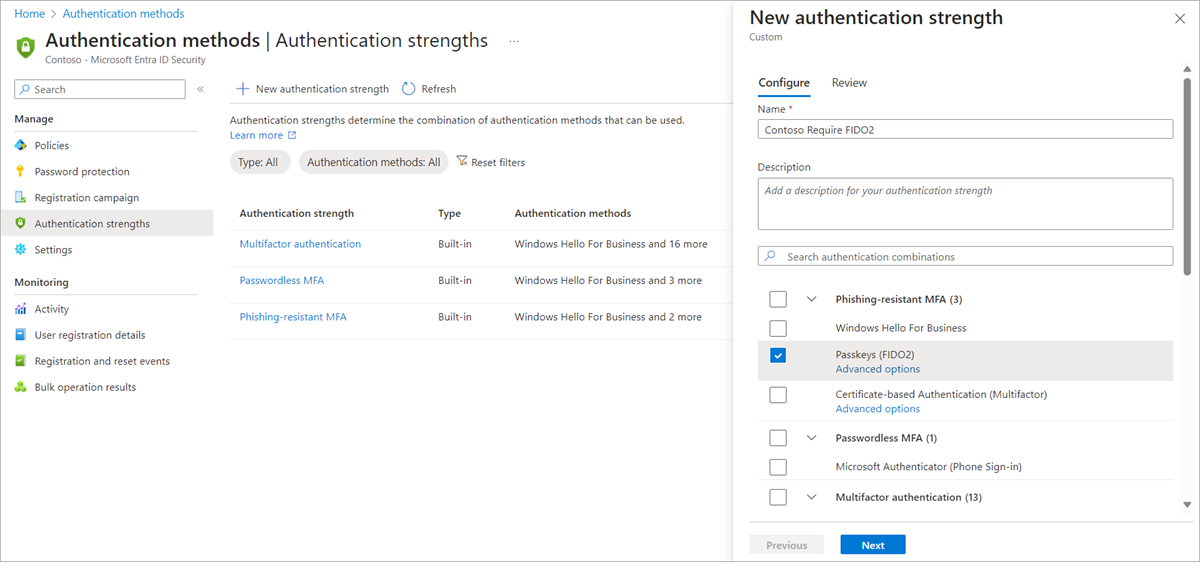

Forces d’authentification de l’accès conditionnel personnalisées

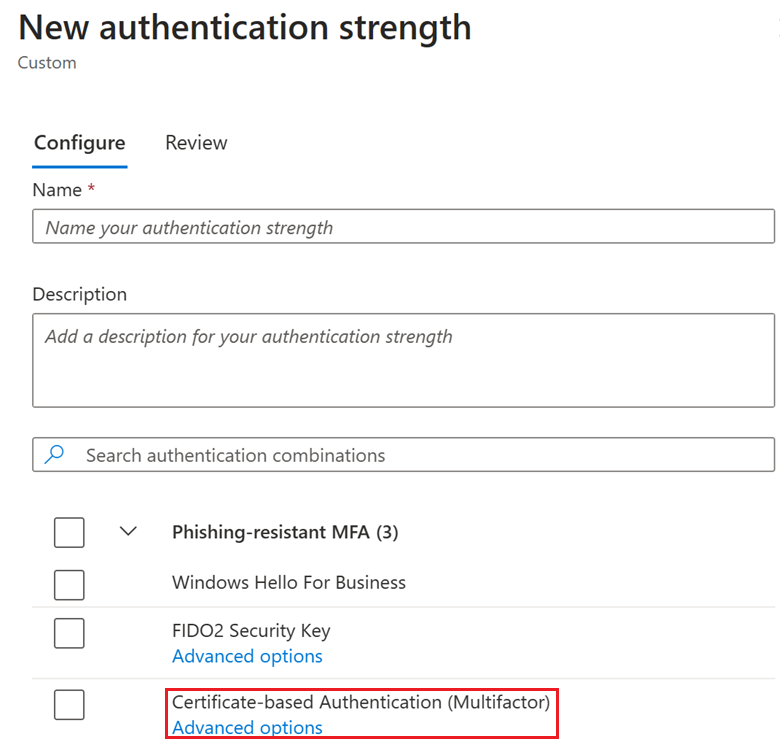

Les administrateurs peuvent également créer jusqu’à 15 forces d’authentification personnalisées pour répondre exactement à leurs besoins. Une force d’authentification personnalisée peut contenir l’une des combinaisons prises en charge dans le tableau précédent.

Connectez-vous au Centre d’administration Microsoft Entra en tant qu’administrateur.

Accédez à Protection>Méthodes d’authentification>Forces d’authentification.

Sélectionnez Nouvelle force d’authentification.

Fournissez un nom descriptif pour votre nouvelle force d’authentification.

Fournissez une Description si vous le souhaitez.

Sélectionnez l’une des méthodes disponibles que vous souhaitez autoriser.

Choisissez Suivant et passez en revue la configuration de la stratégie.

Mettre à jour et supprimer des forces d’authentification personnalisées

Vous pouvez modifier une force d’authentification personnalisée. Si elle est référencée par une stratégie d’accès conditionnel, elle ne peut pas être supprimée et vous devez confirmer toute modification. Pour vérifier si une force d’authentification est référencée par une stratégie d’accès conditionnel, cliquez sur la colonne Stratégies d’accès conditionnel.

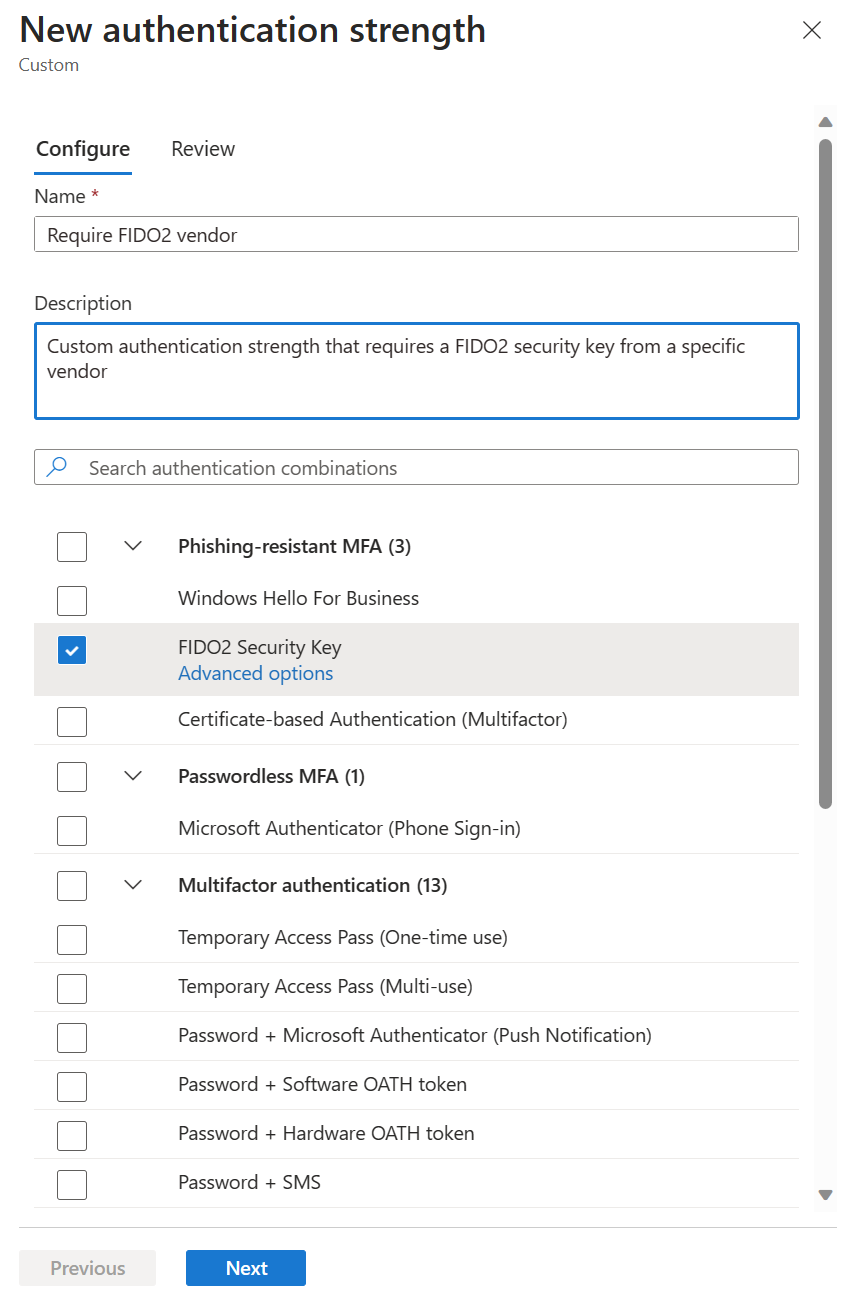

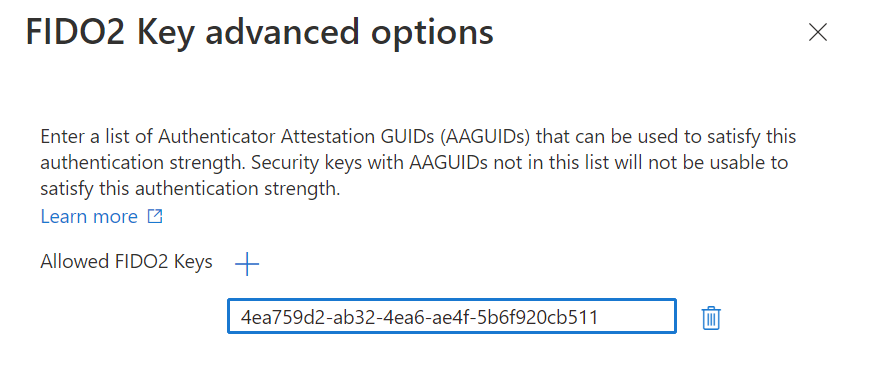

Options avancées de clé de sécurité FIDO2

Vous pouvez restreindre l’utilisation des clés de sécurité FIDO2 en fonction de leurs GUID d’attestation d’authentification (AAGUID). Cette fonctionnalité permet aux administrateurs d’exiger une clé de sécurité FIDO2 à partir d’un fabricant spécifique afin d’accéder à la ressource. Pour exiger une clé de sécurité FIDO2 spécifique, commencez par créer une force d’authentification personnalisée. Sélectionnez ensuite la clé de sécurité FIDO2, puis cliquez sur Options avancées.

En regard de Clés FIDO2 autorisées, cliquez sur +, copiez la valeur AAGUID, puis cliquez sur Enregistrer.

Options avancées d’authentification basée sur un certificat

Dans la stratégie Méthodes d’authentification, vous pouvez déterminer si les certificats sont liés dans le système à des niveaux de protection d’authentification multifacteur ou à facteur unique, en fonction de l’éditeur de certificat ou de l’OID de la stratégie. Vous pouvez également exiger des certificats d’authentification multifacteur ou à facteur unique pour des ressources spécifiques, en fonction de la stratégie de force d’authentification de l’accès conditionnel.

En utilisant des options avancées de puissance d’authentification, vous pouvez exiger un éditeur de certificat spécifique ou un OID de stratégie pour restreindre davantage les connexions à une application.

Par exemple, Contoso délivre des carte intelligentes aux employés avec trois types de certificats multifacteurs différents. Un certificat est destiné à l’autorisation confidentielle, un autre à l’autorisation secrète et un troisième à l’autorisation d’un secret principal. Chacun d’eux se distingue par les propriétés du certificat comme l’OID de stratégie ou l’émetteur. Contoso souhaite s’assurer que seuls les utilisateurs disposant du certificat multifacteur approprié peuvent accéder aux données pour chaque classification.

Les sections suivantes montrent comment configurer des options avancées pour l’administrateur ABC à l’aide du Centre d’administration Microsoft Entra et de Microsoft Graph.

Centre d’administration Microsoft Entra

Connectez-vous au Centre d’administration Microsoft Entra en tant qu’Administrateur.

Accédez à Protection>Méthodes d’authentification>Forces d’authentification.

Sélectionnez Nouvelle force d’authentification.

Fournissez un nom descriptif pour votre nouvelle force d’authentification.

Fournissez une Description si vous le souhaitez.

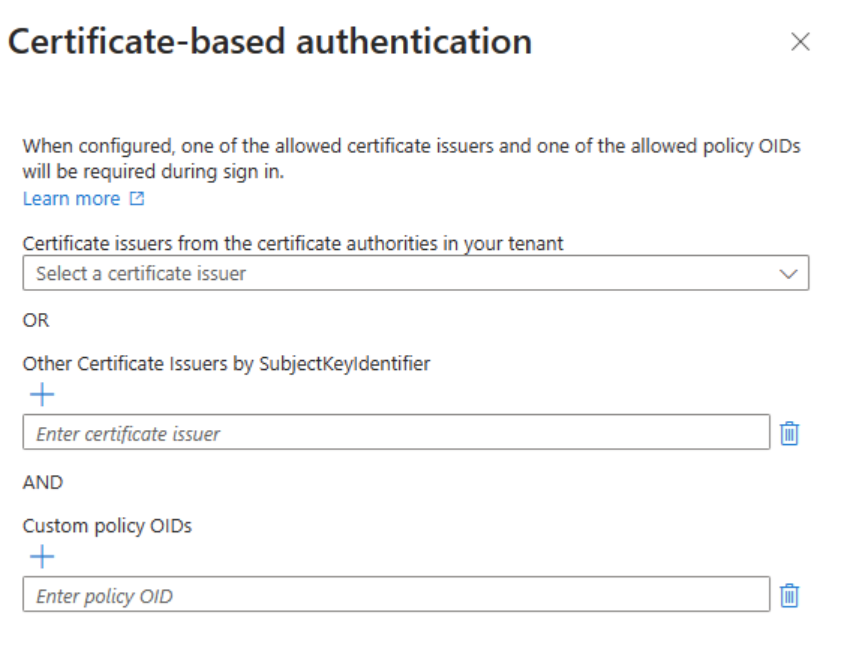

Sous l’authentification basée sur un certificat (à facteur unique ou multifacteur), cliquez sur Options avancées.

Vous pouvez sélectionner des éditeurs de certificats dans le menu déroulant, saisir les éditeurs de certificats et saisir les OID de stratégie autorisées. Le menu déroulant répertorie toutes les autorités de certification du locataire, qu’elles soient à facteur unique ou multifacteur.

- Si l’émetteur de certificat autorisé ET l’OID de stratégie autorisée sont configurés, il existe une relation ET. L’utilisateur doit utiliser un certificat qui répond aux deux conditions.

- Entre la liste de l’éditeur de certificat autorisé et la liste OID de stratégie autorisée, il existe une relation de type OR (OU). L’utilisateur doit utiliser un certificat qui satisfait l’un des OID d’émetteur ou de stratégie.

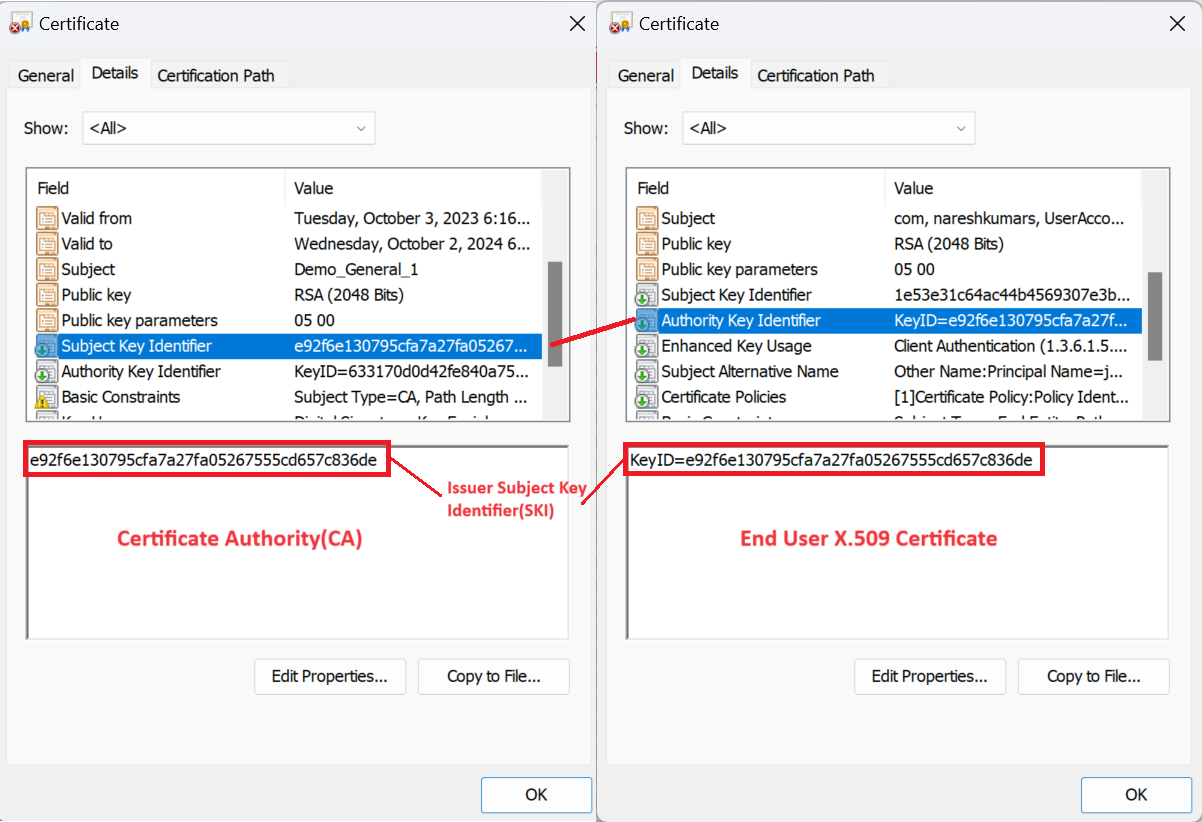

- Utilisez un autre éditeur de certificat par SubjectkeyIdentifier si le certificat que vous souhaitez utiliser n’est pas chargé dans les autorités de confiance de votre client. Ce paramètre peut être utilisé pour les scénarios d’utilisateur externe, lorsque l’utilisateur s’authentifie dans son client d’accueil.

Cliquez sur Suivant pour examiner la configuration, puis cliquez sur Créer.

Microsoft Graph

Pour créer une nouvelle stratégie de force d’authentification d’accès conditionnel avec une combinaison de la configuration du certificat :

POST /beta/identity/conditionalAccess/authenticationStrength/policies

{

"displayName": "CBA Restriction",

"description": "CBA Restriction with both IssuerSki and OIDs",

"allowedCombinations": [

" x509CertificateMultiFactor "

],

"combinationConfigurations": [

{

"@odata.type": "#microsoft.graph.x509CertificateCombinationConfiguration",

"appliesToCombinations": [

"x509CertificateMultiFactor"

],

"allowedIssuerSkis": ["9A4248C6AC8C2931AB2A86537818E92E7B6C97B6"],

"allowedPolicyOIDs": [

"1.2.3.4.6",

"1.2.3.4.5.6"

]

}

]

}

Pour ajouter une nouvelle combinaison de configuration à une stratégie existante :

POST beta/identity/conditionalAccess/authenticationStrength/policies/{authenticationStrengthPolicyId}/combinationConfigurations

{

"@odata.type": "#microsoft.graph.x509CertificateCombinationConfiguration",

"allowedIssuerSkis": [

"9A4248C6AC8C2931AB2A86537818E92E7B6C97B6"

],

"allowedPolicyOIDs": [],

"appliesToCombinations": [

"x509CertificateSingleFactor "

]

}

Limites

Options avancées de clé de sécurité FIDO2

- Options avancées de la clé de sécurité FIDO2 : les options avancées ne sont pas prises en charge pour les utilisateurs externes dont le locataire d’origine se trouve dans un cloud Microsoft différent de celui du locataire de ressource.

Options avancées d’authentification basée sur un certificat

Un seul certificat peut être utilisé dans chaque session de navigateur. Une fois connecté avec un certificat, il est mis en cache dans le navigateur pendant la durée de la session. Vous ne pourrez pas choisir un autre certificat s’il ne répond pas aux exigences en matière de force d’authentification. Vous devez vous déconnecter et vous reconnecter pour redémarrer la session. Choisissez ensuite le certificat approprié.

Les autorités de certification et les certificats utilisateur doivent être conformes à la norme X. 509 v3. Plus précisément, pour appliquer les restrictions SKI ABC de l’émetteur, les certificats ont besoin d’AKI valides :

Note

Si le certificat n’est pas conforme, l’authentification utilisateur peut réussir, mais ne répond pas aux restrictions issuerSki pour la stratégie de force d’authentification.

Lors de la connexion, les 5 premiers OID de stratégie du certificat de l’utilisateur final sont pris en compte et comparés aux OID de stratégie configurés dans la stratégie de force d’authentification. Si le certificat de l’utilisateur final comporte plus de 5 OID de stratégie, les 5 premiers OID de stratégie dans l’ordre lexical qui correspondent aux exigences de force d’authentification sont pris en compte.

Pour les utilisateurs B2B : considérons le cas où Contoso invite des utilisateurs de Fabrikam dans son client. Contoso est le client de ressources et Fabrikam est le client d’accueil.

- Lorsque le paramètre d’accès interclient est Désactivé (Contoso n’accepte pas l’authentification multifacteur effectuée par le client d’accueil) – L’utilisation de l’authentification basée sur un certificat dans le client de ressources n’est pas prise en charge.

- Lorsque le paramètre d’accès interclients est Activé, Fabrikam et Contoso se trouvent sur le même Microsoft Cloud. En d’autres termes, les clients Fabrikam et Contoso se trouvent tous deux sur le cloud commercial Azure ou sur le cloud Azure du gouvernement américain. En outre, Contoso approuve l’authentification multifacteur effectuée sur le client d’accueil. Dans ce cas :

- L’accès à une ressource spécifique peut être restreint en utilisant les OID de la stratégie ou l’option « Autre éditeur de certificat via SubjectkeyIdentifier » dans la stratégie de force d’authentification personnalisée.

- L’accès à des ressources spécifiques peut être limité en utilisant l’option « Autre éditeur de certificat via SubjectkeyIdentifier » configurée dans la stratégie de force d’authentification personnalisée.

- Lorsque le paramètre d’accès interclients est Activé, Fabrikam et Contoso ne sont pas sur le même Microsoft Cloud (par exemple, le client de Fabrikam est sur le cloud commercial Azure et le client de Contoso est sur le cloud Azure du gouvernement américain) l’accès à des ressources spécifiques ne peut pas être limité en utilisant l’identifiant de l’émetteur ou les OID de la stratégie dans la stratégie de force d’authentification personnalisée.

Résolution des problèmes liés aux options avancées de la force d’authentification

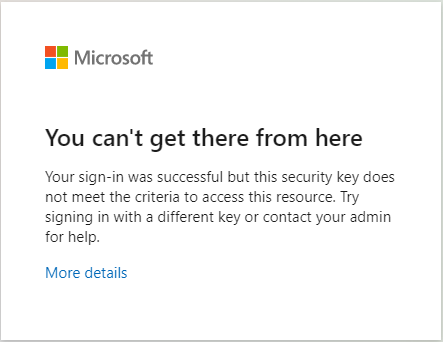

Des utilisateurs ne peuvent pas utiliser leur clé de sécurité FIDO2 pour se connecter

Un administrateur de l’accès conditionnel peut restreindre l’accès à des clés de sécurité spécifiques. Lorsqu’un utilisateur tente de se connecter à l’aide d’une clé qu’il ne peut pas utiliser, le message suivant apparaît : Vous ne pouvez pas y accéder à partir d’ici. L’utilisateur doit redémarrer la session et se connecter avec une autre clé de sécurité FIDO2.

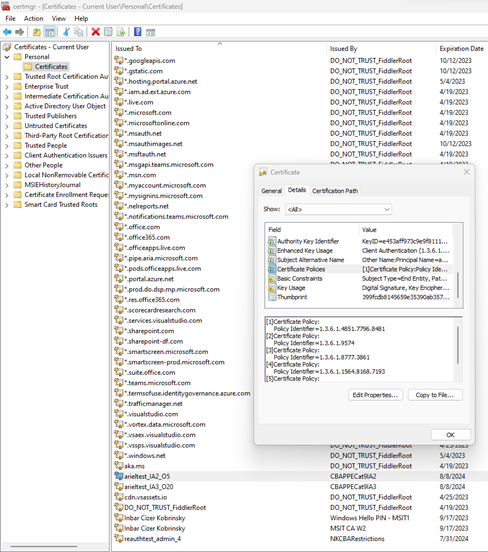

Comment vérifier les OID de la stratégie de certificat et l’émetteur ?

Vous pouvez vérifier que les propriétés du certificat personnel correspondent à la configuration des options avancées de la force d’authentification.

Sur l’appareil de l’utilisateur, connectez-vous en tant qu’administrateur. Cliquez sur Exécuter, saisissez certmgr.msc, et appuyez sur Entrer. Pour vérifier les OID de stratégie, cliquez sur Personnel, cliquez avec le bouton droit sur le certificat ; ensuite, cliquez sur Détails.