Note

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier les répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de changer de répertoire.

Votre organisation peut utiliser l’authentification basée sur des certificats (CBA) Microsoft Entra pour autoriser ou exiger que les utilisateurs s’authentifient directement à l’aide de certificats X.509 authentifiés dans Microsoft Entra ID pour la connexion de l’application et du navigateur.

Utilisez la fonctionnalité pour adopter une authentification résistante au hameçonnage et pour vous authentifier à l’aide de certificats X.509 sur votre infrastructure à clé publique (PKI).

Qu’est-ce que Microsoft Entra CBA ?

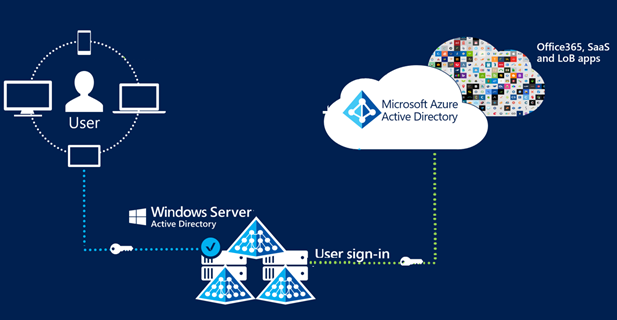

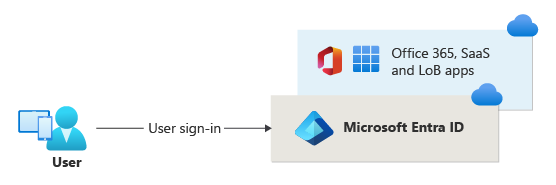

Avant que la prise en charge gérée par le cloud pour l’authentification CBA vers Microsoft Entra ID soit disponible, une organisation a dû implémenter un CBA fédéré pour que les utilisateurs s’authentifient à l’aide de certificats X.509 sur l’ID Microsoft Entra. Il comprenait le déploiement des services de fédération Active Directory (AD FS). Avec Microsoft Entra CBA, vous pouvez vous authentifier directement auprès de l’ID Microsoft Entra et éliminer la nécessité d’ad FS fédéré, pour un environnement simplifié et une réduction des coûts.

Les illustrations suivantes montrent comment Microsoft Entra CBA simplifie votre environnement en éliminant ad FS fédéré.

CBA avec ad FS fédéré

Microsoft Entra CBA

Principaux avantages de l’utilisation de la CBA Microsoft Entra

| Avantage | Descriptif |

|---|---|

| Amélioration de l’expérience utilisateur | - Les utilisateurs qui ont besoin d’un CBA peuvent désormais s’authentifier directement auprès de Microsoft Entra ID et n’ont pas à investir dans ad FS fédéré. - Vous pouvez utiliser le centre d’administration pour mapper facilement les champs de certificat aux attributs d’objet utilisateur pour rechercher l’utilisateur dans le locataire (liaisons de nom d’utilisateur de certificat) - Utilisez le Centre d’administration pour configurer des stratégies d’authentification pour déterminer quels certificats sont à facteur unique ou multifacteur. |

| Facile à déployer et à gérer | - Microsoft Entra CBA est une fonctionnalité gratuite. Vous n’avez pas besoin d’éditions payantes de Microsoft Entra ID pour l’utiliser. - Pas besoin de déploiements locaux ou de configuration réseau complexes. - Authentification directe auprès de Microsoft Entra ID. |

| Sécuriser | - Les mots de passe locaux n’ont pas besoin d’être stockés dans le cloud sous quelque forme que ce soit. - Protège vos comptes d’utilisateur en travaillant en toute transparence avec les stratégies d’accès conditionnel Microsoft Entra, notamment l’authentification multifacteur résistante au hameçonnage (MFA). L’authentification multifacteur nécessite une édition sous licence et bloque l’authentification héritée. - Prise en charge de l’authentification forte. Les administrateurs peuvent définir des stratégies d’authentification via les champs de certificat, tels que l’émetteur ou l’identificateur d’objet de stratégie (OID de stratégie), pour déterminer quels certificats sont qualifiés de facteur unique par rapport à multifacteur. - La fonctionnalité fonctionne en toute transparence avec les fonctionnalités d’accès conditionnel et la capacité de force d’authentification pour appliquer l’authentification multifacteur pour aider à sécuriser vos utilisateurs. |

Scénarios pris en charge

Les scénarios suivants sont pris en charge :

Connexions utilisateur aux applications basées sur un navigateur web sur toutes les plateformes

Connexions utilisateur aux applications mobiles Office sur les plateformes iOS et Android et Office natives dans Windows, y compris Outlook et OneDrive

Connexions utilisateur sur les navigateurs natifs mobiles

Règles d’authentification granulaires pour MFA à l’aide de l’objet de l’émetteur de certificat et de l’OID de stratégie

Liaisons de compte de certificat à utilisateur à l’aide de l’un des champs de certificat :

-

SubjectAlternativeName(SAN),PrincipalNameetRFC822Name -

SubjectKeyIdentifier(SKI) etSHA1PublicKey -

IssuerAndSubjectetIssuerAndSerialNumber

-

Liaisons de compte de certificat à utilisateur à l’aide de l’un des attributs d’objet utilisateur :

userPrincipalNameonPremisesUserPrincipalNamecertificateUserIds

Scénarios non pris en charge

Les scénarios suivants ne sont pas pris en charge :

- CBA n’est pas pris en charge dans l’option d’authentification web sur l'écran de connexion de Windows (sur l’écran de verrouillage/connexion).

- Un seul point de distribution de liste de révocation de certificats (CDP) pour une autorité de certification approuvée est pris en charge.

- Le CDP peut être uniquement des URL HTTP. Nous ne prenons pas en charge les URL OCSP (Online Certificate Status Protocol) ou LDAP (Lightweight Directory Access Protocol).

- Le mot de passe en tant que méthode d’authentification ne peut pas être désactivé. L’option de connexion à l’aide d’un mot de passe s’affiche, même lorsque la méthode Microsoft Entra CBA est disponible pour l’utilisateur.

Limitation connue avec les certificats Windows Hello Entreprise

Bien que Windows Hello Entreprise puisse être utilisé pour l’authentification multifacteur dans Microsoft Entra ID, Windows Hello Entreprise n’est pas pris en charge pour une nouvelle authentification multifacteur. Vous pouvez choisir d’inscrire des certificats pour vos utilisateurs à l’aide de la paire/clé/clé Windows Hello Entreprise. Lorsqu’ils sont correctement configurés, les certificats Windows Hello Entreprise peuvent être utilisés pour l’authentification multifacteur dans Microsoft Entra ID.

Les certificats Windows Hello Entreprise sont compatibles avec Microsoft Entra CBA dans les navigateurs Microsoft Edge et Chrome. Actuellement, les certificats Windows Hello Entreprise ne sont pas compatibles avec Microsoft Entra CBA dans des scénarios non-rowser, tels que dans les applications Office 365. Une résolution consiste à utiliser l’option connexion à Windows Hello ou à la clé de sécurité pour se connecter (quand elle est disponible). Cette option n’utilise pas de certificats pour l’authentification et évite le problème avec Microsoft Entra CBA. L’option peut ne pas être disponible dans certaines applications antérieures.

Hors de portée

Les scénarios suivants n’entrent pas dans le cadre de l’authentification Microsoft Entra CBA :

- Création ou fourniture d’une infrastructure à clé publique (PKI) pour la création de certificats clients. Vous devez configurer votre propre infrastructure à clé publique et approvisionner des certificats sur vos utilisateurs et appareils.

Contenu connexe

- Concepts techniques microsoft Entra CBA

- Configurer Microsoft Entra CBA

- Authentification basée sur les certificats Microsoft Entra sur les appareils iOS

- Microsoft Entra CBA sur les appareils Android

- Connexion à la carte à puce Windows à l’aide de Microsoft Entra CBA

- ID des utilisateurs du certificat

- Migrer des utilisateurs fédérés

- Forum aux questions