Note

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier les répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de changer de répertoire.

Les méthodes d’authentification sans mot de passe comme une clé d’accès (FIDO2) permettent aux utilisateurs de se connecter en toute sécurité sans mot de passe. Les utilisateurs peuvent amorcer des méthodes sans mot de passe de l'une des deux manières suivantes :

- Utiliser des méthodes d'authentification multifacteur Microsoft Entra existantes

- Utiliser un passe d’accès temporaire

Un passe d’accès temporaire (TAP) est un code secret limité dans le temps qui peut être configuré pour une utilisation unique ou plusieurs connexions. Les utilisateurs peuvent se connecter avec un TAP pour intégrer d’autres méthodes d’authentification sans mot de passe. Un TAP facilite également la récupération lorsqu’un utilisateur perd ou oublie une méthode d’authentification forte.

Cet article vous montre comment activer et utiliser un TAP à l’aide du Centre d’administration Microsoft Entra. Vous pouvez également effectuer ces actions à l'aide des API REST.

Activer la stratégie de passe d’accès temporaire

Une stratégie de passe d’accès temporaire définit des paramètres, tels que la durée de vie des passes créés dans le locataire ou les utilisateurs et les groupes qui peuvent utiliser un passe d’accès temporaire pour se connecter.

Avant que les utilisateurs puissent se connecter avec un TAP, vous devez activer cette méthode dans la stratégie méthodes d’authentification et choisir les utilisateurs et groupes qui peuvent se connecter à l’aide d’un TAP.

Bien que vous puissiez créer un passe d'accès temporaire pour n'importe quel utilisateur, seuls les utilisateurs inclus dans la stratégie peuvent l'utiliser pour se connecter. Vous avez besoin du rôle Administrateur de stratégie d’authentification pour mettre à jour la stratégie de méthodes d’authentification TAP.

Pour configurer TAP dans la stratégie de méthodes d’authentification :

Connectez-vous au Centre d’administration Microsoft Entra en tant qu’administrateur de stratégie d’authentification au moins.

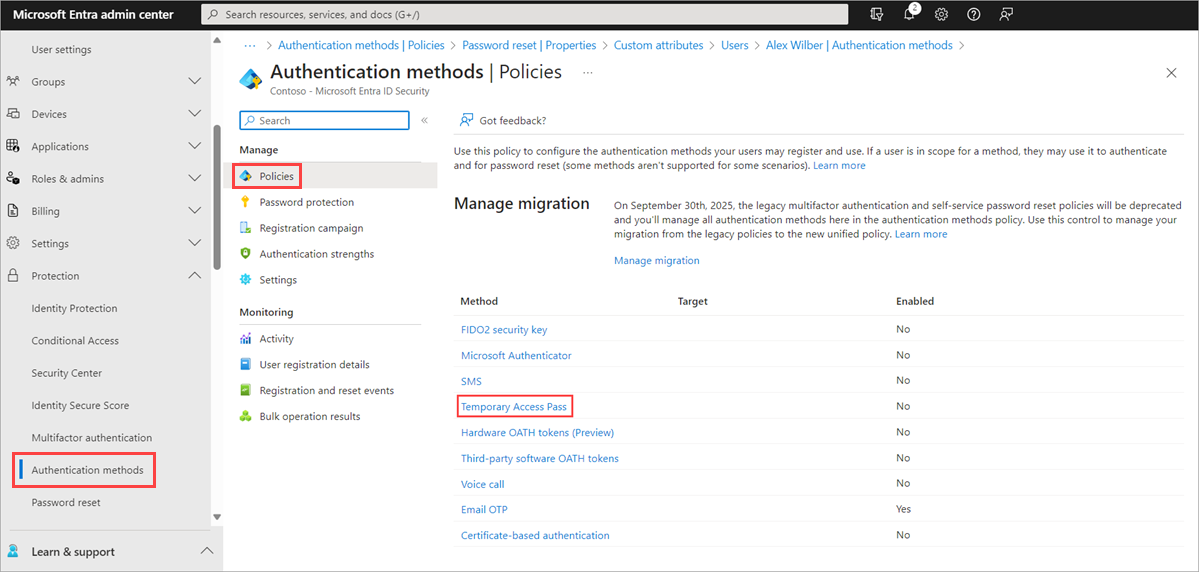

Accédez à Entra ID>Méthodes d'authentification>Stratégies.

Dans la liste des méthodes d’authentification disponibles, sélectionnez Passe d’accès temporaire.

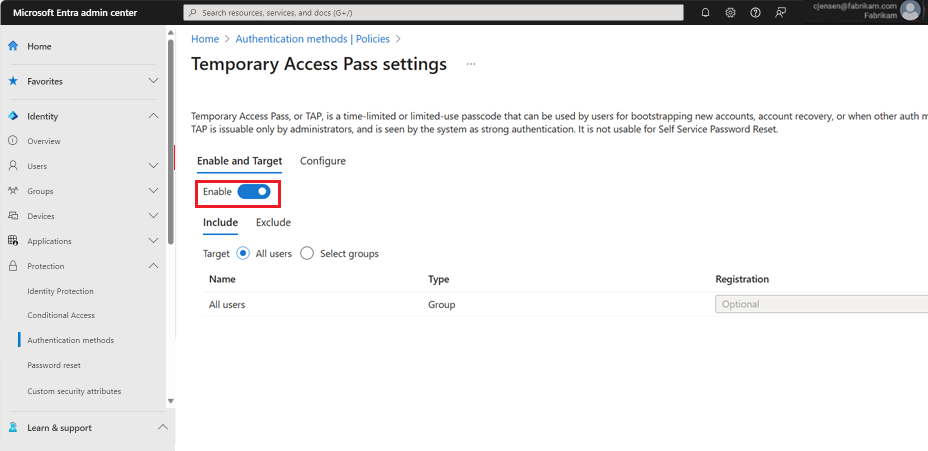

Sélectionnez Activer , puis sélectionnez utilisateurs à inclure ou exclure de la stratégie.

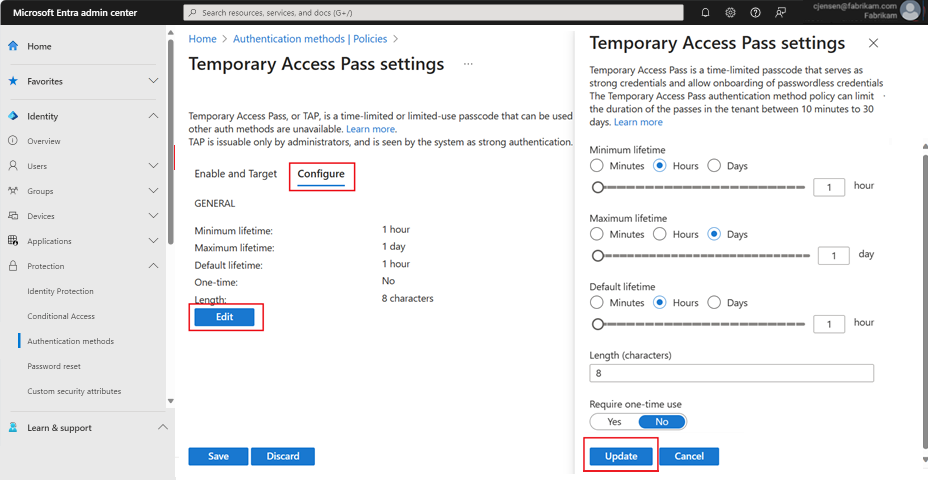

(Facultatif) Sélectionnez Configurer pour modifier les paramètres de passe d’accès temporaire par défaut, tels que la définition de la durée de vie maximale ou de la longueur, puis sélectionnez Mettre à jour.

Sélectionnez Enregistrer pour appliquer la stratégie.

La valeur par défaut et la plage de valeurs autorisées sont décrites dans le tableau suivant.

Setting Valeurs par défaut Valeurs autorisées Comments Durée de vie minimale 1 heure 10 à 43 200 minutes (30 jours) Nombre minimal de minutes pendant lesquelles le passe d’accès temporaire est valide. Durée de vie maximale 8 heures 10 à 43 200 minutes (30 jours) Nombre maximal de minutes pendant lesquelles le passe d’accès temporaire est valide. Durée de vie par défaut 1 heure 10 à 43 200 minutes (30 jours) Les valeurs par défaut peuvent être remplacées par chaque passe, dans le cadre de la durée de vie minimale et maximale configurée par la stratégie. Utilisation unique Faux True/False Lorsque la stratégie est définie sur false, les passes du locataire peuvent être utilisés une fois ou plusieurs fois pendant leur validité (durée de vie maximale). En activant l'utilisation unique dans la stratégie de passe d'accès temporaire, tous les passes créés dans le locataire sont à usage unique. Length 8 8 à 48 caractères Définit la longueur du code secret.

Créer un passe d’accès temporaire

Après avoir activé une stratégie TAP, vous pouvez créer une stratégie TAP pour les utilisateurs dans Microsoft Entra ID. Les rôles suivants peuvent effectuer différentes actions liées à un TAP.

- Les administrateurs d’authentification privilégiée peuvent créer, supprimer et afficher un TAP pour les administrateurs et les membres (sauf eux-mêmes).

- Les administrateurs d’authentification peuvent créer, supprimer et afficher un TAP pour les membres (sauf eux-mêmes).

- Les administrateurs de stratégie d’authentification peuvent activer TAP, inclure ou exclure des groupes et modifier la stratégie de méthodes d’authentification.

- Global Readers peuvent afficher les détails TAP de l’utilisateur (sans lire le code lui-même).

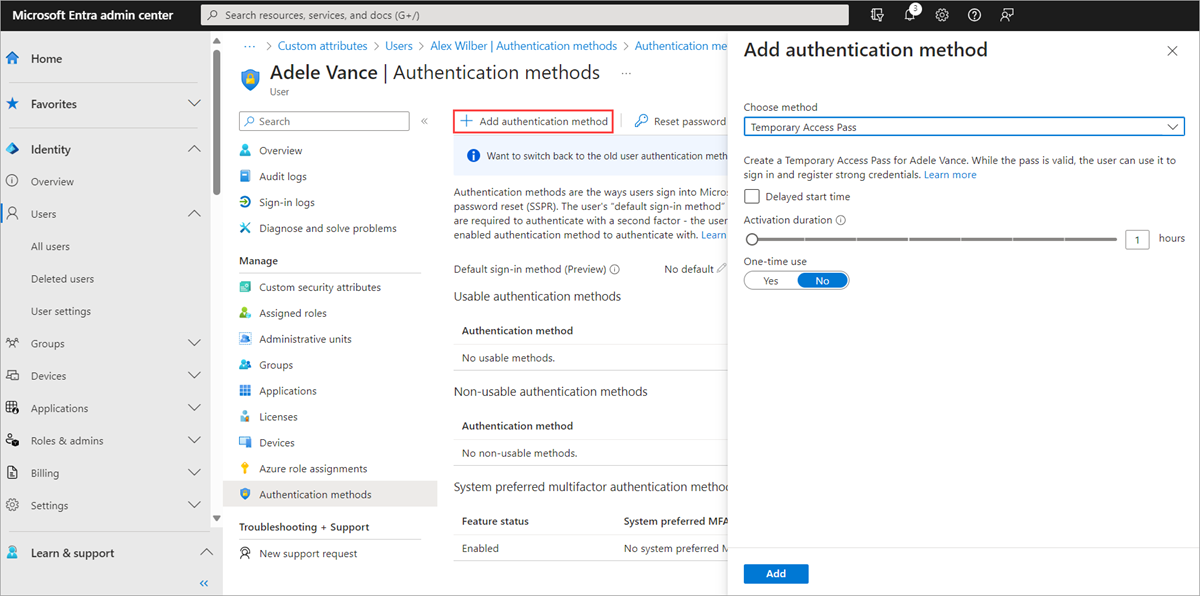

Connectez-vous au centre d’administration Microsoft Entra au moins en tant qu’administrateur d’authentification .

Accédez à Entra ID>Utilisateurs.

Sélectionnez l'utilisateur pour lequel vous souhaitez créer un passe d'accès temporaire.

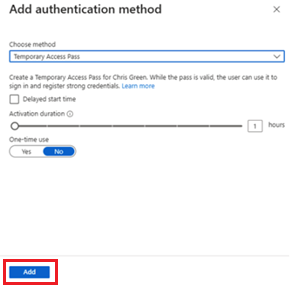

Sélectionnez Méthodes d’authentification et sélectionnez Ajouter une méthode d’authentification.

Sélectionnez Pass d’accès temporaire.

Définissez une durée ou une durée d’activation personnalisée, puis sélectionnez Ajouter.

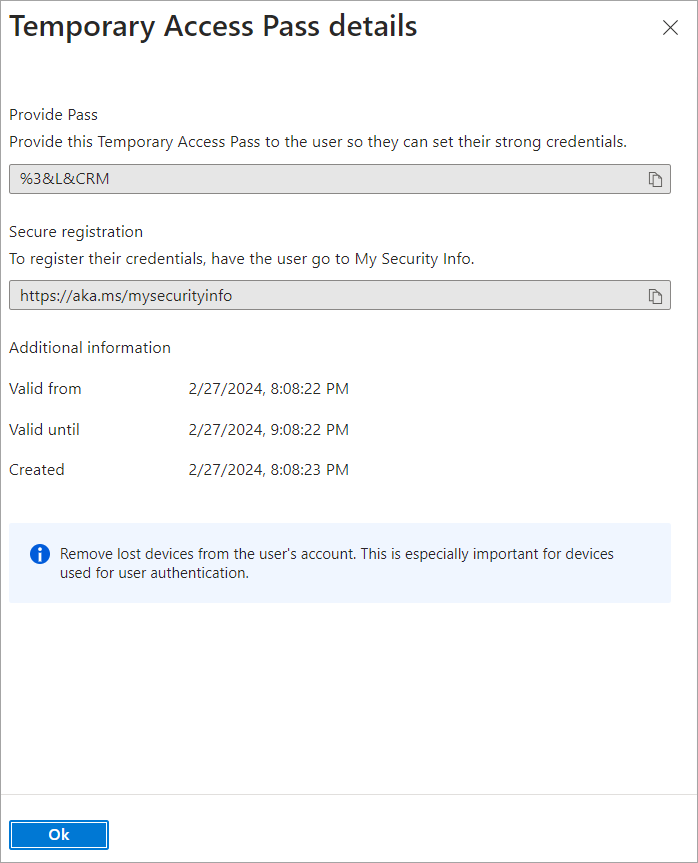

Une fois ajouté, les détails du passe d’accès temporaire sont affichés.

Importante

Notez la valeur TAP réelle, car vous fournissez cette valeur à l’utilisateur. Vous ne pouvez pas afficher cette valeur après avoir sélectionné Ok.

Sélectionnez OK lorsque vous avez terminé.

Les commandes suivantes montrent comment créer et obtenir un passe d'accès temporaire à l'aide de PowerShell.

# Create a Temporary Access Pass for a user

$properties = @{}

$properties.isUsableOnce = $True

$properties.startDateTime = '2022-05-23 06:00:00'

$propertiesJSON = $properties | ConvertTo-Json

New-MgUserAuthenticationTemporaryAccessPassMethod -UserId user2@contoso.com -BodyParameter $propertiesJSON

Id CreatedDateTime IsUsable IsUsableOnce LifetimeInMinutes MethodUsabilityReason StartDateTime TemporaryAccessPass

-- --------------- -------- ------------ ----------------- --------------------- ------------- -------------------

00aa00aa-bb11-cc22-dd33-44ee44ee44ee 5/22/2022 11:19:17 PM False True 60 NotYetValid 23/05/2022 6:00:00 AM TAPRocks!

# Get a user's Temporary Access Pass

Get-MgUserAuthenticationTemporaryAccessPassMethod -UserId user3@contoso.com

Id CreatedDateTime IsUsable IsUsableOnce LifetimeInMinutes MethodUsabilityReason StartDateTime TemporaryAccessPass

-- --------------- -------- ------------ ----------------- --------------------- ------------- -------------------

00aa00aa-bb11-cc22-dd33-44ee44ee44ee 5/22/2022 11:19:17 PM False True 60 NotYetValid 23/05/2022 6:00:00 AM

Pour plus d’informations, consultez New-MgUserAuthenticationTemporaryAccessPassMethod et Get-MgUserAuthenticationTemporaryAccessPassMethod.

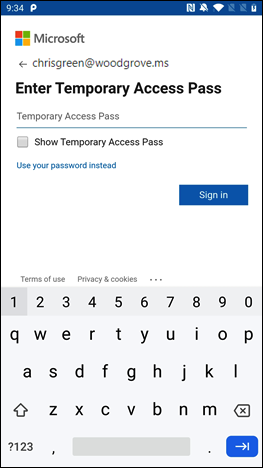

Utiliser un passe d’accès temporaire

L'utilisation la plus courante d'un passe d'accès temporaire consiste pour un utilisateur à inscrire les détails d'authentification lors de la première connexion ou de la configuration de l'appareil, sans devoir répondre à d'autres invites de sécurité. Les méthodes d’authentification sont inscrites à l’adresse https://aka.ms/mysecurityinfo. Les utilisateurs peuvent également mettre à jour les méthodes d’authentification existantes ici.

Ouvrez un navigateur web à l’adresse https://aka.ms/mysecurityinfo.

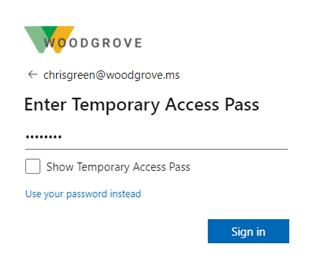

Entrez l'UPN du compte pour lequel vous avez créé le passe d'accès temporaire, par exemple tapuser@contoso.com.

Si l'utilisateur est inclus dans la stratégie de passe d'accès temporaire, un écran s'affiche pour qu'il saisisse son passe d'accès temporaire.

Saisissez le passe d'accès temporaire affiché dans le centre d'administration Microsoft Entra.

Note

Pour les domaines fédérés, un passe d’accès temporaire est préférable à une fédération. Un utilisateur disposant d'un passe d'accès temporaire s'authentifie dans Microsoft Entra ID et n'est pas redirigé vers le fournisseur d'identité fédérée (IdP).

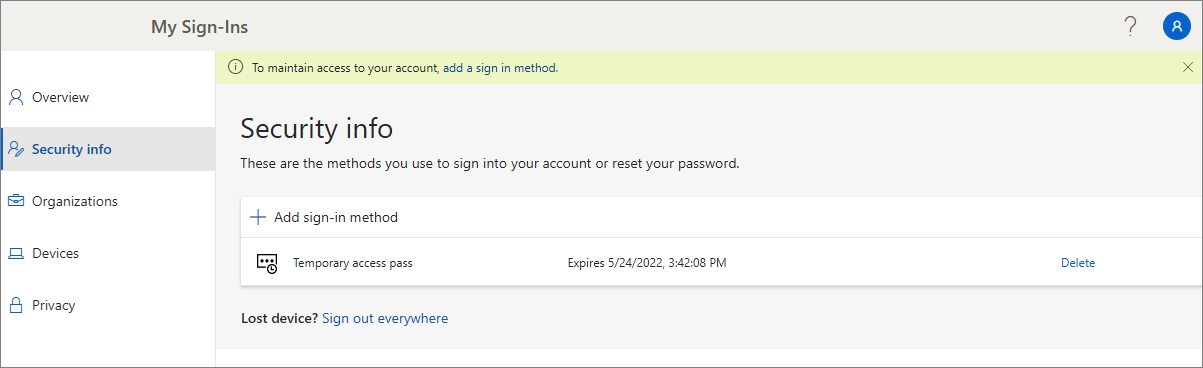

L’utilisateur est maintenant connecté et peut mettre à jour ou inscrire une méthode telle que la clé de sécurité FIDO2. Les utilisateurs qui mettent à jour leurs méthodes d’authentification en raison de la perte de leurs informations d’identification ou de leur appareil doivent veiller à supprimer les anciennes méthodes d’authentification. Les utilisateurs peuvent également continuer à se connecter à l’aide de leur mot de passe. Un passe d’accès temporaire ne remplace pas le mot de passe d’un utilisateur.

Gestion des utilisateurs des Passes d’accès temporaire

Les utilisateurs qui gèrent leurs informations de sécurité à la page https://aka.ms/mysecurityinfo constatent qu'il existe une entrée pour le passe d'accès temporaire. Si un utilisateur n’a pas d’autres méthodes inscrites, il obtient une bannière en haut de l’écran qui indique d’ajouter une nouvelle méthode de connexion. Les utilisateurs peuvent également consulter le délai d'expiration du passe d'accès temporaire et le supprimer s'il n'est plus nécessaire.

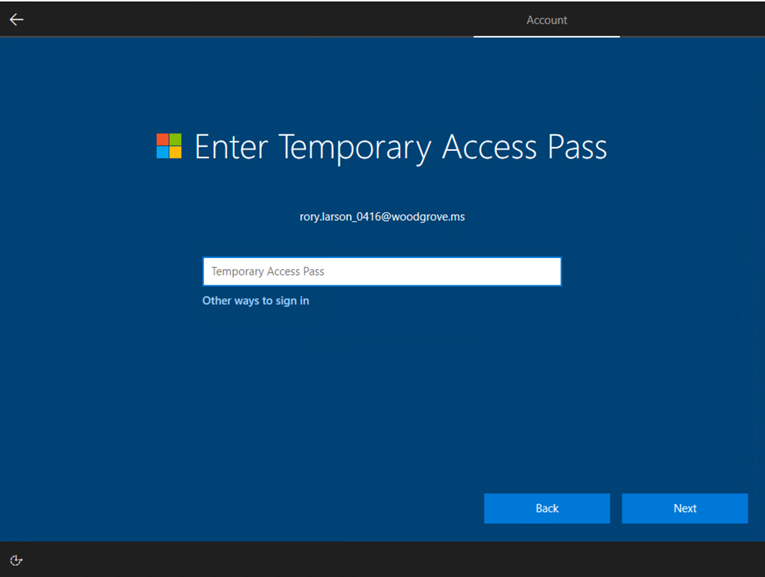

Configuration de l’appareil Windows

Les utilisateurs disposant d'un passe d'accès temporaire peuvent naviguer dans le processus d'installation sur Windows 10 et 11 pour effectuer des opérations de jonction d'appareil et configurer Windows Hello Entreprise. L'utilisation du passe d'accès temporaire pour la configuration de Windows Hello Entreprise varie en fonction de l'état de jonction des appareils.

Pour les appareils joints à Microsoft Entra ID :

- Lors du processus de configuration de jonction au domaine, les utilisateurs peuvent s'authentifier avec un passe d'accès temporaire (aucun mot de passe obligatoire) pour joindre l'appareil et inscrire Windows Hello Entreprise.

- Sur les appareils déjà joints, les utilisateurs doivent d’abord s’authentifier avec une autre méthode, comme un mot de passe, une carte à puce ou une clé FIDO2, avant d’utiliser TAP pour configurer Windows Hello Entreprise.

- Si la fonctionnalité de connexion web sur Windows est également activée, l’utilisateur peut utiliser TAP pour se connecter à l’appareil. Cette option est uniquement prévue pour effectuer la configuration initiale de l'appareil ou une récupération quand l'utilisateur ne connaît pas ou ne possède pas son mot de passe.

Sur les appareils joints hybrides, les utilisateurs doivent d'abord s'authentifier avec une autre méthode, comme un mot de passe, une carte à puce ou une clé FIDO2, avant d'utiliser un passe d'accès temporaire pour configurer Windows Hello Entreprise.

Note

Pour les domaines fédérés, federatedIdpMfaBehavior modifie le comportement lorsque l’authentification multifacteur est requise. Si la valeur est définie comme enforceMfaByFederatedIdp, l’utilisateur est redirigé vers le fournisseur d’identité fédéré et n’a pas la possibilité d’utiliser le TAP. Toutefois, si la valeur est définie sur acceptIfMfaDoneByFederatedIdp, l’utilisateur voit une invitation TAP dans Entra ID durant le processus de MFA pour Windows Hello for Business.

Note

Pour les domaines fédérés où federatedIdpMfaBehavior est défini pour appliquerMfaByFederatedIdp, les utilisateurs ne sont pas invités à demander au TAP de satisfaire l’authentification multifacteur (MFA) pour configurer Windows Hello Entreprise. Au lieu de cela, ils sont redirigés vers le fournisseur d’identité fédéré (IdP) pour l’authentification multifacteur (MFA).

Utilisation de TAP avec Microsoft Authenticator

Les utilisateurs peuvent également utiliser leur TAP pour associer Microsoft Authenticator à leur compte. En ajoutant un compte professionnel ou scolaire et en vous connectant via TAP, vous pouvez enregistrer des clés d'accès ainsi qu'une connexion téléphonique sans mot de passe directement depuis l'application Authenticator.

Pour plus d’informations, consultez Ajouter votre compte professionnel ou scolaire à l’application Microsoft Authenticator.

Accès invité

Vous pouvez ajouter un TAP en tant que méthode de connexion à un invité interne, mais pas à d’autres types d’invités. Un invité interne a l’objet utilisateur UserType défini sur Guest. Ils ont des méthodes d’authentification inscrites dans l’ID Microsoft Entra. Pour plus d'informations sur les invités internes et d'autres comptes invités, consultez les propriétés de l'utilisateur invité B2B

Si vous essayez d’ajouter un TAP à un compte invité externe dans le Centre d’administration Microsoft Entra ou dans Microsoft Graph, vous recevez une erreur indiquant que le pass d’accès temporaire ne peut pas être ajouté à un utilisateur invité externe.

Les utilisateurs invités externes peuvent se connecter à un locataire de ressource avec un TAP émis par leur locataire d’accueil si le TAP répond aux exigences d’authentification du locataire d’accueil et que les stratégies d’accès entre locataires ont été configurées pour approuver l’authentification MFA à partir du locataire d’accueil des utilisateurs. Consultez Gérer les paramètres d’accès entre locataires pour B2B Collaboration.

Expiration

Un passe d'accès temporaire expiré ou supprimé ne peut pas être utilisé pour une authentification interactive ou non interactive.

Les utilisateurs doivent se réauthentifier avec d'autres méthodes d'authentification après l'expiration ou la suppression du passe d'accès temporaire.

La durée de vie du jeton (jeton de session, jeton d’actualisation, jeton d’accès, etc.) obtenue à l’aide d’une connexion TAP est limitée à la durée de vie du TAP. Lorsqu'un passe d'accès temporaire expire, il entraîne l'expiration du jeton associé.

Supprimer un passe d’accès temporaire expiré

Sous les méthodes d’authentification d’un utilisateur, la colonne Détails indique quand le TAP a expiré. Vous pouvez supprimer un passe d'accès temporaire expiré en procédant comme suit :

- Connectez-vous au centre d’administration Microsoft Entra au moins en tant qu’administrateur d’authentification .

- Accédez à Entra ID>Utilisateurs, sélectionnez un utilisateur, tel que Tap User, puis choisissez Méthodes d’authentification.

- Sur le côté droit de la méthode d’authentification passe d’accès temporaire affichée dans la liste, sélectionnez Supprimer.

Vous pouvez également utiliser PowerShell :

# Remove a user's Temporary Access Pass

Remove-MgUserAuthenticationTemporaryAccessPassMethod -UserId user3@contoso.com -TemporaryAccessPassAuthenticationMethodId 00aa00aa-bb11-cc22-dd33-44ee44ee44ee

Pour plus d’informations, consultez Remove-MgUserAuthenticationTemporaryAccessPassMethod.

Remplacer un passe d’accès temporaire

- Chaque utilisateur ne peut avoir qu'un seul passe d'accès temporaire. Le code secret peut être utilisé entre les heures de début et de fin du passe d’accès temporaire.

- Si un utilisateur a besoin d'un nouveau passe d'accès temporaire :

- Si le passe d'accès temporaire existant est valide, l'administrateur peut créer un nouveau passe d'accès temporaire pour remplacer le passe d'accès temporaire valide existant.

- Si le TAP existant a expiré, un nouveau TAP remplace le TAP existant.

Pour plus d’informations sur les normes NIST pour l’intégration et la récupération, consultez la publication spéciale NIST 800-63A.

Limitations

Gardez ces limites à l’esprit :

- Lors de l'utilisation d'un passe d'accès temporaire à usage unique pour inscrire une méthode sans mot de passe, telle qu'une clé de sécurité FIDO2 ou la connexion par téléphone, l'utilisateur doit terminer l'inscription dans les 10 minutes suivant la connexion avec le passe d'accès temporaire à usage unique. Cette limitation ne s'applique pas à un passe d'accès temporaire utilisable plusieurs fois.

- Les utilisateurs concernés par la stratégie d'inscription Réinitialisation de mot de passe en libre-service (SSPR) ou par la stratégie d'inscription de l'authentification multifacteur Microsoft Entra ID Protection sont tenus d'inscrire des méthodes d'authentification après s'être connectés avec un passe d'accès temporaire à l'aide d'un navigateur. Les utilisateurs concernés par ces politiques sont redirigés vers le mode Interruption de l'enregistrement combiné. Cette expérience ne prend actuellement pas en charge l'inscription de FIDO2 et de la connexion par téléphone.

- Un passe d'accès temporaire ne peut pas être utilisé avec l'extension Network Policy Server (NPS) ni avec l'adaptateur Services de fédération Active Directory (AD FS).

- La réplication des modifications peut prendre quelques minutes. Pour cette raison, une fois qu'un passe d'accès temporaire est ajouté à un compte, l'affichage de l'invite peut prendre un certain temps. De la même manière, une fois qu'un passe d'accès temporaire expire, les utilisateurs peuvent toujours voir une invite de passe d'accès temporaire.

Résolution des problèmes

- Si un passe d'accès temporaire n'est pas proposé à un utilisateur lors de la connexion :

- Vérifiez que l'utilisateur est inclus dans le périmètre d'utilisation du passe d'accès temporaire dans la stratégie de méthodes d'authentification.

- Vérifiez que l'utilisateur dispose d'un passe d'accès temporaire valide, et s'il s'agit d'un passe d'accès temporaire à usage unique, qu'il n'a pas déjà été utilisé.

- Si le message « La connexion par passe d'accès temporaire a été bloquée en raison de la stratégie relative aux informations d'identification de l'utilisateur » s'affiche lors de la connexion à l'aide d'un passe d'accès temporaire :

- Vérifier que l’utilisateur est concerné par la stratégie TAP

- Assurez-vous que l’utilisateur n’a pas de TAP pour plusieurs utilisations, tandis que la stratégie de méthodes d’authentification nécessite un TAP unique.

- Vérifiez si un passe d'accès temporaire à usage unique a déjà été utilisé.

- Si la passe d’accès temporaire ne peut pas être ajoutée à un utilisateur invité externe s’affiche lorsque vous essayez d’ajouter un TAP à un compte en tant que méthode d’authentification, le compte est un invité externe. Les comptes invités internes et externes ont la possibilité d’ajouter un TAP pour la connexion au Centre d’administration Microsoft Entra et aux API Microsoft Graph. Toutefois, seuls les comptes invités internes peuvent se voir attribuer un TAP.