Sécurisation des ressources cloud avec l’authentification multifacteur Microsoft Entra et AD FS

Si votre organisation est fédérée avec Microsoft Entra ID, utilisez l’authentification multifacteur Microsoft Entra ID ou les services de fédération Active Directory (AD FS) pour sécuriser les ressources auxquelles Microsoft Entra ID accède. Utilisez les procédures suivantes pour sécuriser les ressources Microsoft Entra ID avec l’authentification multifacteur Microsoft Entra ou les services de fédération Active Directory (AD FS).

Remarque

Définissez le paramètre de domaine federatedIdpMfaBehavior sur enforceMfaByFederatedIdp (recommandé) ou SupportsMFA sur $True. Le paramètre federatedIdpMfaBehavior remplace SupportsMFA lorsque les deux sont définis.

Sécuriser les ressources Microsoft Entra à l’aide d’AD FS

Pour sécuriser vos ressources de cloud, configurez une règle de revendication afin que les services de fédération Active Directory émettent la revendication multipleauthn lorsqu’un utilisateur effectue la vérification en deux étapes avec succès. Cette revendication est transmise à Microsoft Entra ID. Suivez cette procédure pour les différentes étapes :

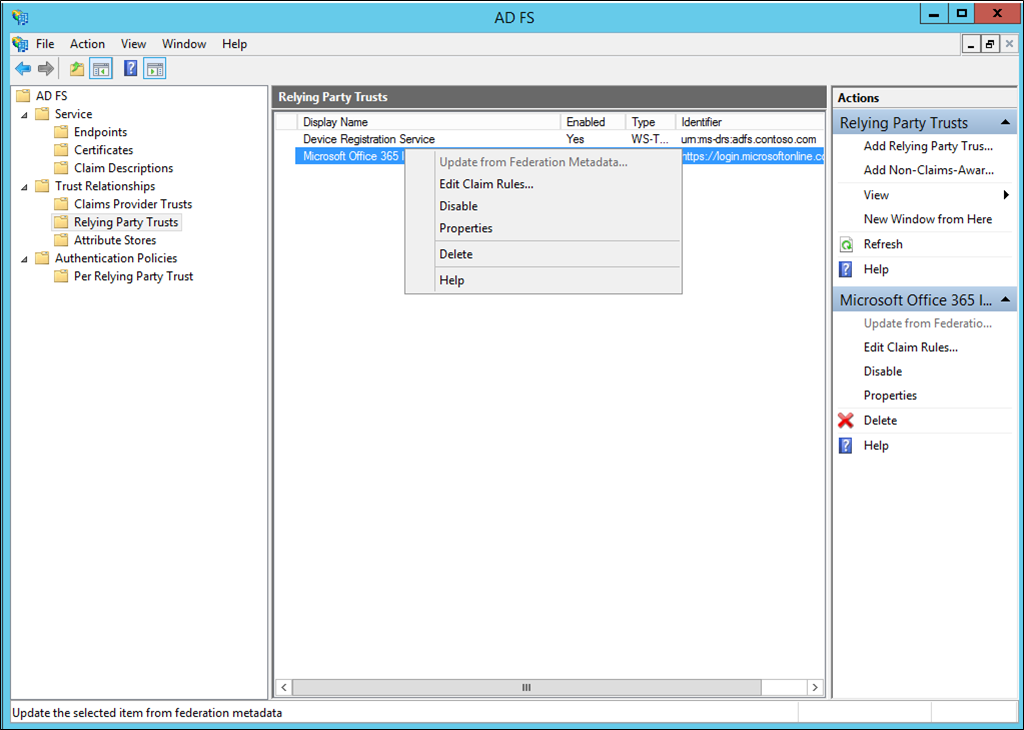

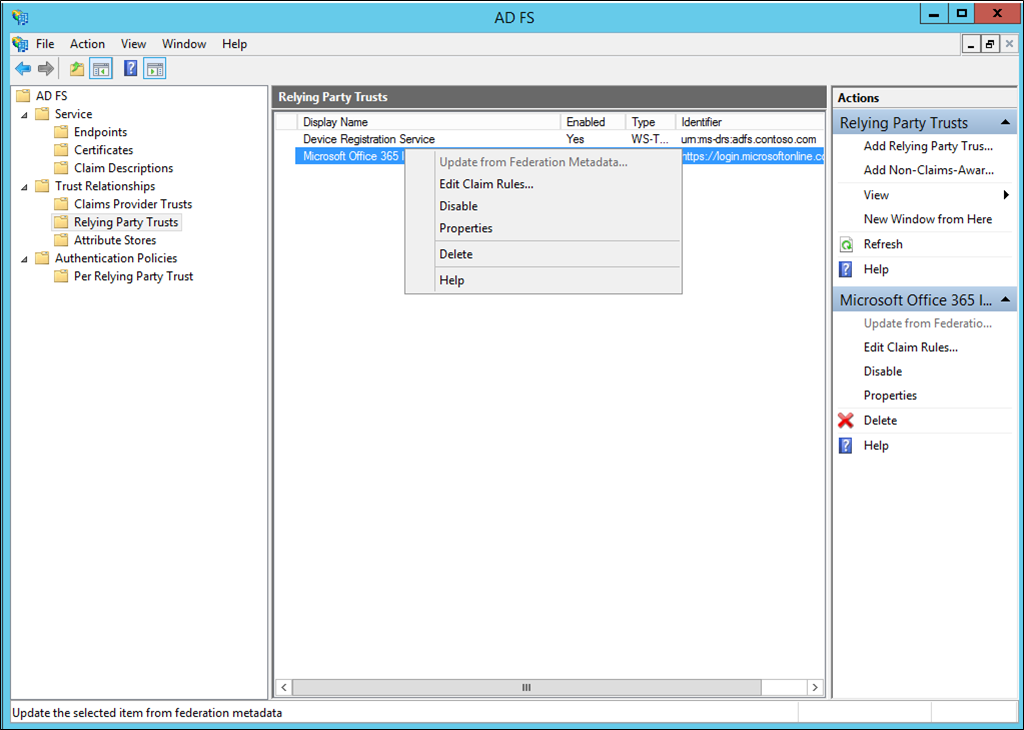

Ouvrez Gestion AD FS.

Sur la gauche, sélectionnez Approbations de partie de confiance.

Cliquez avec le bouton droit sur Plateforme d’identité Microsoft Office 365 et sélectionnez Modifier les règles de revendication.

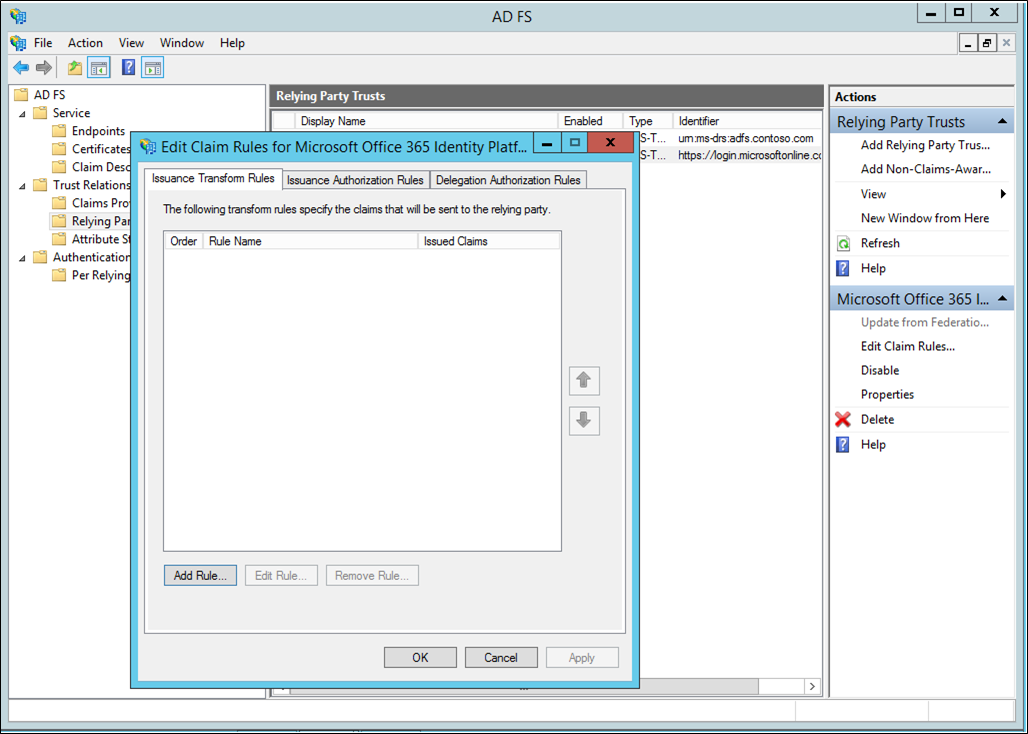

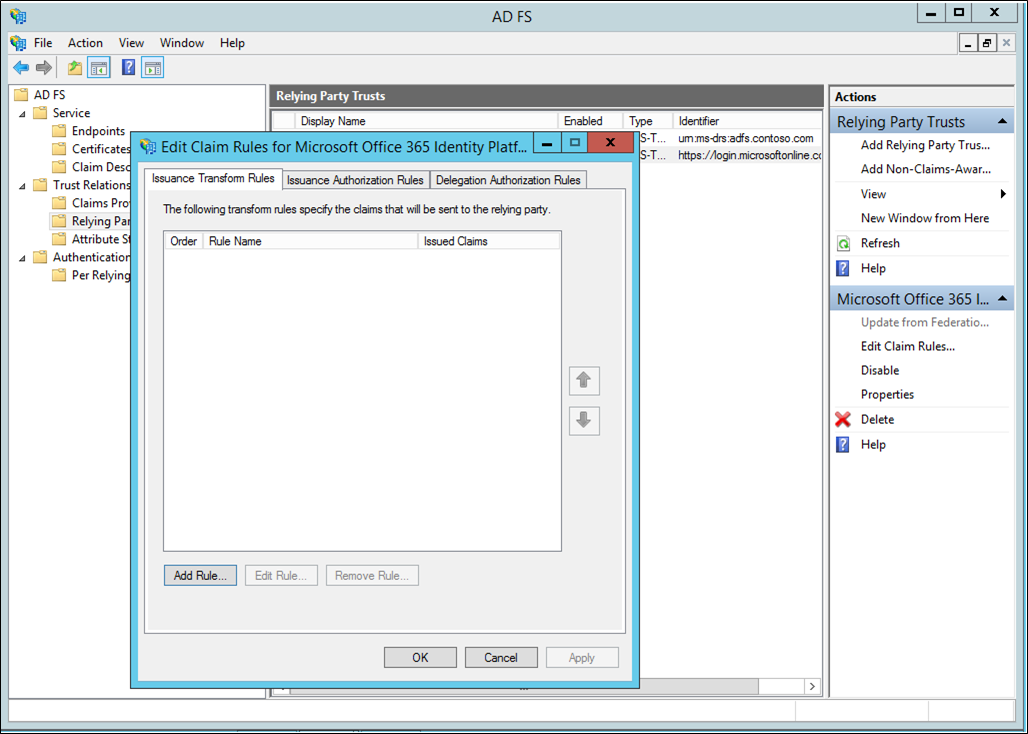

Sous Règles de transformation d’émission, cliquez sur Ajouter une règle.

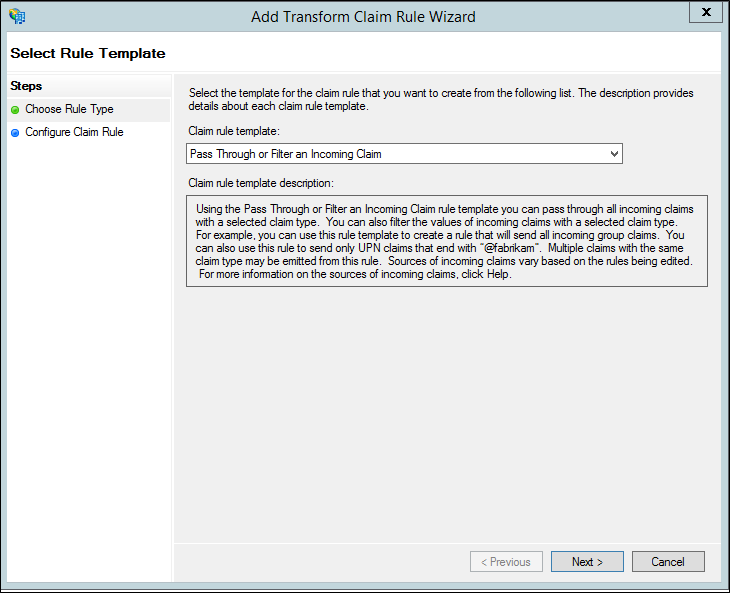

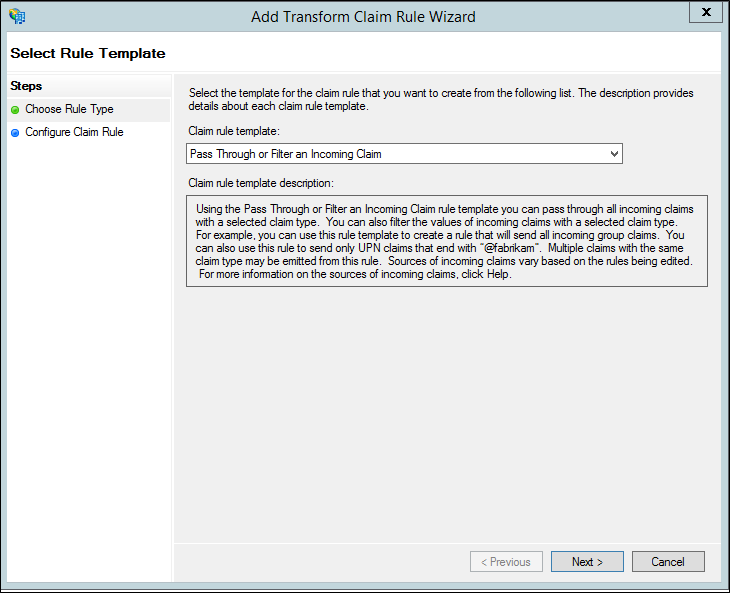

Dans l’Assistant Ajout de règle de revendication de transformation, sélectionnez Passer ou filtrer une revendication entrante dans la liste déroulante et cliquez sur Suivant.

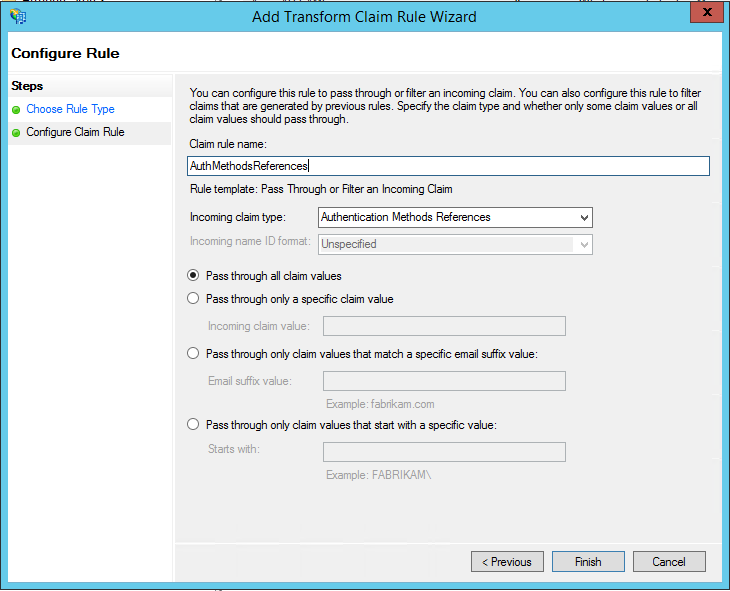

Nommez votre règle.

Sélectionnez Références des méthodes d’authentification pour le type de revendication entrante.

Sélectionnez Transférer toutes les valeurs de revendication.

Cliquez sur Terminer. Fermez la console de gestion AD FS.

Adresses IP de confiance pour les utilisateurs fédérés

Les adresses IP approuvées permettent aux administrateurs de contourner la vérification en deux étapes pour des adresses IP spécifiques ou pour les utilisateurs fédérés qui ont des requêtes provenant de leur propre intranet. Les sections suivantes décrivent comment configurer le contournement à l’aide d’adresses IP approuvées. Pour cela, vous devez configurer AD FS pour utiliser un passthrough ou filtrer un modèle de revendication entrante avec le type de revendication Dans le périmètre du réseau d’entreprise.

Cet exemple utilise Microsoft 365 pour nos approbations de la partie de confiance.

Configuration des règles de revendications AD FS

La première chose à faire consiste à configurer les revendications AD FS. Créez deux règles de revendications : une pour le type de revendication Dans le périmètre du réseau d’entreprise et l’autre pour maintenir les utilisateurs connectés.

Ouvrez Gestion AD FS.

Sur la gauche, sélectionnez Approbations de partie de confiance.

Cliquez avec le bouton droit sur Plateforme d’identité Microsoft Office 365 et sélectionnez Modifier les règles de revendication…

Sous Règles de transformation d’émission, cliquez sur Ajouter une règle.

Dans l’Assistant Ajout de règle de revendication de transformation, sélectionnez Passer ou filtrer une revendication entrante dans la liste déroulante et cliquez sur Suivant.

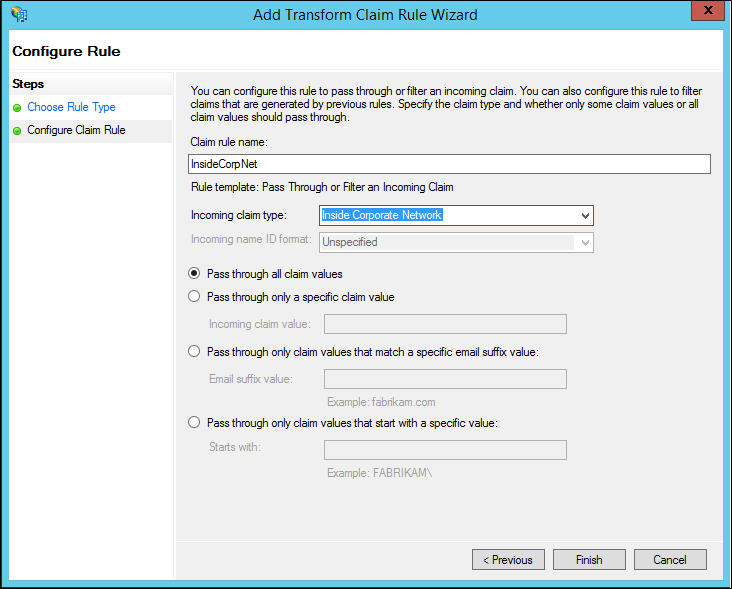

Dans la zone en regard du nom de la règle de revendication, nommez votre règle. Par exemple : InsideCorpNet.

Dans la liste déroulante, en regard du type de revendication entrante, sélectionnez Dans le périmètre du réseau d’entreprise.

Cliquez sur Terminer.

Sous Règles de transformation d’émission, cliquez sur Ajouter une règle.

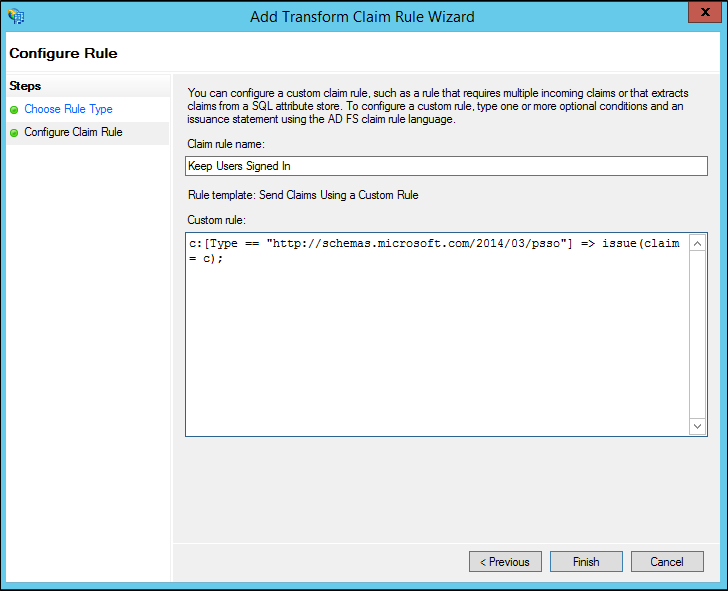

Dans l’Assistant Ajout de règle de revendication de transformation, sélectionnez Envoyer les revendications en utilisant une règle personnalisée dans la liste déroulante et cliquez sur Suivant.

Dans la zone sous Nom de la règle de revendication : entrez Keep Users Signed In (Maintenir les utilisateurs connectés) .

Dans la zone Règle personnalisée, entrez :

c:[Type == "https://schemas.microsoft.com/2014/03/psso"] => issue(claim = c);

Cliquez sur Terminer.

Cliquez sur Appliquer.

Cliquez sur OK.

Fermez Gestion AD FS.

Configurer les adresses IP approuvées de l’authentification multifacteur Microsoft Entra ID avec des utilisateurs fédérés

Conseil

Les étapes décrites dans cet article peuvent varier légèrement en fonction du portail de départ.

Maintenant que les revendications sont en place, nous pouvons configurer des adresses IP approuvées.

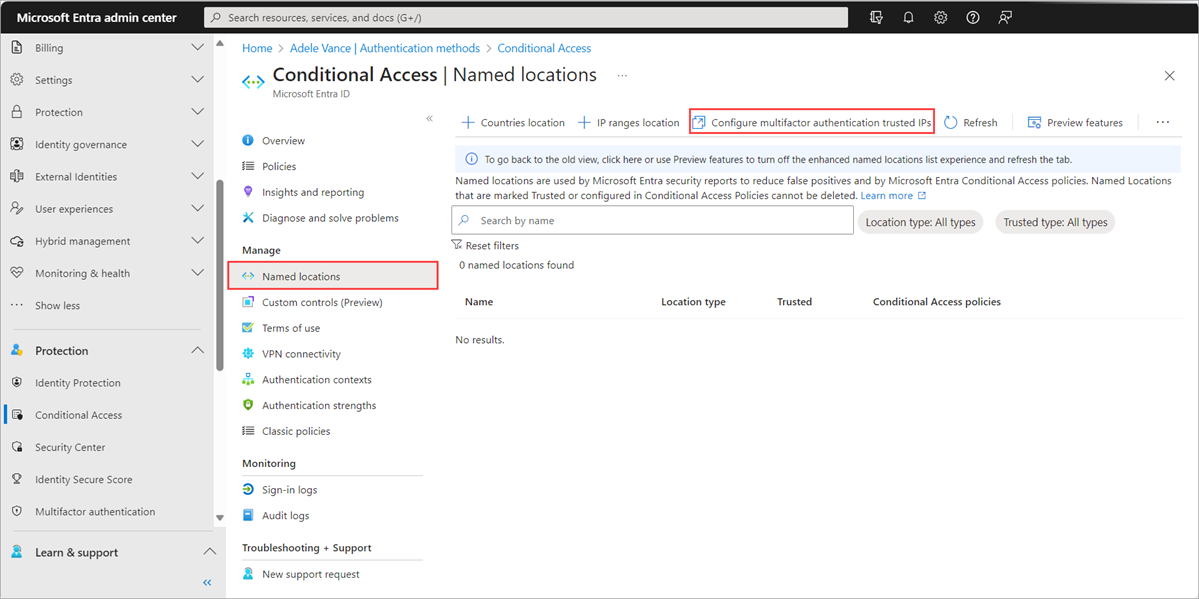

Connectez-vous au Centre d'administration Microsoft Entra au moins en tant qu’Administrateur de stratégie d’authentification.

Accédez à Accès conditionnel>Emplacements nommés.

À partir du panneau Accès conditionnel - Emplacements nommés, sélectionnez Configurer des adresses IP approuvées MFA

Sur la page Paramètres du service, sous Adresses IP approuvées, sélectionnez Ignorer l’authentification multifacteur pour les demandes issues d’utilisateurs fédérés provenant de mon intranet.

Cliquez sur Enregistrer.

Et voilà ! À ce stade, les utilisateurs fédérés de Microsoft 365 doivent pouvoir utiliser uniquement MFA lorsqu'une revendication provient de l'extérieur de l'intranet de l'entreprise.