Authentification LDAP et serveur Azure Multi-Factor Authentication

Par défaut, le serveur Azure Multi-Factor Authentication est configuré pour importer ou synchroniser des utilisateurs à partir d'Active Directory. Toutefois, il peut être configuré pour être lié à d’autres répertoires LDAP, comme un répertoire ADAM ou un contrôleur de domaine Active Directory spécifique. Lorsqu’il est connecté à un annuaire par LDAP, le serveur Azure Multi-Factor Authentication peut servir de proxy LDAP pour effectuer les authentifications. Le serveur Azure Multi-Factor Authentication peut également utiliser la liaison LDAP comme cible RADIUS pour pré-authentifier les utilisateurs IIS ou comme authentification principale dans le portail utilisateur Azure Multi-Factor Authentication.

Pour utiliser Azure Multi-Factor Authentication comme proxy LDAP, insérez le serveur Azure Multi-Factor Authentication entre le client LDAP (par exemple, un équipement VPN ou une application) et le serveur d’annuaire LDAP. Le serveur Azure Multi-Factor Authentication doit être configuré pour communiquer avec les serveurs des clients et l’annuaire LDAP. Dans cette configuration, le serveur Azure Multi-Factor Authentication accepte les requêtes LDAP provenant des serveurs clients et des applications, puis les transmet au serveur de répertoire LDAP cible pour valider les informations d'identification principales. Si l’annuaire LDAP valide les informations d’identification principales, Azure Multi-Factor Authentication effectue une seconde vérification d’identité et renvoie une réponse au client LDAP. L’authentification n’est complète que si l’authentification du serveur LDAP et la vérification en deux étapes aboutissent.

Important

En septembre 2022, Microsoft a annoncé la dépréciation du serveur Azure Multi-Factor Authentication. À partir du 30 septembre 2024, les déploiements du serveur Azure Multi-Factor Authentication ne traiteront plus les requêtes d’authentification multifacteur (MFA), ce qui risque d’entraîner l’échec des authentifications pour votre organisation. Pour garantir le maintien des services d’authentification et assurer la prise en charge, les organisations doivent migrer les données d’authentification de leurs utilisateurs vers le service Azure Multi-Factor Authentication basé sur le cloud en utilisant la dernière version de l’utilitaire de migration, fournie avec la mise à jour du serveur Azure Multi-Factor Authentication la plus récente. Pour plus d’informations, consultez Migration du serveur Microsoft Azure Multi-Factor Authentication.

Pour commencer à utiliser l’authentification multifacteur basée sur le cloud, consultez Tutoriel : Événements de connexion utilisateur sécurisée avec Azure Multi-Factor Authentication.

Configurer l’authentification LDAP

Pour configurer l'authentification LDAP, installez le serveur Azure Multi-Factor Authentication sur un serveur Windows. Procédez comme suit :

Ajouter un client LDAP

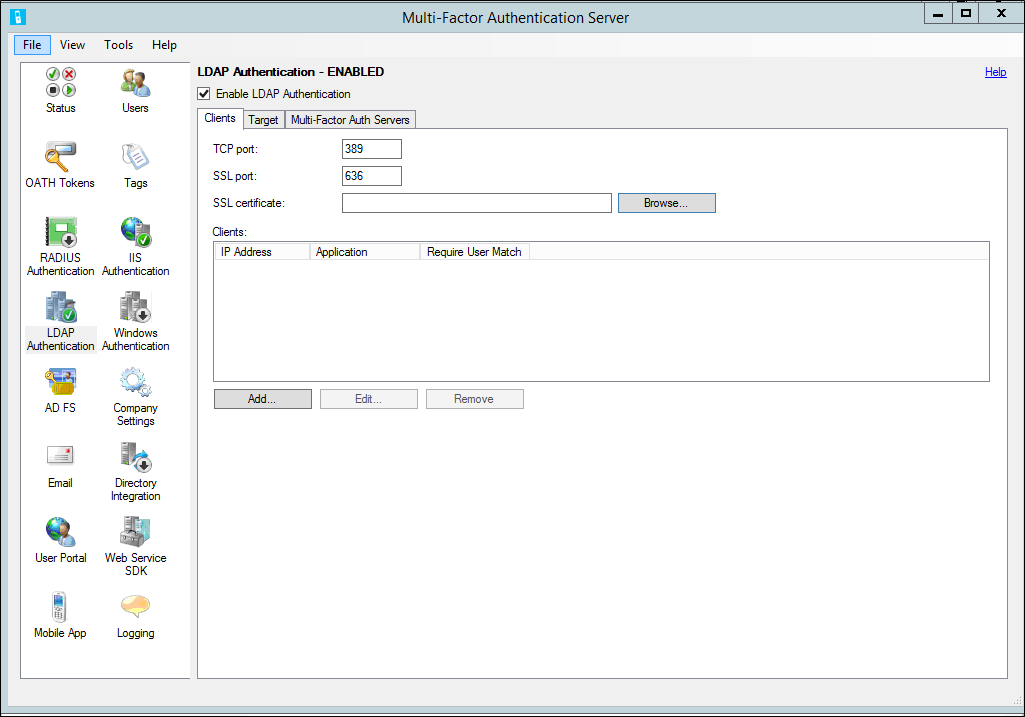

Dans le serveur Azure Multi-Factor Authentication, cliquez sur l’icône d’authentification LDAP dans le menu de gauche.

Cochez la case Activer l’authentification LDAP.

Dans l’onglet Clients, modifiez le port TCP et le port SSL (TLS) si le service LDAP Azure Multi-Factor Authentication doit se connecter à des ports non standard pour écouter les requêtes LDAP.

Si vous envisagez d’utiliser LDAPS, du client vers le serveur Azure Multi-Factor Authentication (MFA), un certificat TLS/SSL doit être installé sur le même serveur que le serveur MFA. Cliquez sur Parcourir en regard de la zone Certificat SSL (TLS) et sélectionnez un certificat à utiliser pour la connexion sécurisée.

Cliquez sur Add.

Dans la boîte de dialogue Ajouter un client LDAP, entrez l’adresse IP de l’appliance, du serveur ou de l’application qui s’authentifie auprès du serveur, et un nom d’application (facultatif). Le nom de l'application apparaît dans les rapports du serveur Azure Multi-Factor Authentication et peut être affiché dans les messages d'authentification SMS ou d’application mobile.

Cochez la case de correspondance d’utilisateur Authentification multifacteur Azure requise si tous les utilisateurs ont été ou seront importés sur le serveur et soumis à la vérification en deux étapes. Si un grand nombre d’utilisateurs n’ont pas encore été importés sur le serveur et/ou ne sont pas soumis à la vérification en deux étapes, laissez la case décochée. Voir le fichier d’aide du serveur MFA pour plus d’informations sur cette fonctionnalité.

Répétez ces étapes pour ajouter d’autres clients LDAP.

Configurer la connexion à l’annuaire LDAP

Lorsque l'authentification multifacteur Azure est configurée pour recevoir des authentifications LDAP, il doit transférer via un proxy ces authentifications au répertoire LDAP. Par conséquent, l'onglet Cible affiche une seule option grisée pour utiliser une cible LDAP.

Notes

Il n’est pas garanti que l’intégration d’annuaire fonctionne correctement avec des répertoires autres que Microsoft Active Directory Domain Services.

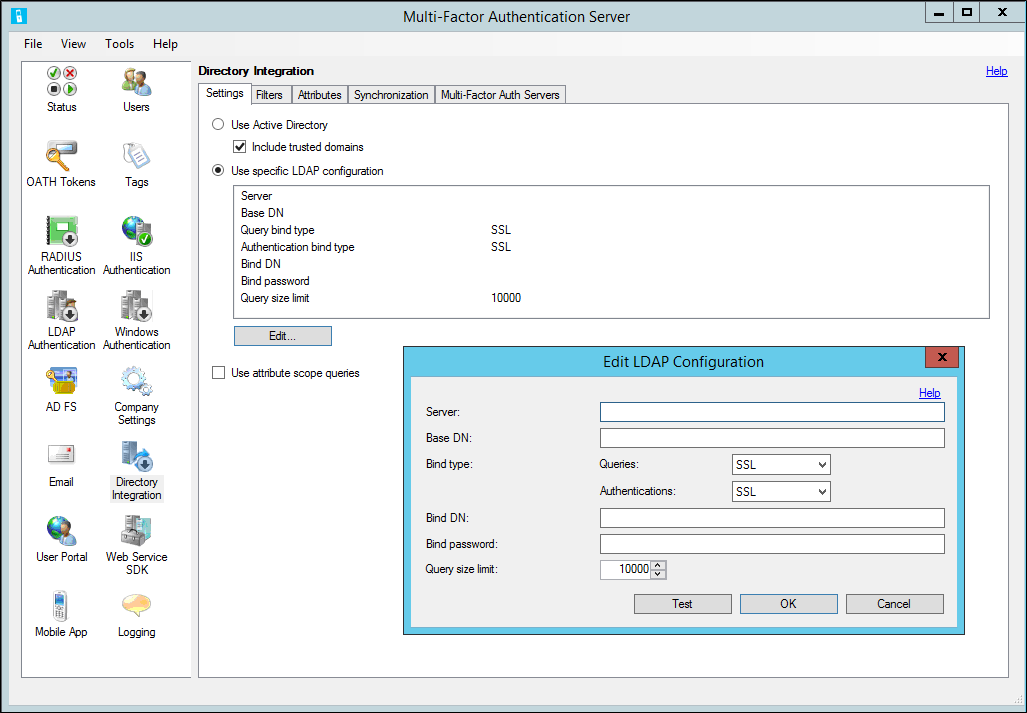

Pour configurer la connexion à l’annuaire LDAP, cliquez sur l’icône Intégration d’annuaire.

Sous l’onglet Paramètres, sélectionnez le bouton radio Utiliser une configuration LDAP spécifique.

Sélectionnez Modifier… .

Dans la boîte de dialogue Modifier la configuration LDAP, remplissez les champs avec les informations requises pour se connecter au répertoire LDAP. Le fichier d’aide du serveur Azure Multi-Factor Authentication fournit une description des champs.

Testez la connexion LDAP en cliquant sur le bouton Test.

Si le test de connexion LDAP a réussi, cliquez sur le bouton OK.

Cliquez sur l’onglet Filtres. Le serveur est préconfiguré pour charger des conteneurs, des groupes de sécurité et des utilisateurs à partir d’Active Directory. En cas de liaison à un autre annuaire LDAP, vous devrez probablement modifier les filtres affichés. Pour plus d’informations sur les filtres, cliquez sur le lien Aide.

Cliquez sur onglet Attributes . Le serveur est préconfiguré pour mapper les attributs à partir d’Active Directory.

En cas de liaison à un autre annuaire LDAP ou de modification des mappages d’attributs préconfigurés, cliquez sur Modifier… .

Dans la boîte de dialogue Modifier les attributs, modifiez les mappages d'attributs LDAP de votre répertoire. Les noms d’attributs peuvent être tapés ou sélectionnés en cliquant sur le bouton ... situé en regard de chaque champ. Pour plus d’informations sur les attributs, cliquez sur le lien Aide.

Cliquez sur le bouton OK .

Cliquez sur l’icône Paramètres de la société et sélectionnez l’onglet Résolution du nom d’utilisateur.

Si vous vous connectez à Active Directory à partir d’un serveur joint à un domaine, laissez le bouton radio Utiliser des identificateurs de sécurité Windows (SID) pour les noms d’utilisateur correspondants sélectionné. Sinon, sélectionnez le bouton radio Utiliser un attribut d’identificateur unique LDAP pour les noms d’utilisateur correspondants.

Lorsque le bouton radio Utiliser un attribut d’identificateur unique LDAP pour les noms d’utilisateur correspondants est sélectionné, le serveur Azure Multi-Factor Authentication tente de résoudre chaque nom d’utilisateur en un identificateur unique dans l’annuaire LDAP. Une recherche LDAP est effectuée sur les attributs Nom d’utilisateur définis sous l’onglet Intégration d’annuaire > Attributs. Lorsqu’un utilisateur s’authentifie, le nom d’utilisateur est résolu en identificateur unique dans l’annuaire LDAP. L’identificateur unique est utilisé pour faire correspondre l’utilisateur dans le fichier de données Azure Multi-Factor Authentication. Cela permet des comparaisons sans prise en compte de la casse et autorise les noms d’utilisateur longs et courts.

Une fois ces opérations terminées, le serveur MFA écoute sur les ports configurés, les demandes d’accès LDAP provenant des clients configurés, et agit comme un proxy pour ces demandes à l’annuaire LDAP à des fins d’authentification.

Configurer un client LDAP

Pour configurer le client LDAP, suivez ces indications :

- Configurez votre appliance, votre serveur ou votre application pour vous authentifier par LDAP auprès du serveur Azure Multi-Factor Authentication, comme s’il s’agissait de votre annuaire LDAP. Utilisez les mêmes paramètres que vous utiliseriez pour vous connecter directement à votre annuaire LDAP, mais utilisez le serveur Azure Multi-Factor Authentication pour le nom du serveur ou l’adresse IP.

- Réglez le délai d’expiration LDAP sur 30 à 60 secondes afin d’avoir assez de temps pour valider les informations d’identification de l’utilisateur dans l’annuaire LDAP, effectuer la vérification en deux étapes, recevoir sa réponse et répondre à la demande d’accès LDAP.

- Si vous utilisez LDAPS, l’appliance ou le serveur qui effectue les requêtes LDAP doit approuver le certificat TLS/SSL installé sur le serveur Azure Multi-Factor Authentication.