Sécuriser l’accès à distance aux machines virtuelles dans Microsoft Entra Domain Services

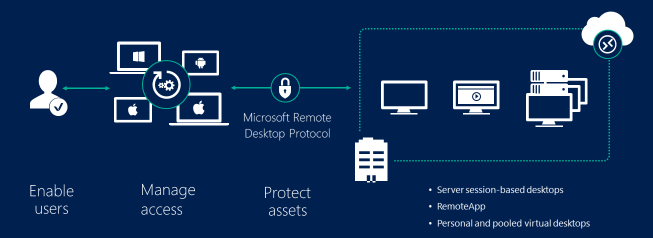

Pour sécuriser l’accès à distance aux machines virtuelles qui s’exécutent dans un domaine managé Microsoft Entra Domain Services, vous pouvez utiliser les services Bureau à distance (RDS) et le serveur NPS (Network Policy Server). Domain Services authentifie les utilisateurs quand ils demandent l’accès par le biais de l’environnement des services Bureau à distance. Pour renforcer la sécurité, vous pouvez intégrer l’authentification multifacteur Microsoft Entra afin de fournir une autre invite d’authentification pendant les événements de connexion. Pour fournir cette fonctionnalité, l’authentification multifacteur Microsoft Entra utilise une extension NPS.

Important

La méthode recommandée pour se connecter en toute sécurité à vos machines virtuelles dans un domaine managé Domain Services consiste à utiliser Azure Bastion, un service PaaS complètement managé par la plateforme, que vous approvisionnez à l’intérieur de votre réseau virtuel. Un hôte bastion offre une connectivité sécurisée et transparente suivant le protocole RDP (Remote Desktop Protocol) à vos machines virtuelles directement dans le portail Azure via le protocole SSL. Lorsque vous vous connectez via un hôte bastion, vos machines virtuelles n’ont pas besoin d’adresse IP publique, et vous n’avez pas besoin d’utiliser des groupes de sécurité réseau pour exposer l’accès au protocole RDP sur le port TCP 3389.

Nous vous recommandons vivement d’utiliser le service Azure Bastion dans toutes les régions où il est pris en charge. Dans les régions où Azure Bastion n’est pas disponible, suivez les étapes décrites dans cet article en attendant que le service soit disponible. Veillez à attribuer des adresses IP publiques aux machines virtuelles jointes à Domain Services où tout le trafic RDP entrant est autorisé.

Pour plus d’informations, consultez Présentation d’Azure Bastion.

Cet article explique comment configurer les services Bureau à distance dans Domain Services et comment utiliser l'extension NPS d'authentification multifacteur Microsoft Entra.

Prérequis

Pour effectuer ce qui est décrit dans cet article, vous avez besoin des ressources suivantes :

- Un abonnement Azure actif.

- Si vous n’avez pas d’abonnement Azure, créez un compte.

- Un client Microsoft Entra associé à votre abonnement, soit synchronisé avec un annuaire sur site, soit avec un annuaire cloud uniquement.

- Si nécessaire, créez un client Microsoft Entra ou associez un abonnement Azure à votre compte.

- Un domaine managé Microsoft Entra Domain Services activé et configuré dans votre locataire Microsoft Entra.

- Un sous-réseau de charges de travail créé dans votre réseau virtuel Microsoft Entra Domain Services.

- Un compte d’utilisateur membre du groupe Administrateurs Microsoft Entra DC dans votre locataire Microsoft Entra.

Déployer et configurer l’environnement de Bureau à distance

Pour commencer, créez au minimum deux machines virtuelles Azure exécutant Windows Server 2016 ou Windows Server 2019. Pour assurer la redondance et la haute disponibilité de votre environnement de Bureau à distance, vous pouvez ajouter des hôtes et équilibrer la charge ultérieurement.

Un déploiement des services Bureau à distance suggéré comprend les deux machines virtuelles suivantes :

- RDGVM01 : exécute les serveurs Broker pour les connexions Bureau à distance, Accès Web des services Bureau à distance et Passerelle des services Bureau à distance.

- RDSHVM01 : exécute le serveur Hôte de session Bureau à distance.

Assurez-vous que les machines virtuelles sont déployées dans un sous-réseau de charges de travail de votre réseau virtuel Domain Services, puis joignez les machines virtuelles à un domaine managé. Pour plus d’informations, découvrez comment créer une machine virtuelle Windows Server et la joindre à un domaine managé.

Le déploiement de l’environnement de Bureau à distance contient un certain nombre d’étapes. Le guide de déploiement de Bureau à distance existant peut être utilisé sans modification spécifique dans un domaine managé :

- Connectez-vous aux machines virtuelles créées pour l’environnement de Bureau à distance à l’aide d’un compte faisant partie du groupe Administrateurs Microsoft Entra DC, par exemple, contosoadmin.

- Pour créer et configurer des services Bureau à distance, utilisez le Guide de déploiement de l’environnement de Bureau à distance existant. Distribuez les composants du serveur Bureau à distance sur vos machines virtuelles Azure à votre guise.

- Spécificité de Domain Services : lorsque vous configurez le gestionnaire de licences des services Bureau à distance, définissez-le sur mode Par appareil, non Par utilisateur comme indiqué dans le Guide de déploiement.

- Si vous souhaitez fournir l’accès à l’aide d’un navigateur web, Configurez le client web Bureau à distance pour vos utilisateurs.

Avec le Bureau à distance déployé dans le domaine managé, vous pouvez gérer et utiliser le service comme vous le feriez avec un domaine AD DS local.

Déployez et configurez NPS et l’extension de serveur NPS de l’authentification multifacteur Microsoft Entra

Si vous le souhaitez, vous pouvez renforcer la sécurité de l'expérience de connexion utilisateur en intégrant l'environnement de Bureau à distance à l’authentification multifacteur Microsoft Entra. Avec cette configuration, les utilisateurs reçoivent une autre invite pendant la connexion pour confirmer leur identité.

Pour fournir cette fonctionnalité, un serveur NPS (Network Policy Server) est installé dans votre environnement avec l’extension d’authentification multifacteur Microsoft Entra. Cette extension s’intègre avec Microsoft Entra ID pour demander et retourner l’état des invites d’authentification multifacteur.

Les utilisateurs doivent être inscrits pour utiliser l’authentification multifacteur Microsoft Entra, ce qui peut nécessiter d’autres licences Microsoft Entra ID.

Pour intégrer l’authentification multifacteur Microsoft Entra dans votre environnement de Bureau à distance, créez un serveur NPS et installez l’extension :

- Créez une autre machine virtuelle Windows Server 2016 ou 2019, par exemple, NPSVM01, qui est connectée à un sous-réseau de charges de travail dans votre réseau virtuel Domain Services. Joignez la machine virtuelle au domaine managé.

- Connectez-vous à la machine virtuelle NPS en tant que compte faisant partie du groupe Administrateurs Microsoft Entra DC, par exemple, contosoadmin.

- Dans le Gestionnaire de serveur, sélectionnez Ajouter des rôles et des fonctionnalités, puis installez le rôle Services de stratégie et d’accès réseau.

- Utilisez l’article de procédure existant pour installer et configurer l’extension NPS d’authentification multifacteur Microsoft Entra.

Une fois le serveur NPS et l'extension NPS de l’authentification multifacteur Microsoft Entra installés, consultez la section suivante pour les configurer en vue de leur utilisation avec l'environnement de Bureau à distance.

Intégrer la Passerelle des services Bureau à distance et l’authentification multifacteur Microsoft Entra

Pour intégrer l'extension NPS de l’authentification multifacteur Microsoft Entra, consultez l'article de procédure expliquant comment intégrer votre infrastructure de Passerelle des services Bureau à distance à l'aide de l'extension NPS (Network Policy Server) et de Microsoft Entra ID.

Les options de configuration suivantes sont nécessaires pour l’intégration avec un domaine managé :

N’Enregistrez pas le serveur NPS dans Active Directory. Cette étape échoue dans un domaine managé.

À l’étape 4 pour configurer la stratégie réseau, activez également la case à cocher Ignorer les propriétés de numérotation des comptes d’utilisateurs.

Si vous utilisez Windows Server 2019 pour le serveur NPS et l'extension NPS de l’authentification multifacteur Microsoft Entra, exécutez la commande suivante pour mettre à jour le canal sécurisé afin de permettre au serveur NPS de communiquer correctement :

sc sidtype IAS unrestricted

Les utilisateurs sont désormais invités à entrer un autre facteur d’authentification lorsqu’ils se connectent, par exemple un message texte ou une invite dans l’application Microsoft Authenticator.

Étapes suivantes

Pour plus d’informations sur l’amélioration de la résilience de votre déploiement, consultez Services Bureau à distance – Haute disponibilité.

Pour plus d’informations sur la sécurisation de la connexion utilisateurs, consultez Fonctionnement : Authentification multifacteur Microsoft Entra.

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour