Note

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier les répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de changer de répertoire.

Microsoft Entra Domain Services fournit des services de domaine managé tels que la jonction de domaine, la stratégie de groupe, le protocole LDAP, l’authentification Kerberos/NTLM, totalement compatibles avec Windows Server Active Directory. Vous consommez ces services de domaine sans déployer, gérer et mettre à jour avec des correctifs les contrôleurs de domaine vous-même. Domain Services s’intègre à votre tenant Microsoft Entra existant. Cette intégration permet aux utilisateurs de se connecter en utilisant leurs informations d’identification d’entreprise, et vous pouvez utiliser des groupes et des comptes d’utilisateur existants pour sécuriser l’accès aux ressources.

Vous pouvez créer un domaine managé à l’aide des options de configuration par défaut pour la mise en réseau et la synchronisation, ou définir manuellement ces paramètres. Ce tutoriel vous montre comment définir ces options de configuration avancées pour créer et configurer un domaine managé Des services de domaine à l’aide du Centre d’administration Microsoft Entra.

Dans ce tutoriel, vous allez apprendre à :

- Configurer les paramètres DNS et de réseau virtuel pour un domaine managé

- Créer un domaine managé

- Ajouter des utilisateurs administratifs à la gestion de domaine

- Activer la synchronisation de hachage de mot de passe

Si vous n’avez pas d’abonnement Azure, créez un compte avant de commencer.

Conditions préalables

Pour suivre ce tutoriel, vous avez besoin des ressources et des privilèges suivants :

- Un abonnement Azure actif.

- Si vous n’avez pas d’abonnement Azure, créez un compte.

- Une instance Microsoft Entra associée à votre abonnement, synchronisée avec un annuaire local ou un annuaire uniquement dans le cloud.

- Si nécessaire, créez un locataire Microsoft Entra ou associez un abonnement Azure à votre compte.

- Vous avez besoin des rôles Microsoft Entra Administrateur d'application et Administrateur de groupes dans votre tenant pour activer les services de domaine.

- Vous avez besoin du rôle Azure Contributeur de Domain Services pour créer les ressources Domain Services nécessaires.

Bien qu’il ne soit pas nécessaire pour les services de domaine, il est recommandé de configurer la réinitialisation de mot de passe en libre-service (SSPR) pour le locataire Microsoft Entra. Les utilisateurs peuvent modifier leur mot de passe sans SSPR, mais SSPR aide s’ils oublient leur mot de passe et doivent le réinitialiser.

Important

Après avoir créé un domaine managé, vous ne pouvez pas le déplacer vers un autre abonnement, groupe de ressources ou région. Veillez à sélectionner l’abonnement, le groupe de ressources et la région les plus appropriés lorsque vous déployez le domaine managé.

Connectez-vous au Centre d’administration Microsoft Entra

Dans ce tutoriel, vous allez créer et configurer le domaine managé à l’aide du Centre d’administration Microsoft Entra. Pour commencer, connectez-vous d’abord au centre d’administration Microsoft Entra .

Créer un domaine managé et configurer des paramètres de base

Pour lancer l’assistant Activer les services de domaine Microsoft Entra, procédez comme suit :

- Dans le menu du Centre d’administration Microsoft Entra ou dans la page d’accueil , sélectionnez Créer une ressource.

- Entrez Domain Services dans la barre de recherche, puis choisissez Microsoft Entra Domain Services dans les suggestions de recherche.

- Dans la page Microsoft Entra Domain Services, sélectionnez Créer. L’Assistant Activer les services de domaine Microsoft Entra est lancé.

- Sélectionnez l’abonnement Azure dans lequel vous souhaitez créer le domaine managé.

- Sélectionnez le groupe de ressources auquel le domaine managé doit appartenir. Choisissez de créer ou de sélectionner un groupe de ressources existant.

Lorsque vous créez un domaine managé, vous spécifiez un nom DNS. Il existe des considérations à prendre en compte lorsque vous choisissez ce nom DNS :

- Nom de domaine intégré : Par défaut, le nom de domaine intégré du répertoire est utilisé (suffixe .onmicrosoft.com ). Si vous souhaitez activer l’accès LDAP sécurisé au domaine managé via Internet, vous ne pouvez pas créer de certificat numérique pour sécuriser la connexion avec ce domaine par défaut. Microsoft possède le domaine .onmicrosoft.com . Par conséquent, une autorité de certification n’émet pas de certificat.

- Noms de domaine personnalisés : L’approche la plus courante consiste à spécifier un nom de domaine personnalisé, généralement un nom de domaine que vous possédez déjà et qui est routable. Quand vous utilisez un domaine personnalisé routable, le trafic peut s’écouler correctement en fonction des besoins pour prendre en charge vos applications.

- Suffixes de domaine non routables : Nous vous recommandons généralement d’éviter un suffixe de nom de domaine non routable, tel que contoso.local. Le suffixe .local n’est pas routable et peut provoquer des problèmes avec la résolution DNS.

Conseil / Astuce

Si vous créez un nom de domaine personnalisé, prenez soin des espaces de noms DNS existants. Il est recommandé d’utiliser un nom de domaine distinct de tout espace de noms DNS local ou Azure existant.

Par exemple, si vous disposez d’un espace de noms DNS existant de contoso.com, créez un domaine managé avec le nom de domaine personnalisé de aaddscontoso.com. Si vous devez utiliser le protocole LDAP sécurisé, vous devez inscrire et posséder ce nom de domaine personnalisé pour générer les certificats requis.

Vous devrez peut-être créer des enregistrements DNS supplémentaires pour d’autres services dans votre environnement, ou des redirecteurs DNS conditionnels entre des espaces de noms DNS existants dans votre environnement. Par exemple, si vous exécutez un serveur web qui héberge un site à l’aide du nom DNS racine, il peut y avoir des conflits d’affectation de noms qui nécessitent des entrées DNS supplémentaires.

Dans ces didacticiels et articles pratiques, le domaine personnalisé de aaddscontoso.com est utilisé comme exemple court. Dans toutes les commandes, spécifiez votre propre nom de domaine.

Les restrictions de nom DNS suivantes s’appliquent également :

- Restrictions de préfixe de domaine : Vous ne pouvez pas créer un domaine managé avec un préfixe de plus de 15 caractères. Le préfixe de votre nom de domaine spécifié (par exemple , aaddscontoso dans le nom de domaine aaddscontoso.com ) doit contenir 15 caractères ou moins.

-

Conflits de noms réseau : Le nom de domaine DNS de votre domaine managé ne doit pas déjà exister dans le réseau virtuel. Plus précisément, recherchez les scénarios suivants qui entraîneraient un conflit de noms :

- Si vous disposez déjà d’un domaine Active Directory avec le même nom de domaine DNS sur le réseau virtuel Azure.

- Si le réseau virtuel dans lequel vous envisagez d’activer le domaine managé dispose d’une connexion VPN avec votre réseau local. Dans ce scénario, vérifiez que vous n’avez pas de domaine portant le même nom de domaine DNS sur votre réseau local.

- Si vous disposez d’un service cloud Azure existant portant ce nom sur le réseau virtuel Azure.

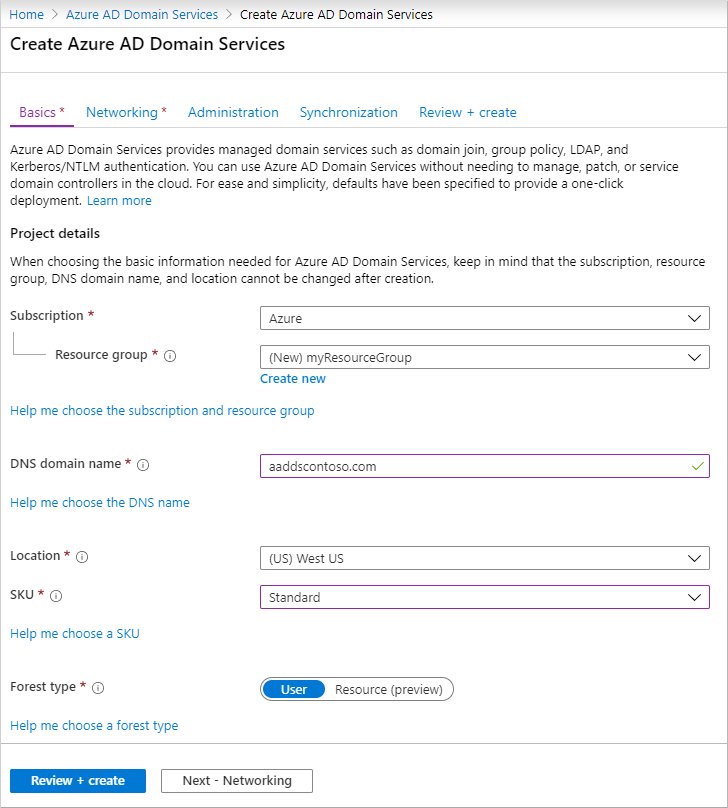

Pour créer un domaine managé, renseignez les champs dans la fenêtre Informations de base du Centre d’administration Microsoft Entra :

Entrez un nom de domaine DNS pour votre domaine managé, en tenant compte des points précédents.

Choisissez l’emplacement Azure dans lequel le domaine managé doit être créé. Si vous choisissez une région qui prend en charge les zones de disponibilité, les ressources des services de domaine sont distribuées entre les zones pour une redondance supplémentaire.

Conseil / Astuce

Les Zones de disponibilité sont des emplacements physiques uniques au sein d’une région Azure. Chaque zone de disponibilité est composée d’un ou de plusieurs centres de données équipés d’une alimentation, d’un système de refroidissement et d’un réseau indépendants. Pour garantir la résilience, un minimum de trois zones distinctes sont activées dans toutes les régions.

Vous ne devez rien configurer pour la répartition des ressources Domain Services entre les zones. La plateforme Azure gère automatiquement la répartition de zone des ressources. Pour plus d’informations et pour voir la disponibilité des régions, consultez Qu’est-ce que les zones de disponibilité dans Azure ?

La référence SKU détermine les performances et la fréquence de sauvegarde. Vous pouvez modifier la référence SKU après avoir créé le domaine managé si vos besoins métier changent. Pour plus d’informations, consultez les concepts de référence SKU des services de domaine.

Pour ce tutoriel, sélectionnez la référence SKU Standard.

Une forêt est une construction logique utilisée par les services de domaine Active Directory pour regrouper un ou plusieurs domaines.

Pour configurer manuellement des options supplémentaires, choisissez Suivant - Mise en réseau. Sinon, sélectionnez Vérifier + créer pour accepter les options de configuration par défaut, puis passez à la section pour déployer votre domaine managé. Les valeurs par défaut suivantes sont configurées lorsque vous choisissez cette option de création :

- Crée un réseau virtuel nommé aadds-vnet qui utilise la plage d’adresses IP de 10.0.1.0/24.

- Crée un sous-réseau nommé aadds-subnet à l’aide de la plage d’adresses IP 10.0.1.0/24.

- Synchronise tous les utilisateurs de Microsoft Entra ID dans le domaine managé.

Créer et configurer le réseau virtuel

Pour fournir une connectivité, un réseau virtuel Azure et un sous-réseau dédié sont nécessaires. Les services de domaine sont activés dans ce sous-réseau de réseau virtuel. Dans ce tutoriel, vous créez un réseau virtuel, bien que vous puissiez choisir d’utiliser un réseau virtuel existant. Dans les deux approches, vous devez créer un sous-réseau dédié à utiliser par Domain Services.

Conseil / Astuce

Étant donné que vous devez utiliser les adresses IP de déploiement de Microsoft Entra Domain Services comme serveur DNS dans le réseau virtuel où il est situé, nous vous recommandons un réseau virtuel Azure dédié si vous utilisez un autre service DNS, et vous devez configurer des redirecteurs conditionnels directement sur Microsoft Entra Domain Services.

Voici quelques points à prendre en compte pour ce sous-réseau de réseau virtuel dédié :

- Le sous-réseau doit avoir au moins 3 à 5 adresses IP disponibles dans sa plage d’adresses pour prendre en charge les ressources des services de domaine.

- Ne sélectionnez pas le sous-réseau de passerelle pour le déploiement des services de domaine. Il n'est pas possible de déployer les services de domaine dans un sous-réseau passerelle.

- Ne déployez pas d’autres machines virtuelles sur le sous-réseau. Les applications et les machines virtuelles utilisent souvent des groupes de sécurité réseau pour sécuriser la connectivité. L’exécution de ces charges de travail dans un sous-réseau distinct vous permet d’appliquer ces groupes de sécurité réseau sans perturber la connectivité à votre domaine managé.

Pour plus d’informations sur la planification et la configuration du réseau virtuel, consultez les considérations relatives au réseau pour Microsoft Entra Domain Services.

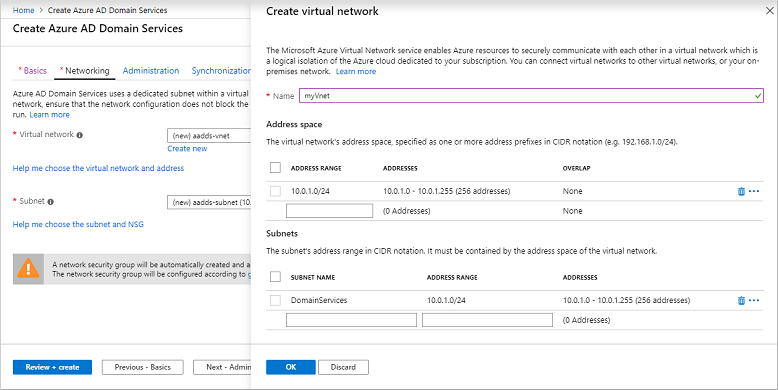

Renseignez les champs dans la fenêtre Réseau comme suit :

Dans la page Réseau , choisissez un réseau virtuel dans lequel déployer Les services de domaine dans le menu déroulant, ou sélectionnez Créer.

- Si vous choisissez de créer un réseau virtuel, entrez un nom pour le réseau virtuel, tel que myVnet, puis fournissez une plage d’adresses, par exemple 10.0.1.0/24.

- Créez un sous-réseau dédié avec un nom clair, tel que DomainServices. Fournissez une plage d’adresses, telle que 10.0.1.0/24.

Veillez à choisir une plage d’adresses qui se trouve dans votre plage d’adresses IP privée. Les plages d’adresses IP que vous ne possédez pas qui se trouvent dans l’espace d’adressage public provoquent des erreurs dans les services de domaine.

Sélectionnez un sous-réseau de réseau virtuel, tel que DomainServices.

Lorsque vous êtes prêt, choisissez Suivant - Administration.

Configurer un groupe d’administration

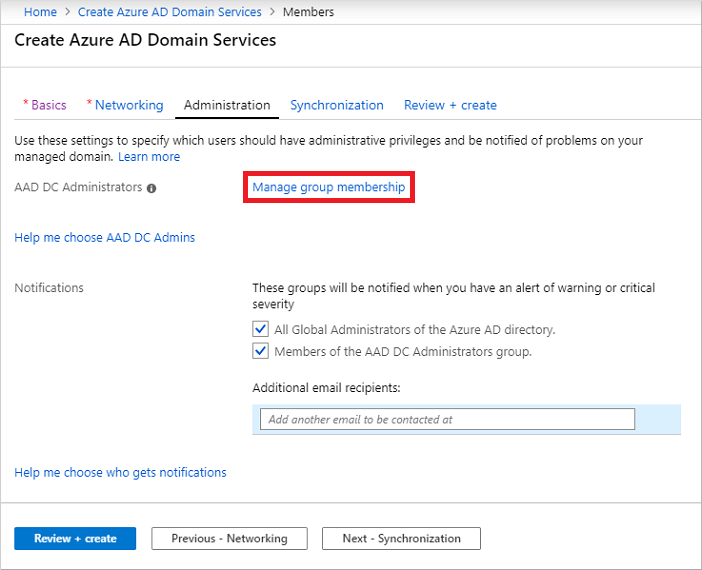

Un groupe administratif spécial nommé AAD DC Administrators est utilisé pour la gestion du domaine des services de domaine. Les membres de ce groupe reçoivent des autorisations d’administration sur les machines virtuelles jointes au domaine managé. Sur les machines virtuelles jointes à un domaine, ce groupe est ajouté au groupe administrateurs local. Les membres de ce groupe peuvent également utiliser le Bureau à distance pour se connecter à distance aux machines virtuelles jointes à un domaine.

Important

Vous n’avez pas d’autorisations d’administrateur de domaine ou d’administrateur d’entreprise sur un domaine géré à l’aide des services de domaine. Le service réserve ces autorisations et ne les met pas à la disposition des utilisateurs au sein du locataire.

Au lieu de cela, le groupe Administrateurs AAD DC vous permet d’effectuer certaines opérations privilégiées. Ces opérations incluent l’appartenance au groupe d’administration sur les machines virtuelles jointes à un domaine et la configuration de la stratégie de groupe.

L’Assistant crée automatiquement le groupe Administrateurs AAD DC dans votre répertoire Microsoft Entra. Si vous disposez d’un groupe existant portant ce nom dans votre répertoire Microsoft Entra, l’Assistant sélectionne ce groupe. Vous pouvez éventuellement choisir d’ajouter des utilisateurs supplémentaires à ce groupe Administrateurs AAD DC pendant le processus de déploiement. Ces étapes peuvent être effectuées ultérieurement.

Pour ajouter des utilisateurs supplémentaires à ce groupe Administrateurs AAD DC , sélectionnez Gérer l’appartenance au groupe.

Sélectionnez le bouton Ajouter des membres , puis recherchez et sélectionnez les utilisateurs dans votre répertoire Microsoft Entra. Par exemple, recherchez votre propre compte et ajoutez-le au groupe Administrateurs AAD DC .

Si vous le souhaitez, modifiez ou ajoutez des destinataires supplémentaires pour les notifications lorsqu’il existe des alertes dans le domaine managé qui nécessitent une attention particulière.

Lorsque vous êtes prêt, choisissez Suivant - Synchronisation.

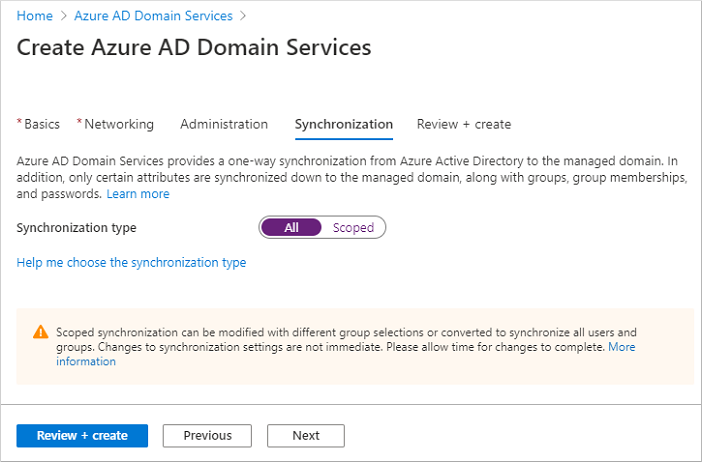

Configurer la synchronisation

Les services de domaine vous permettent de synchroniser tous les utilisateurs et groupes disponibles dans l’ID Microsoft Entra, ou une synchronisation délimitée de groupes spécifiques uniquement. Vous pouvez modifier l’étendue de synchronisation maintenant ou une fois le domaine managé déployé. Pour plus d’informations, consultez la synchronisation ciblée de Microsoft Entra Domain Services.

Pour ce tutoriel, choisissez de synchroniser tous les utilisateurs et groupes. Ce choix de synchronisation est l’option par défaut.

Sélectionnez Vérifier + créer.

Déployer le domaine managé

Sur la page Résumé de l’Assistant, passez en revue les paramètres de configuration de votre domaine géré. Vous pouvez revenir à n’importe quelle étape de l’Assistant pour apporter des modifications. Pour redéployer un domaine managé vers un autre locataire Microsoft Entra de manière cohérente à l’aide de ces options de configuration, vous pouvez également télécharger un modèle pour l’automatisation.

Pour créer le domaine managé, sélectionnez Créer. Une remarque indique que certaines options de configuration telles que le nom DNS ou le réseau virtuel ne peuvent pas être modifiées une fois que les services de domaine gérés sont créés. Pour continuer, sélectionnez OK.

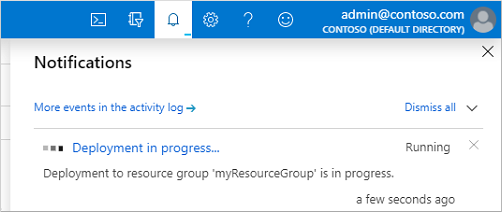

Le processus d’approvisionnement de votre domaine managé peut prendre jusqu’à une heure. Une notification s’affiche dans le portail qui indique la progression du déploiement de vos services de domaine. Sélectionnez la notification pour afficher la progression détaillée du déploiement.

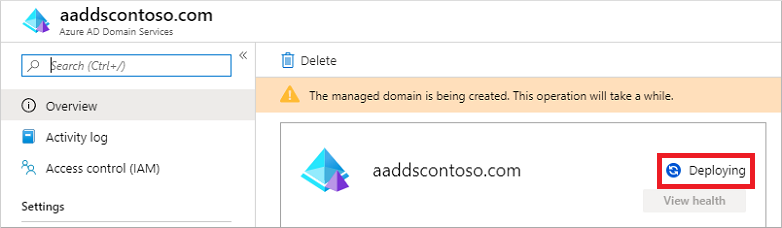

Sélectionnez votre groupe de ressources, tel que myResourceGroup, puis choisissez votre domaine managé dans la liste des ressources Azure, telles que aaddscontoso.com. L’onglet Vue d’ensemble indique que le domaine managé est actuellement déployé. Vous ne pouvez pas configurer le domaine managé tant qu’il n’est pas entièrement approvisionné.

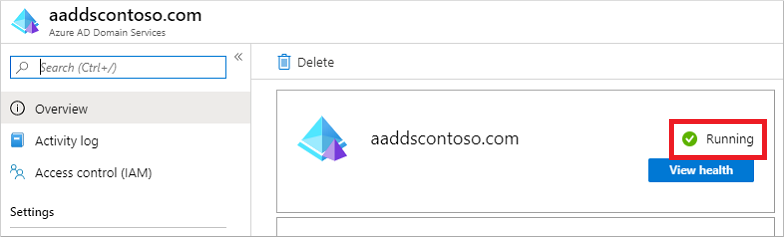

Lorsque le domaine managé est entièrement approvisionné, l’onglet Vue d’ensemble affiche l’état du domaine en cours d’exécution.

Important

Le domaine managé est associé à votre locataire Microsoft Entra. Pendant le processus d’approvisionnement, Domain Services crée deux applications d’entreprise nommées Domain Controller Services et AzureActiveDirectoryDomainControllerServices dans le locataire Microsoft Entra. Ces applications d’entreprise sont nécessaires pour traiter votre domaine managé. Ne supprimez pas ces applications.

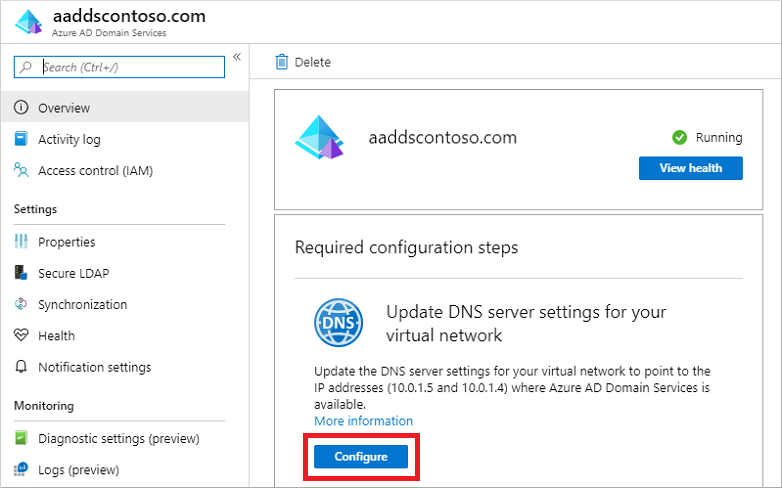

Mettre à jour les paramètres DNS pour le réseau virtuel Azure

Avec le déploiement réussi des services de domaine, configurez maintenant le réseau virtuel pour permettre à d’autres machines virtuelles et applications connectées d’utiliser le domaine managé. Pour fournir cette connectivité, mettez à jour les paramètres du serveur DNS de votre réseau virtuel pour qu’il pointe vers les deux adresses IP où le domaine managé est déployé.

L’onglet Vue d’ensemble de votre domaine managé affiche certaines étapes de configuration requises. La première étape de configuration consiste à mettre à jour les paramètres du serveur DNS pour votre réseau virtuel. Une fois que les paramètres DNS sont correctement configurés, cette étape n’est plus affichée.

Les adresses répertoriées sont les contrôleurs de domaine à utiliser dans le réseau virtuel. Dans cet exemple, ces adresses sont 10.0.1.4 et 10.0.1.5. Vous trouverez ultérieurement ces adresses IP sous l’onglet Propriétés .

Pour mettre à jour les paramètres du serveur DNS pour le réseau virtuel, sélectionnez le bouton Configurer . Les paramètres DNS sont automatiquement configurés pour votre réseau virtuel.

Conseil / Astuce

Si vous avez sélectionné un réseau virtuel existant dans les étapes précédentes, toutes les machines virtuelles connectées au réseau obtiennent uniquement les nouveaux paramètres DNS après un redémarrage. Vous pouvez redémarrer des machines virtuelles à l’aide du Centre d’administration Microsoft Entra, de Microsoft Graph PowerShell ou d’Azure CLI.

Activer les comptes d’utilisateur pour Domain Services

Pour authentifier les utilisateurs sur le domaine managé, Domain Services exige des hachages de mot de passe dans un format adapté aux authentifications NT LAN Manager (NTLM) et Kerberos. Microsoft Entra ID ne génère et ne stocke pas les hachages de mot de passe au format nécessaire pour les authentifications NTLM ou Kerberos tant que vous n’activez pas Domain Services pour votre tenant. Pour des raisons de sécurité, Microsoft Entra ID ne stocke pas non plus d’informations d’identification de mot de passe sous forme de texte en clair. Par conséquent, Microsoft Entra ID ne peut pas générer automatiquement ces hachages de mot de passe NTLM ou Kerberos en fonction des informations d’identification existantes des utilisateurs.

Remarque

Une fois configurés de façon appropriée, les hachages de mot de passe utilisables sont stockés dans le domaine managé. Si vous supprimez le domaine managé, tout hachage de mot de passe stocké à ce stade est également supprimé.

Les informations d’identification synchronisées dans l’ID Microsoft Entra ne peuvent pas être réutilisées si vous créez ultérieurement un domaine managé. Vous devez reconfigurer la synchronisation de hachage de mot de passe pour stocker à nouveau les hachages de mot de passe. Les machines virtuelles ou les utilisateurs précédemment ajoutés au domaine ne peuvent pas s'authentifier immédiatement, car Microsoft Entra ID doit d'abord générer et stocker les hachages de mot de passe dans le nouveau domaine géré.

Pour plus d’informations, consultez le processus de synchronisation de hachage de mot de passe pour Les services de domaine et Microsoft Entra Connect.

Les étapes de génération et de stockage de ces hachages de mot de passe sont différentes pour deux types de comptes d’utilisateur :

- Comptes d’utilisateur cloud uniquement créés dans l’ID Microsoft Entra.

- Comptes d’utilisateur synchronisés à partir de votre annuaire local à l’aide de Microsoft Entra Connect.

Un compte d’utilisateur cloud uniquement est un compte créé dans votre annuaire Microsoft Entra à l’aide du Centre d’administration Microsoft Entra ou des applets de commande Microsoft Graph PowerShell. Ces comptes d’utilisateurs ne sont pas synchronisés à partir d’un annuaire local.

Dans ce tutoriel, nous allons utiliser un compte d’utilisateur cloud uniquement de base. Pour plus d’informations sur les étapes supplémentaires requises pour utiliser Microsoft Entra Connect, consultez Synchroniser les hachages de mot de passe pour les comptes d’utilisateur synchronisés à partir de votre ad local vers votre domaine managé.

Conseil / Astuce

Si votre client Microsoft Entra comprend une combinaison d'utilisateurs uniquement cloud et d'utilisateurs provenant de votre AD local, vous devez effectuer les deux ensembles d'étapes.

Pour les comptes d’utilisateur cloud uniquement, les utilisateurs doivent modifier leurs mots de passe avant de pouvoir utiliser les services de domaine. Ce processus de modification de mot de passe entraîne la génération et le stockage dans Microsoft Entra ID des hachages de mot de passe pour l’authentification Kerberos et NTLM. Le compte n’est pas synchronisé de Microsoft Entra ID à Domain Services tant que le mot de passe n’est pas modifié. Expirez les mots de passe pour tous les utilisateurs cloud du locataire qui doivent utiliser les services de domaine, ce qui force une modification de mot de passe lors de la prochaine connexion, ou demandez aux utilisateurs du cloud de modifier manuellement leurs mots de passe. Pour ce tutoriel, nous allons modifier manuellement un mot de passe utilisateur.

Avant qu’un utilisateur puisse réinitialiser son mot de passe, le locataire Microsoft Entra doit être configuré pour la réinitialisation de mot de passe en libre-service.

Pour modifier le mot de passe d’un utilisateur cloud uniquement, l’utilisateur doit effectuer les étapes suivantes :

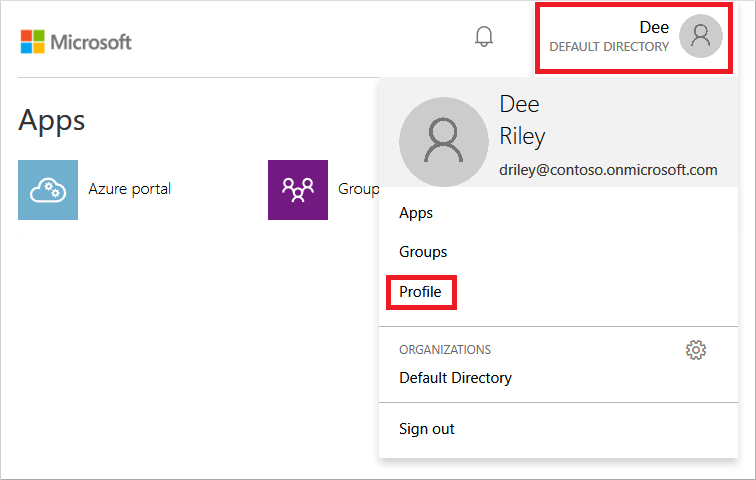

Accédez à la page du Panneau d'accès Microsoft Entra ID à l’adresse https://myapps.microsoft.com.

En haut à droite, sélectionnez votre nom, puis choisissez Profil dans le menu déroulant.

Dans la page Profil, sélectionnez Changer le mot de passe.

Dans la page Modifier le mot de passe , entrez votre mot de passe existant (ancien), puis entrez et confirmez un nouveau mot de passe.

Sélectionnez Envoyer.

Il faut quelques minutes après avoir modifié votre mot de passe pour que le nouveau mot de passe soit utilisable dans les services de domaine et pour se connecter avec succès aux ordinateurs joints au domaine géré.

Étapes suivantes

Dans ce tutoriel, vous avez appris à :

- Configurer les paramètres DNS et de réseau virtuel pour un domaine managé

- Créer un domaine managé

- Ajouter des utilisateurs administratifs à la gestion de domaine

- Activer les comptes d’utilisateur pour Domain Services et générer des hachages de mot de passe

Pour voir ce domaine managé en action, créez et joignez une machine virtuelle au domaine.