Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Dans cet article, vous apprendrez à configurer les classifications d’autorisations dans Microsoft Entra ID. Les classifications d’autorisations vous permettent d’identifier l’impact des différentes autorisations en fonction des stratégies et des évaluations des risques de votre organisation. Par exemple, vous pouvez utiliser des classifications d’autorisations dans des stratégies de consentement afin d’identifier les autorisations que les utilisateurs peuvent accorder.

Trois classifications d’autorisation sont prises en charge : « Faible », « Moyen » (préversion) et « Élevé » (préversion). Actuellement, seules des autorisations déléguées qui ne nécessitent pas de consentement de l’administrateur peuvent être classifiées.

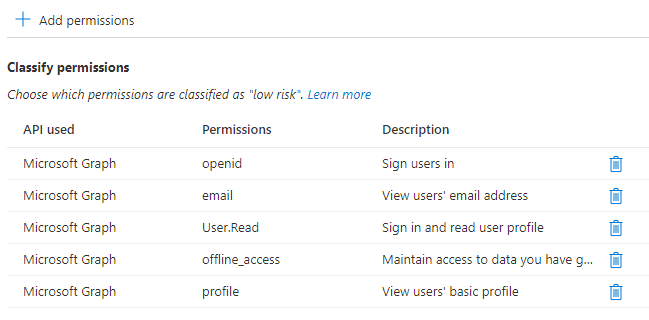

Les autorisations minimales requises pour effectuer une connexion de base sontopenid, profile, email et offline_access, ce sont toutes des autorisations déléguées dans Microsoft Graph. Avec ces autorisations, une application peut lire les détails du profil de l’utilisateur connecté, et maintenir cet accès même quand l’utilisateur n’utilise plus l’application.

Prérequis

Pour configurer des classifications d’autorisations, vous avez besoin des éléments suivants :

- Compte Azure avec un abonnement actif. Créez un compte gratuitement.

- Un des rôles suivants : Administrateur d’application ou Administrateur d’application cloud

Gérer des classifications d’autorisations

Procédez comme suit pour classifier les autorisations à l’aide du centre d’administration Microsoft Entra :

- Connectez-vous au Centre d’administration de Microsoft Entra au minimum en tant qu’Administrateur d’application cloud.

- Accédez à Entra ID>applications Enterprise>consentement et autorisations>classifications des autorisations.

- Choisissez l’onglet de la classification d’autorisation que vous souhaitez mettre à jour.

- Choisissez Ajouter des autorisations pour classifier une autre autorisation.

- Sélectionnez l’API, puis sélectionnez une ou plusieurs autorisations déléguées.

Dans cet exemple, nous classifions l’ensemble minimal d’autorisations requises pour l’authentification unique :

Vous pouvez utiliser la dernière Microsoft Entra PowerShell pour classifier les autorisations. Les classifications des autorisations sont configurées sur l’objet ServicePrincipal de l’API qui publie les autorisations.

Exécutez la commande suivante pour vous connecter à Microsoft Entra PowerShell. Pour consentir aux étendues requises, connectez-vous au minimum en tant qu’Administrateur d’application cloud.

Connect-Entra -scopes "Policy.ReadWrite.PermissionGrant", "Application.Read.All"

Répertorier les classifications d’autorisations actuelles à l’aide de Microsoft Entra PowerShell

Récupérez l’objet ServicePrincipal pour l’API. Ici, nous récupérons l’objet ServicePrincipal pour l’API Microsoft Graph :

$serviceprincipal = Get-EntraServicePrincipal ` -Filter "servicePrincipalNames/any(n:n eq 'https://graph.microsoft.com')"Lisez les classifications d’autorisations déléguées pour l’API :

Get-EntraServicePrincipalDelegatedPermissionClassification ` -ServicePrincipalId $serviceprincipal.ObjectId | Format-Table Id, PermissionName, Classification

Classifier une autorisation en tant que « Faible impact » à l’aide de Microsoft Entra PowerShell

Récupérez l’objet ServicePrincipal pour l’API. Ici, nous récupérons l’objet ServicePrincipal pour l’API Microsoft Graph :

$serviceprincipal = Get-EntraServicePrincipal ` -Filter "servicePrincipalNames/any(n:n eq 'https://graph.microsoft.com')"Recherchez l’autorisation déléguée que vous souhaitez classifier :

$delegatedPermission = $serviceprincipal.oauth2PermissionScopes | Where-Object { $_.Value -eq "User.ReadBasic.All" }Définissez la classification d’autorisation à l’aide du nom et de l’ID de l’autorisation :

Add-EntraServicePrincipalDelegatedPermissionClassification ` -ServicePrincipalId $serviceprincipal.ObjectId ` -PermissionId $delegatedPermission.Id ` -PermissionName $delegatedPermission.Value ` -Classification "low"

Supprimer une classification d’autorisation déléguée à l’aide de Microsoft Entra PowerShell

Récupérez l’objet ServicePrincipal pour l’API. Ici, nous récupérons l’objet ServicePrincipal pour l’API Microsoft Graph :

$serviceprincipal = Get-EntraServicePrincipal ` -Filter "servicePrincipalNames/any(n:n eq 'https://graph.microsoft.com')"Recherchez la classification d’autorisation déléguée à supprimer :

$classifications = Get-EntraServicePrincipalDelegatedPermissionClassification ` -ServicePrincipalId $serviceprincipal.ObjectId $classificationToRemove = $classifications | Where-Object {$_.PermissionName -eq "User.ReadBasic.All"}Supprimez la classification d’autorisation :

Remove-EntraServicePrincipalDelegatedPermissionClassification ` -ServicePrincipalId $serviceprincipal.ObjectId ` -Id $classificationToRemove.Id

Vous pouvez utiliser Microsoft Graph PowerShell pour classifier des autorisations. Les classifications des autorisations sont configurées sur l’objet ServicePrincipal de l’API qui publie les autorisations.

Exécutez la commande suivante pour vous connecter à Microsoft Graph PowerShell. Pour consentir aux étendues requises, connectez-vous au minimum en tant qu’Administrateur d’application cloud.

Connect-MgGraph -Scopes "Policy.ReadWrite.PermissionGrant", "Application.Read.All"

Répertoriez des classifications d’autorisations actuelles pour une API à l’aide de Microsoft Graph PowerShell

Récupérer l’objet ServicePrincipal pour l’API :

$serviceprincipal = Get-MgServicePrincipal -Filter "displayName eq 'Microsoft Graph'"Lisez les classifications d’autorisations déléguées pour l’API :

Get-MgServicePrincipalDelegatedPermissionClassification -ServicePrincipalId $serviceprincipal.Id

Classifiez une autorisation en tant que « Faible impact » à l’aide de Microsoft Graph PowerShell

Récupérer l’objet ServicePrincipal pour l’API :

$serviceprincipal = Get-MgServicePrincipal -Filter "displayName eq 'Microsoft Graph'"Recherchez l’autorisation déléguée que vous souhaitez classifier :

$delegatedPermission = $serviceprincipal.Oauth2PermissionScopes | Where-Object {$_.Value -eq "openid"}Définir la classification d’autorisation :

$params = @{ PermissionId = $delegatedPermission.Id PermissionName = $delegatedPermission.Value Classification = "Low" } New-MgServicePrincipalDelegatedPermissionClassification -ServicePrincipalId $serviceprincipal.Id -BodyParameter $params

Supprimez une classification d’autorisations déléguée à l’aide de Microsoft Graph PowerShell

Récupérer l’objet ServicePrincipal pour l’API :

$serviceprincipal = Get-MgServicePrincipal -Filter "displayName eq 'Microsoft Graph'"Recherchez la classification d’autorisation déléguée à supprimer :

$classifications = Get-MgServicePrincipalDelegatedPermissionClassification -ServicePrincipalId $serviceprincipal.Id $classificationToRemove = $classifications | Where-Object {$_.PermissionName -eq "openid"}Supprimez la classification d’autorisation :

Remove-MgServicePrincipalDelegatedPermissionClassification -DelegatedPermissionClassificationId $classificationToRemove.Id -ServicePrincipalId $serviceprincipal.id

Pour configurer des classifications d’autorisations pour une application d’entreprise, connectez-vous à Graph Explorer au minimum en tant qu’Administrateur d’application cloud.

Vous devez donner votre consentement aux autorisations Policy.ReadWrite.PermissionGrant et Application.Read.All.

Exécutez les requêtes suivantes dans l’Afficheur Microsoft Graph pour ajouter une classification d’autorisations déléguées à une application.

Répertoriez des classifications d’autorisations actuelles pour une API à l’aide de l’API Microsoft Graph

Répertoriez les classifications d’autorisations actuelles pour une API à l’aide de l’appel d’API Microsoft Graph suivant.

GET https://graph.microsoft.com/v1.0/servicePrincipals(appId='00000003-0000-0000-c000-000000000000')/delegatedPermissionClassifications

Classifiez une autorisation en tant que « Faible impact » à l’aide de l’API Microsoft Graph

Dans l’exemple suivant, nous classifions l’autorisation comme une classification à « faible impact ».

Ajoutez une classification d’autorisation déléguée pour une API à l’aide de l’appel d’API Microsoft Graph suivant.

POST https://graph.microsoft.com/v1.0/servicePrincipals(appId='00000003-0000-0000-c000-000000000000')/delegatedPermissionClassifications

Content-type: application/json

{

"permissionId": "b4e74841-8e56-480b-be8b-910348b18b4c",

"classification": "low"

}

Supprimez une classification d’autorisations déléguée à l’aide de l’API Microsoft Graph

Exécutez la requête suivante dans l’Afficheur Microsoft Graph pour supprimer une classification d’autorisations déléguées d’une API.

DELETE https://graph.microsoft.com/v1.0/servicePrincipals(appId='00000003-0000-0000-c000-000000000000')/delegatedPermissionClassifications/QUjntFaOC0i-i5EDSLGLTAE