Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Dans ce tutoriel, vous allez apprendre à activer l'authentification unique (SSO) et l'authentification multifacteur Microsoft Entra pour une application Oracle PeopleSoft à l'aide de Datawiza Access Proxy (DAP).

En savoir plus : Proxy d’accès Datawiza

Avantages de l'intégration d'applications avec Microsoft Entra ID à l'aide de DAP :

- Adopter une sécurité proactive avec Confiance Zéro - un modèle de sécurité qui s’adapte aux environnements modernes et adopte un espace de travail hybride, tandis qu’il protège les personnes, les appareils, les applications et les données

- Authentification unique Microsoft Entra : accès sécurisé et transparent pour les utilisateurs et les applications, à partir de n’importe quel emplacement, à l’aide d’un appareil

- Fonctionnement : authentification multifacteur Microsoft Entra : les utilisateurs sont invités pendant la connexion à des formulaires d’identification, tels qu’un code sur leur téléphone portable ou une analyse d’empreinte digitale

- Qu’est-ce que l’accès conditionnel ? - les stratégies sont des instructions if-then : si un utilisateur souhaite accéder à une ressource, il doit effectuer une action

- Authentification et autorisation simples dans Microsoft Entra ID avec Datawiza sans code - utiliser des applications web telles que : Oracle JDE, Oracle E-Business Suite, Oracle Siebel et applications locales

- Utiliser la console de gestion cloud Datawiza (DCMC) : gérez l’accès aux applications dans des clouds publics et localement

Description du scénario

Ce scénario se concentre sur l’intégration d’une application Oracle PeopleSoft en utilisant des en-têtes d’autorisation HTTP pour gérer l’accès au contenu protégé.

Dans les applications héritées, en raison de l’absence de prise en charge de protocole moderne, une intégration directe avec l’authentification unique Microsoft Entra est difficile. Datawiza Access Proxy (DAP) comble le manque entre l’application héritée et le plan de contrôle d’ID moderne, via une transition de protocole. DAP réduit la charge d’intégration, fait gagner du temps d’ingénierie et améliore la sécurité des applications.

Architecture du scénario

La solution du scénario a les composants suivants :

- ID Microsoft Entra : service de gestion des identités et des accès qui aide les utilisateurs à se connecter et à accéder aux ressources externes et internes

- Datawiza Access Proxy (DAP) : proxy inverse basé sur un conteneur qui implémente OpenID Connect (OIDC), OAuth ou Security Assertion Markup Language (SAML) pour le flux de connexion utilisateur. Il transmet de façon transparente les identités aux applications via des en-têtes HTTP.

- Datawiza Cloud Management Console (DCMC) : les administrateurs gèrent DAP avec des API d’interface utilisateur et RESTful pour configurer des stratégies de contrôle d’accès et de DAP

- Application Oracle PeopleSoft - Application héritée à protéger par l’ID Microsoft Entra et le DAP

En savoir plus : Architecture d’authentification Datawiza et Microsoft Entra

Prerequisites

Vérifiez que les prérequis suivants sont remplis.

- Un abonnement Azure

- Si vous n’en avez pas, vous pouvez obtenir un compte gratuit Azure

- Un locataire Microsoft Entra lié à l’abonnement Azure

- Docker et Docker Compose

- Accédez à docs.docker.com pour obtenir Docker et installer Docker Compose

- Des identités utilisateur synchronisées à partir d'un annuaire local vers Microsoft Entra ID, ou créées dans Microsoft Entra ID et renvoyées vers un annuaire local

- Un compte avec Microsoft Entra ID et le rôle Administrateur d’application

- Un environnement Oracle PeopleSoft

- (Facultatif) Un certificat web SSL pour publier les services sur HTTPS. Vous pouvez utiliser des certificats auto-signés Datawiza par défaut pour les tests.

Bien démarrer avec DAP

Pour intégrer Oracle PeopleSoft à Microsoft Entra ID :

Connectez-vous à Datawiza Cloud Management Console (DCMC).

La page d’accueil s’affiche.

Sélectionnez le bouton De prise en main orange.

Dans les champs Nom et Description , entrez des informations.

Sélectionnez Suivant.

La boîte de dialogue Ajouter une application s’affiche.

Pour Plateforme, sélectionnez Web.

Pour Nom de l’application, entrez un nom d’application unique.

Pour le domaine public, par exemple, utilisez

https://ps-external.example.com. Pour les tests, vous pouvez utiliser le système DNS localhost. Si vous ne déployez pas DAP derrière un équilibreur de charge, utilisez le port Domaine public.Pour le port d’écoute, sélectionnez le port sur lequel DAP écoute.

Pour les serveurs en amont, sélectionnez l’URL et le port d’implémentation Oracle PeopleSoft à protéger.

Sélectionnez Suivant.

Dans la boîte de dialogue Configure IdP, entrez les informations.

Note

La console DCMC assure une intégration en un clic pour faciliter la configuration de Microsoft Entra. La console DCMC appelle l’API Microsoft Graph afin de créer automatiquement une inscription d’application dans votre locataire Microsoft Entra. En savoir plus sur docs.datawiza.com dans One Click Integration with Microsoft Entra ID

- Sélectionnez Créer.

- La page de déploiement de DAP s’affiche.

- Notez le fichier Docker Compose de déploiement. Le fichier comprend l’image de DAP, la clé de provisionnement et le secret de provisionnement, qui tire la dernière configuration et les dernières stratégies de la console DCMC.

En-têtes SSO et HTTP

DAP obtient les attributs utilisateur auprès du fournisseur d’identité (IdP) et les transmet à l’application en amont avec un en-tête ou un cookie.

L’application Oracle PeopleSoft devrait reconnaître l’utilisateur. Avec un nom, l’application indique à DAP de transmettre les valeurs du fournisseur d’identité à l’application via l’en-tête HTTP.

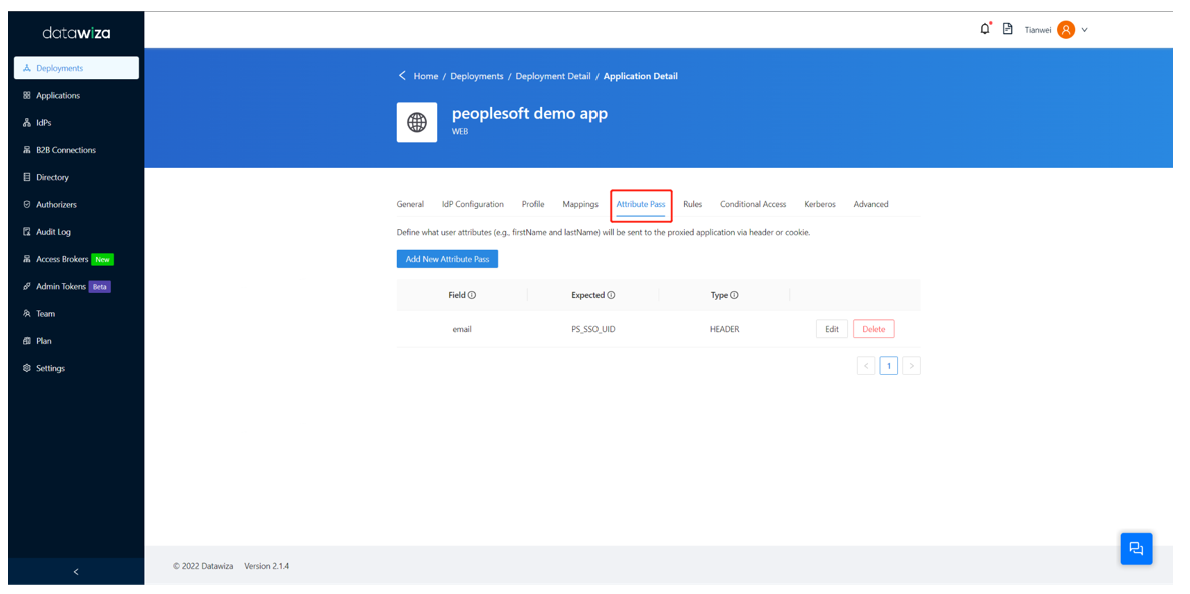

Dans Oracle PeopleSoft, dans le volet de navigation gauche, sélectionnez Applications.

Sélectionnez le sous-onglet Attribute Pass.

Pour Champ, sélectionnez E-mail.

Pour Attendu, sélectionnez PS_SSO_UID.

Pour Type, sélectionnez En-tête.

Note

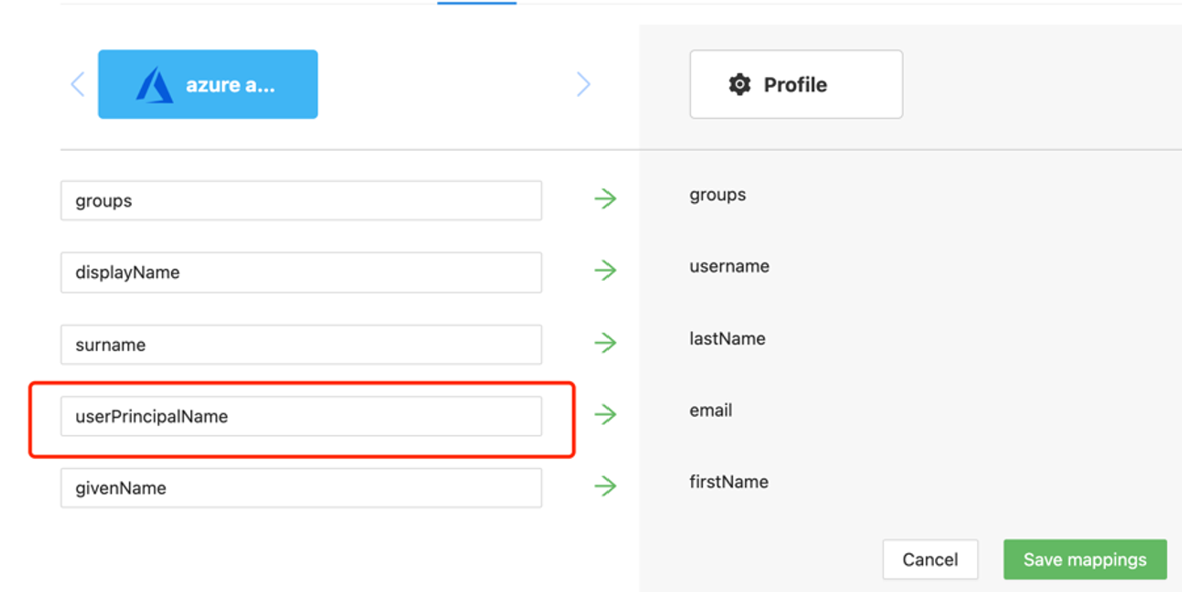

Cette configuration utilise le nom d’utilisateur principal Microsoft Entra comme nom d’utilisateur de connexion utilisé par Oracle PeopleSoft. Pour utiliser une autre identité utilisateur, accédez à l’onglet Mappages .

Configuration SSL

Sélectionnez l’onglet Avancé.

Sélectionnez Activer SSL.

Dans la liste déroulante Type de certificat , sélectionnez un type.

Pour tester la configuration, il existe un certificat auto-signé.

Note

Vous pouvez charger un certificat à partir d’un fichier.

Sélectionnez Enregistrer.

Activer l’authentification multifacteur Microsoft Entra

Pour renforcer la sécurité des connexions, vous pouvez activer l'authentification multifacteur Microsoft Entra.

En savoir plus : Tutoriel : Sécuriser les événements de connexion utilisateur avec l’authentification multifacteur Microsoft Entra

- Connectez-vous au Centre d’administration Microsoft Entra en tant qu’administrateur d’application.

- Accédez à Entra ID>Vue d’ensemble>onglet Propriétés.

- Sous Paramètres de sécurité par défaut, sélectionnez Gérer les valeurs par défaut de sécurité.

- Dans le volet Sécurité par défaut , activez le menu déroulant pour sélectionner Activé.

- Sélectionnez Enregistrer.

Activer l’authentification unique dans la console Oracle PeopleSoft

Pour activer l’authentification unique dans l’environnement Oracle PeopleSoft :

Connectez-vous à la console PeopleSoft

http://{your-peoplesoft-fqdn}:8000/psp/ps/?cmd=startà l’aide informations d’identification administrateur, par exemple, PS/PS.Ajouter un utilisateur d’accès public par défaut à PeopleSoft.

Dans le menu principal, accédez à PeopleTools > Security > Profils d'utilisateur > Profils d'utilisateur > Ajouter une nouvelle valeur.

Sélectionnez Ajouter une nouvelle valeur.

Créer un utilisateur PSPUBUSER.

Entrez le mot de passe.

Sélectionnez l’onglet ID .

Pour le type d’ID, sélectionnez Aucun.

Accédez à PeopleTools > Web Profile > Configuration du profil Web > Recherche > PROD > Sécurité.

Sous Utilisateurs publics, sélectionnez la zone Autoriser l’accès public .

Pour l’ID utilisateur, entrez PSPUBUSER.

Entrez le mot de passe.

Sélectionnez Enregistrer.

Pour activer l’authentification unique, accédez à PeopleTools > Security > Security Objects > Signon PeopleCode.

Sélectionnez la page Sign on PeopleCode .

Activez OAMSSO_AUTHENTICATION.

Sélectionnez Enregistrer.

Pour configurer PeopleCode à l’aide du concepteur d’applications PeopleTools, accédez à File > Open > Definition : Record > Name :

FUNCLIB_LDAP.Ouvrez FUNCLIB_LDAP.

Sélectionnez l’enregistrement.

Sélectionnez LdapAUTH > View PeopleCode.

Recherchez la fonction

getWWWAuthConfig()Change &defaultUserId = ""; to &defaultUserId = PSPUBUSER.Confirmez que l’en-tête de l’utilisateur est

PS_SSO_UIDpour la fonctionOAMSSO_AUTHENTICATION.Enregistrez la définition Record.

Tester une application Oracle PeopleSoft

Pour tester une application Oracle PeopleSoft, validez les en-têtes, la stratégie et les tests globaux de l’application. Si nécessaire, utilisez la simulation d’en-tête et de stratégie pour valider les champs d’en-tête et l’exécution de la stratégie.

Pour confirmer que l’accès à l’application Oracle PeopleSoft s'effectue correctement, une invite s’affiche afin d’utiliser un compte Microsoft Entra pour la connexion. Les informations d’identification sont vérifiées et Oracle PeopleSoft s’affiche.