Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Apprenez à implémenter l’accès hybride sécurisé (SHA) avec l’authentification unique (SSO) pour les applications basées sur l’en-tête en utilisant la configuration avancée F5 BIG-IP. Applications publiées BIG-IP et avantages de configuration Microsoft Entra :

- Gouvernance Confiance Zéro améliorée via une pré-authentification Microsoft Entra et un accès conditionnel

- Consultez Qu’est-ce que l’accès conditionnel ?

- Consultez Sécurité Confiance Zéro

- Authentification unique complète entre Microsoft Entra ID et les services publiés par BIG-IP

- Identités managées et accès à partir d’un seul plan de contrôle

- Consultez le centre d’administration Microsoft Entra

En savoir plus :

- Intégrer F5 BIG-IP avec Microsoft Entra ID

- Activer l’authentification unique pour une application d’entreprise

Description du scénario

Pour ce scénario, une application héritée utilise les en-têtes d’autorisation HTTP pour contrôler l’accès au contenu protégé. Dans l’idéal, Microsoft Entra ID gère l’accès aux applications. Toutefois, l’héritage ne dispose pas d’un protocole d’authentification moderne. La modernisation nécessite des efforts et du temps, tout en introduisant des coûts et des risques de temps d’arrêt. Au lieu de cela, déployez un BIG-IP entre l’Internet public et l’application interne pour contrôler l’accès entrant sur l’application.

BIG-IP devant l’application permet de superposer le service avec la pré-authentification Microsoft Entra et l’authentification unique basée sur l’en-tête. La configuration améliore la posture de sécurité des applications.

Architecture du scénario

La solution d’accès hybride sécurisé pour ce scénario est constituée des éléments suivants :

- Application : service publié BIG-IP assurant la protection par SHA Microsoft Entra

-

Microsoft Entra ID : fournisseur d’identité (IdP) SAML (Security Assertion Markup Language) qui vérifie les informations d’identification utilisateur, l’accès conditionnel et l’authentification unique dans BIG-IP

- Grâce à l’authentification unique, Microsoft Entra ID fournit à BIG-IP les attributs de session requis, y compris des identifiants utilisateur

- BIG-IP : proxy inverse et fournisseur de services (SP) SAML pour l’application, déléguant l’authentification au fournisseur d’identité SAML avant d’effectuer une authentification unique basée sur l’en-tête auprès de l’application principale

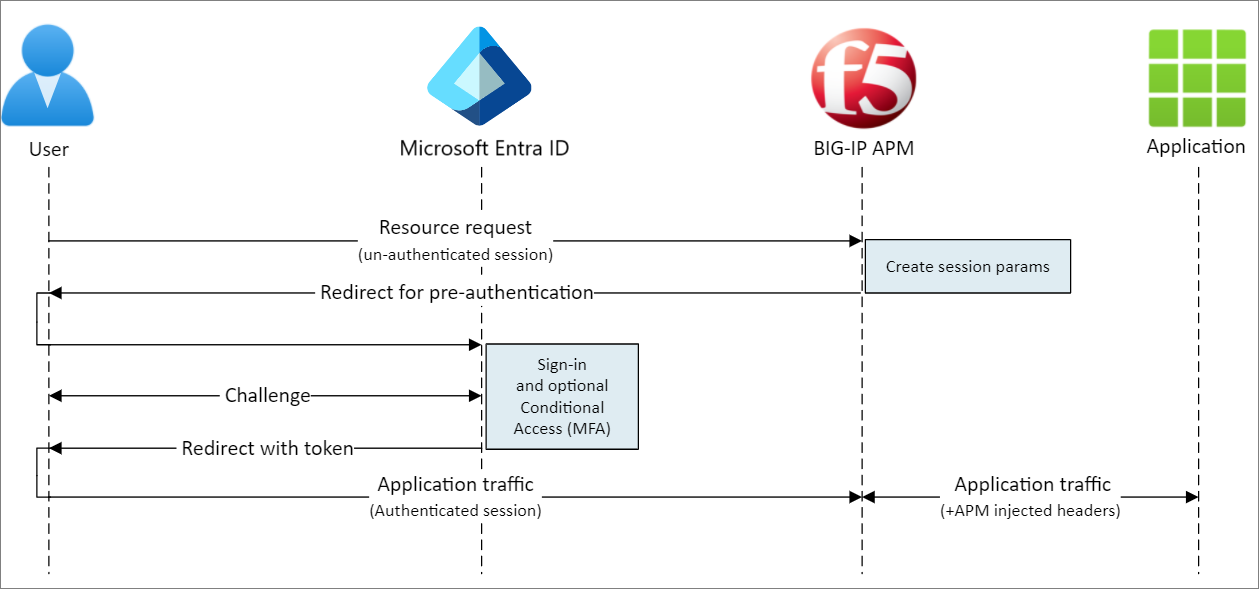

Le diagramme suivant illustre le flux utilisateur avec Microsoft Entra ID, BIG-IP, APM et une application.

- L’utilisateur se connecte au point de terminaison du fournisseur de services SAML de l’application (BIG-IP).

- La stratégie d’accès APM BIG-IP redirige l’utilisateur vers Microsoft Entra ID (Fournisseur d’identité SAML).

- Microsoft Entra pré-authentifie l’utilisateur et applique les stratégies d’accès conditionnel.

- L’utilisateur est redirigé vers BIG-IP (SP SAML), et l’authentification unique s’effectue à l’aide du jeton SAML émis.

- BIG-IP injecte les attributs de Microsoft Entra en tant qu’en-têtes dans la demande faite à l’application.

- L’application autorise la demande et renvoie une charge utile.

Prérequis

Pour le scénario, vous avez besoin des éléments suivants :

- Un abonnement Azure

- Si vous n’en avez pas déjà un, procurez-vous un compte Azure gratuit.

- Un des rôles suivants : Administrateur d’application cloud ou Administrateur d’application

- Un BIG-IP, ou déployez BIG-IP Virtual Edition (VE) dans Azure

- L’une des licences F5 BIG-IP suivantes :

- Offre groupée F5 BIG-IP® optimale

- Licence autonome F5 BIG-IP Access Policy Manager™ (APM)

- Licence de composant additionnel F5 BIG-IP Access Policy Manager™ (APM) sur une instance de BIG-IP F5 BIG-IP® Local Traffic Manager™ (LTM)

- Essai de 90 jours des fonctionnalités complètes de BIG-IP. Consultez Free Trials.

- Identités utilisateur synchronisées à partir d’un répertoire local vers Microsoft Entra ID

- Un certificat SSL pour publier des services sur HTTPS, ou utilisez les certificats par défaut lors des tests

- Consultez Profil SSL

- Une application basée sur l’en-tête ou une application à en-tête IIS à des fins de test

Méthode de configuration BIG-IP

Les instructions suivantes sont une méthode de configuration avancée, un moyen flexible d’implémenter SHA. Créez manuellement des objets de configuration BIG-IP. Utilisez cette méthode pour les scénarios non inclus dans les modèles de configuration guidée.

Notes

Remplacez les exemples de chaînes ou de valeurs par ceux de votre environnement.

Ajouter F5 BIG-IP à partir de la galerie Microsoft Entra

Pour implémenter SHA, la première étape consiste à configurer une confiance de fédération SAML entre BIG-IP APM et Microsoft Entra ID. La confiance établit l’intégration pour que BIG-IP transmette la pré-authentification et l’accès conditionnel à Microsoft Entra ID avant d’accorder l’accès au service publié.

Pour plus d’informations, consultez Présentation de l’accès conditionnel.

Connectez-vous au Centre d’administration de Microsoft Entra au minimum en tant qu’Administrateur d’application cloud.

Accédez à Entra ID>Applications d'entreprise>Toutes les applications.

Dans le ruban supérieur, sélectionnez + Nouvelle application.

Dans la galerie, recherchez F5.

Sélectionnez Intégration Microsoft Entra ID de F5 BIG-IP APM.

Entrer le nom d’une application.

Sélectionnez Ajouter/Créer.

Le nom reflète le service.

Configurer Microsoft Entra SSO

Les nouvelles propriétés de l’application F5 s’affichent.

Sélectionnez Gérer>Authentification unique.

Dans la page Sélectionner une méthode d’authentification unique, sélectionnez SAML.

Ignorez l’invite pour enregistrer les paramètres d’authentification unique.

Sélectionnez Non, j’enregistrerai plus tard.

Dans Configurer l’authentification unique avec SAML, pour Configuration SAML de base, sélectionne l’icône de crayon.

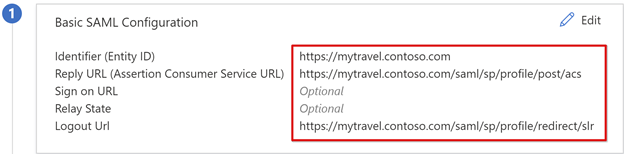

Remplacez l’URL d’identificateur par l’URL de votre service publié BIG-IP. Par exemple,

https://mytravel.contoso.comRépétez cette opération pour l’URL de réponse et incluez le chemin du point de terminaison SAML APM. Par exemple,

https://mytravel.contoso.com/saml/sp/profile/post/acsNotes

Dans cette configuration, le flux SAML fonctionne en mode IdP : Microsoft Entra ID envoie à l’utilisateur une assertion SAML avant qu’il ne soit redirigé vers le point de terminaison de service BIG-IP pour l’application. BIG-IP APM prend en charge les modes IdP et SP.

Pour URI de déconnexion, entrez le point de terminaison Single Logout (SLO) de BIG-IP APM précédé de l’en-tête de l’hôte du service. L’URI SLO garantit que les sessions BIG-IP APM de l’utilisateur se terminent après la déconnexion de Microsoft Entra ID. Par exemple,

https://mytravel.contoso.com/saml/sp/profile/redirect/slr

Notes

À compter de Traffic Management Operating System (TMOS) v16, le point de terminaison SLO SAML est

/saml/sp/profile/redirect/slo.Sélectionnez Enregistrer.

Quittez la configuration SAML.

Ignorez l’invite de test de l’authentification unique.

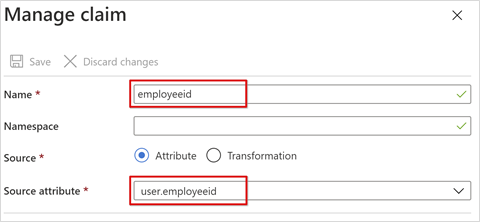

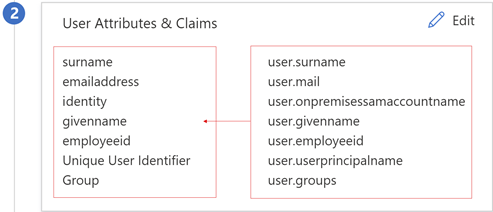

Pour modifier les Attributs utilisateur et revendications > + Ajouter une nouvelle revendication, sélectionnez l’icône de crayon.

Pour Nom, sélectionnez Employeeid.

Pour Attribut source, sélectionnez user.employeeid.

Sélectionnez Enregistrer.

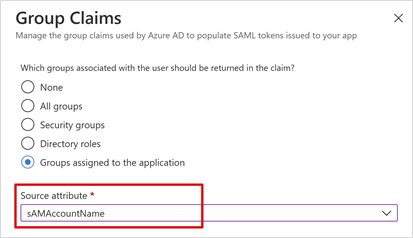

- Sélectionnez + Ajouter une revendication de groupe.

- Sélectionnez Groupes affectés à l’application>Attribut source>sAMAccountName.

- Sélectionnez Enregistrer pour enregistrer la configuration.

- Fermez la vue.

- Observez les propriétés de la section Attributs utilisateur et revendications. Microsoft Entra ID envoie à l’utilisateur les propriétés pour l’authentification BIG-IP APM et l’authentification unique à l’application principale.

Notes

Ajoutez d’autres revendications que l’application publiée BIG-IP attend en tant qu’en-têtes. Des revendications plus définies sont émises si elles se trouvent dans Microsoft Entra ID. Définissez des appartenances à un annuaire et des objets utilisateur dans Microsoft Entra ID avant que des revendications puissent être émises. Consultez Configurer des revendications de groupe pour des applications en utilisant Microsoft Entra ID.

- Dans la section Certificat de signature SAML, sélectionnez Télécharger.

- Le fichier XML de métadonnées de fédération est enregistré sur votre ordinateur.

Les certificats de signature SAML créés par Microsoft Entra ID ont une durée de vie de trois ans.

Autorisation Microsoft Entra

Par défaut, Microsoft Entra ID émet des jetons aux utilisateurs auxquels l’accès à une application a été accordé.

- Dans la vue de la configuration de l’application, sélectionnez Utilisateurs et groupes.

- Sélectionnez + Ajouter un utilisateur, puis dans Ajouter une affectation, sélectionnez Utilisateurs et groupes.

- Dans la boîte de dialogue Utilisateurs et groupes, ajoutez les groupes d’utilisateurs autorisés à accéder à l’application basée sur l’en-tête.

- Sélectionnez Sélectionner.

- Sélectionnez Attribuer.

Microsoft Entra approbation de fédération SAML est terminée. Ensuite, configurez BIG-IP APM pour publier l’application web, configurée avec des propriétés pour terminer l’approbation de pré-authentification SAML.

Configuration avancée

Utilisez les sections suivantes pour configurer SAML, l’authentification unique d’en-tête, le profil d’accès, etc.

SAML Configuration

Pour effectuer la fédération de l’application publiée avec Microsoft Entra ID, créez le fournisseur de services BIG-IP SAML et les objets de fournisseur d’identité SAML correspondants.

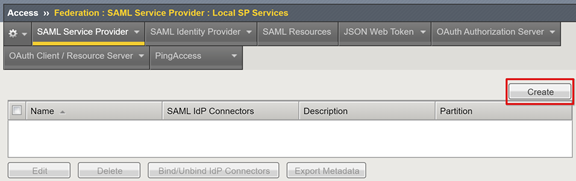

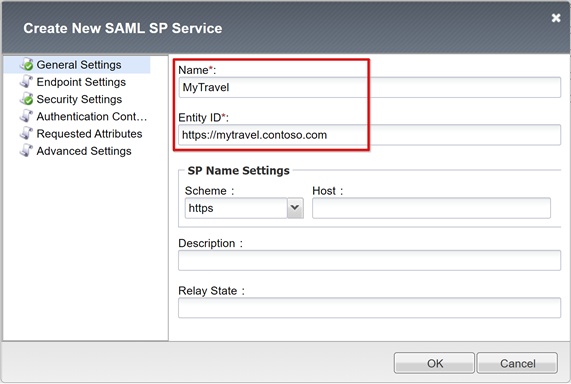

Sélectionnez Access (Accéder)>Federation (Fédération)>SAML Service Provider (Fournisseur de services SAML)>Local SP Services (Services de fournisseur de services locaux)>Create (Créer).

Saisissez un Nom.

Entrez l’ID d’entité défini dans Microsoft Entra ID.

Pour les Paramètres du nom de fournisseur de services, effectuez des sélections si l’ID d’entité ne correspond pas au nom d’hôte de l’URL publiée, ou effectuez des sélections s’il n’est pas au format d’URL standard basé sur le nom d’hôte. Spécifiez le schéma externe et le nom d’hôte de l’application si l’ID d’entité est

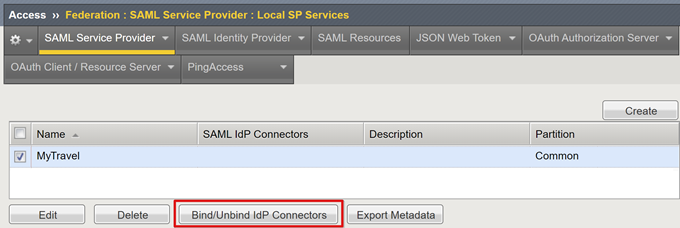

urn:mytravel:contosoonline.Faites défiler vers le bas pour sélectionner le nouvel objet SP SAML.

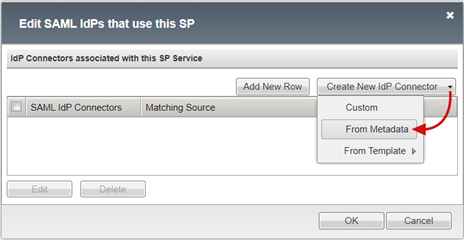

Sélectionnez Associer/dissocier les connecteurs IdP.

Sélectionnez Créer un connecteur IdP.

Dans la liste déroulante, sélectionnez À partir des métadonnées.

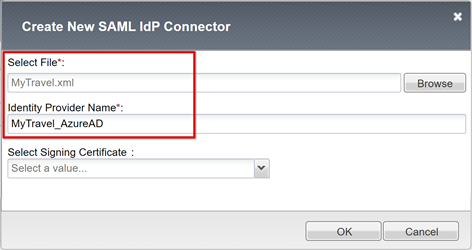

Accédez au fichier XML de métadonnées de fédération que vous avez téléchargé.

Entrez un nom de fournisseur d’identité pour l’objet APM pour le fournisseur d’identité SAML externe. Par exemple,

MyTravel_EntraID

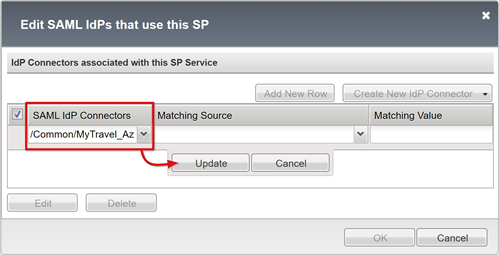

- Sélectionnez Ajouter une ligne.

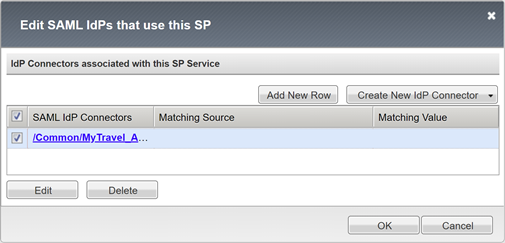

- Sélectionnez le nouveau SAML IdP Connector.

- Sélectionnez Mettre à jour.

- Sélectionnez OK.

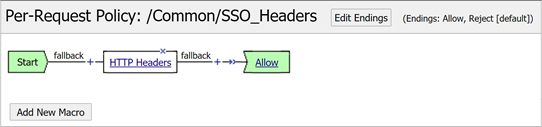

Configuration de l’authentification unique basée sur l’en-tête

Créez un objet APM SSO.

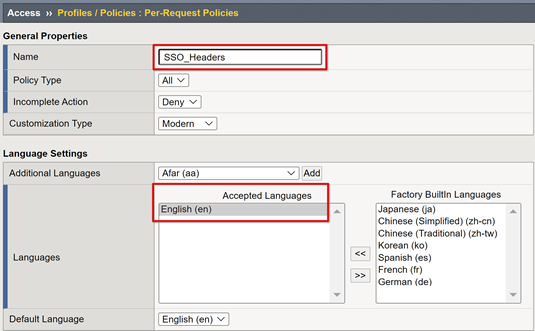

Sélectionnez Access (Accès)>Profiles/Policies (Profils/Stratégies)>Per-Request Policies (Stratégies par demande)>Create (Créer).

Saisissez un Nom.

Ajoutez au moins une langue acceptée.

Sélectionnez Finished (Terminé).

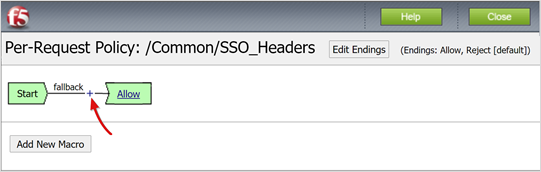

Pour la nouvelle stratégie par demande, sélectionnez Edit (Modifier).

L’éditeur de stratégie visuelle démarre.

Sous Fallback (Secours), sélectionnez le symbole +.

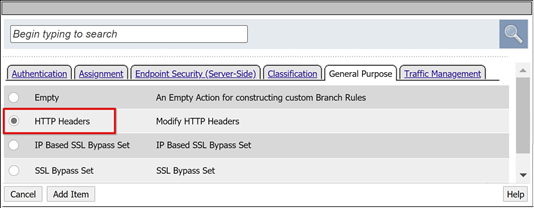

Sous l’onglet General Purpose (Usage général), sélectionnez HTTP Headers (En-têtes HTTP)>Add Item (Ajouter un élément).

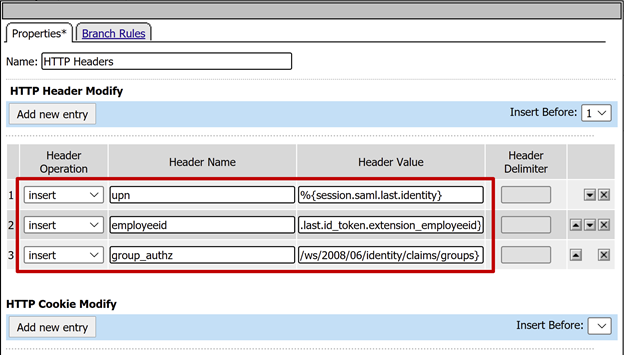

Sélectionnez Add new entry (Ajouter une nouvelle entrée).

Créez trois entrées de modification HTTP et En-tête.

Pour Header Name (Nom d’en-tête), entrez upn.

Pour Header Value (Valeur d’en-tête), entrez %{session.saml.last.identity}.

Pour Header Name (Nom d’en-tête), entrez employeeid.

Pour Header Value (Valeur d’en-tête), entrez %{session.saml.last.attr.name.employeeid}.

Pour Header Name (Nom d’en-tête), entrez group_authz.

Pour Header Value (Valeur d’en-tête), entrez %{session.saml.last.attr.name.

http://schemas.microsoft.com/ws/2008/06/identity/claims/groups}.

Notes

Les variables de session APM entre accolades respectent la casse. Nous vous recommandons de définir les attributs en minuscules.

- Sélectionnez Enregistrer.

- Fermez l’éditeur de stratégie visuelle.

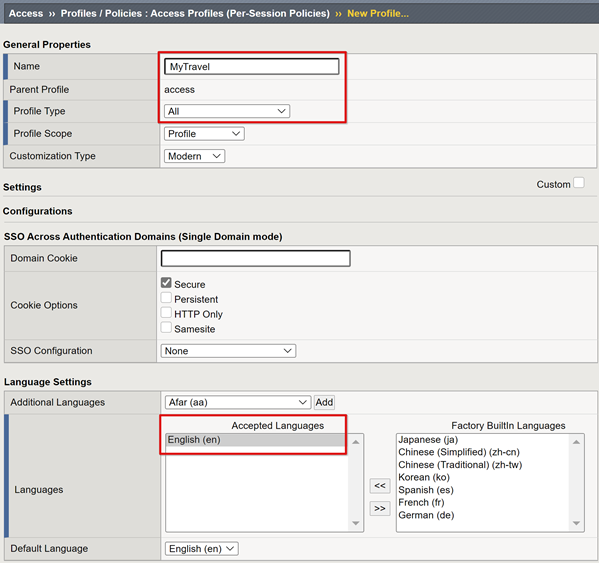

Configuration du profil d’accès

Un profil d’accès lie de nombreux éléments APM qui gèrent l’accès aux serveurs virtuels BIG-IP, notamment les stratégies d’accès, la configuration de l’authentification unique et les paramètres de l’interface utilisateur.

Sélectionnez Access (Accès)>Profiles/Policies (Profils/Stratégies)>Access Profiles (Per-Session Policies) (Profils d’accès (stratégies par session))>Create (Créer).

Pour Name (Nom), entrez MyTravel.

Pour Profile Type (Type de profil), sélectionnez All (Tous).

Pour Accepted Language (Langue acceptée), sélectionnez au moins une langue.

Sélectionnez Finished (Terminé).

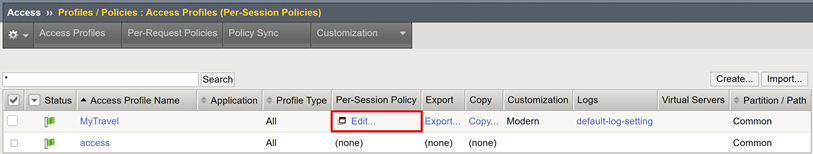

Pour le profil par session que vous avez créé, sélectionnez Modifier.

L’éditeur de stratégie visuelle démarre.

Sous Fallback (Secours), sélectionnez le symbole +.

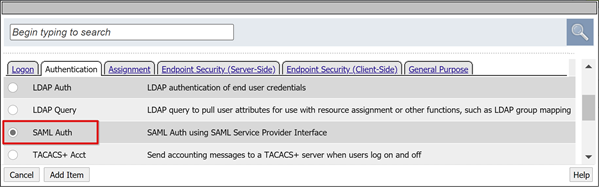

Sélectionnez Authentication (Authentification)>SAML Auth (Authentification SAML)>Add Item (Ajouter un élément).

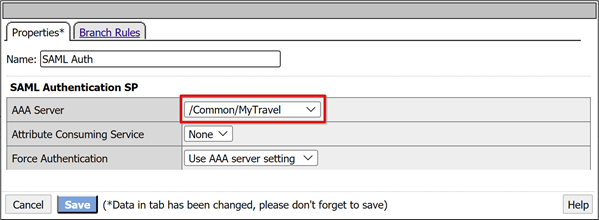

Dans la configuration SAML authentication SP (SP d’authentification SAML), dans la liste déroulante AAA Server (Serveur AAA), sélectionnez l’objet SP SAML que vous avez créé.

Sélectionnez Enregistrer.

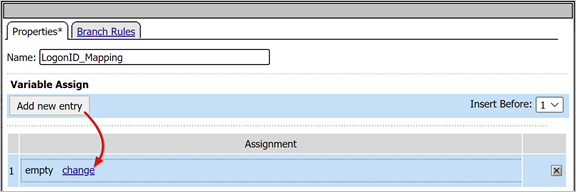

Mappage d’attributs

Les instructions suivantes sont facultatives. Avec une configuration LogonID_Mapping, la liste des sessions actives BIG-IP a le nom d’utilisateur principal (UPN) de l’utilisateur connecté, et non un numéro de session. Utilisez ces données lors de l’analyse des journaux ou de la résolution des problèmes.

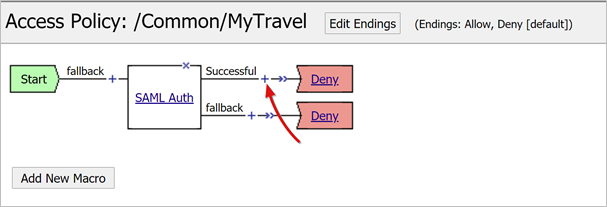

Pour la branche Successful (Réussite) de l’authentification SAML, sélectionnez le symbole +.

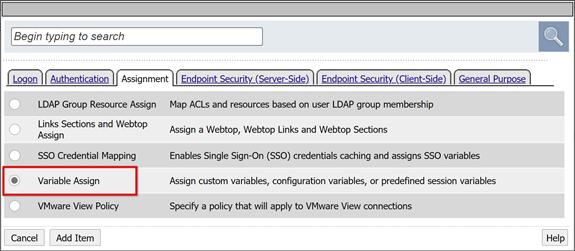

Dans la fenêtre contextuelle, sélectionnezAssignment (Attribution)>Variable Assign (Attribuer une variable)>Add Item (Ajouter un élément).

Saisissez un nom

Dans la section Variable Assign (Attribuer une variable), sélectionnez Add new entry (Ajouter une nouvelle entrée)>change (modifier). Par exemple, LogonID_Mapping.

Pour Custom Variable (Variable personnalisée), définissez session.saml.last.identity.

Pour Session Variable (Variable de session), définissez session.logon.last.username.

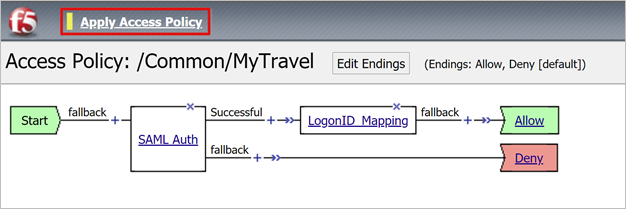

Sélectionnez Finished.

Sélectionnez Enregistrer.

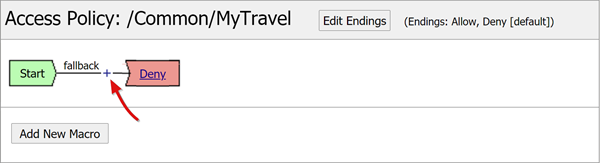

Dans la branche Successful (Réussite) de la stratégie d'accès, sélectionnez le terminal Deny (Refuser).

Sélectionnez Autoriser.

Sélectionnez Enregistrer.

Sélectionnez Apply Access Policy (Appliquer la stratégie d’accès).

Fermez l’éditeur de stratégie visuelle.

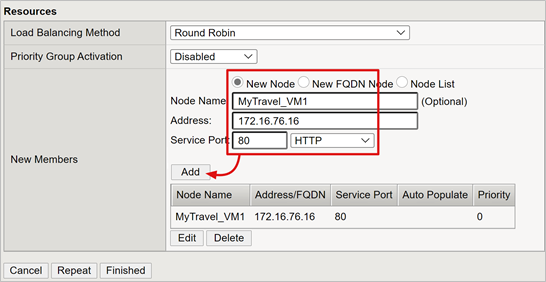

Configuration de pool principal

Pour permettre à BIG-IP de transférer correctement le trafic client, créez un objet de nœud APM représentant le serveur principal hébergeant votre application. Placez le nœud dans un pool APM.

Sélectionnez Local Traffic (Trafic local) > Pools > Pool List (Liste de pools) > Create (Créer).

Pour un objet de pool de serveurs, entrez un Name (Nom. Par exemple, MyApps_VMs.

Ajoutez un objet membre de pool.

Pour Node Name (Nom du nœud), entrez un nom pour le serveur hébergeant l’application web principale.

Pour Address (Adresse), entrez l’adresse IP du serveur hébergeant l’application.

Pour Service Port (Port de service), entrez le port HTTP/S sur lequel l’application écoute.

Sélectionnez Ajouter.

Notes

Pour en savoir plus, accédez au site my.f5.com et consultez l’article K13397 : vue d’ensemble de la mise en forme des requêtes de moniteur d’intégrité HTTP pour le système DNS BIG-IP.

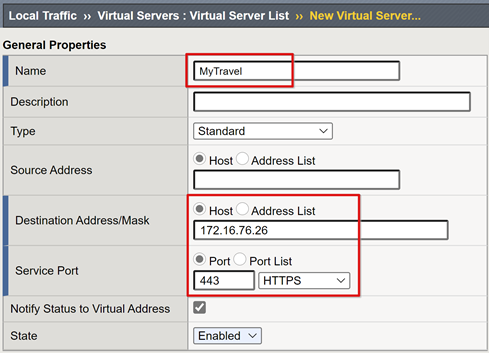

Configuration du serveur virtuel

Un serveur virtuel est un objet de plan de données BIG-IP représenté par une adresse IP virtuelle écoutant les requêtes des clients adressées à l’application. Le trafic reçu est traité et évalué par rapport au profil d’accès APM associé au serveur virtuel. Le trafic est dirigé conformément à la stratégie.

Sélectionnez Local Traffic (Trafic local)>Virtual Servers (Serveurs virtuels)>Virtual Server List (Liste de serveurs virtuels)>Create (Créer).

Entrez un nom de serveur virtuel.

Pour Destination Address/Mask (Adresse/Masque de destination), sélectionnez Host (Hôte).

Entrez une adresse IP IPv4 ou IPv6 inutilisée à affecter à BIG-IP pour recevoir le trafic client.

Pour Service Port (Port de service), sélectionnez Port, 443 et HTTPS.

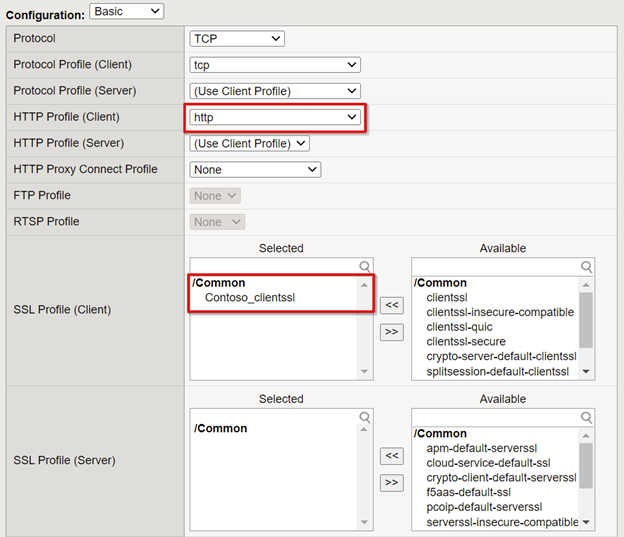

Pour HTTP Profile (Client) (Profil HTTP (client)), sélectionnez http.

Pour SSL Profile (Client) (Profil SSL (client)), sélectionnez le profil SSL client que vous avez créé, ou conservez la valeur par défaut pour les tests.

Pour Source Address Translation (Traduction de l’adresse source), sélectionnez Auto Map (Mappage automatique).

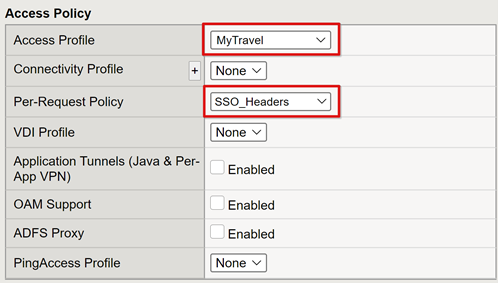

Pour Access Policy (Stratégie d’accès), définissez le profil d’accès créé précédemment. Cette action lie le profil de pré-authentification SAML de Microsoft Entra et la stratégie d’authentification unique des en-têtes au serveur virtuel.

Pour Per-Request Policy (Stratégie par demande), sélectionnez SSO_Headers.

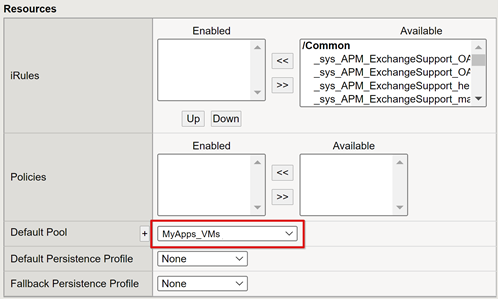

- Sous Default Pool (Pool par défaut), sélectionnez les objets de pool principal que vous avez créés.

- Sélectionnez Finished.

Gestion des sessions

Utilisez le paramètre de gestion de session BIG-IP pour définir les conditions d’arrêt ou de continuation de session utilisateur. Créez une stratégie avec Access Policy (Stratégie d'accès)>Access Profiles (Profils d’accès). Sélectionnez une application dans la liste.

En ce qui concerne la fonctionnalité SLO, un URI SLO dans Microsoft Entra ID garantit qu’une déconnexion initiée par un fournisseur d’identité à partir du portail MyApps met fin à la session entre le client et BIG-IP APM. Le fichier metadata.xml de métadonnées de fédération d’application importé fournit à APM le point de terminaison de déconnexion Microsoft Entra SAML pour la déconnexion initiée par le fournisseur de services. Par conséquent, activez APM pour savoir quand un utilisateur se déconnecte.

S’il n’existe pas de portail web BIG-IP, l’utilisateur ne peut pas demander à APM de se déconnecter. Si l’utilisateur se déconnecte de l’application, BIG-IP n’en a pas connaissance. La session d’application peut être rétablie via l’authentification unique. Par conséquent, la déconnexion initiée par le fournisseur de services doit être soigneusement prise en compte.

Pour vous assurer que les sessions se terminent en toute sécurité, ajoutez une fonction SLO au bouton Déconnexion de votre application. Activez-le pour rediriger votre client vers le point de terminaison de déconnexion Microsoft Entra SAML. Pour le point de terminaison de déconnexion SAML de votre locataire, accédez à App Registrations (Inscriptions d’applications)>Endpoints (Points de terminaison).

Si vous ne pouvez pas modifier l’application, faites en sorte que BIG-IP écoute l’appel de déconnexion d’application et déclenche SLO. Pour en savoir plus :

- Accédez à la page K42052145 : configuration de l’arrêt automatique de session (déconnexion) en fonction d’un nom de fichier référencé par un URI du site support.f5.com.

- Accédez à la page K12056 : vue d’ensemble de l’option Inclure l’URI de déconnexion du site support.f5.com.

Déployer

- Sélectionnez Deploy (Déployer) pour valider les paramètres.

- Vérifiez que l’application s’affiche dans votre locataire.

- Votre application est publiée et accessible avec SHA avec son URL ou les portails Microsoft.

Essai

Effectuez le test suivant en tant qu’utilisateur.

- Sélectionnez l’URL externe de l’application ou, dans le portail MyApps, sélectionnez l’icône de l’application.

- Authentifiez-vous auprès de Microsoft Entra ID.

- Vous êtes redirigé vers le serveur virtuel BIG-IP pour l’application et connecté avec l’authentification unique.

- La sortie de l’en-tête injectée s’affiche par l’application basée sur l’en-tête.

Pour améliorer la sécurité, bloquez l’accès direct à l’application en forçant l’adoption d’un chemin par le biais de BIG-IP.

Dépannage

Utilisez les conseils suivants pour la résolution des problèmes.

Verbosité du journal

Les journaux BIG-IP disposent d’informations permettant d’isoler les problèmes d’authentification et d’authentification unique. Augmentez le niveau de verbosité du journal :

- Accédez à Access Policy (Stratégie d’accès)>Overview (Vue d’ensemble)>Event Logs (Journaux des événements).

- Sélectionnez Paramètres.

- Sélectionnez la ligne de votre application publiée.

- Sélectionnez Modifier>Journaux du système d’accès.

- Dans la liste de l’authentification unique, sélectionnez Debug (Déboguer).

- Sélectionnez OK.

- Reproduisez le problème.

- Vérifiez les journaux.

- Lorsque vous avez terminé, rétablissez les paramètres.

Message d’erreur BIG-IP

Si une erreur BIG-IP apparaît après la redirection, le problème peut être lié à l'authentification unique de Microsoft Entra ID vers BIG-IP.

- Accédez à Access Policy (Stratégie d'accès)>Overview (Vue d’ensemble).

- Sélectionnez Access reports (Accéder aux rapports).

- Exécutez le rapport pour la dernière heure.

- Passez en revue les journaux à la recherche d’éventuels indices.

- Pour votre session, sélectionnez le lien View session variables (Afficher les variables de session).

- Vérifiez que l’APM reçoit les revendications attendues de Microsoft Entra ID.

Aucun message d’erreur BIG-IP

Si vous ne voyez pas de page d’erreur BIG-IP, le problème est probablement davantage lié à l’authentification unique entre BIG-IP et l’application principale.

- Accédez à Access Policy (Stratégie d'accès)>Overview (Vue d’ensemble).

- Sélectionnez Active Sessions (Sessions actives).

- Sélectionnez le lien correspondant à votre session active.

- Sélectionnez le lien View Variables (Afficher les variables) pour déterminer les problèmes d’authentification unique.

- Vérifiez que BIG-IP APM échoue ou réussit pour obtenir les identificateurs d’utilisateur et de domaine corrects.

En savoir plus :

- Accédez au site devcentral.f5.com pour obtenir des exemples d’affectation de variable APM.

- Accédez à BIG-IP Access Policy Manager : éditeur de stratégie visuel sur le site techdocs.f5.com.