Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Dans cet article, vous allez découvrir les avantages de Microsoft Entra ID et comment planifier la migration de l’authentification de votre application. Cet article vous offre une vue d’ensemble des critères de planification et de sortie pour vous aider à planifier votre stratégie de migration et à comprendre comment l’authentification Microsoft Entra peut prendre en charge vos objectifs organisationnels.

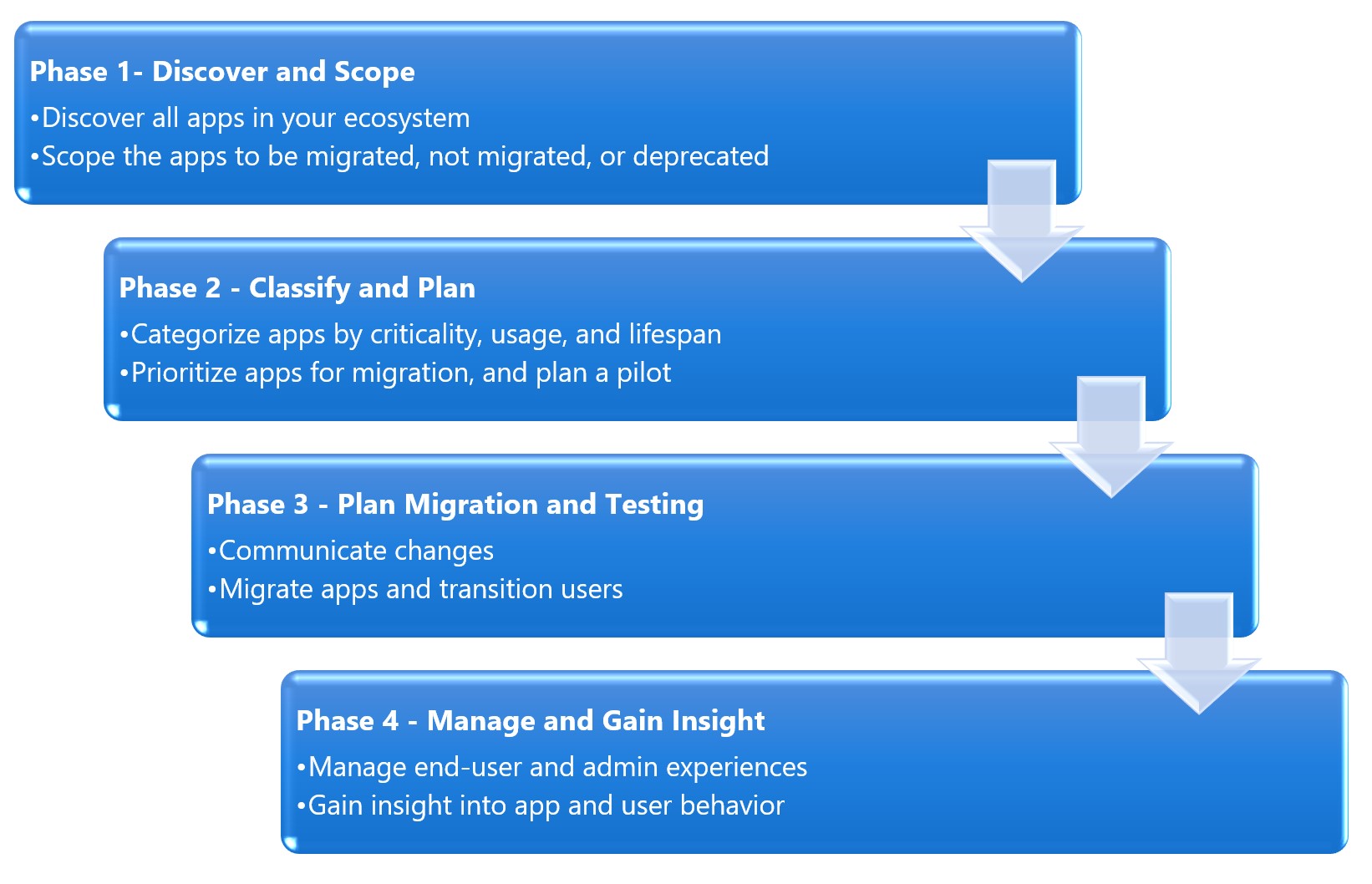

Le processus est divisé en quatre phases. Chaque phase contient des critères de planification et de sortie détaillés qui vous aident à planifier votre stratégie de migration et à comprendre comment l’authentification Microsoft Entra prend en charge vos objectifs organisationnels.

Présentation

Aujourd’hui, votre organisation requiert de nombreuses applications pour permettre aux utilisateurs d’effectuer leur travail. Vous continuez probablement à ajouter, développer ou mettre hors service des applications tous les jours. Les utilisateurs accèdent à ces applications sur un large éventail d’appareils d’entreprise et personnels, et à partir de divers emplacements. Ils ouvrent les applications de nombreuses façons, par exemple :

- Via une page d’accueil, ou portail, de l’entreprise

- En ajoutant des signets ou des favoris à leurs navigateurs

- Via l’URL d’un fournisseur pour les applications SaaS (software as a service)

- À l’aide de liens envoyés directement sur des ordinateurs de bureau ou des appareils mobiles de l’utilisateur via une solution de gestion des appareils mobiles/applications (MDM/MAM)

Vos applications utilisent probablement les types d’authentification suivants :

Security Assertion Markup Language (SAML) ou OpenID Connect (OIDC) via une solution de fédération de solutions IAM (Identity and Access Management) locale ou hébergée dans le cloud (par exemple les services de fédération Active Directory (AD FS), Okta ou Ping)

Kerberos ou NTLM via Active Directory

Authentification basée sur l’en-tête via Ping Access

Pour vous assurer que les utilisateurs peuvent accéder facilement et en toute sécurité aux applications, votre objectif est de disposer d’un ensemble unique de contrôles et de stratégies d’accès dans vos environnements locaux et sur le cloud.

Microsoft Entra ID offre une plateforme d’identité universelle qui fournit à vos employés, partenaires et clients une identité unique pour accéder aux applications souhaitées. La plateforme améliore la collaboration à partir de n’importe quelle plateforme et appareil.

Microsoft Entra ID dispose d’une suite complète de fonctionnalités de gestion des identités. La standardisation de l’authentification et de l’autorisation de votre application avec Microsoft Entra ID permet d’offrir les avantages de ces fonctionnalités.

Vous trouverez d’autres ressources de migration à l’adresse https://aka.ms/migrateapps

Planifier vos phases de migration et votre stratégie de projet

Quand des projets technologiques échouent, cela est souvent dû à des attentes incompatibles, au fait que les parties prenantes n’ont pas été impliquées ou à un manque de communication. Assurez votre réussite en planifiant le projet lui-même.

Phases de la migration

Avant de passer aux outils, vous devez comprendre comment concevoir le processus de migration. Par le biais de plusieurs ateliers en contact direct avec le client, nous vous recommandons d’effectuer les quatre phases suivantes :

Constituer l’équipe de projet

La migration d’applications est un travail d’équipe, vous devez donc vous assurer que tous les postes essentiels sont occupés. Le soutien des principaux responsables commerciaux est important. Veillez à impliquer un groupe approprié de responsables commanditaires, de décideurs de l’entreprise et d’experts (SME).

Pendant le projet de migration, une personne peut jouer plusieurs rôles ou chaque rôle peut être attribué à une personne différente, en fonction de la taille et de la structure de votre organisation. Vous pouvez également dépendre d’autres équipes qui jouent un rôle clé dans votre environnement de sécurité.

Le tableau suivant présente les rôles clés et leurs contributions :

| Rôle | Contributions |

|---|---|

| Gestionnaire de projets | Coach en charge du projet, notamment : – obtenir le soutien de la direction – impliquer les parties prenantes – gérer la planification, la documentation et la communication |

| Architecte d’identité/Administrateur d’applications Microsoft Entra | Responsable des tâches suivantes : – concevoir la solution en collaboration avec les parties prenantes – documenter la conception de la solution et les procédures opérationnelles pour le transfert à l’équipe en charge des opérations – gérer les environnements de pré-production et de production |

| Équipe des opérations AD locale | Il s’agit de l’organisation qui gère les différentes sources d’identité locales, telles que les forêts AD, les annuaires LDAP, les systèmes RH, etc. – effectuer les tâches de correction nécessaires avant la synchronisation – fournir les comptes de service requis pour la synchronisation - fournir l’accès pour configurer la fédération pour Microsoft Entra ID |

| Responsable du support informatique | Représentant de l’organisation du support informatique qui peut fournir une entrée sur la capacité de prise en charge de cette modification du point de vue du support technique. |

| Propriétaire de la sécurité | Représentant de l’équipe de sécurité qui peut s’assurer que le plan répond aux exigences de sécurité de votre organisation. |

| Propriétaires techniques d’application | Comprend les propriétaires techniques des applications et services à intégrer dans Microsoft Entra ID. Ils fournissent les attributs d’identité des applications qui doivent être inclus dans le processus de synchronisation. Ils sont généralement en relation avec les représentants CSV. |

| Propriétaires d’entreprise d’applications | Collègues des services commerciaux qui peuvent fournir des informations sur l’expérience utilisateur et l’utilité de cette modification du point de vue de l’utilisateur. Ces personnes possèdent également l’aspect commercial global de l’application, qui peut inclure la gestion de l’accès. |

| Groupe pilote d’utilisateurs | Utilisateurs qui effectuent des tests dans le cadre de leur travail quotidien, de l’expérience pilote et fournissent des commentaires pour guider les autres déploiements. |

Planifier les communications

Une communication et un engagement commerciaux efficaces sont primordiaux pour la réussite. Il est important de fournir aux parties prenantes et aux utilisateurs finaux un moyen d’obtenir des informations et de rester informés des mises à jour planifiées. Sensibilisez tout le monde à la valeur de la migration, à la chronologie attendue et à la planification de toute interruption temporaire de l’activité. Utilisez plusieurs canaux d’information, telles que les sessions de briefing, les e-mails, les réunions individuelles, les bannières et les réunions publiques.

En fonction de la stratégie de communication que vous avez choisie pour l’application, vous souhaiterez peut-être rappeler aux utilisateurs les temps d’arrêt à venir. Vous devez également vérifier qu’il n’y a aucune modification récente ou aucun impact commercial nécessitant le report du déploiement.

Dans le tableau suivant, vous trouverez la communication minimale suggérée pour informer les parties prenantes :

Phases de planification et stratégie de projet

| Communication | Audience |

|---|---|

| Sensibilisation et valeur commerciale/technique du projet | Tous sauf les utilisateurs finaux |

| Sollicitation des applications pilotes | – Propriétaires commerciaux de l’application – Propriétaires techniques de l’application – Architectes et équipe Identity |

Phase 1 - La Découverte et la Définition :

| Communication | Audience |

|---|---|

| – Sollicitation des informations sur l’application – Résultat de l’exercice d’étendue |

– Propriétaires techniques de l’application – Propriétaires commerciaux de l’application |

Phase 2 - Classifier les applications et planifier le pilote :

| Communication | Audience |

|---|---|

| – Résultat des classifications et implications pour la planification de la migration – Planification de la migration préliminaire |

– Propriétaires techniques de l’application – Propriétaires commerciaux de l’application |

Phase 3 : planifier la migration et les tests :

| Communication | Audience |

|---|---|

| – Résultat du test de migration de l’application | – Propriétaires techniques de l’application – Propriétaires commerciaux de l’application |

| - Notification informant de la migration prochaine et explication des expériences des utilisateurs finaux en résultant. - Temps d’arrêt à venir et communications complètes, y compris ce qu’ils doivent faire maintenant, des commentaires et comment obtenir de l’aide |

– Utilisateurs finaux (et tous les autres) |

Phase 4 : Gérer et obtenir des insights :

| Communication | Audience |

|---|---|

| Analytique disponible et accès | – Propriétaires techniques de l’application – Propriétaires commerciaux de l’application |

Tableau de bord de communication sur les états de la migration

La communication de l’état global du projet de migration est cruciale car elle montre la progression et aide les propriétaires d’applications dont la migration est proche à s’y préparer. Vous pouvez créer un tableau de bord simple à l’aide de Power BI ou d’autres outils de création de rapports pour fournir une visibilité sur l’état des applications pendant la migration.

Les états de la migration que vous pouvez envisager d’utiliser sont les suivants :

| États de migration | Plan d’action |

|---|---|

| Requête initiale | Rechercher l’application et contacter le propriétaire pour plus d’informations |

| Évaluation terminée | Le propriétaire de l’application évalue la configuration requise des applications et retourne le questionnaire sur l’application |

| Configuration en cours | Mettre au point les modifications nécessaires pour gérer l’authentification sur Microsoft Entra ID |

| Configuration de test réussie | Évaluer les modifications et authentifier l’application sur le locataire de test Microsoft Entra dans l’environnement de test |

| Configuration de production réussie | Modifier les configurations pour travailler avec le locataire AD de production et évaluer l’authentification de l’application dans l’environnement de test |

| Terminer / Se déconnecter | Déployer les modifications pour l’application dans l’environnement de production et exécuter sur le locataire de production Microsoft Entra |

Cette phase permet aux propriétaires d’applications de connaître le calendrier de migration et de test de leurs applications. Ils savent également quels sont les résultats d’autres applications migrées. Vous pouvez également envisager de fournir des liens vers votre base de données de traqueur de bogues pour permettre aux propriétaires de signaler et d’afficher les problèmes des applications en cours de migration.