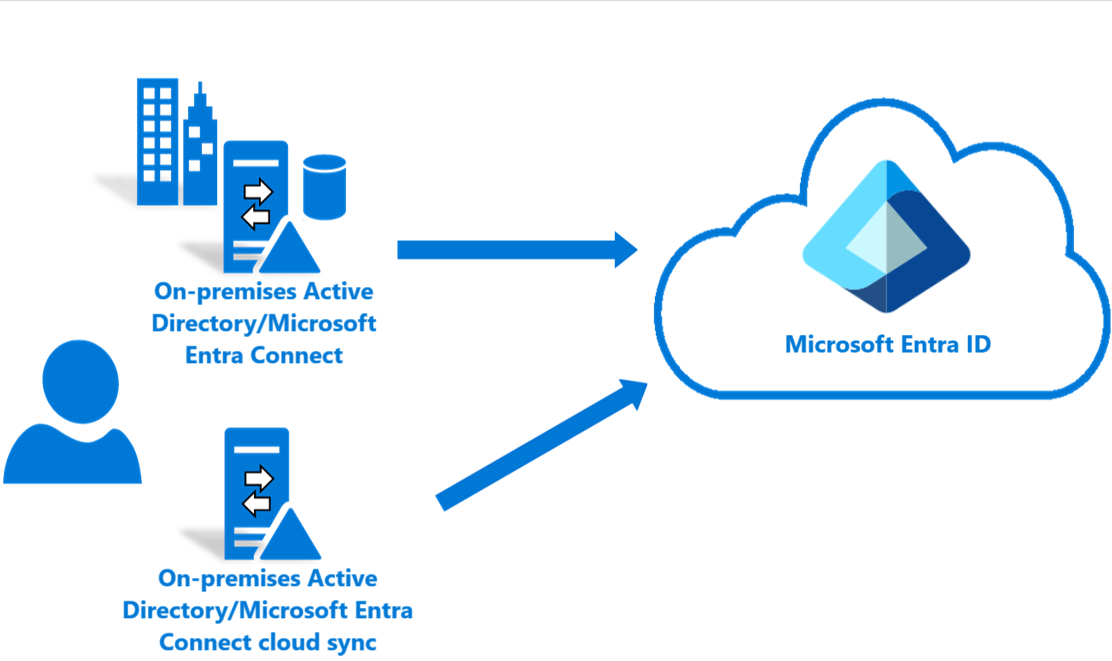

Migrer vers la synchronisation cloud Microsoft Entra pour une forêt AD synchronisée

Ce tutoriel explique comment migrer vers la synchronisation cloud pour une forêt Active Directory test déjà synchronisée à l’aide de Microsoft Entra Connect Sync.

Remarque

Cet article fournit des informations sur la migration de base, mais nous vous conseillons de consulter la documentation Migration vers la synchronisation cloud avant de tenter de migrer votre environnement de production.

À propos de l’installation

Avant de suivre ce tutoriel, tenez compte des éléments suivants :

Vous devez connaître les bases de la synchronisation cloud.

Veillez à exécuter Microsoft Entra Connect Sync version 1.4.32.0 ou ultérieure et à configurer les règles de synchronisation stipulées.

Pendant le pilotage, vous supprimerez un groupe ou une unité d’organisation de test dans l’étendue Microsoft Entra Connect Sync. Le déplacement d’objets en dehors de l’étendue provoque la suppression de ces objets dans Microsoft Entra ID.

- Objets d’utilisateur, les objets dans Microsoft Entra ID sont supprimés de façon réversible et peuvent être restaurés.

- Objets de groupe, les objets dans Microsoft Entra ID sont supprimés de façon irréversible et ne peuvent pas être restaurés.

Un nouveau type de lien a été introduit dans Microsoft Entra Connect Sync pour empêcher la suppression dans le cas d’un scénario de pilotage.

Vérifiez que ms-ds-consistencyGUID a été renseigné pour les objets figurant dans l’étendue pilote afin d’avoir une correspondance exacte entre la synchronisation cloud et les objets.

Remarque

Microsoft Entra Connect Sync ne renseigne pas ms-ds-consistencyGUID par défaut pour les objets de groupe.

- Cette configuration est destinée aux scénarios avancés. Veillez à suivre avec précision les étapes décrites dans ce tutoriel.

Prérequis

Voici les conditions préalables requises pour suivre ce didacticiel.

- Un environnement de test avec Microsoft Entra Connect Sync version 1.4.32.0 ou ultérieure

- Une unité d’organisation ou un groupe figurant dans l’étendue de la synchronisation et pouvant servir de pilote. Nous vous recommandons de commencer avec un ensemble réduit d’objets.

- Un serveur exécutant Windows Server 2016 ou versions ultérieures qui hébergera l’agent d’approvisionnement.

- L’ancre source pour Microsoft Entra Connect Sync doit être objectGuid ou ms-ds-consistencyGUID

Mettre à jour Microsoft Entra Connect

Au minimum, vous devez avoir Microsoft Entra Connect 1.4.32.0. Pour mettre à jour Microsoft Entra Connect Sync, effectuez les étapes décrites dans Microsoft Entra Connect : Mettre à niveau vers la dernière version.

Sauvegarder votre configuration Microsoft Entra Connect

Avant d’apporter des modifications, nous vous conseillons de sauvegarder votre configuration Microsoft Entra Connect. De cette façon, vous pouvez revenir à votre configuration précédente. Pour plus d’informations, consultez Importer et exporter des paramètres de configuration Microsoft Entra Connect.

Arrêter le planificateur

Microsoft Entra Connect Sync synchronise les modifications ayant lieu dans votre annuaire local en utilisant un planificateur. Pour pouvoir modifier et ajouter des règles personnalisées, vous pouvez désactiver le planificateur afin que les synchronisations ne s’exécutent pas pendant que vous faites les changements. Pour arrêter le planificateur, utilisez les étapes suivantes :

- Sur le serveur qui exécute Microsoft Entra Connect Sync, ouvrez PowerShell avec des privilèges d’administrateur.

- Exécutez

Stop-ADSyncSyncCycle. Appuyez sur Entrée. - Exécutez

Set-ADSyncScheduler -SyncCycleEnabled $false.

Remarque

Si vous exécutez votre propre planificateur personnalisé pour Microsoft Entra Connect Sync, désactivez le planificateur.

Créer une règle personnalisée de trafic entrant utilisateur

Dans l’éditeur de règles de synchronisation Microsoft Entra Connect, vous devez créer une règle de synchronisation entrante qui filtre les utilisateurs dans l’UO que vous avez identifiée précédemment. La règle de synchronisation entrante est une règle de jointure avec un attribut cible de cloudNoFlow. Cette règle indique à Microsoft Entra Connect de ne pas synchroniser les attributs de ces utilisateurs. Pour plus d’informations, consultez la documentation Migrer vers la synchronisation cloud avant de tenter de migrer votre environnement de production.

Exécutez l’éditeur de synchronisation à partir d’un menu d’application dans le poste de travail comme indiqué ci-après :

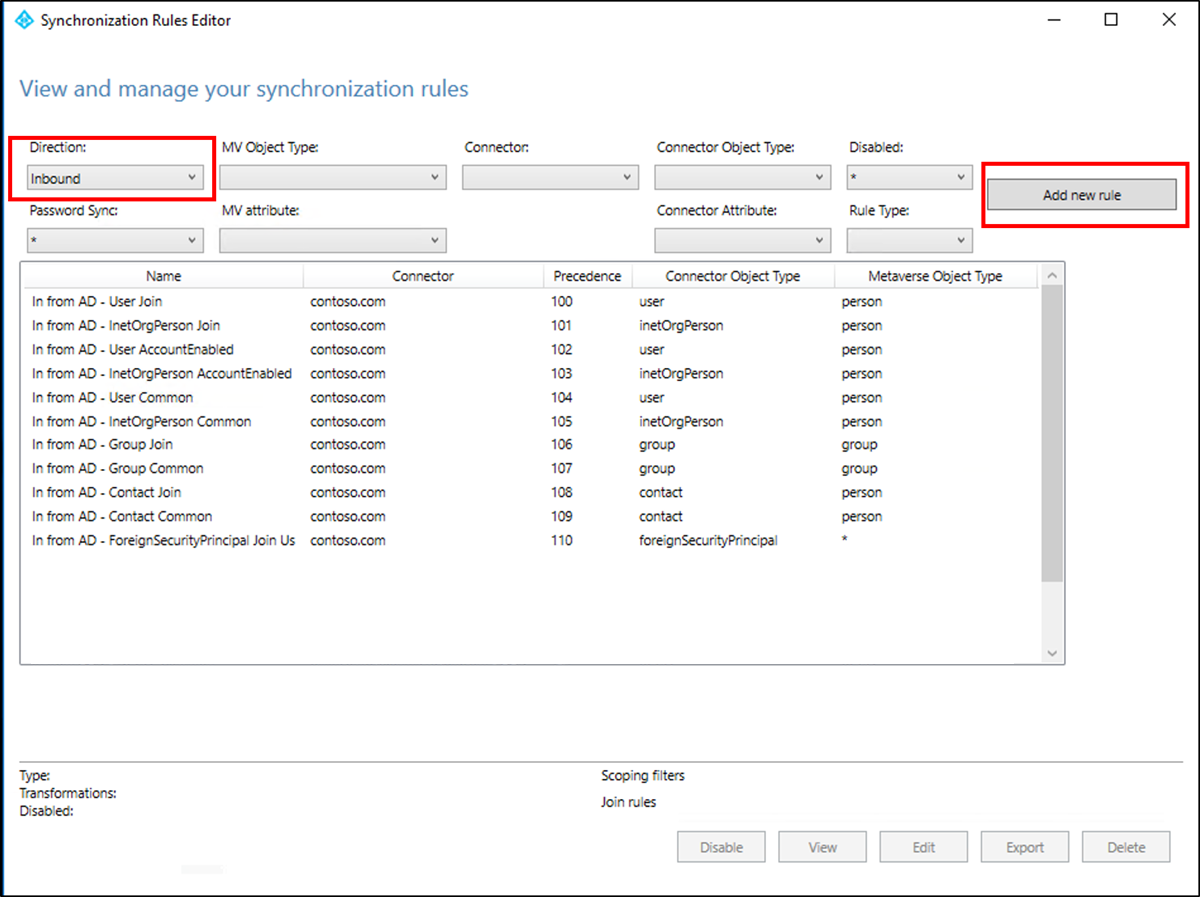

Sélectionnez Entrante dans la liste déroulante Direction, et sélectionnez Ajouter une nouvelle règle.

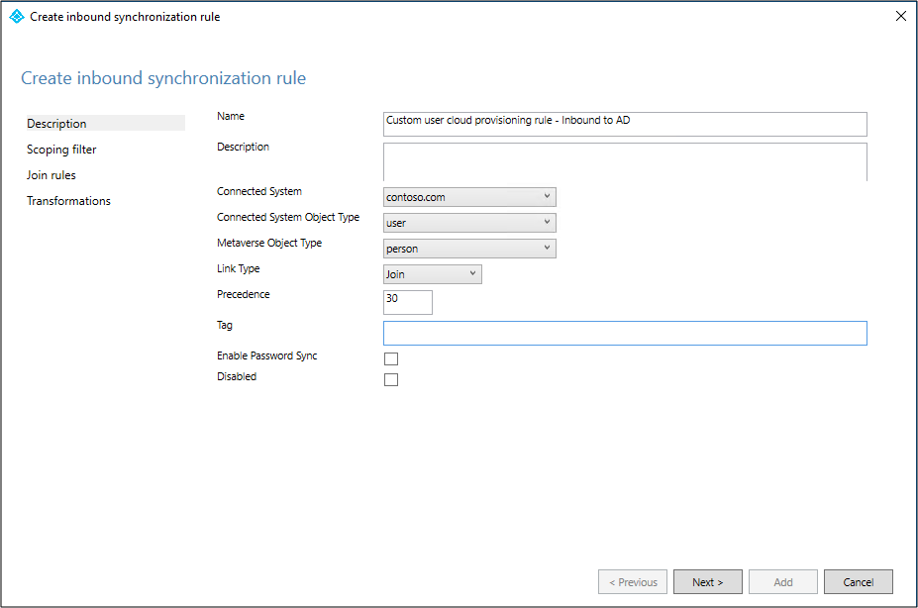

Dans la page Description, entrez les informations suivantes et sélectionnez Suivant :

- Nom : attribuez un nom explicite à la règle.

- Description : ajoutez une description explicite.

- Système connecté : choisissez le connecteur AD pour lequel vous écrivez la règle de synchronisation personnalisée

- Connected System Object Type (Type d’objet système connecté) : Utilisateur

- Metaverse Object Type (Type d’objet métaverse) : Personne

- Link Type (Type de lien) : Join

- Precedence (Précédence) : indiquez une valeur unique dans le système.

- Tag (Balise) : laissez ce champ vide.

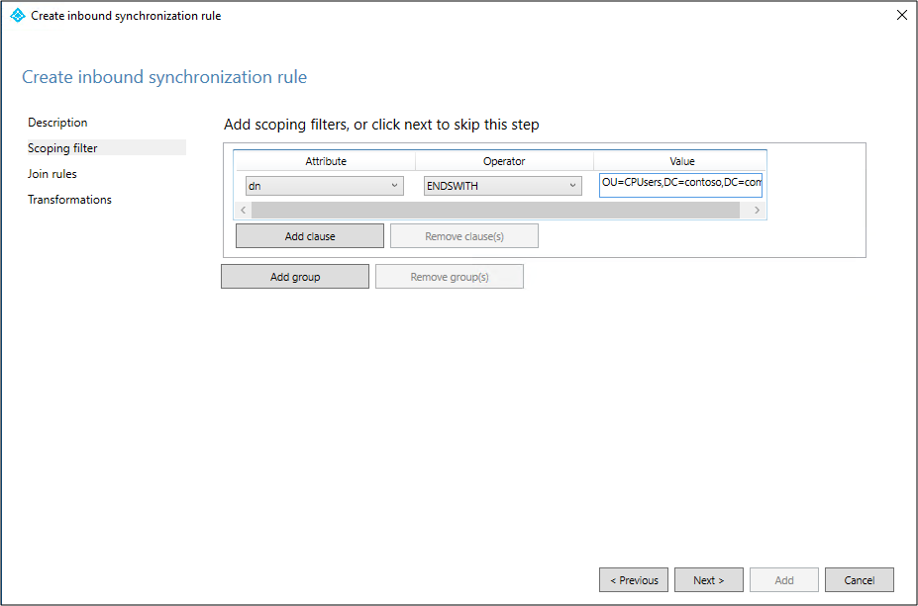

Dans la page Scoping filter (Filtre d’étendue), entrez l’unité d’organisation ou le groupe de sécurité sur lesquels vous souhaitez que le pilote s’appuie. Pour filtrer sur l’unité d’organisation, ajoutez la partie UO du nom unique. Cette règle s’appliquera à tous les utilisateurs qui se trouvent dans cette unité d’organisation. Par conséquent, si DN se termine par « OU=CPUsers,DC=contoso,DC=com », vous devez ajouter ce filtre. Sélectionnez ensuite Suivant.

Règle Attribut Opérateur Valeur Étendue d’unité d’organisation DN ENDSWITH Nom unique de l’unité d’organisation. Étendue de groupe ISMEMBEROF Nom unique du groupe de sécurité.

Dans la page des règles de jointure, sélectionnez Suivant.

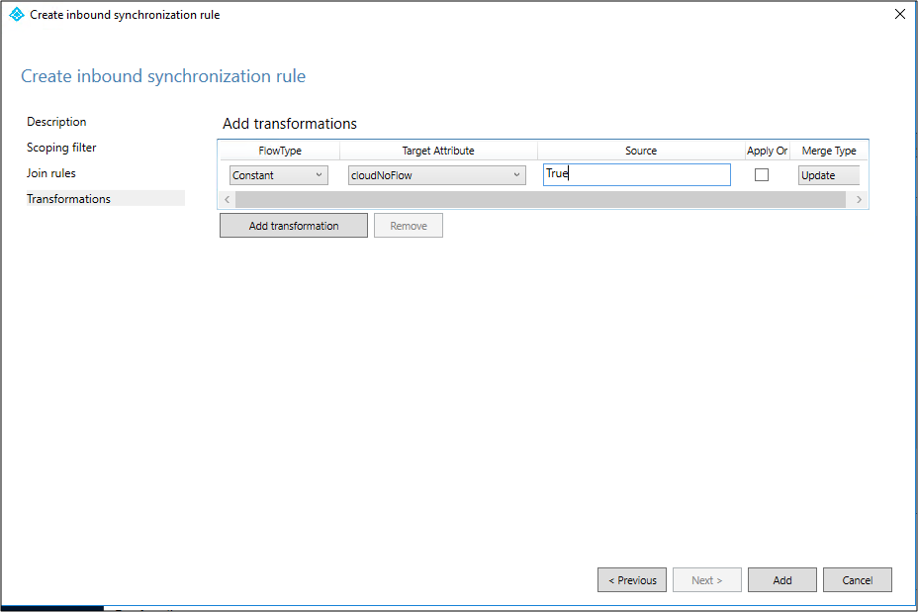

Dans la page Transformations, ajoutez une transformation constante : spécifiez True pour l’attribut cloudNoFlow. Sélectionnez Ajouter.

Les mêmes étapes doivent être suivies pour tous les types d’objets (utilisateur, groupe et contact). Répétez les étapes par connecteur AD configuré/par forêt AD.

Créer une règle personnalisée de trafic sortant utilisateur

Vous aurez également besoin d’une règle de synchronisation sortante avec un type de lien JoinNoFlow et le filtre d’étendue dont l’attribut cloudNoFlow est défini sur True. Cette règle indique à Microsoft Entra Connect de ne pas synchroniser les attributs de ces utilisateurs. Pour plus d’informations, consultez la documentation Migrer vers la synchronisation cloud avant de tenter de migrer votre environnement de production.

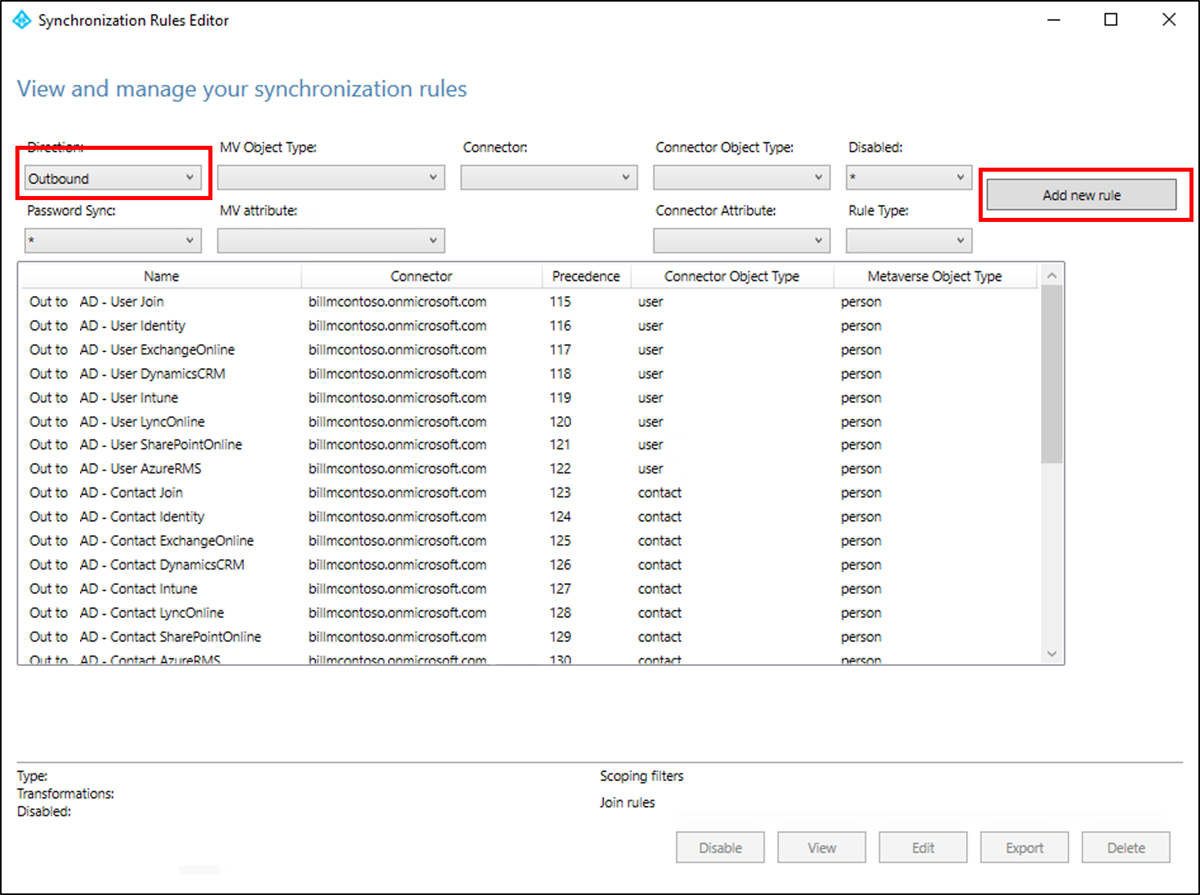

Sélectionnez Sortante dans la liste déroulante Direction, et sélectionnez Ajouter une nouvelle règle.

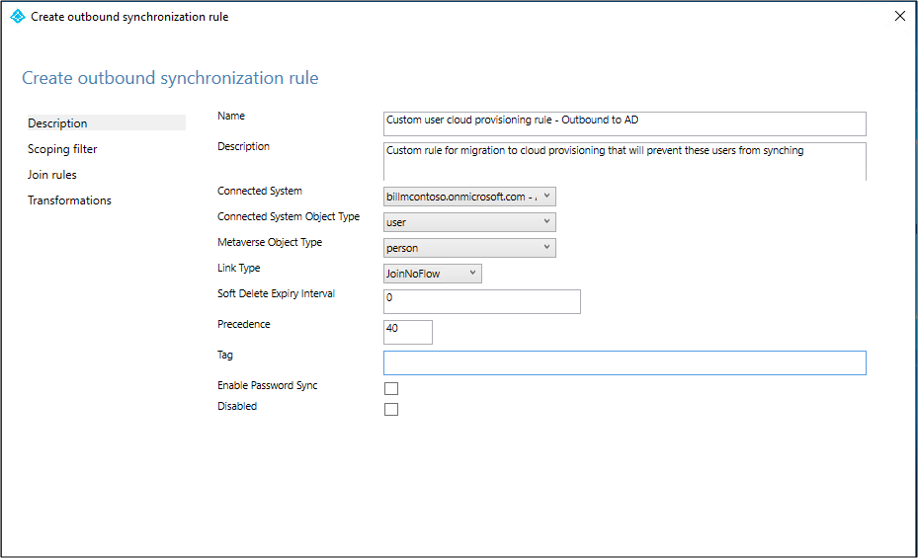

Dans la page Description, entrez les informations suivantes et sélectionnez Suivant :

- Nom : attribuez un nom explicite à la règle.

- Description : ajoutez une description explicite.

- Système connecté : choisissez le connecteur Microsoft Entra pour lequel vous écrivez la règle de synchronisation personnalisée

- Connected System Object Type (Type d’objet système connecté) : Utilisateur

- Metaverse Object Type (Type d’objet métaverse) : Personne

- Link Type (Type de lien) : JoinNoFlow

- Precedence (Précédence) : indiquez une valeur unique dans le système.

- Tag (Balise) : laissez ce champ vide.

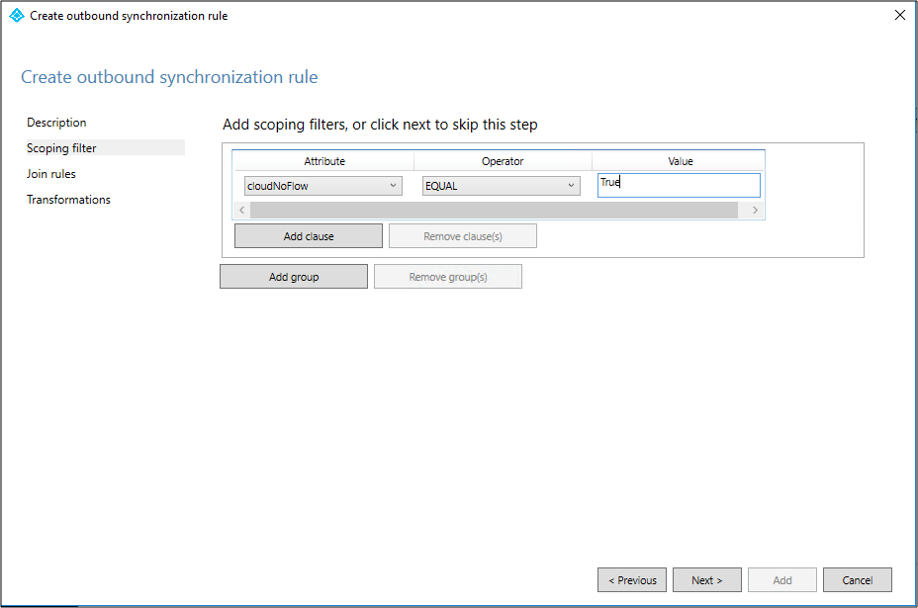

Dans la page Scoping filter (Filtre d’étendue), choisissez cloudNoFlow EQUAL True. Sélectionnez ensuite Suivant.

Dans la page des règles de jointure, sélectionnez Suivant.

Dans la page Transformations, sélectionnez Ajouter.

Les mêmes étapes doivent être suivies pour tous les types d’objets (utilisateur, groupe et contact).

Installer l’agent de provisionnement Microsoft Entra

Si vous utilisez le tutoriel Environnement de base AD et Azure, il s’agit de CP1. Pour installer l’agent, suivez ces étapes :

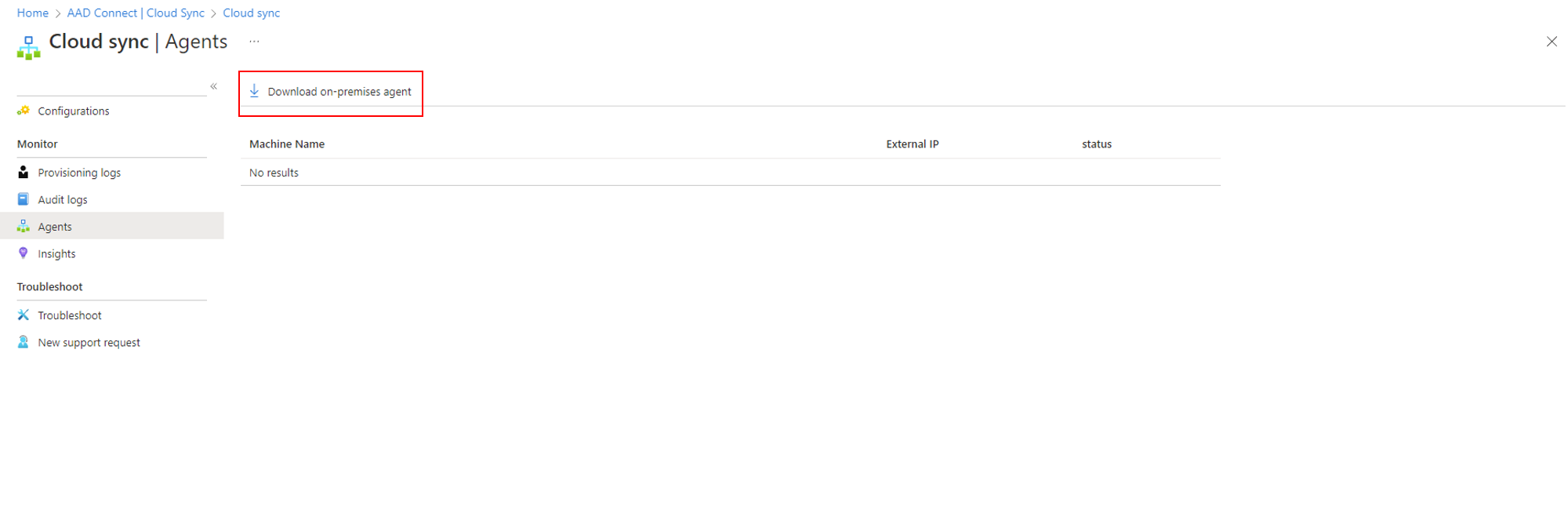

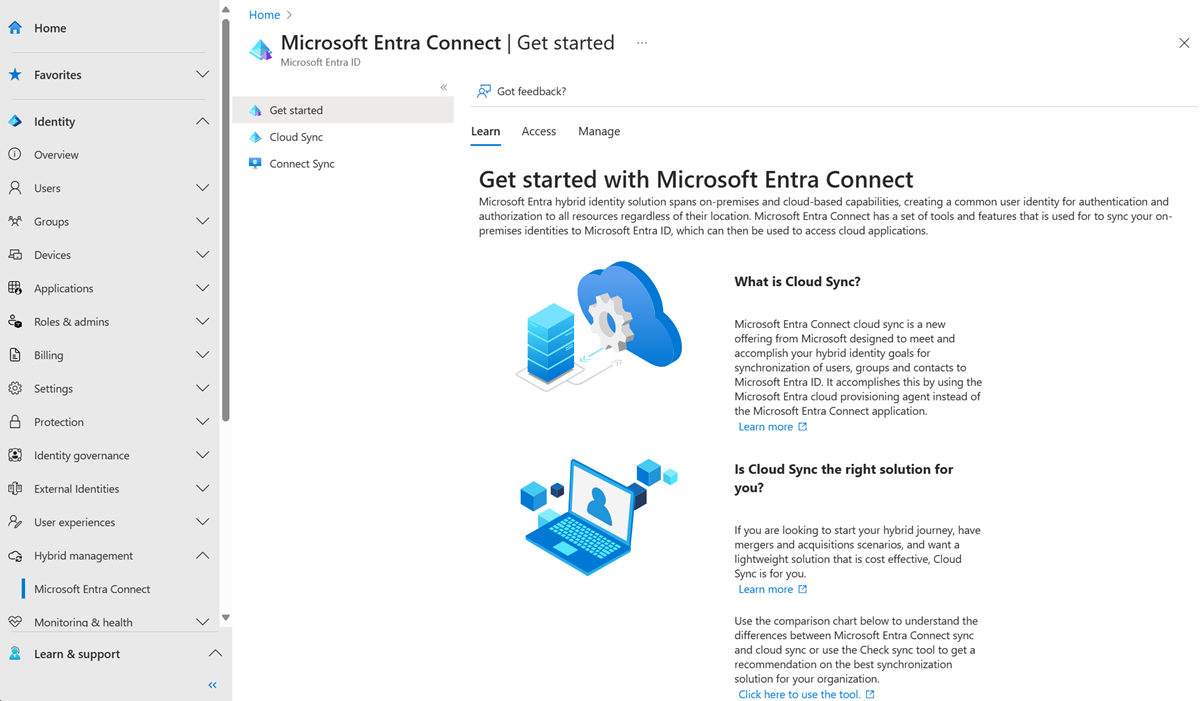

- Dans le portail Azure, sélectionnez Microsoft Entra ID.

- Sur la gauche, sélectionnez Microsoft Entra Connect.

- À gauche, sélectionnez Synchronisation cloud.

- Sélectionnez Agent à gauche.

- Sélectionnez Télécharger l’agent local, puis Accepter les conditions générales et télécharger.

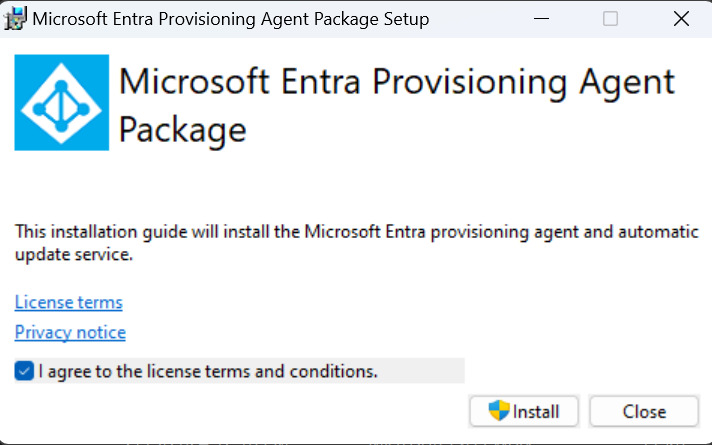

- Une fois le package de l’agent de provisionnement Microsoft Entra Connect téléchargé, exécutez le fichier d’installation AADConnectProvisioningAgentSetup.exe à partir de votre dossier de téléchargements.

Remarque

Lors de l’installation pour l’utilisation du cloud du gouvernement des États-Unis :

AADConnectProvisioningAgentSetup.exe ENVIRONMENTNAME=AzureUSGovernment

Pour plus d’informations, consultez « Installer un agent dans le cloud du gouvernement des États-Unis ».

- Dans l’écran de démarrage, sélectionnez J’accepte la licence et les conditions, puis Installer.

- Une fois l’opération d’installation terminée, l’Assistant Configuration démarre. Sélectionnez Suivant pour démarrer la configuration.

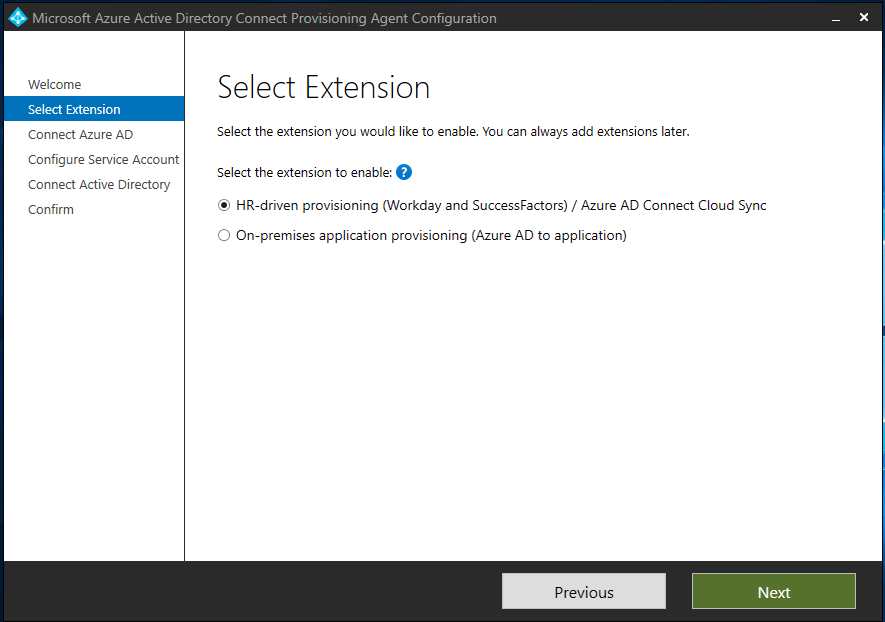

- Dans l’écran Sélectionner une extension, sélectionnez Approvisionnement piloté par les RH (Workday et SuccessFactors)/Synchronisation cloud Microsoft Entra Connect, puis sélectionnez Suivant.

Remarque

Si vous installez l’agent d’approvisionnement pour l’utiliser avec l’approvisionnement d’applications locales, sélectionnez Provisionnement d’applications locales (Microsoft Entra ID vers application).

- Connectez-vous avec un compte ayant au moins le rôle d’administrateur(-trice) d’identité hybride. Si vous avez la sécurité renforcée d’Internet Explorer activée, la connexion est bloquée. Si c’est le cas, fermez l’installation, désactivez la sécurité renforcée d’Internet Explorer et redémarrez l’installation du Package de l’agent d’approvisionnement Microsoft Entra Connect.

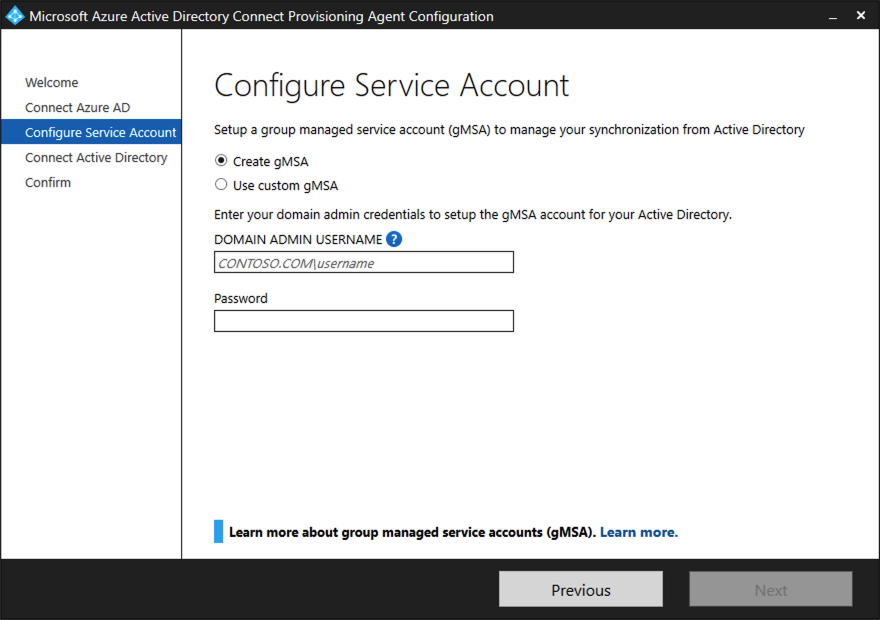

- Dans l’écran Configurer le compte de service, sélectionnez un compte de service administré de groupe (gMSA). Ce compte est utilisé pour exécuter le service d’agent. Si un compte de service géré est déjà configuré dans votre domaine par un autre agent et que vous installez un deuxième agent, sélectionnez Créer gMSA, car le système détecte le compte existant et ajoute les autorisations requises pour que le nouvel agent utilise le compte gMSA. Lorsque vous y êtes invité, choisissez :

- Créer un gMSA qui permet à l’agent de créer le compte de service administré provAgentgMSA$ pour vous. Le compte de service administré de groupe (par exemple, CONTOSO\provAgentgMSA$) est créé dans le domaine Active Directory auquel est joint le serveur hôte. Pour utiliser cette option, entrez les informations d’identification de l’administrateur de domaine Active Directory (recommandé).

- Utilisez le gMSA personnalisé et indiquez le nom du compte de service géré que vous avez créé manuellement pour cette tâche.

Pour continuer, sélectionnez suivant.

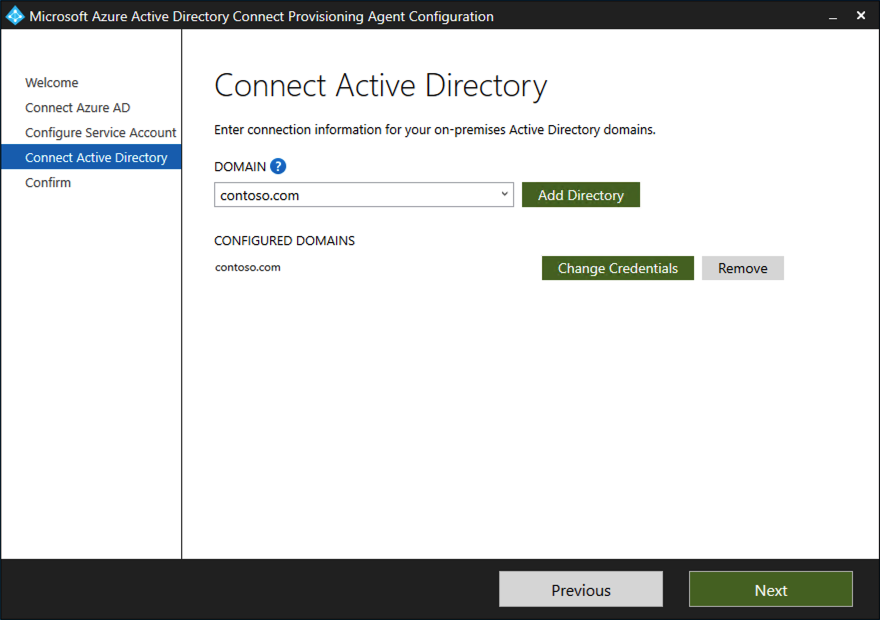

Dans l’écran Connecter Active Directory, si votre nom de domaine apparaît sous Domaines configurés, passez à l’étape suivante. Sinon, tapez votre nom de domaine Active Directory et sélectionnez Ajouter un annuaire.

Ensuite, connectez-vous avec votre compte d’administrateur de domaine Active Directory. Le mot de passe du compte d’administrateur de domaine ne doit pas avoir expiré. En cas d’expiration ou de changement du mot de passe lors de l’installation de l’agent, vous devez reconfigurer l’agent avec les nouvelles informations d’identification. Cette opération ajoute votre répertoire local. Sélectionnez OK, puis Suivant pour continuer.

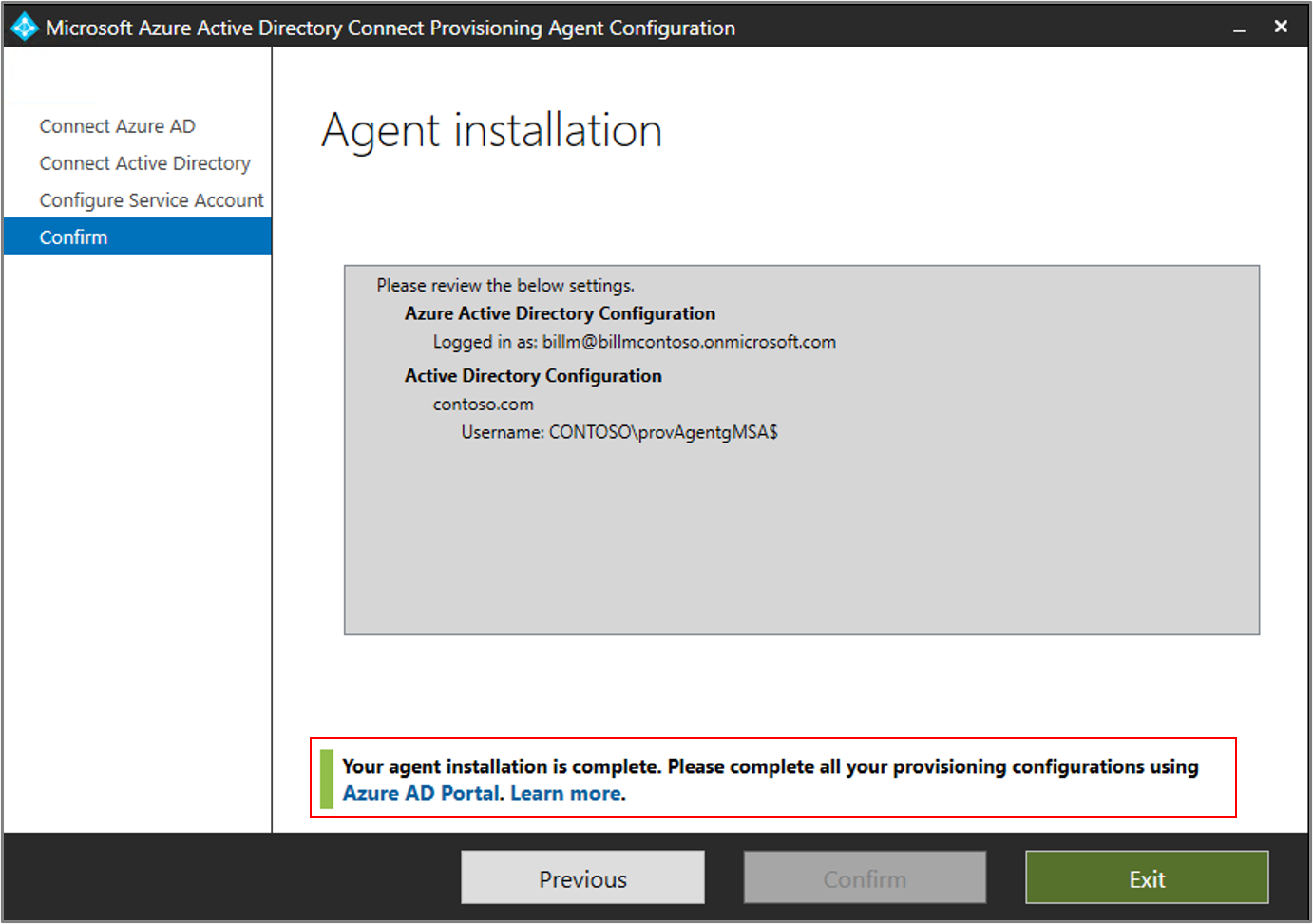

- La capture d’écran suivante montre un exemple de domaine configuré contoso.com. Sélectionnez Suivant pour continuer.

Dans l’écran Configuration terminée, cliquez sur Confirmer. Cette opération inscrit et redémarre l’agent.

Une fois cette opération terminée, vous devez être averti que La configuration de votre agent a été vérifiée. Vous pouvez sélectionner Quitter.

- Si vous voyez encore l’écran de démarrage initial, sélectionnez Fermer.

Vérifier l’installation de l’agent

La vérification de l’agent se produit dans le portail Azure et sur le serveur local qui exécute l’agent.

Vérification de l’agent dans le portail Azure

Pour vérifier que l’agent est inscrit par Microsoft Entra ID, procédez comme suit :

- Connectez-vous au portail Azure.

- Sélectionnez Microsoft Entra ID.

- Sélectionnez Microsoft Entra Connect, puis sélectionnezSynchronisation cloud.

- Dans la page Synchronisation cloud, vous voyez les agents que vous avez installés. Vérifiez que l’agent est affiché et que l’état est sain.

Sur le serveur local

Pour vérifier que l’agent est en cours d’exécution, procédez comme suit :

- Connectez-vous au serveur avec un compte Administrateur.

- Ouvrez Services en y accédant ou en allant dans Start/Run/Services.msc.

- Sous Services, assurez-vous que le Programme de mise à jour de l’agent Microsoft Entra Connect et l’Agent d’approvisionnement Microsoft Entra Connect sont présents, et que leur état est En cours d’exécution.

Vérifier la version de l’agent d’approvisionnement

Pour vérifier la version de l’agent qui est en cours d’exécution, suivez ces étapes :

- Accédez à « C:\Program Files\Microsoft Azure AD Connect Provisioning Agent »

- Cliquez avec le bouton droit sur « AADConnectProvisioningAgent.exe » et sélectionnez les propriétés.

- Cliquez sur l’onglet Détails et le numéro de version s’affiche à côté de la version du produit.

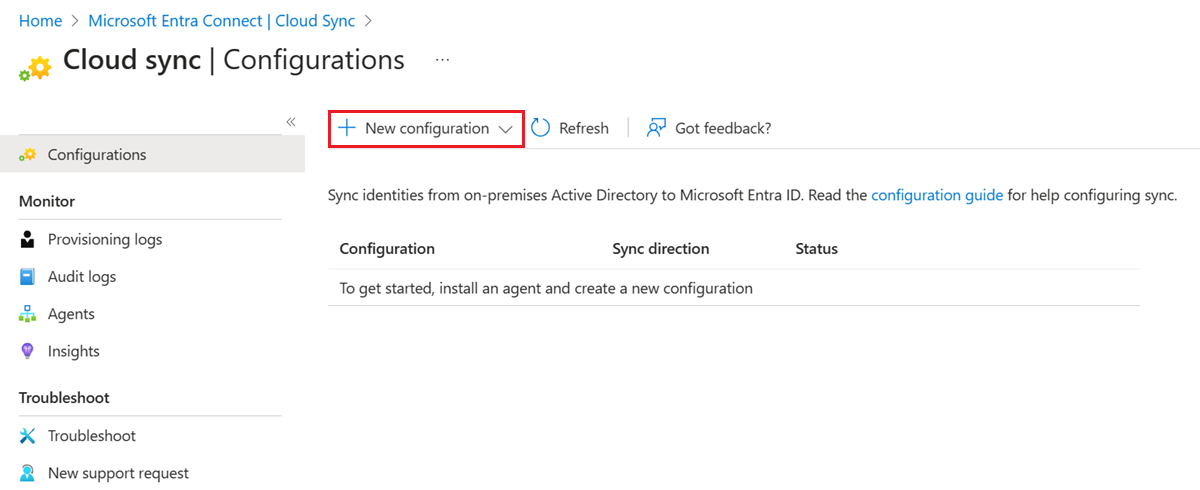

Configurer la synchronisation cloud Microsoft Entra

Pour configurer le provisionnement, procédez comme suit :

- Connectez-vous au centre d’administration Microsoft Entra au moins en tant qu’Administrateur hybride.

- Accédez à Identité>Gestion hybride>Microsoft Entra Connect>Synchronisation cloud.

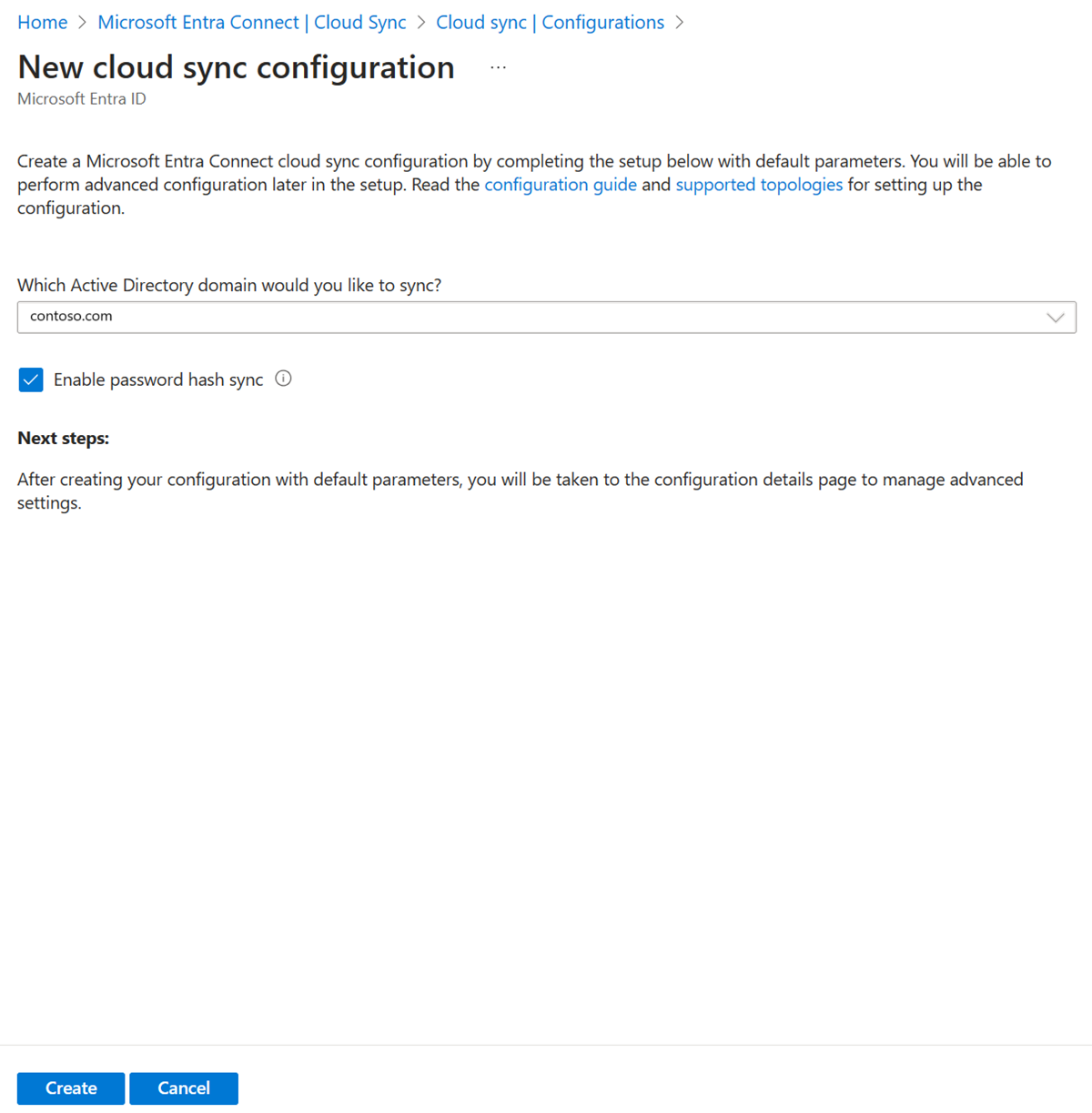

- Sélectionnez Nouvelle configuration.

- Dans l’écran Configuration, sélectionnez votre domaine et indiquez si vous souhaitez activer, ou non, la synchronisation du hachage de mot de passe. Cliquez sur Créer.

L’écran Bien démarrer s’ouvre.

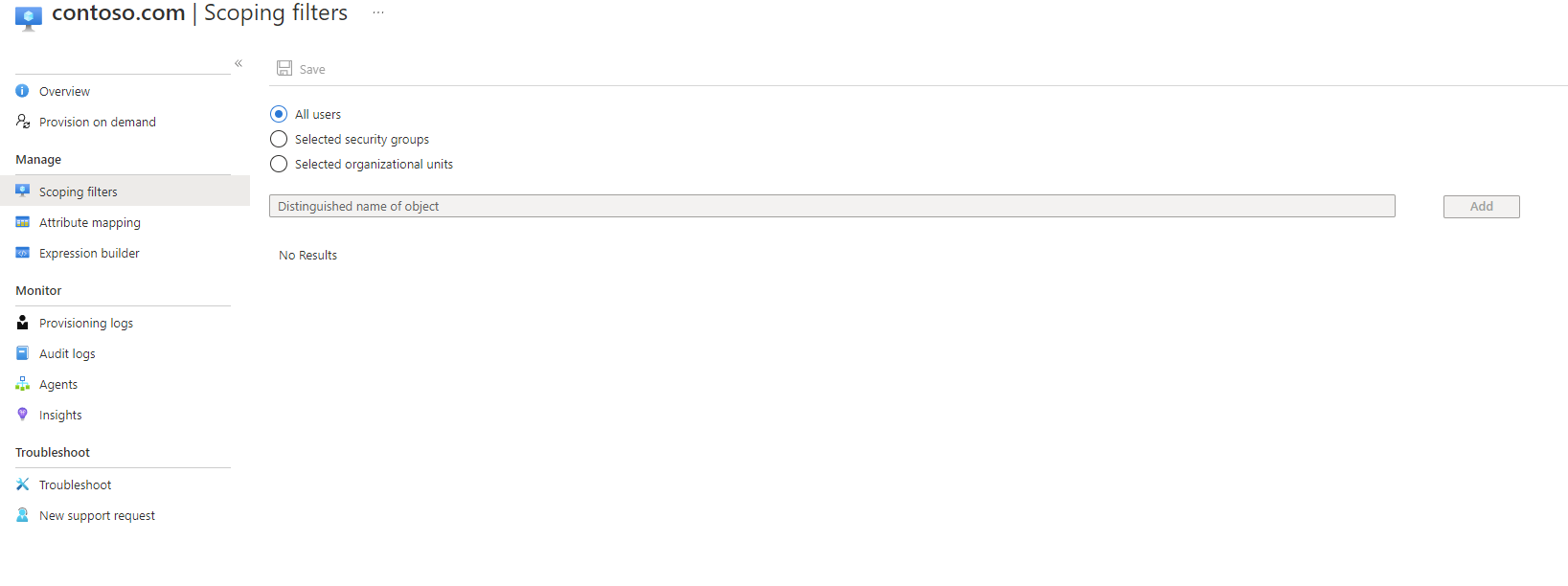

Sur l’écran Démarrage, cliquez soit sur Ajouter des filtres d’étendue à côté de l’icône Ajouter des filtres d’étendue, soit sur Filtres d’étendue à gauche sous Gérer.

- Sélectionnez le filtre d’étendue. Pour ce tutoriel, sélectionnez :

- Unités d’organisation sélectionnées : étend la configuration à appliquer à des unités d’organisation spécifiques.

- Dans la zone , entrez « OU=CPUsers,DC=contoso,DC=com ».

- Cliquez sur Ajouter. Cliquez sur Enregistrer.

Démarrer le planificateur

Microsoft Entra Connect Sync synchronise les modifications ayant lieu dans votre annuaire local en utilisant un planificateur. Maintenant que vous avez modifié les règles, vous pouvez redémarrer le planificateur. Utiliser les étapes suivantes :

- Sur le serveur qui exécute Microsoft Entra Connect Sync, ouvrez PowerShell avec des privilèges d’administrateur.

- Exécutez

Set-ADSyncScheduler -SyncCycleEnabled $true. - Exécutez

Start-ADSyncSyncCycle, puis appuyez sur Entrée.

Remarque

Si vous exécutez votre propre planificateur personnalisé pour Microsoft Entra Connect Sync, activez le planificateur.

Une fois le planificateur activé, Microsoft Entra Connect arrêtera d’exporter les modifications apportées aux objets avec cloudNoFlow=true dans le métaverse, à moins qu’un attribut de référence (par exemple, manager) ne soit mis à jour. En cas de mise à jour d’un attribut de référence sur l’objet, Microsoft Entra Connect ignore le signal cloudNoFlow et exporte toutes les mises à jour de l’objet.

Survenue d’un problème

Si le pilote ne fonctionne pas comme prévu, vous pouvez revenir à la configuration Microsoft Entra Connect Sync en suivant les étapes ci-dessous :

- Désactivez la configuration de l’approvisionnement dans le portail.

- Désactivez toutes les règles de synchronisation personnalisées créées pour le provisionnement cloud à l’aide de l’Éditeur de règles de synchronisation. La désactivation doit entraîner une synchronisation complète sur tous les connecteurs.

Étapes suivantes

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour