Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

La documentation suivante fournit des conseils sur l’utilisation de plusieurs domaines de niveau supérieur et sous-domaines lors de la fédération avec des domaines Microsoft 365 ou Microsoft Entra.

Prise en charge de plusieurs domaines de niveau supérieur

La fédération de plusieurs domaines de niveau supérieur avec Microsoft Entra ID nécessite une configuration supplémentaire qui n’est pas demandée pour la fédération avec un seul domaine de niveau supérieur.

Lorsqu’un domaine est fédéré avec Microsoft Entra ID, plusieurs propriétés sont définies sur le domaine dans Azure. L’une des plus importantes est IssuerUri. Cette propriété est un URI qui est utilisé par Microsoft Entra ID pour identifier le domaine auquel le jeton est associé. L’URI n’a pas besoin de résoudre quoi que ce soit, mais il doit s’agir d’un URI valide. Par défaut, Microsoft Entra ID affecte l’URI à la valeur de l’identificateur du service de fédération dans votre configuration AD FS locale.

Remarque

L’identificateur du service de fédération est un URI qui identifie de façon unique un service de fédération. Le service de fédération est une instance d’AD FS qui fonctionne en tant que service du jeton de sécurité.

Vous pouvez afficher IssuerUri à l’aide de la commande PowerShell Get-EntraDomainFederationSettings -DomainName <your domain>.

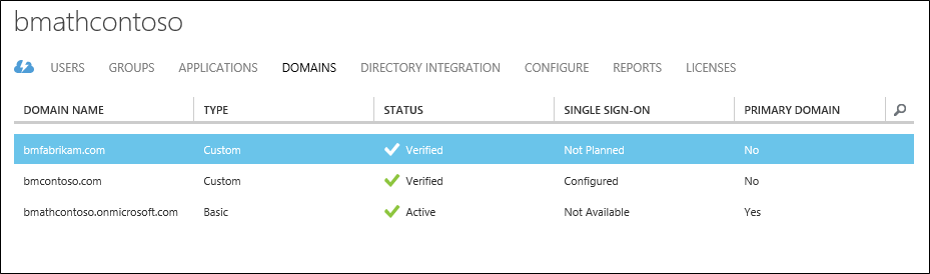

Un problème survient lorsque vous ajoutez plusieurs domaines de niveau supérieur. Par exemple, supposons que vous avez configuré la fédération entre Microsoft Entra ID et votre environnement local. Pour ce document, le domaine bmcontoso.com est utilisé. Un second domaine de premier niveau, bmfabrikam.com, est alors ajouté.

Lorsque vous essayez de convertir le domaine bmfabrikam.com pour qu’il soit fédéré, une erreur se produit. La raison de cette erreur tient à une contrainte dans Microsoft Entra ID qui n’autorise pas IssuerUri à avoir la même valeur pour plusieurs domaines.

Paramètre SupportMultipleDomain

Pour contourner cette contrainte, nous devons ajouter un IssuerUri différent, ce qui peut être effectué à l’aide du paramètre -SupportMultipleDomain. Ce paramètre est utilisé avec les applets de commande suivantes :

New-MgDomainFederationConfigurationUpdate-MgDomainFederationConfiguration

Ce paramètre permet à Microsoft Entra ID de configurer IssuerUri afin qu’il soit basé sur le nom du domaine. IssuerUri sera unique dans tous les annuaires de Microsoft Entra ID. L’utilisation du paramètre permet à la commande PowerShell de s’exécuter correctement.

-SupportMultipleDomain ne modifie pas les autres points de terminaison qui sont toujours configurés pour pointer vers le service de fédération adfs.bmcontoso.com.

-SupportMultipleDomain s’assure également que le système AD FS inclut la valeur Issuer appropriée dans les jetons émis pour Microsoft Entra ID. Cette valeur est définie en prenant la partie domaine de l’UPN de l’utilisateur et en l’utilisant comme domaine dans IssuerUri, c’est-à-dire https://{upn suffix}/adfs/services/trust.

Ainsi, pendant l’authentification auprès de Microsoft Entra ID ou de Microsoft 365, l’élément IssuerUri du jeton de l’utilisateur est employé pour localiser le domaine dans Microsoft Entra ID. Si aucune correspondance ne peut être trouvée, l’authentification échoue.

Par exemple, si l’UPN d’un utilisateur est bsimon@bmcontoso.com, l’élément IssuerUri dans le jeton émis par AD FS a la valeur http://bmcontoso.com/adfs/services/trust. Cet élément correspond à la configuration Microsoft Entra et donc l’authentification réussit.

La règle de revendication personnalisée suivante implémente cette logique :

c:[Type == "http://schemas.xmlsoap.org/claims/UPN"] => issue(Type = "http://schemas.microsoft.com/ws/2008/06/identity/claims/issuerid", Value = regexreplace(c.Value, ".+@(?<domain>.+)", "http://${domain}/adfs/services/trust/"));

Importante

Afin d’utiliser le commutateur -SupportMultipleDomain lors de la tentative d’ajout de nouveaux domaines ou la conversion de domaines déjà existants, votre approbation fédérée doit déjà avoir été configurée pour les prendre en charge.

Comment mettre à jour l'approbation entre AD FS et Microsoft Entra ID

Si vous n’avez pas configuré l’approbation fédérée entre AD FS et votre instance Microsoft Entra ID, vous devrez peut-être recréer cette approbation. En effet, lorsqu’elle est configurée sans le paramètre -SupportMultipleDomain, l’élément IssuerUri est défini sur la valeur par défaut. Dans la capture d’écran ci-dessous, vous pouvez voir que IssuerUri a la valeur https://adfs.bmcontoso.com/adfs/services/trust.

Si vous avez ajouté un nouveau domaine dans le Centre d’administration Microsoft Entra , puis que vous tentez de le convertir à l’aide New-MgDomainFederationConfiguration -DomainName <your domain>, vous obtiendrez une erreur.

Utilisez les étapes ci-dessous pour ajouter un domaine de niveau supérieur supplémentaire. Si vous avez déjà ajouté un domaine sans utiliser le paramètre -SupportMultipleDomain, commencez par supprimer et mettre à jour votre domaine d’origine. Si vous n’avez pas encore ajouté un domaine de niveau supérieur, vous pouvez commencer par ajouter un domaine à l’aide de PowerShell de Microsoft Entra Connect.

Utilisez les étapes suivantes pour supprimer l’approbation de Microsoft Online et mettre à jour votre domaine d’origine.

- Sur votre serveur de fédération AD FS, ouvrez Gestion AD FS.

- Dans le volet gauche, développez Relations d’approbation et Approbations de la partie de confiance.

- Sur la droite, supprimez l’entrée Plateforme d’identité Microsoft Office 365 .

- Dans PowerShell, entrez

Connect-Entra -Scopes 'Domain.ReadWrite.All'. - Dans PowerShell, entrez

Update-MgDomainFederationConfiguration -DomainName <Federated Domain Name> -SupportMultipleDomain. Cette mise à jour concerne le domaine d’origine. Donc, en utilisant les domaines ci-dessus, cela donnerait :Update-MgDomainFederationConfiguration -DomainName bmcontoso.com -SupportMultipleDomain

Procédez comme suit pour ajouter le nouveau domaine de niveau supérieur à l’aide de PowerShell

- Sur une machine qui a le Module Azure AD PowerShell installé, exécutez la commande PowerShell suivante :

$cred=Get-Credential. - Entrez le nom d’utilisateur et le mot de passe d’un administrateur d’identité hybride pour le domaine Microsoft Entra avec lequel vous voulez fédérer

- Dans PowerShell, entrez

Connect-Entra -Scopes 'Domain.ReadWrite.All' - Dans PowerShell, entrez

New-MgDomainFederationConfiguration –SupportMultipleDomain –DomainName

Procédez comme suit pour ajouter le nouveau domaine de niveau supérieur à l’aide de Microsoft Entra Connect.

- Lancez Microsoft Entra Connect à partir du bureau ou du menu Démarrer

- Choisissez « Ajouter un domaine Microsoft Entra supplémentaire »

- Entrez votre Microsoft Entra ID et vos informations d’identification Active Directory

- Sélectionnez le second domaine que vous souhaitez configurer pour la fédération.

- Cliquez sur Installer

Vérifiez le nouveau domaine de niveau supérieur

À l’aide de la commande PowerShell Get-MgDomainFederationConfiguration -DomainName <your domain>vous pouvez afficher l’IssuerUri mis à jour. La capture d’écran ci-dessous montre les paramètres de la fédération mis à jour sur le domaine d’origine http://bmcontoso.com/adfs/services/trust

Et IssuerUri sur le nouveau domaine a été défini sur https://bmcontoso.com/adfs/services/trust

Prise en charge des sous-domaines

Lorsque vous ajoutez un sous-domaine, en raison de la façon dont Microsoft Entra ID a géré les domaines, il hérite des paramètres du parent. Donc, IssuerUri doit correspondre aux parents.

Donc, supposons que j’ai bmcontoso.com et que j’ajoute ensuite corp.bmcontoso.com. L’IssuerUri pour un utilisateur de corp.bmcontoso.com doit être http://bmcontoso.com/adfs/services/trust. Toutefois, la règle standard implémentée ci-dessus pour Microsoft Entra ID génère un jeton avec un émetteur en tant que http://corp.bmcontoso.com/adfs/services/trust, ce qui ne correspond pas à la valeur requise du domaine et l’authentification échoue.

Activation de la prise en charge des sous-domaines

Pour contourner ce problème, l’approbation de la partie de confiance AD FS de Microsoft Online doit être mise à jour. Pour cela, vous devez configurer une règle de revendication personnalisée afin qu’elle retire tous les sous-domaines du suffixe UPN de l’utilisateur pendant la construction de la valeur Issuer.

Utilisez la revendication suivante :

c:[Type == "http://schemas.xmlsoap.org/claims/UPN"] => issue(Type = "http://schemas.microsoft.com/ws/2008/06/identity/claims/issuerid", Value = regexreplace(c.Value, "^.*@([^.]+\.)*?(?<domain>([^.]+\.?){2})$", "http://${domain}/adfs/services/trust/"));

[!NOTE] Le dernier numéro de l’expression régulière définit le nombre de domaines parents dans votre domaine racine. Dans le cas présent, bmcontoso.com est utilisé. Donc, deux domaines parents sont nécessaires. Si trois domaines parents doivent être conservés (par exemple, corp.bmcontoso.com), le nombre est trois. Éventuellement, une plage peut être indiquée, la correspondance étant effectuée avec un maximum de domaines. « {2,3} » correspond à deux ou trois domaines (par exemple, bmfabrikam.com et corp.bmcontoso.com).

Utilisez les étapes suivantes pour ajouter une revendication personnalisée pour prendre en charge des sous-domaines.

- Ouvrez Gestion AD FS

- Cliquez avec le bouton droit sur la confiance RP Microsoft Online et choisissez Modifier les règles de revendication

- Sélectionnez la troisième règle de revendication et remplacez

- Remplacez la revendication en cours :

c:[Type == "http://schemas.xmlsoap.org/claims/UPN"] => issue(Type = "http://schemas.microsoft.com/ws/2008/06/identity/claims/issuerid", Value = regexreplace(c.Value, ".+@(?<domain>.+)","http://${domain}/adfs/services/trust/"));

par

c:[Type == "http://schemas.xmlsoap.org/claims/UPN"] => issue(Type = "http://schemas.microsoft.com/ws/2008/06/identity/claims/issuerid", Value = regexreplace(c.Value, "^.*@([^.]+\.)*?(?<domain>([^.]+\.?){2})$", "http://${domain}/adfs/services/trust/"));

- Cliquez sur OK. Cliquez sur Appliquer. Cliquez sur OK. Fermez Gestion AD FS.

Étapes suivantes

Microsoft Entra Connect étant installé, vous pouvez vérifier l’installation et attribuer des licences.

Pour en savoir plus sur ces fonctionnalités, activées lors de l’installation : Mise à niveau automatique, Prévention des suppressions accidentelles et Microsoft Entra Connect Health.

Pour en savoir plus sur ces sujets courants : planificateur et comment déclencher la synchronisation.

Explorez plus en détail l’Intégration de vos identités locales avec Microsoft Entra ID.