Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Cet article est une présentation du fonctionnement de l'authentification directe Microsoft Entra. Pour en savoir plus sur la sécurité et accéder à d’autres détails techniques, consultez l’article Présentation approfondie des fonctions de sécurité.

Comment fonctionne l'authentification directe Microsoft Entra ?

Remarque

Pour que l’authentification directe fonctionne, les utilisateurs doivent être attribués dans Microsoft Entra ID à partir d’une instance Active Directory locale à l’aide de Microsoft Entra Connect. La fonctionnalité Authentification directe ne s’applique pas aux utilisateurs « cloud uniquement ».

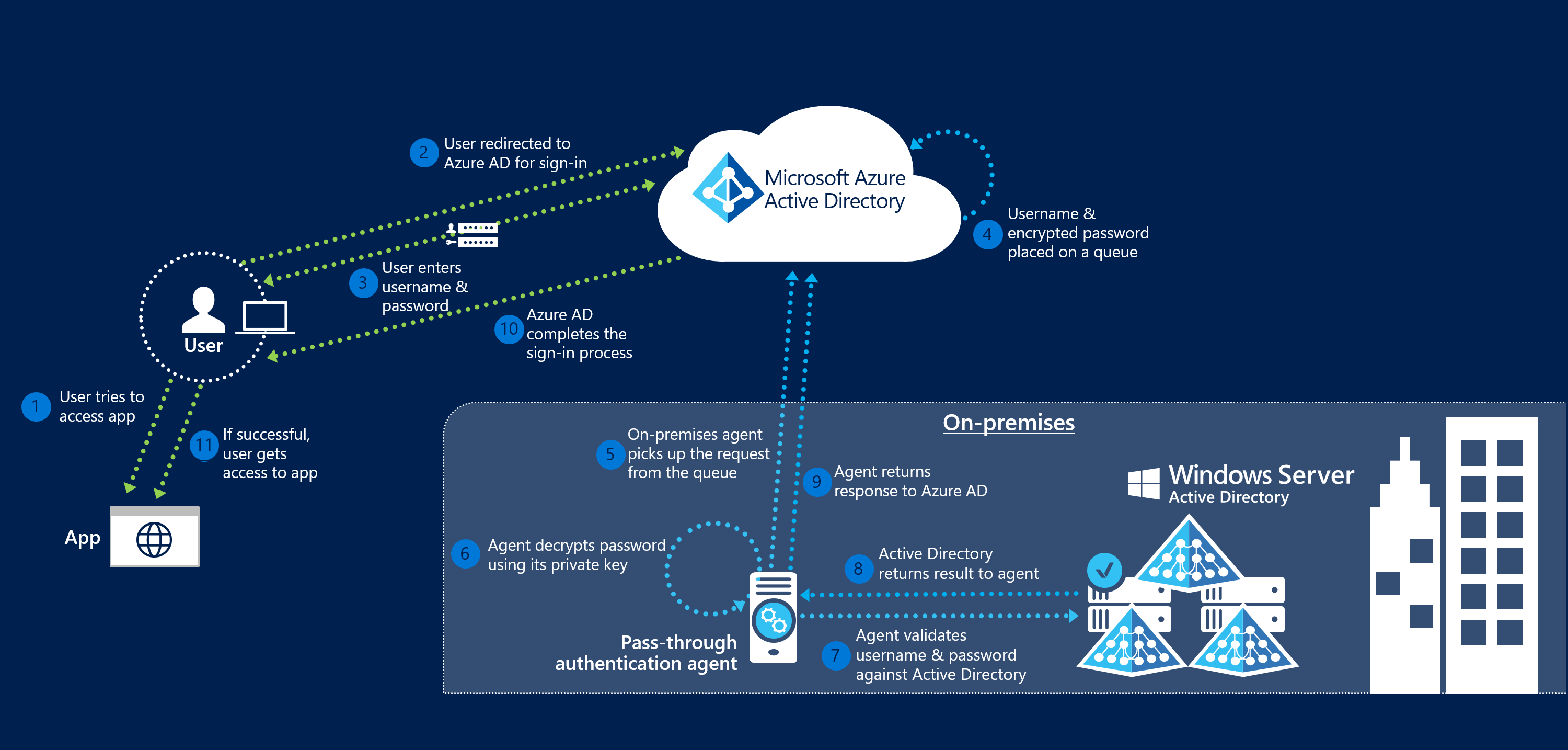

Quand un utilisateur tente de se connecter à une application sécurisée par Microsoft Entra ID et que l’authentification directe est activée sur le locataire, voici ce qu’il se passe :

- L'utilisateur tente d’accéder à une application, par exemple, Outlook Web App.

- Si l’utilisateur n’est pas encore connecté, l’utilisateur est redirigé vers la page de connexion de l’utilisateur Microsoft Entra ID.

- L’utilisateur entre son nom d’utilisateur dans la page de connexion Microsoft Entra, puis sélectionne le bouton Suivant.

- L’utilisateur entre son mot de passe dans la page de connexion Microsoft Entra, puis sélectionne le bouton Se connecter.

- Lors de la réception de la demande de connexion, Microsoft Entra ID place le nom d’utilisateur et le mot de passe (chiffré à l’aide de la clé publique des agents d’authentification) dans une file d’attente.

- Un agent d’authentification local récupère le nom d’utilisateur et le mot de passe chiffré à partir de la file d’attente. Notez que l’agent n’interroge pas fréquemment les requêtes à partir de la file d’attente, mais qu’il les récupère via une connexion permanente établie au préalable.

- L’agent déchiffre le mot de passe à l’aide de sa clé privée.

- L’agent valide le nom d’utilisateur et le mot de passe par rapport à votre annuaire Active Directory à l’aide des API Windows standard, un mécanisme similaire à celui utilisé par les services de fédération Active Directory (AD FS). Le nom d’utilisateur peut être soit le nom d’utilisateur sur site par défaut, généralement

userPrincipalName, soit un autre attribut (appeléAlternate ID) configuré dans Microsoft Entra Connect. - Le contrôleur de domaine Active Directory sur site évalue la demande et retourne la réponse appropriée (succès, échec, mot de passe expiré ou utilisateur verrouillé) à l’agent.

- L’agent d’authentification renvoie à son tour cette réponse à Microsoft Entra ID.

- Microsoft Entra ID évalue la réponse et répond à l'utilisateur comme il convient. Par exemple, Microsoft Entra ID connecte immédiatement l'utilisateur ou requiert une authentification multifacteur Microsoft Entra.

- Si l’utilisateur parvient à se connecter, il peut accéder à l’application.

Le schéma suivant illustre tous les composants et les étapes impliquées dans ce processus :

Étapes suivantes

- Limitations actuelles : Découvrez quels scénarios sont pris en charge et ceux qui ne le sont pas.

- Démarrage rapide : soyez opérationnel sur l’authentification directe Microsoft Entra.

- Migrez vos applications vers Microsoft Entra ID : Ressources pour vous aider à migrer l’accès aux applications et l’authentification vers Microsoft Entra ID.

- Verrouillage intelligent : configurez la fonctionnalité Verrouillage intelligent sur votre locataire pour protéger les comptes d'utilisateur.

- Forum aux questions : obtenez des réponses aux questions fréquemment posées.

- Résoudre les problèmes : apprenez à résoudre les problèmes courants liés à la fonctionnalité d’authentification directe.

- Présentation approfondie de la sécurité : obtenez des informations techniques détaillées sur la fonctionnalité d’authentification directe.

- Jonction hybride Microsoft Entra : configurez la fonctionnalité de jonction hybride Microsoft Entra sur votre locataire pour l’authentification unique sur vos ressources cloud et locales.

- SSO transparent Microsoft Entra : apprenez-en davantage sur cette fonctionnalité complémentaire.

- UserVoice : Utilisez le Forum Microsoft Entra pour déposer de nouvelles demandes de fonctionnalités.