Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Cet article explique comment créer un rôle personnalisé avec des autorisations pour gérer les attributions d’applications d’entreprise pour les utilisateurs et groupes dans AMicrosoft Entra ID. Pour connaître les éléments des attributions de rôles et la signification des termes tels que le sous-type, l’autorisation et le jeu de propriétés, consultez la vue d’ensemble des rôles personnalisés.

Prérequis

- Licence Microsoft Entra ID P1 ou P2

- Administrateur de rôle privilégié

- Module Microsoft Graph PowerShell lors de l’utilisation de PowerShell

- Consentement administrateur (avec l’Afficheur Graph pour l’API Microsoft Graph)

Pour plus d’informations, consultez Conditions préalables pour utiliser PowerShell ou l’Explorateur Graph.

Autorisations des rôles des applications d’entreprise

Deux autorisations d’applications d’entreprise sont décrites dans cet article. Tous les exemples utilisent l’autorisation de mise à jour.

- Pour lire les attributions d’utilisateurs et de groupes au niveau de l’étendue, accordez l’autorisation

microsoft.directory/servicePrincipals/appRoleAssignedTo/read - Pour gérer les attributions d’utilisateurs et de groupes au niveau de l’étendue, accordez l’autorisation

microsoft.directory/servicePrincipals/appRoleAssignedTo/update

L’octroi de l’autorisation de mise à jour permet au destinataire de gérer les attributions d’utilisateurs et de groupes aux applications d’entreprise. L’étendue des attributions d’utilisateurs et/ou de groupes peut être accordée pour une seule application ou pour toutes les applications. Si elle est accordée au niveau de l’organisation, le destinataire peut gérer les attributions pour toutes les applications. Si elle est accordée au niveau de l’application, le destinataire peut uniquement gérer les attributions pour l’application spécifiée.

L’octroi de l’autorisation de mise à jour s’effectue en deux étapes :

- Créer un rôle personnalisé avec l’autorisation

microsoft.directory/servicePrincipals/appRoleAssignedTo/update - Octroyez aux utilisateurs ou groupes des autorisations pour gérer les attributions d’utilisateurs et de groupes aux applications d’entreprise. Vous pouvez alors définir l’étendue au niveau de l’organisation ou d’une application unique.

Créer un rôle personnalisé

Dans le centre d'administration de Microsoft Entra, vous pouvez créer et gérer des rôles personnalisés pour contrôler l'accès et les permissions pour les applications d'entreprise.

Remarque

Les rôles personnalisés sont créés et gérés au niveau de l’organisation, et sont uniquement disponibles à partir de la page Vue d’ensemble de l’organisation.

Connectez-vous au Centre d’administration Microsoft Entra en tant qu’administrateur de rôle privilégié au moins.

Accédez à Entra ID>Rôles et administrateurs.

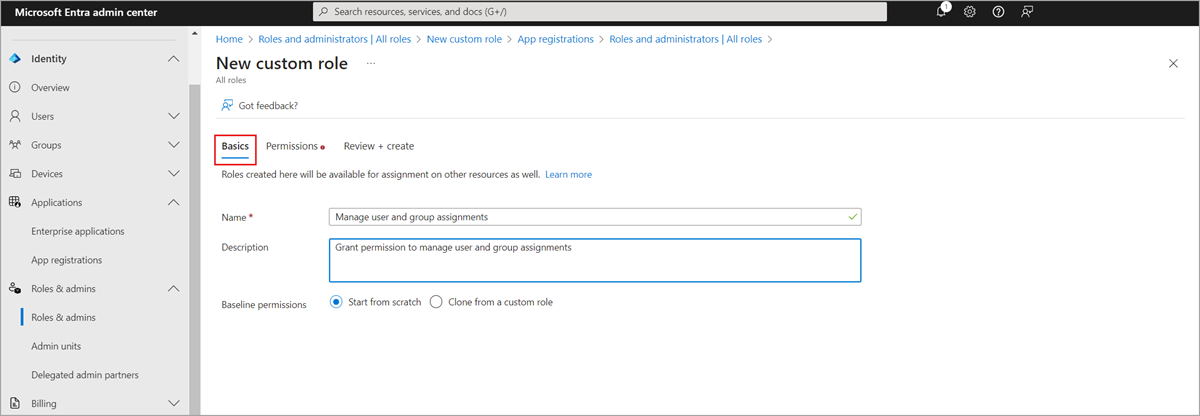

Sélectionnez Nouveau rôle personnalisé.

Sous l’onglet Informations de base , indiquez « Gérer les attributions d’utilisateurs et de groupes » pour le nom du rôle et « Accorder des autorisations pour gérer les attributions d’utilisateurs et de groupes » pour la description du rôle, puis sélectionnez Suivant.

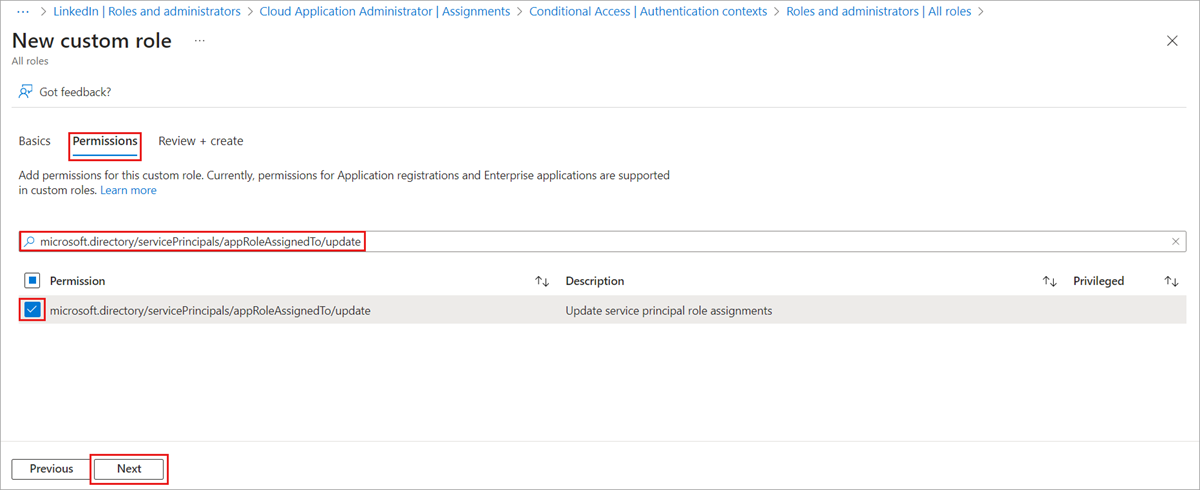

Sous l’onglet Autorisations , entrez « microsoft.directory/servicePrincipals/appRoleAssignedTo/update » dans la zone de recherche, cochez les cases en regard des autorisations souhaitées, puis sélectionnez Suivant.

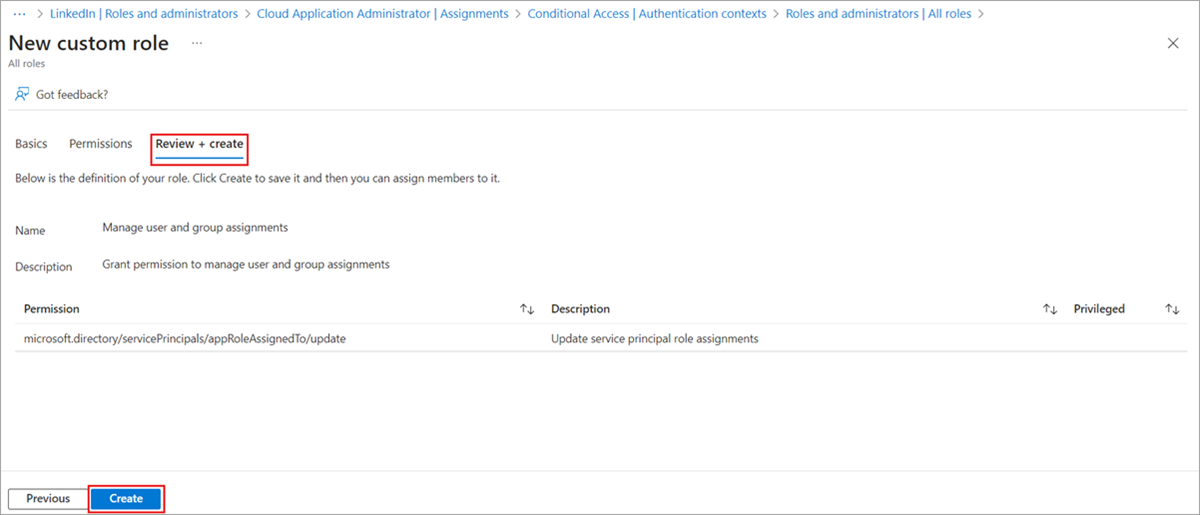

Sous l’onglet Vérifier + créer , passez en revue les autorisations et sélectionnez Créer.

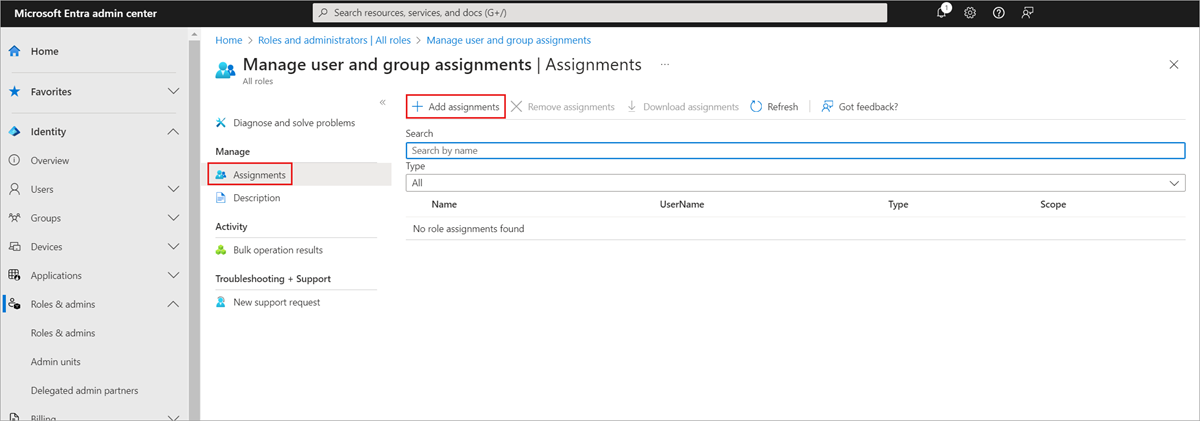

Attribuez le rôle à un utilisateur à l'aide du centre d'administration Microsoft Entra

Connectez-vous au Centre d’administration Microsoft Entra en tant qu’administrateur de rôle privilégié au moins.

Accédez à Entra ID>Rôles et administrateurs.

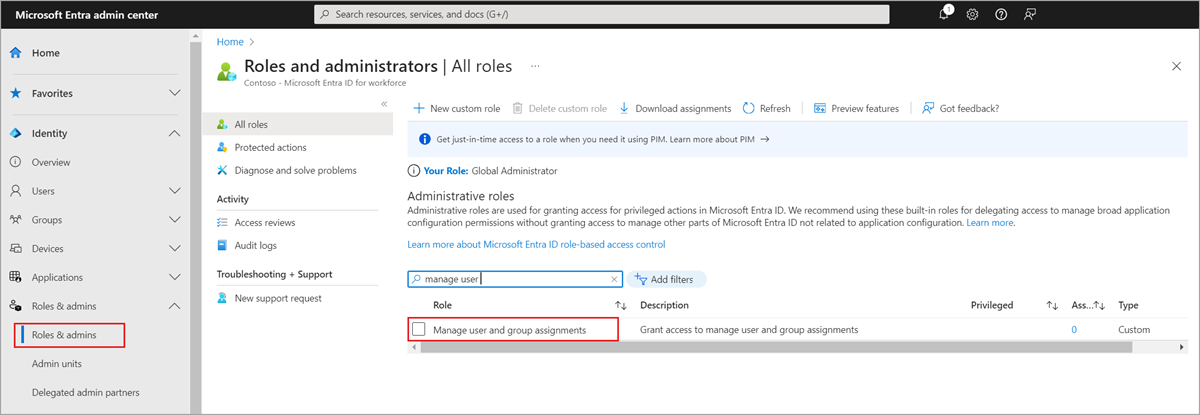

Sélectionnez le rôle Gérer les attributions d’utilisateurs et de groupes .

Sélectionnez Ajouter une attribution, sélectionnez l’utilisateur souhaité, puis cliquez sur Sélectionner pour ajouter une attribution de rôle à l’utilisateur.

Conseils relatifs aux attributions

Pour accorder aux personnes assignées des autorisations pour gérer les utilisateurs et l'accès aux groupes pour toutes les applications d'entreprise à l'échelle de l'organisation, commencez par la liste Rôles et administrateurs dans la page Vue d'ensemble de l'ID Microsoft Entra pour votre organisation.

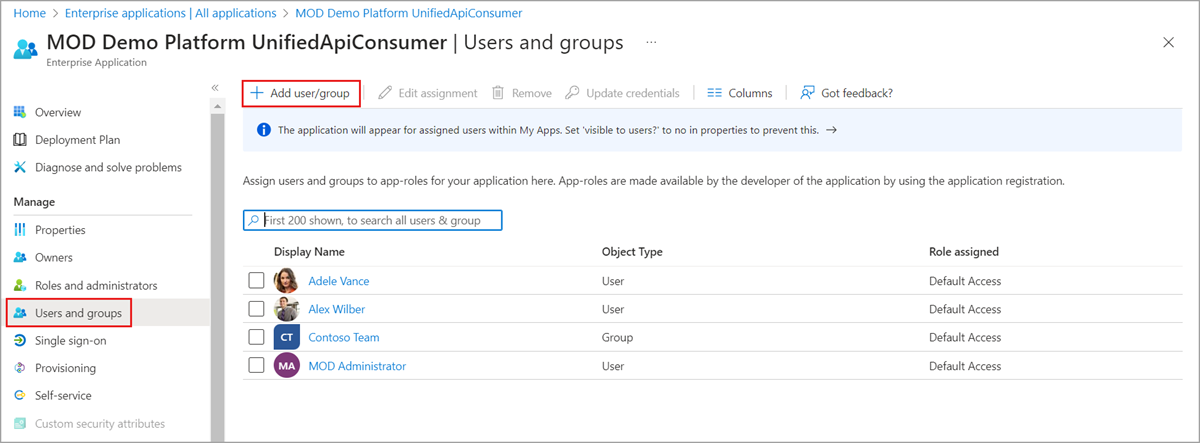

Pour accorder des autorisations d’affectation pour gérer les utilisateurs et l’accès de groupe pour une application d’entreprise spécifique, accédez à cette application dans Microsoft Entra ID et ouvrez-la dans la liste Rôles et Administrateurs de cette application. Sélectionnez le nouveau rôle personnalisé et terminez l’attribution d’utilisateurs ou de groupe. Les destinataires peuvent uniquement gérer l’accès des utilisateurs et des groupes pour l’application spécifique.

Pour tester votre attribution de rôle personnalisée, connectez-vous en tant que bénéficiaire et ouvrez la page Utilisateurs et groupes d’une application pour vérifier que l’option Ajouter un utilisateur est activée.