Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

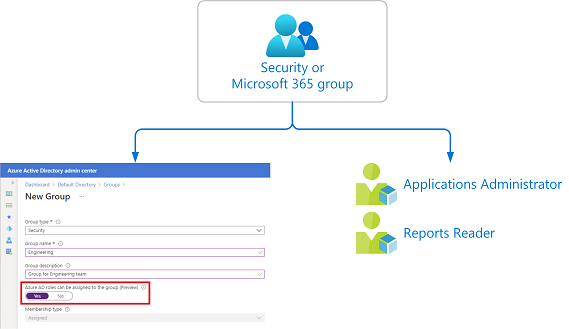

Avec Microsoft Entra ID P1 ou P2, vous pouvez créer des groupes assignables à un rôle et attribuer des rôles Microsoft Entra à ces groupes. Cette fonctionnalité facilite la gestion des rôles, garantit un accès cohérent et simplifie les autorisations d’audit. L’attribution de rôles à un groupe plutôt qu’à des individus facilite l’ajout ou la suppression des utilisateurs d’un rôle et crée des autorisations cohérentes pour tous les membres du groupe. Vous pouvez également créer des rôles personnalisés avec des autorisations spécifiques et les affecter aux groupes.

Pourquoi attribuer des rôles à des groupes ?

Prenons l’exemple de l’entreprise Contoso qui a recruté des personnes dans plusieurs zones géographiques afin de gérer et réinitialiser les mots de passe des employés de son organisation Microsoft Entra. Plutôt que de demander à un administrateur de rôles privilégiés d’attribuer le rôle Administrateur du support technique à chaque personne individuellement, elle peut créer un groupe Contoso_Helpdesk_Administrators et attribuer le rôle au groupe. Quand des personnes rejoignent le groupe, elles reçoivent le rôle indirectement. Votre flux de travail de gouvernance actuel peut alors prendre en charge le processus d’approbation et l’audit de l’appartenance du groupe pour s’assurer que seuls les utilisateurs légitimes sont membres du groupe et donc affectés au rôle Administrateur du support technique.

Fonctionnement des attributions de rôle aux groupes

Pour attribuer un rôle à un groupe, vous devez créer un nouveau groupe de sécurité ou Microsoft 365 avec la propriété isAssignableToRole définie sur true. Dans le centre d’administration Microsoft Entra, vous définissez l’option Les rôles Microsoft Entra peuvent être attribués au groupe sur Oui. Dans les deux cas, vous pouvez attribuer un ou plusieurs rôles Microsoft Entra au groupe de la même façon que vous attribuez des rôles aux utilisateurs.

Restrictions pour les groupes assignables à un rôle

Les groupes assignables à un rôle présentent les restrictions suivantes :

- Vous pouvez uniquement définir la propriété

isAssignableToRoleou l’option Les rôles Microsoft Entra peuvent être attribués au groupe pour les nouveaux groupes. - La propriété

isAssignableToRoleest immuable. Une fois qu’un groupe a été créé avec cette propriété définie, il ne peut plus être modifié. - Vous ne pouvez pas faire d’un groupe existant un groupe assignable à un rôle.

- Un maximum de 500 groupes assignables à un rôle peuvent être créés dans une seule organisation (locataire) Microsoft Entra.

Comment les groupes assignables à un rôle sont-ils protégés ?

Si un rôle est attribué à un groupe, tout administrateur informatique qui peut gérer les groupes d’appartenances dynamiques peut également gérer indirectement l’appartenance à ce rôle. Par exemple, supposons qu’un groupe nommé Contoso_User_Administrators se voit attribuer le rôle Administrateur d’utilisateurs. Un Administrateur Exchange qui peut modifier les groupes d’appartenances dynamiques peut s’ajouter au groupe Contoso_User_Administrators et devenir ainsi Administrateur d’utilisateurs. Comme vous pouvez le voir, un administrateur peut élever ses privilèges d’une manière que vous n’aviez pas prévue.

Seuls les groupes dont la propriété isAssignableToRole est définie sur true au moment de la création peuvent se voir attribuer un rôle. La propriété est immuable. Une fois qu’un groupe a été créé avec cette propriété définie, il ne peut plus être modifié. Vous ne pouvez pas définir la propriété sur un groupe existant.

Les groupes assignables à un rôle sont conçus pour aider à prévenir les violations potentielles en respectant les restrictions suivantes :

- Vous devez avoir au moins le rôle d’administrateur de rôle privilégié pour créer un groupe assignable à un rôle.

- Le type d’appartenance pour les groupes assignables à un rôle doit être « Affecté » et ne peut pas être un groupe dynamique Microsoft Entra. L’alimentation automatisée de groupes d’appartenances dynamiques peut entraîner l’ajout d’un compte indésirable au groupe et don son affectation au rôle.

- Par défaut, seul les administrateurs de rôles privilégiés peuvent gérer l’appartenance à un groupe assignable à un rôle, mais vous pouvez déléguer la gestion des groupes assignables à un rôle en leur ajoutant des propriétaires de groupe.

- Pour Microsoft Graph, l’autorisation RoleManagement.ReadWrite.Directory est nécessaire pour pouvoir gérer l’appartenance aux groupes assignables de rôles. L’autorisation Group.ReadWrite.All ne fonctionnera pas.

- Pour empêcher l’élévation de privilèges, vous devez disposer au moins du rôle Administrateur de l’authentification privilégiée pour modifier les informations d’identification, réinitialiser l’authentification multifacteur ou modifier des attributs sensibles pour les membres et les propriétaires d’un groupe assignable au rôle.

- L’imbrication des groupes n’est pas prise en charge. Un groupe ne peut pas être ajouté en tant que membre d’un groupe assignable à un rôle.

Utiliser PIM pour rendre un groupe qualifié pour à une attribution de rôle

Si vous ne voulez pas que les membres du groupe aient un accès permanent à un rôle, vous pouvez utiliser Microsoft Entra Privileged Identity Management (PIM) pour que le groupe soit éligible à une attribution de rôle. Chaque membre du groupe est alors qualifié pour activer l’attribution de rôle pour une durée déterminée.

Note

Pour les groupes utilisés pour l’élévation des rôles Microsoft Entra, nous recommandons de demander un processus d’approbation pour les attributions de membres éligibles. Les affectations pouvant être activées sans approbation peuvent vous laisser vulnérable à un risque de sécurité venant d’administrateurs moins privilégiés. Par exemple, l’administrateur du support technique a l’autorisation de réinitialiser les mots de passe d’un utilisateur éligible.

Scénarios non pris en charge

Les scénarios suivants ne sont pas pris en charge :

- Attribuer des rôles Microsoft Entra (intégrés ou personnalisés) à des groupes locaux.

Problèmes connus

Voici les problèmes connus concernant les groupes assignables à un rôle :

- Clients titulaires d’une licence Microsoft Entra ID P2 uniquement : même après avoir supprimé le groupe, celui-ci apparaît toujours comme membre qualifié du rôle dans l’interface utilisateur PIM. Fonctionnellement, il n’y a pas de problème ; il s’agit simplement d’un problème de cache dans le centre d’administration Microsoft Entra.

- Utilisez le nouveau centre d’administration Exchange pour les attributions de rôle via des groupes d’appartenances dynamiques. L’ancien centre d’administration Exchange ne prend pas en charge cette fonctionnalité. Si vous avez besoin d’accéder à l’ancien centre d’administration Exchange, attribuez le rôle éligible directement à l’utilisateur (et non par le biais de groupes pouvant être affectés par des rôles). Les applets de commande Exchange PowerShell fonctionnent normalement.

- Si un rôle d’administrateur est attribué à un groupe assignable à un rôle au lieu d’utilisateurs individuels, les membres du groupe ne pourront pas accéder aux règles, à l’organisation ou aux dossiers publics dans le nouveau centre d’administration Exchange . La solution de contournement consiste à attribuer le rôle directement aux utilisateurs au lieu du groupe.

- Le portail Azure Information Protection (le portail classique) ne reconnaît pas encore l’appartenance au rôle par le biais d’un groupe. Vous pouvez effectuer une migration vers la plateforme unifiée d’étiquetage de confidentialité, puis utiliser le portail de conformité Microsoft Purview pour gérer les rôles avec les affectations de groupe.

Conditions de licence :

L’utilisation de cette fonctionnalité nécessite une licence Microsoft Entra ID P1. Une licence Microsoft Entra ID Premium P2 est nécessaire à Privileged Identity Management pour l’activation de rôle juste-à-temps. Pour trouver la licence appropriée à vos besoins, consultez Comparaison des fonctionnalités mises à la disposition générale des éditions Gratuite et Premium.