Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Dans cet article, vous allez apprendre à intégrer IQNavigator VMS à Microsoft Entra ID. Lorsque vous intégrez IQNavigator VMS à Microsoft Entra ID, vous pouvez :

- Contrôler dans Microsoft Entra ID qui a accès à IQNavigator VMS.

- Permettre à vos utilisateurs d’être automatiquement connectés à IQNavigator VMS avec leurs comptes Microsoft Entra.

- Gérez vos comptes dans un emplacement central.

Conditions préalables

Pour commencer, vous avez besoin des éléments suivants :

- Un abonnement Microsoft Entra. Si vous n’avez pas d’abonnement, vous pouvez obtenir un compte gratuit .

- Abonnement IQNavigator VMS pour lequel l’authentification unique (SSO) est activée.

- En plus de l’administrateur d’applications cloud, l’administrateur d’application peut également ajouter ou gérer des applications dans Microsoft Entra ID. Pour plus d’informations, voir Rôles intégrés Azure.

Description du scénario

Dans cet article, vous allez configurer et tester l’authentification unique Microsoft Entra dans un environnement de test.

- IQNavigator VMS prend en charge l’authentification unique lancée par le fournisseur d’identité.

Remarque

L’identificateur de cette application étant une valeur de chaîne fixe, une seule instance peut être configurée dans un locataire.

Ajouter IQNavigator VMS à partir de la galerie

Pour configurer l’intégration d’IQNavigator VMS dans Microsoft Entra ID, vous devez ajouter IQNavigator VMS à partir de la galerie à votre liste d’applications SaaS managées.

- Connectez-vous au Centre d’administration de Microsoft Entra au minimum en tant qu’Administrateur d’application cloud.

- Naviguez vers Entra ID>Applications d'entreprise>Nouvelle application.

- Dans la section Ajouter à partir de la galerie, tapez IQNavigator VMS dans la zone de recherche.

- Sélectionnez IQNavigator VMS dans le volet de résultats, puis ajoutez l’application. Patientez quelques secondes pendant que l’application est ajoutée à votre locataire.

Vous pouvez sinon également utiliser l’Assistant de configuration des applications d'entreprise . Dans cet assistant, vous pouvez ajouter une application à votre instance, ajouter des utilisateurs/groupes à l’application, attribuer des rôles, ainsi que parcourir la configuration de l’authentification unique (SSO). En savoir plus sur les assistants Microsoft 365.

Configurer et tester l’authentification unique Microsoft Entra pour IQNavigator VMS

Configurez et testez l’authentification unique Microsoft Entra avec IQNavigator VMS à l’aide d’un utilisateur test appelé B.Simon. Pour que l’authentification unique fonctionne, vous devez établir une relation de lien entre un utilisateur Microsoft Entra et l’utilisateur associé dans IQNavigator VMS.

Pour configurer et tester l’authentification unique Microsoft Entra avec IQNavigator VMS, effectuez les étapes suivantes :

-

Configurer Microsoft Entra SSO – pour permettre à vos utilisateurs d'utiliser cette fonctionnalité.

- Créer un utilisateur de test Microsoft Entra pour tester l’authentification unique Microsoft Entra avec B.Simon.

- Affectez l’utilisateur de test Microsoft Entra pour permettre à B.Simon d’utiliser l’authentification unique Microsoft Entra.

-

Configurer l’authentification unique IQNavigator VMS – pour configurer les paramètres d’authentification unique côté application.

- Créez un utilisateur de test IQNavigator VMS pour avoir un équivalent de B.Simon dans IQNavigator VMS lié à la représentation Microsoft Entra de l’utilisateur.

- Effectuer un test SSO pour vérifier si la configuration fonctionne.

Configurer l’authentification unique Microsoft Entra

Suivez ces étapes pour activer l’authentification unique Microsoft Entra.

Connectez-vous au Centre d’administration de Microsoft Entra au minimum en tant qu’Administrateur d’application cloud.

Accédez à Entra ID>Enterprise apps>IQNavigator VMS>Single sign-on.

Dans la page Sélectionner une méthode d’authentification unique, sélectionnez SAML.

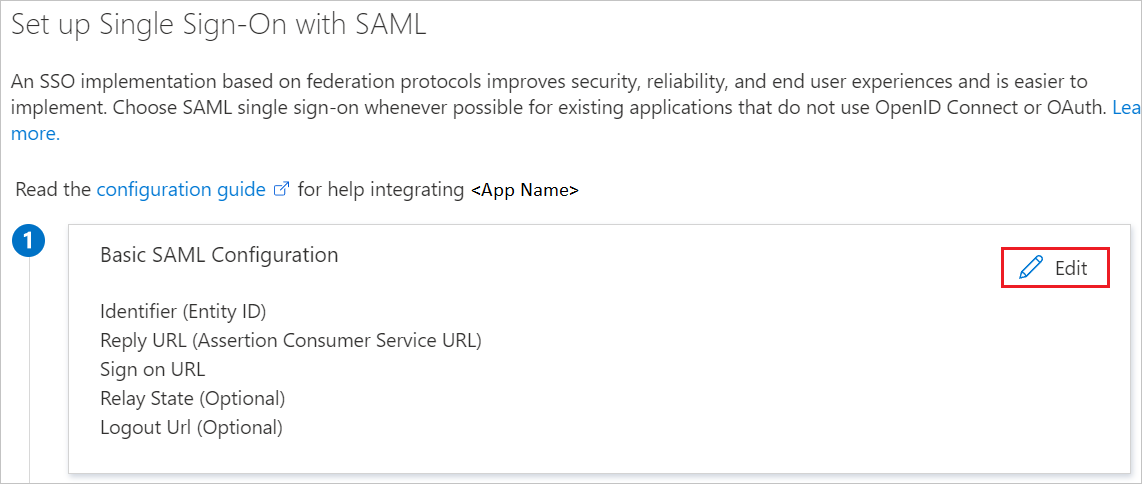

Dans la page Configurer l’authentification unique avec SAML , sélectionnez l’icône crayon de configuration SAML de base pour modifier les paramètres.

Dans la section Configuration SAML de base, effectuez les étapes suivantes :

a) Dans la zone de texte identificateur , tapez la valeur :

iqn.comb. Dans la zone de texte URL de réponse, tapez une URL au format suivant :

https://<subdomain>.iqnavigator.com/security/login?client_name=https://sts.window.net/<instance name>v. Sélectionnez Définir des URL supplémentaires.

d. Dans la zone de texte État relais , tapez une URL à l’aide du modèle suivant :

https://<subdomain>.iqnavigator.comRemarque

Ces valeurs ne sont pas réelles. Mettez à jour ces valeurs avec l’URL de réponse et l’état de relais réels. Pour obtenir ces valeurs, contactez l’équipe de support client IQNavigator VMS. Vous pouvez également consulter les modèles figurant à la section Configuration SAML de base.

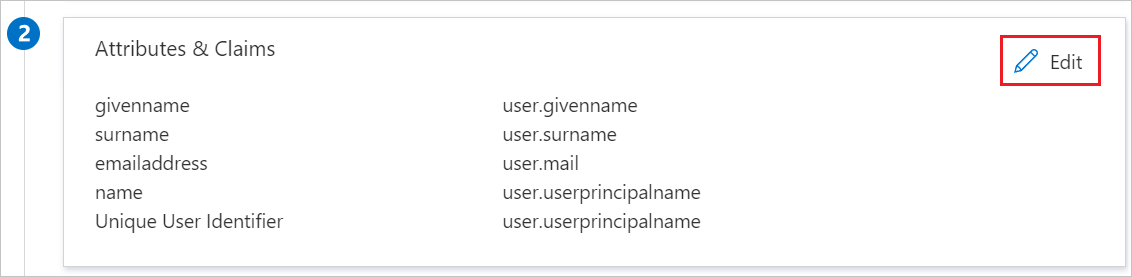

L’application IQNavigator attend la valeur d’identifiant utilisateur unique dans la revendication Identificateur de nom. Le client peut mapper la valeur correcte pour la revendication Identificateur de nom. Dans ce cas, nous avons mappé l’user.UserPrincipalName aux fins de démonstration. Mais, en fonction des paramètres de votre organisation, vous devez mapper la valeur correcte.

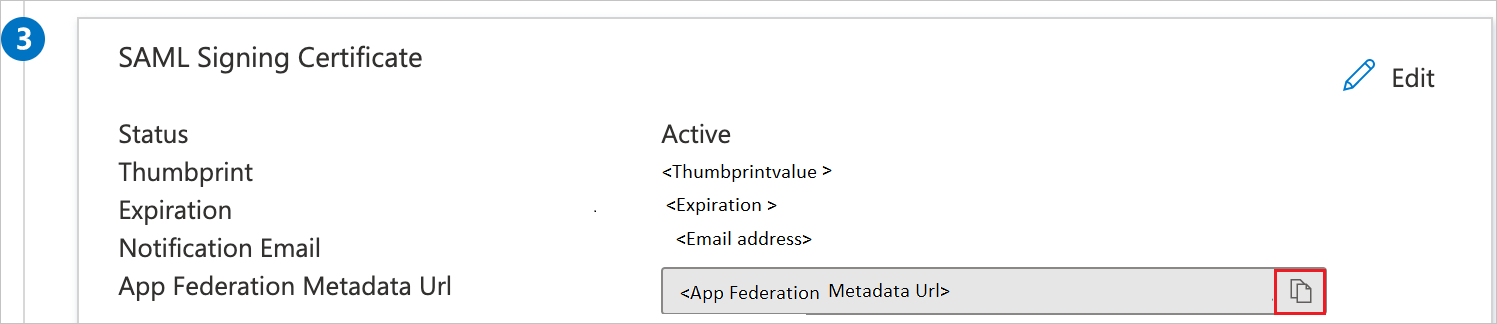

Dans la page Configurer l’authentification unique avec SAML, dans la section Certificat de signature SAML, sélectionnez le bouton de copie pour copier l’URL des métadonnées de fédération d’application et enregistrez-la sur votre ordinateur.

Créer et affecter un utilisateur de test Microsoft Entra

Suivez les instructions du guide de démarrage rapide pour créer et attribuer un compte utilisateur afin de créer un compte utilisateur de test appelé B.Simon.

Configurer l’authentification unique IQNavigator VMS

Pour configurer l’authentification unique côté IQNavigator VMS, vous devez envoyer l’URL des métadonnées de fédération de l’application à l’équipe du support technique IQNavigator VMS. Ils définissent ce paramètre pour que la connexion SAML SSO soit correctement définie sur les deux côtés.

Créer un utilisateur de test IQNavigator VMS

Dans cette section, vous allez créer un utilisateur appelé Britta Simon dans IQNavigator VMS. Collaborez avec l’équipe du support technique IQNavigator VMS pour ajouter des utilisateurs à la plateforme IQNavigator VMS. Les utilisateurs doivent être créés et activés avant d’utiliser l’authentification unique.

Tester l’authentification unique (SSO)

Dans cette section, vous testez votre configuration d’authentification unique Microsoft Entra avec les options suivantes.

Sélectionnez Tester cette application et vous devez être connecté automatiquement à l’application IQNavigator VMS pour laquelle vous avez configuré l’authentification unique.

Vous pouvez utiliser Microsoft My Apps. Lorsque vous sélectionnez la vignette IQNavigator VMS dans Mes applications, vous devez être connecté automatiquement à l’application IQNavigator VMS pour laquelle vous avez configuré l’authentification unique. Pour plus d’informations, consultez Microsoft Entra My Apps.

Contenu connexe

Après avoir configuré IQNavigator VMS, vous pouvez appliquer le contrôle de session, qui protège contre l’exfiltration et l’infiltration des données sensibles de votre organisation en temps réel. Le contrôle de session s’étend de l’accès conditionnel. Découvrez comment appliquer le contrôle de session avec Microsoft Cloud App Security.