Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Utilisez ce guide de déploiement pour apprendre à configurer et à utiliser le produit de pare-feu nouvelle génération Fortinet FortiGate déployé en tant que machine virtuelle Azure. Vous allez également configurer l’application de la galerie Microsoft Entra FortiGate SSL VPN pour fournir une authentification VPN via Microsoft Entra ID.

Échanger la licence FortiGate

Le produit de pare-feu nouvelle génération Fortinet FortiGate est disponible en tant que machine virtuelle dans Azure IaaS (Infrastructure as a Service). Il existe deux modes de licence pour cette machine virtuelle : le paiement à l’utilisation et BYOL (apportez votre propre licence).

Si vous avez acheté une licence FortiGate auprès de Fortinet pour vous en servir avec l’option de déploiement de machine virtuelle BYOL, échangez-la dans la page d’activation des produits de Fortinet – https://support.fortinet.com. Le fichier de licence obtenu comportera une extension de fichier. lic.

Télécharger le microprogramme

Au moment de la rédaction de cet article, la version du microprogramme requise pour l’authentification SAML n’est pas fournie avec la machine virtuelle Azure Fortinet FortiGate. La version la plus récente doit être obtenue auprès de Fortinet.

- Connectez-vous à https://support.fortinet.com/.

- Accédez à Download>Firmware Images (Télécharger - Images du microprogramme).

- Sélectionnez Download (Télécharger) à droite de Release Notes (Notes de publication).

- Sélectionnez v6.00>6.4>6.4.2.

- Téléchargez FGT_VM64_AZURE-v6-build1723-FORTINET.out en sélectionnant le lien HTTPS sur la même ligne.

- Enregistrez le fichier pour une utilisation ultérieure.

Déployer la machine virtuelle FortiGate

Accédez au portail Azure et connectez-vous à l’abonnement dans lequel vous voulez déployer la machine virtuelle FortiGate.

Créez un groupe de ressources ou ouvrez le groupe de ressources dans lequel vous allez déployer la machine virtuelle FortiGate.

Sélectionnez Ajouter.

Dans la zone Search the Marketplace (Recherche sur le marketplace), entrez Forti. Sélectionnez Fortinet FortiGate Next-Generation Firewall (Pare-feu Fortigate nouvelle génération).

Sélectionnez le plan logiciel : BYOL (apportez votre propre licence) si vous disposez d’une licence ou Paiement à l’utilisation si ce n’est pas le cas. Sélectionnez Create (Créer).

Complétez la configuration de la machine virtuelle.

Définissez Authentication type (Type d’authentification) sur Password (Mot de passe) et fournissez des informations d’identification d’administration pour la machine virtuelle.

Sélectionnez Vérifier + créer>Créer.

Attendez la fin du déploiement de la machine virtuelle.

Définir une adresse IP publique statique et affecter un nom de domaine complet

Pour bénéficier d’une expérience utilisateur cohérente, configurez l’adresse IP publique affectée à la machine virtuelle FortiGate comme affectée de manière statique. En outre, mappez-la à un nom de domaine complet (FQDN).

Accédez au portail Azure et ouvrez les paramètres de la machine virtuelle FortiGate.

Dans l’écran Vue d’ensemble, sélectionnez l’adresse IP publique.

Sélectionnez Statique>Enregistrer.

Si vous possédez un nom de domaine routable publiquement pour l’environnement dans lequel la machine virtuelle FortiGate est en cours de déploiement, créez un enregistrement d’hôte (A) pour la machine virtuelle. Cet enregistrement opère un mappage à l’adresse IP publique précédente qui est affectée de manière statique.

Créer une règle de groupe de sécurité réseau de trafic entrant pour un port TCP 8443

Accédez au portail Azure et ouvrez les paramètres de la machine virtuelle FortiGate.

Dans le menu de gauche, sélectionnez Networking (Mise en réseau). L’interface réseau est listée et les règles de port entrant s’affichent.

Sélectionnez Ajouter une règle de port d’entrée.

Créez une nouvelle règle de port entrant pour TCP 8443.

Sélectionnez Ajouter.

Créer une deuxième carte réseau virtuelle pour la machine virtuelle

Pour mettre les ressources internes à la disposition des utilisateurs, une deuxième carte réseau virtuelle doit être ajoutée à la machine virtuelle FortiGate. Le service Réseau virtuel dans Azure, sur lequel réside la carte réseau virtuelle, doit disposer d’une connexion routable vers ces ressources internes.

Accédez au portail Azure et ouvrez les paramètres de la machine virtuelle FortiGate.

Si la machine virtuelle FortiGate n’est pas déjà stoppée, sélectionnez Arrêter et attendez l’arrêt de la machine virtuelle.

Dans le menu de gauche, sélectionnez Networking (Mise en réseau).

Sélectionnez Attacher l’interface réseau.

Sélectionnez Créer et attacher une interface réseau.

Configurez les propriétés de la nouvelle interface réseau, puis sélectionnez Créer.

Déployez la machine virtuelle FortiGate.

Configurer la machine virtuelle FortiGate

Les sections suivantes vous expliquent comment configurer la machine virtuelle FortiGate.

Installer la licence

Accédez à

https://<address>. Où<address>est le nom de domaine complet ou l’adresse IP publique affecté(e) à la machine virtuelle FortiGate.Continuez malgré toute erreur de certificat éventuelle.

Connectez-vous à l’aide des informations d’identification d’administrateur fournies lors du déploiement de la machine virtuelle FortiGate.

Si le déploiement utilise le modèle BYOL (apportez votre propre licence), vous serez invité à charger une licence. Sélectionnez le fichier de licence créé précédemment et chargez-le. Sélectionnez OK et redémarrez la machine virtuelle FortiGate.

Après le redémarrage, connectez-vous à nouveau avec les informations d’identification d’administrateur pour valider la licence.

Mettre à jour le microprogramme

Accédez à

https://<address>. Où<address>est le nom de domaine complet ou l’adresse IP publique affecté(e) à la machine virtuelle FortiGate.Continuez malgré toute erreur de certificat éventuelle.

Connectez-vous à l’aide des informations d’identification d’administrateur fournies lors du déploiement de la machine virtuelle FortiGate.

Dans le menu de gauche, sélectionnez System>Firmware (Système - Microprogramme).

Dans Firmware Management (Gestion du microprogramme), sélectionnez Browse (Parcourir) et choisissez le fichier de microprogramme téléchargé précédemment.

Ignorez l’avertissement et sélectionnez Backup config and upgrade (Configuration et mise à niveau de la sauvegarde).

Sélectionnez Continuer.

Lorsque vous êtes invité à enregistrer la configuration FortiGate (sous la forme d’un fichier .conf), sélectionnez Save (Enregistrer).

Attendez que le microprogramme soit téléchargé et appliqué. Attendez que la machine virtuelle FortiGate redémarre.

Après le redémarrage de la machine virtuelle FortiGate, connectez-vous à nouveau avec les informations d’identification d’administrateur.

Lorsque vous êtes invité à configurer le tableau de bord, sélectionnez Later (Ultérieurement).

Au début de la vidéo du tutoriel, sélectionnez OK

Changer le port de gestion en port TCP 8443

Accédez à

https://<address>. Où<address>est le nom de domaine complet ou l’adresse IP publique affecté(e) à la machine virtuelle FortiGate.Continuez malgré toute erreur de certificat éventuelle.

Connectez-vous à l’aide des informations d’identification d’administrateur fournies lors du déploiement de la machine virtuelle FortiGate.

Dans le menu de gauche, sélectionnez System (Système).

Sous Administration Settings (Paramètres d’administration), changez le port HTTPS en spécifiant 8443 et sélectionnez Apply (Appliquer).

Une fois la modification appliquée, le navigateur tente de recharger la page d’administration, mais l’opération échoue. Désormais, l’adresse de la page d’administration est

https://<address>:8443.

Charger le certificat de signature SAML Microsoft Entra

Accédez à

https://<address>:8443. Où<address>est le nom de domaine complet ou l’adresse IP publique affecté(e) à la machine virtuelle FortiGate.Continuez malgré toute erreur de certificat éventuelle.

Connectez-vous à l’aide des informations d’identification d’administrateur fournies lors du déploiement de la machine virtuelle FortiGate.

Dans le menu de gauche, sélectionnez System>Certificates (Système - Certificats).

Sélectionnez Importer>Certificat distant.

Accédez au certificat téléchargé à partir du déploiement de l’application personnalisée FortiGate dans le locataire Azure. Sélectionnez-le, puis cliquez sur OK.

Charger et configurer un certificat SSL personnalisé

Vous pouvez configurer la machine virtuelle FortiGate avec votre propre certificat SSL qui prend en charge le nom de domaine complet que vous utilisez. Si vous avez accès à un certificat SSL empaqueté avec la clé privée au format .PFX, il peut être utilisé à cet effet.

Accédez à

https://<address>:8443. Où<address>est le nom de domaine complet ou l’adresse IP publique affecté(e) à la machine virtuelle FortiGate.Continuez malgré toute erreur de certificat éventuelle.

Connectez-vous à l’aide des informations d’identification d’administrateur fournies lors du déploiement de la machine virtuelle FortiGate.

Dans le menu de gauche, sélectionnez System>Certificates (Système - Certificats).

Sélectionnez Import>Local Certificate>PKCS #12 Certificate (Importer - Certificat local - Certificat PKCS #12).

Accédez au fichier .PFX contenant le certificat SSL et la clé privée.

Spécifiez le mot de passe .PFX et un nom explicite pour le certificat. Sélectionnez ensuite OK.

Dans le menu de gauche, sélectionnez System>Settings (Système - Paramètres).

Sous Administration Settings (Paramètres d’administration), développez la liste en regard de HTTPS server certificate (Certificat de serveur HTTPS) et sélectionnez le certificat SSL importé précédemment.

Sélectionnez Appliquer.

Fermez la fenêtre du navigateur et accédez à

https://<address>:8443.Connectez-vous avec les informations d'identification d'administrateur FortiGate. Vous devez maintenant voir le certificat SSL correct en cours d’utilisation.

Configurer le délai d’expiration de l’authentification

Accédez au portail Azure et ouvrez les paramètres de la machine virtuelle FortiGate.

Dans le menu de gauche, sélectionnez Serial Console (Console série).

Connectez-vous à la console série avec les informations d’identification d’administrateur de la machine virtuelle FortiGate.

Sur la console série, exécutez les commandes suivantes :

config system global set remoteauthtimeout 60 end

Vérifier que les interfaces réseau obtiennent des adresses IP

Accédez à

https://<address>:8443. Où<address>est le nom de domaine complet ou l’adresse IP publique affecté(e) à la machine virtuelle FortiGate.Connectez-vous à l’aide des informations d’identification d’administrateur fournies lors du déploiement de la machine virtuelle FortiGate.

Dans le menu de gauche, sélectionnez Networking (Mise en réseau).

Sous Network (Réseau), sélectionnez Interfaces.

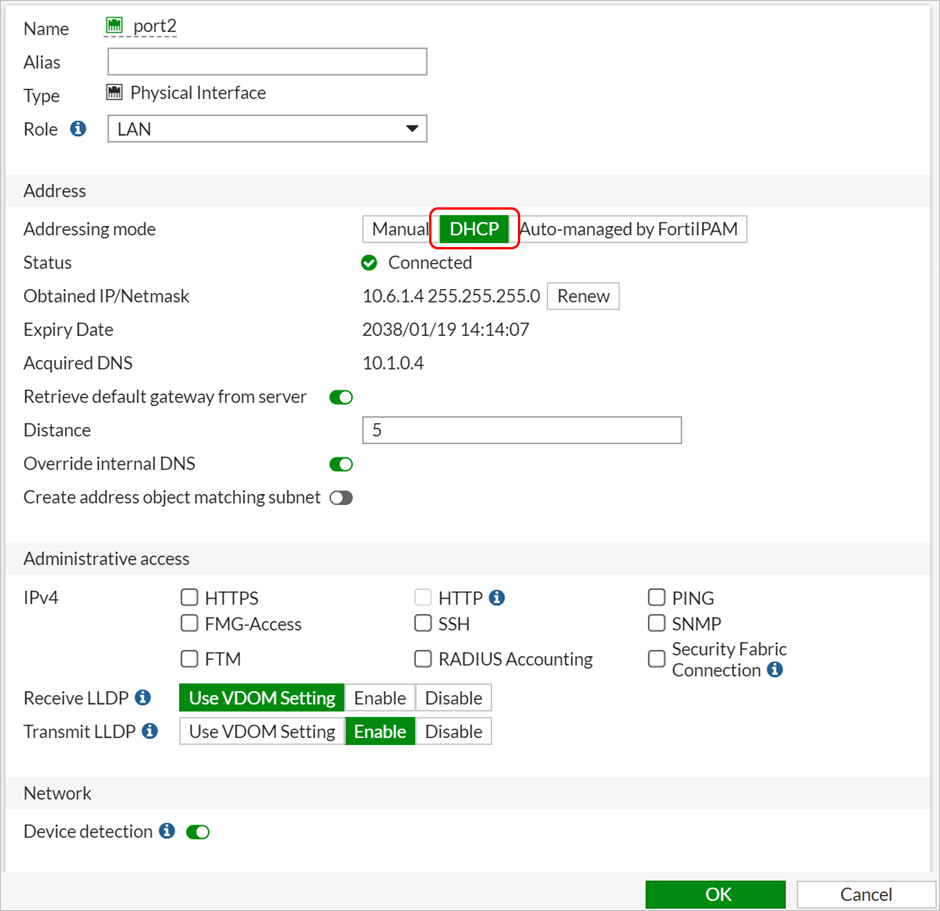

Examinez port1 (interface externe) et port2 (interface interne) pour vous assurer qu’ils obtiennent une adresse IP du sous-réseau Azure approprié. a. Si l’un des ports ne récupère pas d’adresse IP du sous-réseau (via DHCP), cliquez avec le bouton droit sur le port et sélectionnez Edit (Modifier). b. En regard de la zone du mode d’adressage, vérifiez que le protocole DHCP est sélectionné. c. Sélectionnez OK.

Vérifier que la machine virtuelle FortiGate dispose d’une route correcte vers les ressources d’entreprise locales

Les machines virtuelles Azure multirésidentes possèdent toutes les interfaces réseau sur le même réseau virtuel (mais peut-être des sous-réseaux distincts). Cela signifie souvent que les deux interfaces réseau sont dotées d’une connexion aux ressources d’entreprise locales publiées via FortiGate. C’est pourquoi il est nécessaire de créer des entrées de routage personnalisées, qui garantissent la sortie du trafic à partir de l’interface appropriée, lorsque des demandes de ressources d’entreprise locales sont effectuées.

Accédez à

https://<address>:8443. Où<address>est le nom de domaine complet ou l’adresse IP publique affecté(e) à la machine virtuelle FortiGate.Connectez-vous à l’aide des informations d’identification d’administrateur fournies lors du déploiement de la machine virtuelle FortiGate.

Dans le menu de gauche, sélectionnez Networking (Mise en réseau).

Sous Network (Réseau), sélectionnez Static Routes (Routes statiques).

Sélectionnez Créer.

En regard de la zone de destination, sélectionnez Subnet (Sous-réseau).

Sous Sous-réseau, spécifiez les informations du sous-réseau dans lequel résident les ressources d’entreprise locales (par exemple

10.1.0.0/255.255.255.0).En regard de la zone d’adresse de la passerelle, spécifiez la passerelle sur le sous-réseau Azure où port2 est connecté (par exemple, elle se termine généralement par

1, comme dans10.6.1.1).En regard de la zone d’interface, sélectionnez l’interface réseau interne,

port2.Cliquez sur OK.

Configurer FortiGate SSL VPN

Suivez les étapes mises en avant dans Tutoriel : Intégration de l’authentification unique Microsoft Entra à FortiGate SSL VPN