Tutoriel : Configurer myPolicies pour l’approvisionnement automatique d’utilisateurs

L'objectif de ce tutoriel est de démontrer les étapes à effectuer dans myPolicies et Microsoft Entra ID pour configurer Microsoft Entra ID afin d’approvisionner et de désapprovisionner automatiquement les utilisateurs et/ou groupes sur myPolicies.

Remarque

Ce tutoriel décrit un connecteur basé sur le service de provisionnement d’utilisateurs Microsoft Entra. Pour découvrir les informations importantes sur ce que fait ce service, comment il fonctionne et consulter le forum aux questions, reportez-vous à l’article Automatiser l’approvisionnement et le désapprovisionnement d’utilisateurs dans les applications SaaS avec Microsoft Entra ID.

Prérequis

Le scénario décrit dans ce tutoriel part du principe que vous disposez des prérequis suivants :

- Un locataire Microsoft Entra.

- Un locataire myPolicies.

- Un compte d’utilisateur dans myPolicies avec des autorisations d’administrateur.

Attribution d’utilisateurs à myPolicies

Microsoft Entra ID utilise un concept appelé affectations pour déterminer les utilisateurs devant recevoir l’accès aux applications sélectionnées. Dans le cadre de l’approvisionnement automatique des utilisateurs, seuls les utilisateurs et/ou groupes qui ont été attribués à une application dans Microsoft Entra ID sont synchronisés.

Avant de configurer et d'activer l’approvisionnement automatique des utilisateurs, vous devez décider quels utilisateurs et/ou groupes dans Microsoft Entra ID ont besoin d'accéder à myPolicies. Une fois que vous avez choisi, vous pouvez attribuer ces utilisateurs et/ou groupes à myPolicies en suivant les instructions fournies ici :

Conseils importants pour l’attribution d’utilisateurs dans myPolicies

Il est recommandé qu'un seul utilisateur Microsoft Entra soit affecté à myPolicies pour tester la configuration de l’approvisionnement automatique des utilisateurs. Les autres utilisateurs et/ou groupes peuvent être affectés ultérieurement.

Quand vous attribuez un utilisateur à myPolicies, vous devez sélectionner un rôle valide propre à l’application (si disponible) dans la boîte de dialogue d’attribution. Les utilisateurs dont le rôle est Accès par défaut sont exclus de l’approvisionnement.

Configurez myPolicies pour le provisionnement

Avant de configurer myPolicies pour l’approvisionnement automatique des utilisateurs avec Microsoft Entra ID, vous devrez activer le l’approvisionnement SCIM sur myPolicies.

Contactez votre représentant myPolicies à l’adresse support@mypolicies.com pour obtenir le jeton secret nécessaire à la configuration de l’approvisionnement SCIM.

Enregistrez la valeur du jeton fournie par le représentant myPolicies. Cette valeur est entrée dans le champ Jeton secret sous l’onglet Approvisionnement de votre application myPolicies.

Ajoutez myPolicies depuis la galerie

Pour configurer myPolicies pour l’approvisionnement automatique des utilisateurs dans Microsoft Entra ID, vous devez ajouter myPolicies à partir de la galerie d'applications Microsoft Entra à votre liste d'applications SaaS managées.

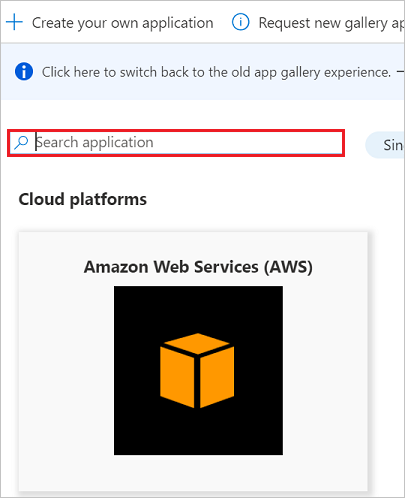

Pour ajouter myPolicies à partir de la galerie d’applications Microsoft Entra, procédez comme suit :

- Connectez-vous au Centre d’administration de Microsoft Entra au minimum en tant qu’Administrateur d’application cloud.

- Accédez à Identité>Applications>Applications d’entreprise>Nouvelle application.

- Dans la section Ajouter à partir de la galerie, tapez myPolicies et sélectionnez myPolicies dans la zone de recherche.

- Sélectionnez myPolicies dans le panneau de résultats, puis ajoutez l’application. Patientez quelques secondes pendant que l’application est ajoutée à votre locataire.

Configuration de l’approvisionnement automatique d’utilisateurs dans myPolicies

Cette section vous guide à travers les étapes de configuration du service d’approvisionnement Microsoft Entra pour créer, mettre à jour et désactiver des utilisateurs et/ou des groupes dans myPolicies en fonction des affectations des utilisateurs et/ou des groupes dans Microsoft Entra ID.

Conseil

Vous pouvez aussi choisir d’activer l’authentification unique basée sur SAML pour myPolicies en suivant les instructions fournies dans le tutoriel sur l’authentification unique pour myPolicies. L’authentification unique peut être configurée indépendamment de l’attribution automatique d’utilisateurs, bien que ces deux fonctionnalités se complètent.

Pour configurer l’approvisionnement automatique des utilisateurs pour myPolicies dans Microsoft Entra ID :

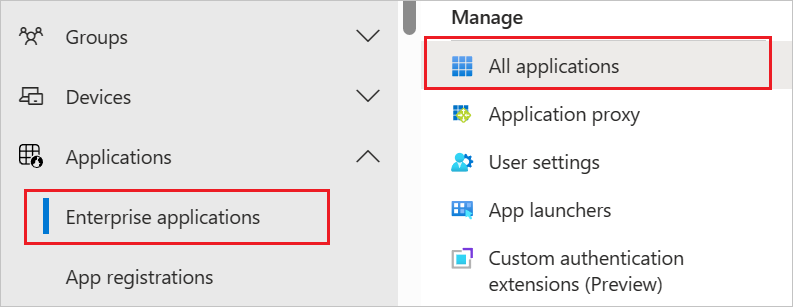

Connectez-vous au Centre d’administration de Microsoft Entra au minimum en tant qu’Administrateur d’application cloud.

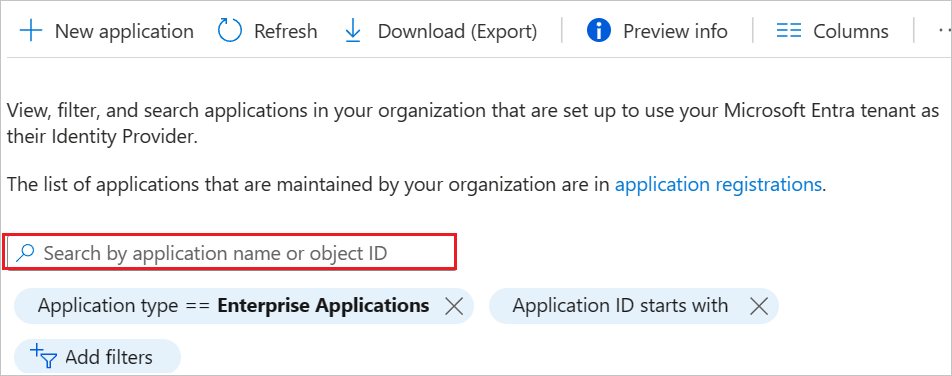

Accédez à Identité>Applications>Applications d’entreprise.

Dans la liste des applications, sélectionnez myPolicies.

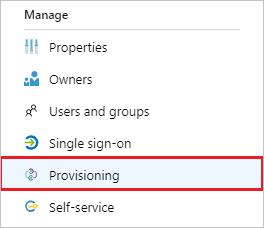

Sélectionnez l’onglet Approvisionnement.

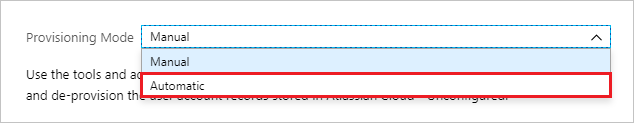

Définissez le Mode d’approvisionnement sur Automatique.

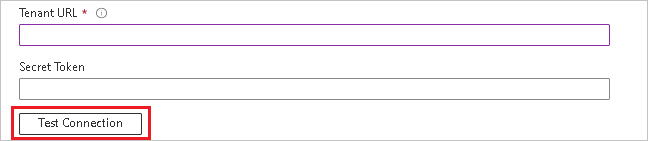

Dans la sectionInformations d’identification de l’administrateur, entrez

https://<myPoliciesCustomDomain>.mypolicies.com/scimdans URL du locataire où<myPoliciesCustomDomain>se trouve votre domaine personnalisé myPolicies. Vous pouvez récupérer votre domaine client myPolicies à partir de votre URL. Exemple :<demo0-qa>. mypolicies.com.Dans Jeton secret, entrez la valeur du jeton que vous avez préalablement récupérée. Cliquez sur Tester la connexion pour vous assurer que Microsoft Entra ID peut se connecter à myPolicies. Si la connexion échoue, vérifiez que votre compte myPolicies dispose des autorisations d’administrateur et réessayez.

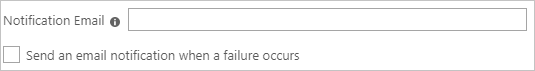

Dans le champ E-mail de notification, entrez l’adresse e-mail d’une personne ou d’un groupe qui doit recevoir les notifications d’erreur d’approvisionnement, puis cochez la case Envoyer une notification par e-mail en cas de défaillance.

Cliquez sur Enregistrer.

Dans la section Mappages, sélectionnez Synchroniser les utilisateurs Microsoft Entra avec myPolicies.

Passez en revue les attributs utilisateur synchronisés de Microsoft Entra ID vers myPolicies dans la section Mappage d'attributs. Les attributs sélectionnés en tant que propriétés de Correspondance sont utilisés pour établir une correspondance avec les comptes d’utilisateur myPolicies en vue de mises à jour ultérieures. Cliquez sur le bouton Enregistrer pour valider les modifications.

| Attribut | Type |

|---|---|

| userName | String |

| active | Boolean |

| emails[type eq "work"].value | String |

| name.givenName | String |

| name.familyName | String |

| name.formatted | String |

| externalId | String |

| addresses[type eq "work"].country | String |

| urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:manager | Informations de référence |

Pour configurer des filtres d’étendue, reportez-vous aux instructions suivantes fournies dans Approvisionnement d’applications basé sur les attributs avec filtres d’étendue.

Pour activer le service d’approvisionnement Microsoft Entra pour myPolicies, modifiez l’état d’approvisionnement sur Activé dans la section Paramètres.

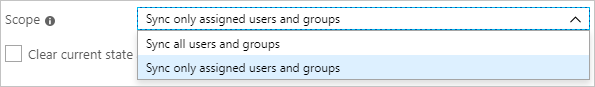

Définissez les utilisateurs et/ou les groupes que vous aimeriez approvisionner dans myPolicies en choisissant les valeurs souhaitées dans Étendue, dans la section Paramètres.

Lorsque vous êtes prêt à effectuer l’approvisionnement, cliquez sur Enregistrer.

Cette opération démarre la synchronisation initiale de tous les utilisateurs et/ou groupes définis dans Étendue dans la section Paramètres. La synchronisation initiale prend plus de temps que les synchronisations suivantes, qui se produisent environ toutes les 40 minutes tant que le service d’approvisionnement Microsoft Entra est en cours d’exécution. Vous pouvez utiliser la section Détails de synchronisation pour superviser la progression et les liens vers les rapports d’activité d’approvisionnement, qui décrivent toutes les actions effectuées par le service d’approvisionnement Microsoft Entra dans myPolicies.

Pour plus d’informations sur la façon de lire les journaux d’approvisionnement Microsoft Entra, voir Rapports sur le provisionnement automatique des comptes d’utilisateur.

Limitations du connecteur

- myPolicies requiert toujours lenom d’utilisateur, l’e-mail et externalId.

- myPolicies ne prend pas en charge les suppressions définitives des attributs utilisateur.

Journal des modifications

- 15/09/2020 : ajout de la prise en charge de l’attribut « country » pour les utilisateurs.

Ressources supplémentaires

- Gestion de l’approvisionnement de comptes d’utilisateur pour les applications d’entreprise

- Qu’est-ce que l’accès aux applications et l’authentification unique avec Microsoft Entra ID ?