Tutoriel : intégration de l’authentification unique (SSO) Microsoft Entra à Qlik Sense Enterprise Client-Managed

Dans ce tutoriel, vous allez apprendre à intégrer Qlik Sense Enterprise Client-Managed à Microsoft Entra ID. Lorsque vous intégrez Qlik Sense Enterprise Client-Managed à Microsoft Entra ID, vous pouvez :

- Contrôler dans Microsoft Entra ID qui a accès à Qlik Sense Enterprise.

- Permettre à vos utilisateurs d’être automatiquement connectés à Qlik Sense Enterprise avec leur compte Microsoft Entra.

- Gérer vos comptes à partir d’un emplacement central.

Notez qu’il existe deux versions de Qlik Sense Enterprise. Bien que ce tutoriel couvre l’intégration aux versions managées par le client, un autre processus est requis pour Qlik Sense Enterprise SaaS (version cloud de Qlik).

Prérequis

Pour commencer, vous devez disposer de ce qui suit :

- Un abonnement Microsoft Entra. Si vous ne disposez d’aucun abonnement, vous pouvez obtenir un compte gratuit.

- Un abonnement Qlik Sense Enterprise pour lequel l’authentification unique est activée.

- Outre l'administrateur d'applications cloud, l'administrateur d'applications peut également ajouter ou gérer des applications dans Microsoft Entra ID. Pour plus d’informations, voir Rôles intégrés Azure.

Description du scénario

Dans ce tutoriel, vous configurez et testez Microsoft Entra SSO dans un environnement de test.

- Qlik Sense Enterprise prend en charge l’authentification unique initiée par le fournisseur de services.

- Qlik Sense Enterprise prend en charge le provisionnement juste-à-temps

Ajouter Qlik Sense Enterprise à partir de la galerie

Pour configurer l’intégration de Qlik Sense Enterprise à Microsoft Entra ID, vous devez ajouter Qlik Sense Enterprise depuis la galerie à votre liste d’applications SaaS gérées.

- Connectez-vous au Centre d’administration de Microsoft Entra au minimum en tant qu’Administrateur d’application cloud.

- Accédez à Identité>Applications>Applications d’entreprise>Nouvelle application.

- Dans la zone de recherche de la section Ajouter à partir de la galerie, tapez Qlik Sense Enterprise.

- Sélectionnez Qlik Sense Enterprise dans le volet de résultats, puis ajoutez l’application. Patientez quelques secondes pendant que l’application est ajoutée à votre locataire.

Vous pouvez également utiliser l’assistant Entreprise App Configuration. Dans cet assistant, vous pouvez ajouter une application à votre locataire, ajouter des utilisateurs/groupes à l’application, attribuer des rôles, mais également parcourir la configuration de l’authentification unique. En savoir plus sur les assistants Microsoft 365.

Configurer et tester l’authentification unique Microsoft Entra pour Qlik Sense Enterprise

Configurez et testez l’authentification unique Microsoft Entra avec Qlik Sense Enterprise à l’aide d’un utilisateur de test nommé Britta Simon. Pour que l’authentification unique fonctionne, vous devez établir un lien entre un utilisateur Microsoft Entra et l'utilisateur associé dans Qlik Sense Enterprise.

Pour configurer et tester l’authentification unique Microsoft Entra avec Qlik Sense Enterprise, effectuez les étapes suivantes :

- Configurer Microsoft Entra SSO – pour permettre à vos utilisateurs d'utiliser cette fonctionnalité.

- Créer un utilisateur test Microsoft Entra – pour tester l’authentification unique Microsoft Entra avec Britta Simon.

- Attribuez l’utilisateur de test Microsoft Entra pour permettre à Britta Simon d’utiliser l’authentification unique Microsoft Entra.

- Configurer l’authentification unique Qlik Sense Enterprise pour configurer les paramètres de l’authentification unique côté application.

- Créer un utilisateur de test Qlik Sense Enterprise pour avoir un équivalent de Britta Simon dans Qlik Sense Enterprise, lié à la représentation Microsoft Entra associée.

- Tester l’authentification unique pour vérifier si la configuration fonctionne.

Configurer Microsoft Entra SSO

Effectuez ces étapes pour activer l’authentification unique Microsoft Entra.

Connectez-vous au Centre d’administration de Microsoft Entra au minimum en tant qu’Administrateur d’application cloud.

Accédez à la page d’intégration d’application Identité>Applications>Applications d’entreprise>Qlik Sense Enterprise, recherchez la section Gérer, puis sélectionnez Authentification unique.

Dans la page Sélectionner une méthode d’authentification unique, sélectionnez SAML.

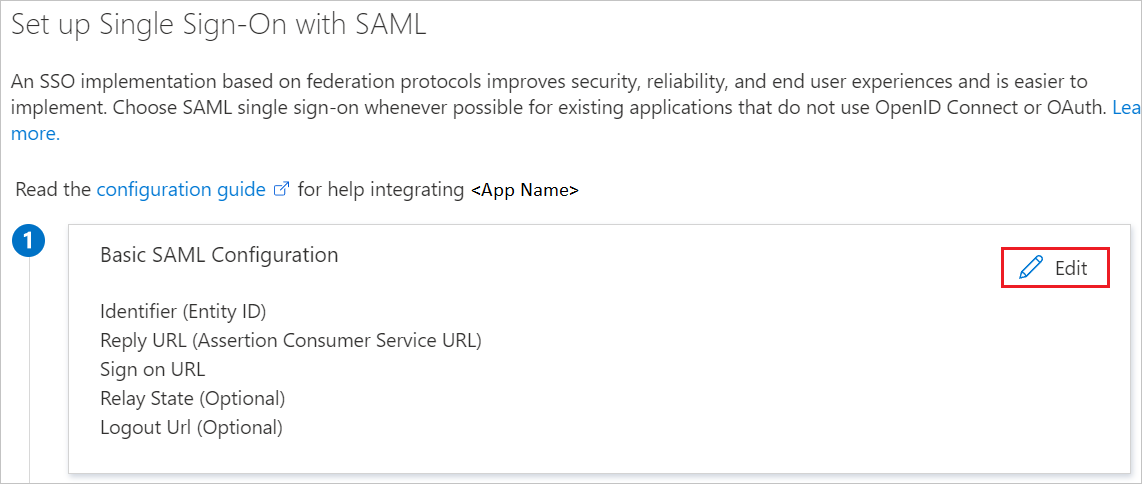

Dans la page Configurer l’authentification unique avec SAML, cliquez sur l’icône de crayon pour Configuration SAML de base afin de modifier les paramètres.

Dans la section Configuration SAML de base, effectuez les étapes suivantes :

a. Dans la zone de texte Identificateur, tapez une URL en utilisant l’un des formats suivants :

Identificateur https://<Fully Qualified Domain Name>.qlikpoc.comhttps://<Fully Qualified Domain Name>.qliksense.comb. Dans la zone de texte URL de réponse , tapez une URL au format suivant :

https://<Fully Qualified Domain Name>:443{/virtualproxyprefix}/samlauthn/c. Dans la zone de texte URL de connexion, tapez une URL au format suivant :

https://<Fully Qualified Domain Name>:443{/virtualproxyprefix}/hubNote

Il ne s’agit pas de valeurs réelles. Mettez à jour ces valeurs avec l’identificateur, l’URL de réponse et l’URL d’authentification réels décrits plus loin dans ce tutoriel, ou contactez le support technique de Qlik Sense Enterprise pour obtenir ces valeurs. Le port par défaut pour les URL est 443, mais vous pouvez le personnaliser selon les besoins de votre organisation.

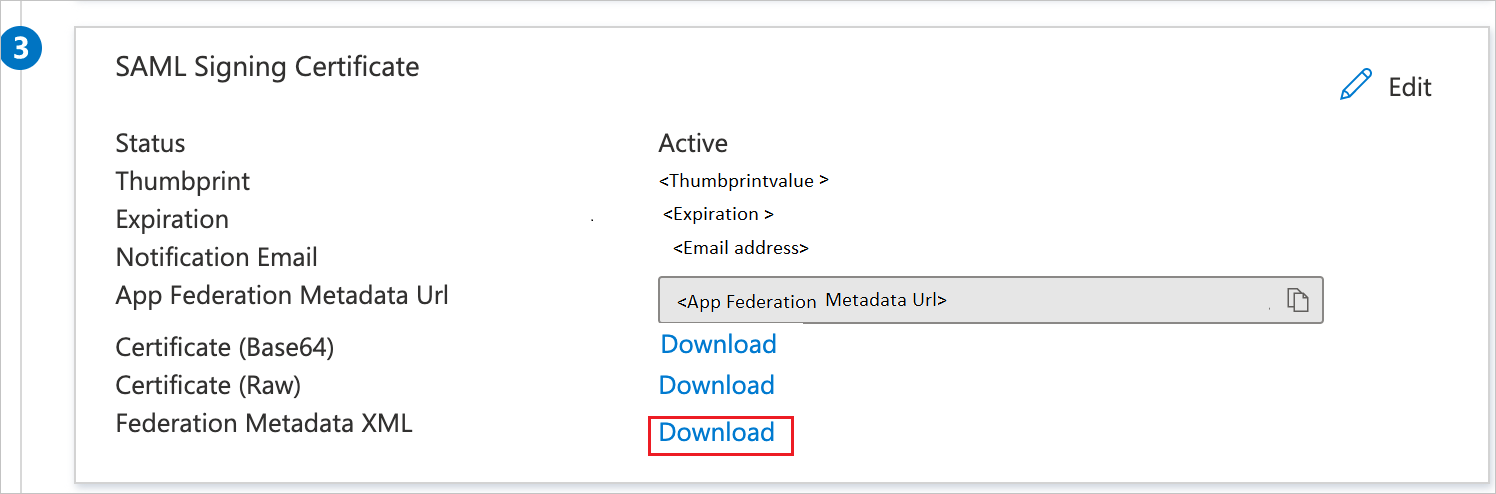

Dans la page Configurer l’authentification unique avec SAML, dans la section Certificat de signature SAML, recherchez dans les options proposées le fichier XML de métadonnées de fédération correspondant à votre besoin, puis enregistrez-le sur votre ordinateur.

Créer un utilisateur de test Microsoft Entra

Dans cette section, vous créez une utilisatrice test appelée Britta Simon.

- Connectez-vous au Centre d’administration de Microsoft Entra en tant qu’Administrateur de l’utilisateur.

- Accédez à Identité>Utilisateurs>Tous les utilisateurs.

- Sélectionnez Nouvel utilisateur>Créer un utilisateur dans la partie supérieure de l’écran.

- Dans les propriétés Utilisateur, effectuez les étapes suivantes :

- Dans le champ Nom d’affichage, entrez

B.Simon. - Dans le champ Nom d’utilisateur principal, entrez username@companydomain.extension. Par exemple :

B.Simon@contoso.com. - Cochez la case Afficher le mot de passe, puis notez la valeur affichée dans le champ Mot de passe.

- Sélectionnez Revoir + créer.

- Dans le champ Nom d’affichage, entrez

- Sélectionnez Create (Créer).

Attribuer l’utilisateur test Microsoft Entra

Dans cette section, vous allez autoriser Britta Simon à utiliser l’authentification unique Azure en lui accordant l’accès à Qlik Sense Enterprise.

- Connectez-vous au Centre d’administration de Microsoft Entra au minimum en tant qu’Administrateur d’application cloud.

- Accédez à Identité>Applications>Applications d’entreprise>Qlik Sense Enterprise.

- Dans la page de vue d’ensemble de l’application, recherchez la section Gérer et sélectionnez Utilisateurs et groupes.

- Sélectionnez Ajouter un utilisateur, puis Utilisateurs et groupes dans la boîte de dialogue Ajouter une attribution.

- Dans la boîte de dialogue Utilisateurs et groupes, sélectionnez Britta Simon dans la liste Utilisateurs, puis cliquez sur le bouton Sélectionner en bas de l’écran.

- Si vous attendez qu’un rôle soit attribué aux utilisateurs, vous pouvez le sélectionner dans la liste déroulante Sélectionner un rôle . Si aucun rôle n’a été configuré pour cette application, vous voyez le rôle « Accès par défaut » sélectionné.

- Dans la boîte de dialogue Ajouter une attribution, cliquez sur le bouton Attribuer.

Configurer l’authentification unique Qlik Sense Enterprise

Préparez le fichier XML de métadonnées de fédération afin de le charger vers le serveur Qlik Sense.

Remarque

Avant de charger les métadonnées IdP vers le serveur Qlik Sense, vous devez modifier le fichier et supprimer des informations pour vous assurer du bon fonctionnement entre Microsoft Entra ID et le serveur Qlik Sense.

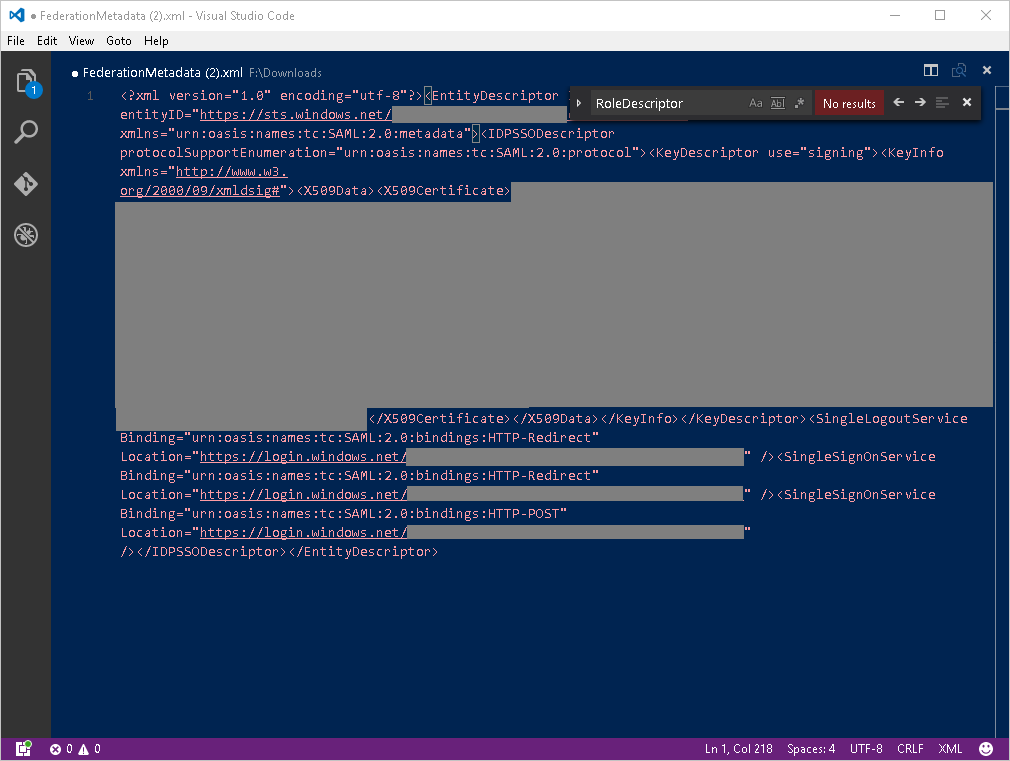

a. Ouvrez le fichier FederationMetaData.xml téléchargé à partir du portail Azure dans un éditeur de texte.

b. Recherchez la valeur RoleDescriptor. Il en existe quatre entrées (deux paires de balises d’élément d’ouverture et de fermeture).

c. Dans le fichier, supprimez les balises RoleDescriptor et toutes les informations insérées entre celles-ci.

d. Enregistrez le fichier et conservez-le pour l’utiliser ultérieurement dans ce document.

Accédez à la console de gestion Qlik (QCM) de Qlik Sense en tant qu’utilisateur pouvant créer des configurations de proxy virtuel.

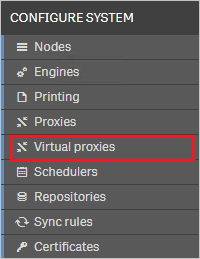

Dans la console QMC, cliquez sur l’élément de menu Proxys virtuels.

En bas de l’écran, cliquez sur le bouton Créer nouveau.

L’écran Virtual proxy edit (Modification du proxy virtuel) s’affiche. Un menu permettant de rendre les options de configuration visibles est affiché sur le côté droit de l’écran.

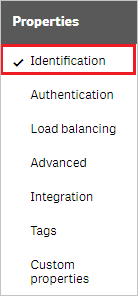

L’option de menu Identification étant sélectionnée, entrez les informations d’identification pour la configuration du proxy virtuel Azure.

a. Le champ Description contient un nom convivial pour la configuration du proxy virtuel. Entrez une valeur pour la description.

b. Le champ Préfixe identifie le point de terminaison proxy virtuel pour la connexion à Qlik Sense avec l’authentification unique Microsoft Entra. Entrez un nom de préfixe unique pour ce proxy virtuel.

c. La valeur Session inactivity timeout (Délai d’inactivité de session) (minutes) représente le délai d’expiration des connexions via ce proxy virtuel.

d. La zone Session cookie header name (Nom d’en-tête de cookie de session) est le nom du cookie stockant l’identificateur de session pour la session Qlik Sense qu’un utilisateur reçoit après une authentification réussie. Ce nom doit être unique.

Cliquez sur l’option de menu Authentification pour la rendre visible. L’écran Authentification s’affiche.

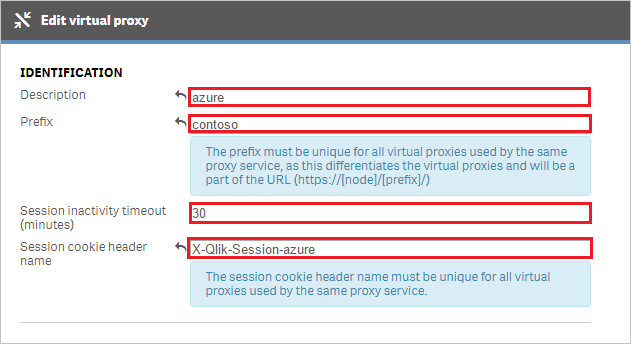

a. La liste déroulante Anonymous access mode (Mode d’accès anonyme) détermine si des utilisateurs anonymes peuvent accéder à Qlik Sense via le proxy virtuel. L’option par défaut est No anonymous user (Pas d’utilisateur anonyme).

b. La liste déroulante Méthode d’authentification détermine le schéma d’authentification qui sera utilisé par le proxy virtuel. Sélectionnez SAML dans la liste déroulante. À la suite de cette sélection, d’autres options s’affichent.

c. Dans le champ SAML host URI(URI d’hôte SAML), indiquez le nom d’hôte que les utilisateurs doivent entrer pour accéder à Qlik Sense via ce proxy virtuel SAML. Le nom d’hôte est l’URI du serveur Qlik Sense.

d. Dans le champ SAML entity ID (ID d’entité SAML) , entrez la valeur indiquée dans le champ SAML host URI (URI d’hôte SAML).

e. La zone SAML IdP metadata (Métadonnées IdP SAML) indique le fichier modifié précédemment dans la section Modifier les métadonnées de fédération dans la configuration de Microsoft Entra. Avant de charger les métadonnées IdP, vous devez modifier le fichier et supprimer des informations pour vous assurer du bon fonctionnement entre Microsoft Entra ID et le serveur Qlik Sense. Reportez-vous aux instructions ci-dessus si le fichier doit encore être modifié. Si le fichier a été modifié, cliquez sur le bouton Parcourir et sélectionnez le fichier de métadonnées modifié pour le charger vers la configuration du proxy virtuel.

f. Entrez le nom d’attribut ou la référence de schéma pour l’attribut SAML représentant l’ID utilisateur que Microsoft Entra ID envoie au serveur Qlik Sense. Les informations de référence de schéma sont disponibles dans les écrans de l’application Azure post-configuration. Pour utiliser le nom d’attribut, tapez

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/name.g. Entrez la valeur du répertoire utilisateur qui est attaché aux utilisateurs lorsqu’ils s’authentifient sur le serveur Qlik Sense via Microsoft Entra ID. Les valeurs codées en dur doivent être entourées de crochets [] . Pour utiliser un attribut envoyé dans l’assertion SAML Microsoft Entra, entrez son nom dans cette zone de texte sans crochets.

h. L’algorithme de signature SAML définit la signature du certificat du fournisseur de service (dans ce cas le serveur Qlik Sense) pour la configuration du proxy virtuel. Si le serveur Qlik Sense utilise un certificat approuvé généré à l’aide de Microsoft Enhanced RSA and AES Cryptographic Provider, définissez l’algorithme de signature SAML sur SHA-256.

i. La section SAML attribute mapping (Mappage d’attributs SAML) permet d’envoyer des attributs supplémentaires, comme des groupes, vers Qlik Sense pour les utiliser dans les règles de sécurité.

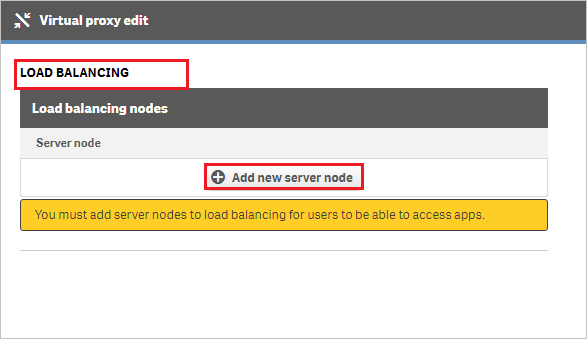

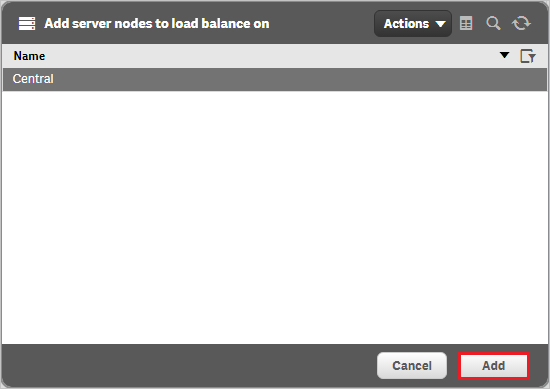

Cliquez sur l’option de menu ÉQUILIBRAGE DE CHARGE pour la rendre visible. L’écran Équilibrage de charge s’affiche.

Cliquez sur le bouton Add new server node (Ajouter un nouveau nœud serveur), sélectionnez un ou plusieurs nœuds de moteur auxquels Qlik Sense enverra des sessions à des fins d’équilibrage de charge, puis cliquez sur le bouton Ajouter.

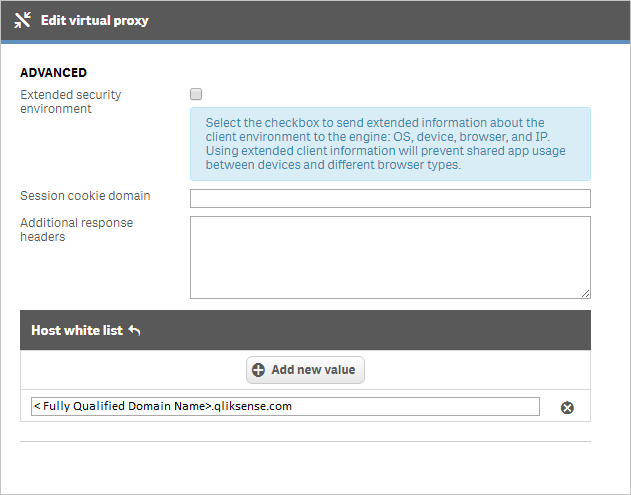

Cliquez sur l’option de menu Avancé pour la rendre visible. L’écran Avancé s’affiche.

La liste verte Hôte répertorie les noms d’hôte acceptés lors de la connexion au serveur Qlik Sense. Entrez le nom d’hôte spécifié par les utilisateurs pour se connecter au serveur Qlik Sense. Le nom d’hôte est défini sur la même valeur que l’URI d’hôte SAML sans

https://.Cliquez sur le bouton Appliquer.

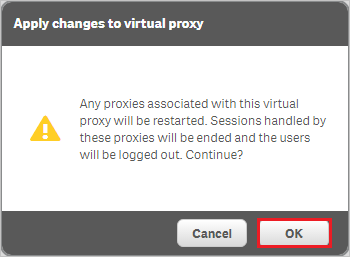

Cliquez sur OK pour accepter le message d’avertissement indiquant que les proxys liés au proxy virtuel vont être redémarrés.

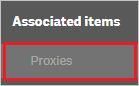

Sur le côté droit de l’écran, le menu Éléments associés s’affiche. Cliquez sur l’option de menu Proxys.

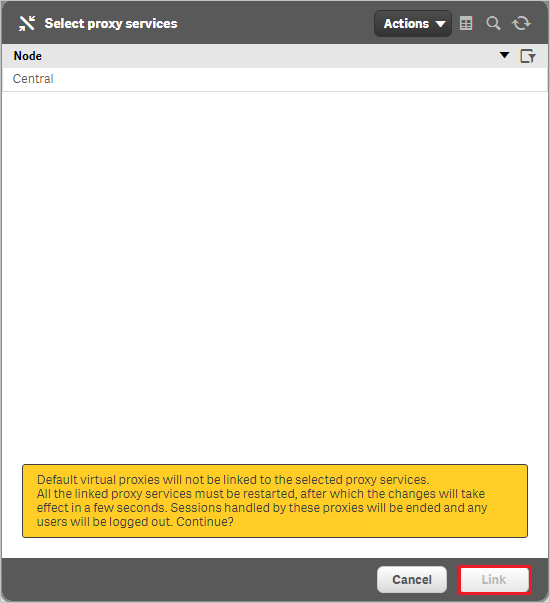

L’écran Proxy s’affiche. Cliquez sur le bouton Lier en bas de l’écran pour lier un proxy au proxy virtuel.

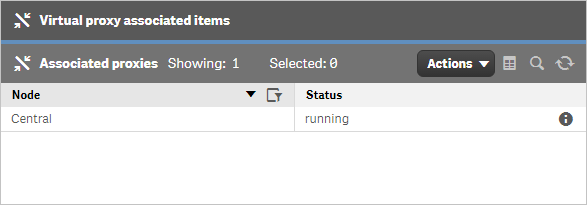

Sélectionnez le nœud proxy qui prendra en charge cette connexion de proxy virtuel et cliquez sur le bouton Lier. Après l’établissement du lien, le proxy est répertorié dans les proxys associés.

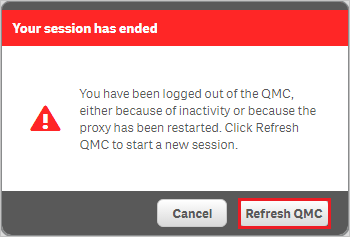

Après environ cinq à dix secondes, le message Refresh QMC (Actualiser la console QMC) s’affiche. Cliquez sur le bouton Refresh QMC (Actualiser la console QMC).

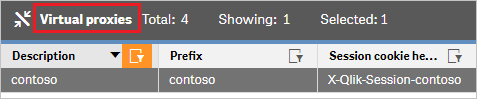

Lors de l’actualisation de la console QMC, cliquez sur l’élément de menu Proxys virtuels. La nouvelle entrée de proxy virtuel SAML est indiquée dans le tableau affiché à l’écran. Cliquez sur l’entrée de proxy virtuel.

En bas de l’écran, le bouton Download SP metadata (Télécharger les métadonnées du fournisseur de service) est activé. Cliquez sur le bouton Download SP metadata (Télécharger les métadonnées du fournisseur de service) pour enregistrer les métadonnées dans un fichier.

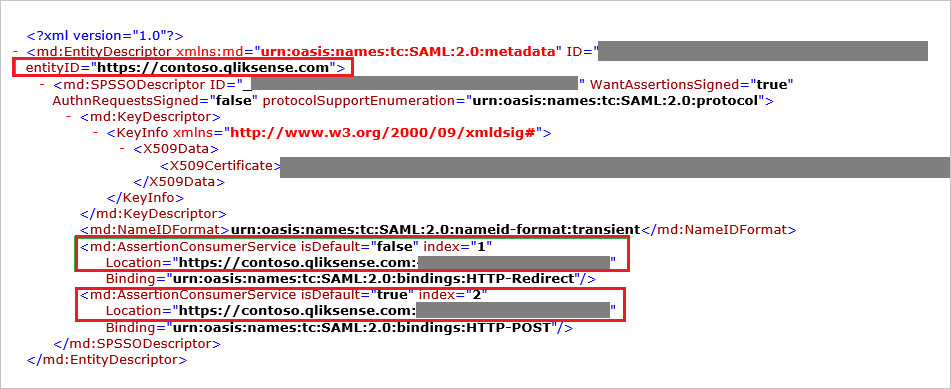

Ouvrez le fichier de métadonnées du fournisseur de service. Observez les entrées entityID et AssertionConsumerService. Ces valeurs sont équivalentes à celles des champs Identificateur, URL de connexion et URL de réponse dans la configuration d’application Microsoft Entra. Collez ces valeurs dans la section Domaine et URL Qlik Sense Enterprise de la configuration de l’application Microsoft Entra si elles ne sont pas identiques. Vous devez ensuite les remplacer dans l’assistant de configuration de l’application Microsoft Entra.

Créer un utilisateur de test Qlik Sense Enterprise

Qlik Sense Enterprise prend en charge le provisionnement juste-à-temps, les utilisateurs ajoutés automatiquement au dépôt « USERS » de Qlik Sense Enterprise quand ils utilisent la fonctionnalité SSO. Par ailleurs, les clients peuvent utiliser la console QMC et créer un connecteur d’annuaire d’utilisateurs (UDC) pour préremplir les utilisateurs dans Qlik Sense Enterprise à partir du service d’annuaire LDAP de leur choix, comme Active Directory ou autre.

Tester l’authentification unique (SSO)

Dans cette section, vous testez votre configuration d’authentification unique Microsoft Entra avec les options suivantes.

Cliquez sur Tester cette application. Vous êtes alors redirigé vers l’URL de connexion à Qlik Sense Enterprise, d’où vous pouvez lancer le flux de connexion.

Accédez directement à l’URL de connexion Qlik Sense Enterprise pour lancer le processus de connexion.

Vous pouvez utiliser Mes applications de Microsoft. Le fait de cliquer sur la vignette Qlik Sense Enterprise dans Mes applications vous redirige vers l’URL de connexion Qlik Sense Enterprise. Pour plus d’informations sur Mes applications, consultez Présentation de Mes applications.

Étapes suivantes

Après avoir configuré Qlik Sense Enterprise, vous pouvez appliquer le contrôle de session, qui protège contre l’exfiltration et l’infiltration des données sensibles de votre organisation en temps réel. Le contrôle de session est étendu à partir de l’accès conditionnel. Découvrez comment appliquer un contrôle de session avec Microsoft Defender for Cloud Apps.