Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Vous pouvez créer des règles basées sur des attributs d’appareil ou basées sur des utilisateurs pour activer l’appartenance à des groupes d’appartenance dynamiques dans l’ID Microsoft Entra. Vous pouvez ajouter et supprimer automatiquement des groupes d’appartenance dynamiques à l’aide de règles d’appartenance en fonction des attributs de membre. Dans Microsoft Entra, un locataire peut comprendre un maximum de 15 000 groupes d’appartenance dynamiques.

Cet article détaille les propriétés et la syntaxe à utiliser pour créer des règles pour les groupes d'appartenance dynamiques basés sur les utilisateurs ou les appareils.

Note

Les groupes de sécurité peuvent inclure des appareils ou des utilisateurs, mais les groupes Microsoft 365 peuvent inclure uniquement des utilisateurs.

Considérations relatives aux groupes d’appartenances dynamiques

Lorsque les attributs d’un utilisateur ou d’un appareil changent, le système évalue toutes les règles des groupes d’appartenance dynamiques dans un répertoire pour voir si la modification déclencherait des ajouts ou suppressions de groupes. Si les utilisateurs ou les appareils répondent à une règle sur un groupe, ils sont ajoutés en tant que membres de ce groupe. S’ils ne répondent plus à la règle, ils sont supprimés. Vous ne pouvez pas ajouter ni supprimer manuellement un membre dans un groupe d'appartenance dynamique.

Gardez également ces limitations à l’esprit :

- Vous pouvez créer des groupes d'appartenance dynamiques pour les utilisateurs ou les utilisateurs, mais vous ne pouvez pas créer une règle contenant à la fois des utilisateurs et des appareils.

- Vous ne pouvez pas créer un groupe d'appartenance à un appareil en fonction des attributs utilisateur du propriétaire de l’appareil. Des règles d’appartenance d’appareil ne peuvent référencer que des attributs d’appareils.

Conditions requises pour la licence

La fonctionnalité des groupes d’appartenances dynamiques nécessite une licence Microsoft Entra ID P1 ou une licence Intune for Education pour chaque utilisateur unique membre d’un ou plusieurs groupes d’appartenance dynamiques. Vous n’avez pas besoin d’attribuer de licences aux utilisateurs pour qu’ils soient membres de groupes d’appartenance dynamiques. Toutefois, vous devez disposer du nombre minimal de licences dans l’organisation Microsoft Entra pour couvrir tous ces utilisateurs.

Par exemple, si vous avez un total de 1 000 utilisateurs uniques dans tous les groupes d’appartenances dynamiques de votre organisation, vous avez besoin d’au moins 1 000 licences pour que Microsoft Entra ID P1 réponde à la condition de licence.

Aucune licence n'est requise pour les appareils qui sont membres d'un groupe d'appartenance dynamique basé sur un appareil.

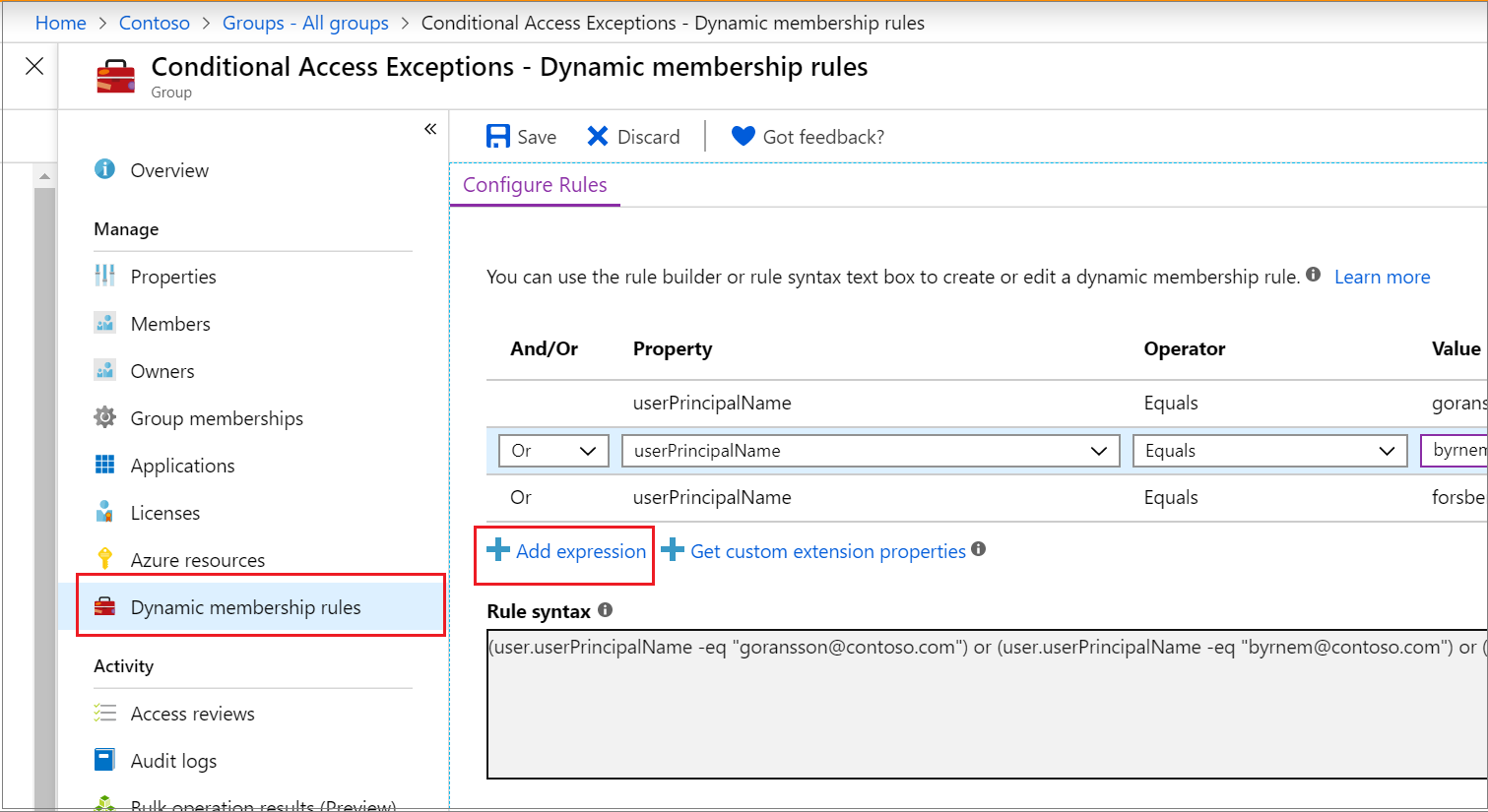

Générateur de règles dans le portail Azure

Microsoft Entra ID fournit un générateur de règles pour créer et mettre à jour plus rapidement vos règles importantes. Le générateur de règles prend en charge la construction de jusqu’à cinq expressions. Vous pouvez utiliser le générateur de règles pour former une règle avec quelques expressions simples, mais vous ne pouvez pas l’utiliser pour reproduire chaque règle. Si le générateur de règles ne prend pas en charge la règle que vous souhaitez créer, vous pouvez utiliser la zone de texte.

Pour obtenir des instructions pas à pas, consultez Créer ou mettre à jour un groupe d’appartenances dynamique.

Importante

Le générateur de règles est disponible uniquement pour les groupes d’appartenance dynamique basés sur l’utilisateur. Vous pouvez créer des groupes d’appartenances dynamiques basés sur un appareil uniquement à l’aide de la zone de texte.

Voici quelques exemples de règles avancées ou de syntaxe qui nécessitent l'utilisation de la zone de texte :

- Règle avec plus de cinq expressions

- Règle pour les rapports directs

- Règle avec un opérateur

-containsou-notContains - Définition de la priorité des opérateurs

- Règle avec des expressions complexes ; par exemple

(user.proxyAddresses -any (_ -startsWith "contoso"))

Note

Le générateur de règles peut ne pas être en mesure d’afficher certaines règles construites dans la zone de texte. Un message peut s’afficher lorsque le générateur de règles ne peut pas afficher la règle. Le générateur de règles ne modifie en aucune façon la syntaxe, la validation ou le traitement des règles des groupes d’appartenance dynamique pris en charge.

Syntaxe de règle pour une expression unique

Une seule expression est la forme la plus simple d’une règle d’appartenance. Une règle avec une seule expression prend la forme de <Property> <Operator> <Value>, où la syntaxe de la propriété est le nom de <object>.<property>.

L’exemple suivant illustre une règle d’appartenance correctement construite avec une expression unique :

user.department -eq "Sales"

Les parenthèses sont facultatives pour une expression unique. La longueur totale du corps de votre règle d’appartenance ne peut pas dépasser 3 072 caractères.

Construction du corps d’une règle d’appartenance

Une règle d’appartenance qui remplit automatiquement un groupe d’utilisateurs ou d’appareils est une expression binaire qui génère un résultat vrai ou faux. Les trois parties d’une règle simple sont les suivantes :

- Propriété

- Opérateur

- Valeur

L’ordre des parties au sein d’une expression est important pour éviter les erreurs de syntaxe.

Propriétés prises en charge

Vous pouvez utiliser trois types de propriétés pour construire une règle d’appartenance :

- Booléen

- Date/heure

- Chaîne

- Collection de chaînes

Vous pouvez utiliser les propriétés utilisateur suivantes pour créer une seule expression.

Propriétés de type Boolean

| Propriété | Valeurs autorisées | Utilisation |

|---|---|---|

accountEnabled |

true, false |

user.accountEnabled -eq true |

dirSyncEnabled |

true, false |

user.dirSyncEnabled -eq true |

Propriétés de type date/heure

| Propriété | Valeurs autorisées | Utilisation |

|---|---|---|

employeeHireDate (préversion) |

Toute DateTimeOffset valeur ou mot clé system.now |

user.employeeHireDate -eq "value" |

Propriétés de type chaîne

| Propriété | Valeurs autorisées | Utilisation |

|---|---|---|

city |

Toute valeur de chaîne ou null |

user.city -eq "value" |

country |

Toute valeur de chaîne ou null |

user.country -eq "value" |

companyName |

Toute valeur de chaîne ou null |

user.companyName -eq "value" |

department |

Toute valeur de chaîne ou null |

user.department -eq "value" |

displayName |

Valeur de chaîne quelconque | user.displayName -eq "value" |

employeeId |

Valeur de chaîne quelconque | user.employeeId -eq "value"user.employeeId -ne "null" |

facsimileTelephoneNumber |

Toute valeur de chaîne ou null |

user.facsimileTelephoneNumber -eq "value" |

givenName |

Toute valeur de chaîne ou null |

user.givenName -eq "value" |

jobTitle |

Toute valeur de chaîne ou null |

user.jobTitle -eq "value" |

mail |

Toute valeur de chaîne ou null (adresse SMTP de l’utilisateur) |

user.mail -eq "value"user.mail -notEndsWith "@Contoso.com" |

mailNickName |

Toute valeur de chaîne (alias de messagerie de l’utilisateur) | user.mailNickName -eq "value"user.mailNickname -endsWith "-vendor" |

memberOf |

Toute valeur de chaîne (ID d’objet de groupe valide) | user.memberOf -any (group.objectId -in ['value']) |

mobile |

Toute valeur de chaîne ou null |

user.mobile -eq "value" |

objectId |

GUID de l’objet utilisateur | user.objectId -eq "aaaaaaaa-0000-1111-2222-bbbbbbbbbbbb" |

onPremisesDistinguishedName |

Toute valeur de chaîne ou null |

user.onPremisesDistinguishedName -eq "value" |

onPremisesSecurityIdentifier |

Identificateur de sécurité local (SID) pour les utilisateurs qui ont été synchronisés à partir d’un site local vers le cloud | user.onPremisesSecurityIdentifier -eq "S-1-1-11-1111111111-1111111111-1111111111-1111111" |

passwordPolicies |

None, , DisableStrongPasswordDisablePasswordExpiration, , DisablePasswordExpirationDisableStrongPassword |

user.passwordPolicies -eq "DisableStrongPassword" |

physicalDeliveryOfficeName |

Toute valeur de chaîne ou null |

user.physicalDeliveryOfficeName -eq "value" |

postalCode |

Toute valeur de chaîne ou null |

user.postalCode -eq "value" |

preferredLanguage |

Code ISO 639-1 | user.preferredLanguage -eq "en-US" |

sipProxyAddress |

Toute valeur de chaîne ou null |

user.sipProxyAddress -eq "value" |

state |

Toute valeur de chaîne ou null |

user.state -eq "value" |

streetAddress |

Toute valeur de chaîne ou null |

user.streetAddress -eq "value" |

surname |

Toute valeur de chaîne ou null |

user.surname -eq "value" |

telephoneNumber |

Toute valeur de chaîne ou null |

user.telephoneNumber -eq "value" |

usageLocation |

Code pays ou région à deux lettres | user.usageLocation -eq "US" |

userPrincipalName |

Valeur de chaîne quelconque | user.userPrincipalName -eq "alias@domain" |

userType |

member, guest, null |

user.userType -eq "Member" |

Propriétés de type collection de chaînes

| Propriété | Valeurs autorisées | Exemples |

|---|---|---|

otherMails |

Valeur de chaîne quelconque | user.otherMails -startsWith "alias@domain"user.otherMails -endsWith"@contoso.com" |

proxyAddresses |

SMTP: alias@domain, smtp: alias@domain |

user.proxyAddresses -startsWith "SMTP: alias@domain"user.proxyAddresses -notEndsWith "@outlook.com" |

Concernant les propriétés utilisées pour les règles d’appareils, voir Règles pour les appareils.

Opérateurs d’expression pris en charge

Le tableau suivant répertorie tous les opérateurs pris en charge et leur syntaxe pour une expression unique. Vous pouvez utiliser des opérateurs avec ou sans le préfixe de trait d’union (-). L’opérateur Contains effectue des correspondances de chaîne partielles, mais pas pour les éléments d’une collection.

Attention

Pour des résultats optimaux, réduisez autant que possible l'utilisation de Match ou de Contains. L’article Créer des règles plus simples et plus efficaces pour les groupes d’appartenances dynamiques fournit des conseils sur la création de règles qui entraînent une meilleure durée de traitement des groupes dynamiques. L’opérateur memberOf est en préversion et présente certaines limitations, donc utilisez-le avec précaution.

| Opérateur | Syntaxe |

|---|---|

Ends With |

-endsWith |

Not Ends With |

-notEndsWith |

Not Equals |

-ne |

Equals |

-eq |

Not Starts With |

-notStartsWith |

Starts With |

-startsWith |

Not Contains |

-notContains |

Contains |

-contains |

Not Match |

-notMatch |

Match |

-match |

In |

-in |

Not In |

-notIn |

Utilisation des opérateurs -in et -notIn

Si vous souhaitez comparer la valeur d’un attribut utilisateur à plusieurs valeurs, vous pouvez utiliser l’opérateur -in ou l’opérateur -notIn. Utilisez les symboles de crochet ([ et ]) pour commencer et mettre fin à la liste des valeurs.

Dans l’exemple suivant, l’expression évalue à true si la valeur de user.department est égale à l’une des valeurs de la liste :

user.department -in ["50001","50002","50003","50005","50006","50007","50008","50016","50020","50024","50038","50039","51100"]

Utilisation des opérateurs -le et -ge

Vous pouvez utiliser l’opérateur inférieur à -le ou supérieur à -ge lorsque vous utilisez l’attribut employeeHireDate dans les règles pour les groupes d’appartenance dynamique.

Voici quelques exemples :

user.employeehiredate -ge system.now -plus p1d

user.employeehiredate -le 2020-06-10T18:13:20Z

Utilisation de l’opérateur -match

Vous pouvez utiliser l’opérateur -match pour mettre en correspondance n’importe quelle expression régulière.

Pour l’exemple suivant, Da, Dav, et David évaluent à true. aDa prend la valeur false.

user.displayName -match "^Da.*"

Pour l’exemple suivant, David prend la valeur true. Da prend la valeur false.

user.displayName -match ".*vid"

Valeurs prises en charge

Les valeurs que vous utilisez dans une expression peuvent être constituées de plusieurs types :

- Chaînes

- Booléen (

true,false) - Nombres

- Tableaux (tableau de nombres, tableau de chaînes)

Lorsque vous spécifiez une valeur dans une expression, il est important d’utiliser la syntaxe correcte pour éviter les erreurs. Voici quelques conseils de syntaxe :

- Les guillemets doubles sont facultatifs, sauf si la valeur est une chaîne.

- Les opérations de chaîne et regex (expressions régulières) ne prennent pas en compte la casse.

- Assurez-vous que les noms de propriétés sont correctement formatés comme indiqué, car ils sont sensibles à la casse.

- Lorsqu'une valeur de chaîne contient des guillemets doubles, vous devez échapper les deux guillemets à l'aide du caractère barre oblique inversée (

\). Par exemple, user.department -eq '"Sales' » est la syntaxe appropriée quandSalesest la valeur. Pour échapper les guillemets simples, utilisez deux guillemets simples à la place d'un seul à chaque fois. - Vous pouvez également effectuer des vérifications de nullité en utilisant

nullcomme valeur ; par exemple,user.department -eq null.

Utilisation de valeurs Null

Pour spécifier une null valeur dans une règle :

- Utilisez

-eqou-nelorsque vous comparez lanullvaleur dans une expression. - Utilisez des guillemets autour du mot

nulluniquement si vous souhaitez qu’il soit interprété comme une valeur de chaîne littérale. - N’utilisez pas l’opérateur

-notcomme opérateur comparatif pour la valeur Null. Si vous l’utilisez, vous obtenez une erreur que vous utilisieznullou$null.

La bonne façon de référencer la null valeur est la suivante :

user.mail –ne null

Règles comportant plusieurs expressions

Les règles des groupes d’appartenance dynamiques peuvent être constituées de plus d'une seule expression, connectées par les opérateurs logiques -and, -or, et -not. Vous pouvez également utiliser des opérateurs logiques en combinaison.

Voici des exemples de règles d’appartenance correctement construites avec plusieurs expressions :

(user.department -eq "Sales") -or (user.department -eq "Marketing")

(user.department -eq "Sales") -and -not (user.jobTitle -startsWith "SDE")

Précédence des opérateurs

La liste suivante montre tous les opérateurs dans l’ordre de priorité le plus élevé au plus bas. Les opérateurs sur la même ligne sont de priorité égale.

-eq -ne -startsWith -notStartsWith -contains -notContains -match –notMatch -in -notIn

-not

-and

-or

-any -all

L’exemple suivant illustre la priorité d’opérateur où deux expressions sont évaluées pour l’utilisateur :

user.department –eq "Marketing" –and user.country –eq "US"

Vous avez besoin de parenthèses uniquement lorsque la priorité ne répond pas à vos besoins. Par exemple, si vous souhaitez que le service soit évalué en premier, le code suivant montre comment utiliser des parenthèses pour déterminer l’ordre :

user.country –eq "US" –and (user.department –eq "Marketing" –or user.department –eq "Sales")

Règles avec des expressions complexes

Une règle d’appartenance peut être constituée d’expressions complexes où les propriétés, les opérateurs et les valeurs prennent des formes plus complexes. Les expressions sont considérées comme complexes quand l’un des points suivants est vrai :

- La propriété se compose d’une collection de valeurs ; plus précisément, propriétés à valeurs multiples.

- Les expressions utilisent les opérateurs

-anyet-all. - La valeur de l’expression peut elle-même être une ou plusieurs expressions.

Propriétés à valeurs multiples

Les propriétés à valeurs multiples sont des collections d’objets du même type. Vous pouvez les utiliser pour créer des règles d’appartenance à l’aide des opérateurs logiques -any et -all.

| Propriété | Valeurs | Utilisation |

|---|---|---|

assignedPlans |

Chaque objet de la collection expose les propriétés de chaîne suivantes : capabilityStatus, , serviceservicePlanId |

user.assignedPlans -any (assignedPlan.servicePlanId -eq "aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e" -and assignedPlan.capabilityStatus -eq "Enabled") |

proxyAddresses |

SMTP: alias@domain, smtp: alias@domain |

(user.proxyAddresses -any (\_ -startsWith "contoso")) |

Utilisation des opérateurs -any et -all

Vous pouvez utiliser les opérateurs suivants pour appliquer une condition à l’un ou à l’ensemble des éléments de la collection :

-any: satisfait lorsqu’au moins un élément de la collection correspond à la condition.-all: satisfait lorsque tous les éléments de la collection correspondent à la condition.

Exemple 1

assignedPlans est une propriété à valeurs multiples qui répertorie tous les plans de service affectés à l’utilisateur. L’expression ci-dessous sélectionne les utilisateurs qui ont le plan de service (en tant que valeur GUID) Exchange Online (Plan 2), également en état Enabled :

user.assignedPlans -any (assignedPlan.servicePlanId -eq "efb87545-963c-4e0d-99df-69c6916d9eb0" -and assignedPlan.capabilityStatus -eq "Enabled")

Vous pouvez utiliser une règle comme celle-ci pour regrouper tous les utilisateurs pour lesquels une fonctionnalité Microsoft 365 ou d’autres services en ligne Microsoft est activée. Vous pouvez ensuite appliquer la règle avec un ensemble de stratégies au groupe.

Exemple 2

L’expression suivante sélectionne tous les utilisateurs qui ont un plan de service associé au service Intune (identifié par le nom SCOdu service) :

user.assignedPlans -any (assignedPlan.service -eq "SCO" -and assignedPlan.capabilityStatus -eq "Enabled")

Exemple 3

L’expression suivante sélectionne tous les utilisateurs qui n’ont pas de plan de service attribué :

user.assignedPlans -all (assignedPlan.servicePlanId -eq null)

Utilisation de la syntaxe de trait de soulignement (_)

La syntaxe de soulignement (_) correspond aux occurrences d'une valeur spécifique dans l'une des propriétés de collection de chaînes multi-valeurs pour ajouter des utilisateurs ou des appareils à un groupe d'appartenance dynamique. Vous l’utilisez avec l’opérateur -any ou -all.

Voici un exemple d’utilisation du trait de soulignement dans une règle pour ajouter des membres en fonction de user.proxyAddress. (Il fonctionne de la même façon pour user.otherMails.) Cette règle ajoute tout utilisateur disposant d’une adresse proxy qui commence contoso par le groupe.

(user.proxyAddresses -any (_ -startsWith "contoso"))

Autres propriétés et les règles communes

Créer une règle pour les rapports directs

Vous pouvez créer un groupe qui contient tous les rapports directs d’un responsable. À l’avenir, lorsque les collaborateurs directs du responsable changeront, l’appartenance du groupe sera ajustée automatiquement.

Vous construisez la règle de rapports directs à l’aide de la syntaxe suivante :

Direct Reports for "{objectID_of_manager}"

Voici un exemple de règle valide, où aaaaaaaa-0000-1111-2222-bbbbbbbbbbbb est l’ID d’objet du gestionnaire :

Direct Reports for "aaaaaaaa-0000-1111-2222-bbbbbbbbbbbb"

Les conseils suivants peuvent vous aider à utiliser la règle correctement :

- L’ID du gestionnaire est l’ID d’objet du gestionnaire. Vous pouvez le trouver dans le profil du responsable.

- Pour que la règle fonctionne, vérifiez que la

Managerpropriété est correctement définie pour les utilisateurs de votre organisation. Vous pouvez vérifier la valeur actuelle dans le profil de l’utilisateur. - Cette règle prend en charge uniquement les collaborateurs directs du responsable. Vous ne pouvez pas créer un groupe qui comprend les subordonnés directs du responsable et leurs subordonnés.

- Vous ne pouvez pas combiner cette règle avec d’autres règles d’appartenance.

Créer une règle pour tous les utilisateurs

Vous pouvez créer un groupe qui contient tous les utilisateurs au sein d’une organisation à l’aide d’une règle d’appartenance. Lors de l’ajout ou de la suppression d’utilisateurs de l’organisation, l’appartenance du groupe est ajustée automatiquement.

Vous construisez la règle pour tous les utilisateurs à l’aide d’une expression unique qui inclut l’opérateur -ne et la null valeur. Cette règle ajoute des utilisateurs invités professionnels et des utilisateurs membres au groupe.

user.objectId -ne null

Si vous souhaitez que votre groupe exclue les utilisateurs invités et inclue uniquement les membres de votre organisation, vous pouvez utiliser la syntaxe suivante :

(user.objectId -ne null) -and (user.userType -eq "Member")

Créer une règle pour tous les appareils

Vous pouvez créer un groupe qui contient tous les appareils au sein d’une organisation à l’aide d’une règle d’appartenance. Lors de l’ajout ou de la suppression d’appareils de l’organisation, l’appartenance du groupe est ajustée automatiquement.

Vous construisez la règle pour tous les appareils à l’aide d’une expression unique qui inclut l’opérateur -ne et la null valeur :

device.objectId -ne null

Attributs d’extension et propriétés d’extension personnalisées

Les attributs d’extension et les propriétés d’extension personnalisées sont pris en charge en tant que propriétés de chaîne dans les règles pour les groupes d’appartenance dynamique.

Vous pouvez synchroniser les attributs d’extension à partir de Windows Server Active Directory local. Vous pouvez également mettre à jour les attributs d’extension à l’aide de Microsoft Graph.

Les attributs d’extension prennent le format de ExtensionAttribute<X>, où <X> est 1-15égal . Les propriétés d’extension multivaleurs ne sont pas prises en charge dans les règles pour les groupes d’appartenance dynamique.

Voici en exemple de règle utilisant un attribut d’extension en tant que propriété :

(user.extensionAttribute15 -eq "Marketing")

Vous pouvez synchroniser les propriétés d’extension personnalisées à partir de Windows Server Active Directory local ou à partir d’une application SaaS (Software as a Service) connectée. Vous pouvez créer des propriétés d’extension personnalisées à l’aide de Microsoft Graph.

Les propriétés d’extension personnalisées prennent le format de user.extension_[GUID]_[Attribute], où :

[GUID]est la version dépouillée de l'identifiant unique de l'ID Microsoft Entra pour l'application qui a créé cette propriété. Il contient uniquement les caractères 0-9 et A-Z.[Attribute]est le nom de la propriété telle qu’elle a été créée.

Voici un exemple de règle utilisant une propriété d’extension personnalisée :

user.extension_c272a57b722d4eb29bfe327874ae79cb_OfficeNumber -eq "123"

Les propriétés d’extension personnalisées sont également appelées propriétés d’extension Microsoft Entra ou d’annuaire.

Vous trouverez le nom de la propriété personnalisée dans le répertoire en interrogeant la propriété d’un utilisateur dans l’Explorateur Graph et en recherchant le nom de la propriété. Vous pouvez également sélectionner le lien Obtenir les propriétés d’extension personnalisées dans le générateur de règles dynamiques pour entrer un ID d’application unique et recevoir la liste complète des propriétés d’extension personnalisées à utiliser lors de la création d’une règle pour les groupes d’appartenances dynamiques. Vous pouvez actualiser cette liste pour obtenir toutes les nouvelles propriétés d’extension personnalisées pour cette application. Les attributs d’extension et les propriétés d’extension personnalisées doivent provenir des applications de votre abonné.

Pour plus d’informations, consultez Utiliser les attributs dans les groupes d’appartenances dynamiques.

Règles pour les appareils

Vous pouvez créer une règle qui sélectionne des objets d’appareil pour l’appartenance à un groupe. Vous ne pouvez pas avoir à la fois des utilisateurs et des appareils en tant que membres du groupe.

Note

L’attribut organizationalUnit n’est plus répertorié et vous ne devez pas l’utiliser. Intune définit cette chaîne dans des cas spécifiques, mais Microsoft Entra ID ne le reconnaît pas. Aucun appareil n’est ajouté aux groupes en fonction de cet attribut.

L’attribut systemlabels est en lecture seule. Vous ne pouvez pas le définir avec Intune.

Pour Windows 10, le format correct de l’attribut deviceOSVersion est device.deviceOSVersion -startsWith "10.0.1". Vous pouvez valider la mise en forme à l’aide de l’applet Get-MgDevice de commande PowerShell :

Get-MgDevice -Search "displayName:YourMachineNameHere" -ConsistencyLevel eventual | Select-Object -ExpandProperty 'OperatingSystemVersion'

Vous pouvez utiliser les attributs d’appareil suivants.

| Attribut d’appareil | Valeurs | Exemples |

|---|---|---|

accountEnabled |

true, false |

device.accountEnabled -eq true |

deviceCategory |

Nom de catégorie d’appareil valide | device.deviceCategory -eq "BYOD" |

deviceId |

ID d’appareil Microsoft Entra valide | device.deviceId -eq "d4fe7726-5966-431c-b3b8-cddc8fdb717d" |

deviceManagementAppId |

ID d’application valide pour la gestion des appareils mobiles dans Microsoft Entra ID | device.deviceManagementAppId -eq "0000000a-0000-0000-c000-000000000000" pour les appareils gérés par Microsoft Intune"54b943f8-d761-4f8d-951e-9cea1846db5a" pour les appareils cogérés avec System Center Configuration Manager |

deviceManufacturer |

Valeur de chaîne quelconque | device.deviceManufacturer -eq "Samsung" |

deviceModel |

Valeur de chaîne quelconque | device.deviceModel -eq "iPad Air" |

displayName |

Valeur de chaîne quelconque | device.displayName -eq "Rob iPhone" |

deviceOSType |

Valeur de chaîne quelconque | (device.deviceOSType -eq "iPad") -or (device.deviceOSType -eq "iOS")device.deviceOSType -startsWith "AndroidEnterprise"device.deviceOSType -eq "AndroidForWork"device.deviceOSType -eq "Windows" |

deviceOSVersion |

Valeur de chaîne quelconque | device.deviceOSVersion -eq "9.1"device.deviceOSVersion -startsWith "10.0.1" |

deviceOwnership1 |

Personal, Company, Unknown |

device.deviceOwnership -eq "Company" |

devicePhysicalIds |

Toute valeur de chaîne utilisée par Windows Autopilot, telle que tous les appareils Windows Autopilot, OrderID ou PurchaseOrderID |

device.devicePhysicalIDs -any _ -startsWith "[ZTDId]"device.devicePhysicalIds -any _ -eq "[OrderID]:179887111881"device.devicePhysicalIds -any _ -eq "[PurchaseOrderId]:76222342342" |

deviceTrustType2 |

AzureAD, ServerAD, Workplace |

device.deviceTrustType -eq "AzureAD" |

enrollmentProfileName |

Nom du profil d’inscription automatique d’appareil Apple, d’inscription d’appareil dédié appartenant à l’entreprise Android Enterprise ou Windows Autopilot | device.enrollmentProfileName -eq "DEP iPhones" |

extensionAttribute13 |

Valeur de chaîne quelconque | device.extensionAttribute1 -eq "some string value" |

extensionAttribute2 |

Valeur de chaîne quelconque | device.extensionAttribute2 -eq "some string value" |

extensionAttribute3 |

Valeur de chaîne quelconque | device.extensionAttribute3 -eq "some string value" |

extensionAttribute4 |

Valeur de chaîne quelconque | device.extensionAttribute4 -eq "some string value" |

extensionAttribute5 |

Valeur de chaîne quelconque | device.extensionAttribute5 -eq "some string value" |

extensionAttribute6 |

Valeur de chaîne quelconque | device.extensionAttribute6 -eq "some string value" |

extensionAttribute7 |

Valeur de chaîne quelconque | device.extensionAttribute7 -eq "some string value" |

extensionAttribute8 |

Valeur de chaîne quelconque | device.extensionAttribute8 -eq "some string value" |

extensionAttribute9 |

Valeur de chaîne quelconque | device.extensionAttribute9 -eq "some string value" |

extensionAttribute10 |

Valeur de chaîne quelconque | device.extensionAttribute10 -eq "some string value" |

extensionAttribute11 |

Valeur de chaîne quelconque | device.extensionAttribute11 -eq "some string value" |

extensionAttribute12 |

Valeur de chaîne quelconque | device.extensionAttribute12 -eq "some string value" |

extensionAttribute13 |

Valeur de chaîne quelconque | device.extensionAttribute13 -eq "some string value" |

extensionAttribute14 |

Valeur de chaîne quelconque | device.extensionAttribute14 -eq "some string value" |

extensionAttribute15 |

Valeur de chaîne quelconque | device.extensionAttribute15 -eq "some string value" |

isRooted |

true, false |

device.isRooted -eq true |

managementType |

Gestion des appareils mobiles (pour les appareils mobiles) | device.managementType -eq "MDM" |

memberOf |

Toute valeur de chaîne (ID d’objet de groupe valide) | device.memberOf -any (group.objectId -in ['value']) |

objectId |

ID d’objet Microsoft Entra valide | device.objectId -eq "aaaaaaaa-0000-1111-2222-bbbbbbbbbbbb" |

profileType |

Type de profil valide dans l’ID Microsoft Entra | device.profileType -eq "RegisteredDevice" |

systemLabels4 |

Chaîne en lecture seule correspondant à la propriété d’appareil Intune pour baliser les appareils Modern Workplace | device.systemLabels -startsWith "M365Managed" SystemLabels |

1 Lorsque vous utilisez deviceOwnership pour créer des groupes d’appartenance dynamiques pour les appareils, vous devez définir la valeur égale à Company. Sur Intune, la propriété de l’appareil est représentée sous forme de Corporate. Pour plus d’informations, consultez ownerTypes.

2 Lorsque vous utilisez deviceTrustType pour créer des groupes d’appartenance dynamiques pour les appareils, vous devez définir la valeur égale pour AzureAD représenter les appareils joints à Microsoft Entra, ServerAD pour représenter les appareils joints à Microsoft Entra hybrides ou Workplace pour représenter les appareils inscrits à Microsoft Entra.

3 Lorsque vous utilisez extensionAttribute1-15 pour créer des groupes d’appartenance dynamiques pour les appareils, vous devez définir la valeur de extensionAttribute1-15 l’appareil. En savoir plus sur la façon d’écrire extensionAttributes sur un objet de périphérique Microsoft Entra.

4 Lorsque vous utilisez systemLabels, un attribut en lecture seule utilisé dans différents contextes (tels que la gestion des appareils et l’étiquetage de confidentialité) n’est pas modifiable via Intune.