Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

OneLake est un lac de données hiérarchique, comme Azure Data Lake Storage (ADLS) Gen2 ou le système de fichiers Windows. La sécurité dans OneLake est appliquée à plusieurs niveaux, chacune correspondant à différents aspects de l’accès et du contrôle. La compréhension de la distinction entre le plan de contrôle et les autorisations de plan de données est essentielle pour sécuriser efficacement vos données :

- Autorisations de plan de contrôle : régir les actions que les utilisateurs peuvent effectuer dans l’environnement (par exemple, création, gestion ou partage d’éléments). Les autorisations de plan de contrôle fournissent souvent des autorisations de plan de données par défaut.

- Autorisations de plan de données : régir les données auxquelles les utilisateurs peuvent accéder ou afficher, quelle que soit leur capacité à gérer les ressources.

Vous pouvez définir la sécurité à chacun des niveaux du lac de données. Toutefois, certains niveaux de la hiérarchie reçoivent un traitement spécial, car ils sont mis en corrélation avec les concepts Fabric. La sécurité OneLake contrôle tous les accès aux données OneLake grâce à différentes autorisations, qui sont héritées de l'autorisation de l'élément parent ou de l'espace de travail.

Espace de travail : environnement collaboratif pour la création et la gestion d’éléments. Les rôles d’espace de travail peuvent être gérés à ce niveau.

Élément : ensemble de fonctionnalités regroupées dans un composant unique. Un élément de données est un sous-type d’élément qui permet de stocker des données à l’aide de OneLake. Les éléments héritent des autorisations des rôles de l’espace de travail, mais peuvent aussi posséder des autorisations supplémentaires.

Dossiers : dossiers au sein d’un élément utilisé pour le stockage et la gestion des données, tels que tables/ ou fichiers/.

Les éléments vivent toujours dans les espaces de travail et les espaces de travail vivent toujours directement sous l’espace de noms OneLake. Vous pouvez visualiser cette structure comme suit :

Sécurité dans OneLake

Cette section décrit le modèle de sécurité basé sur les fonctionnalités OneLake généralement disponibles.

Autorisations d’espace de travail

Les autorisations d’espace de travail définissent les actions que les utilisateurs peuvent effectuer dans un espace de travail et ses éléments. Ces autorisations sont gérées au niveau de l’espace de travail et sont principalement des autorisations de plan de contrôle ; ils déterminent les fonctionnalités de gestion d’administration et d’élément, et non l’accès direct aux données. Toutefois, les autorisations dans l'espace de travail sont généralement héritées jusqu'au niveau des éléments et des dossiers pour accorder l'accès aux données par défaut. Les autorisations relatives à l'espace de travail permettent de définir l'accès à tous les éléments de cet espace. Il existe quatre rôles d’espace de travail différents, chacun d’eux accorde différents types d’accès. Vous trouverez ci-dessous les comportements par défaut de chaque rôle d’espace de travail.

| Rôle | Peut ajouter des administrateurs ? | Peut ajouter des membres ? | Peut-il modifier la sécurité OneLake ? | Peut écrire des données et créer des éléments ? | Peut-on lire des données dans OneLake ? |

|---|---|---|---|---|---|

| Administrateur | Oui | Oui | Oui | Oui | Oui |

| Membre | Non | Oui | Oui | Oui | Oui |

| Collaborateur | Non | Non | Non | Oui | Oui |

| Visionneuse | Non | Non | Non | Non | Non* |

Remarque

*Les utilisateurs peuvent avoir accès aux données via les rôles de sécurité de OneLake.

Vous pouvez simplifier la gestion des rôles d’espace de travail Fabric en les affectant à des groupes de sécurité. Cette méthode vous permet de contrôler l’accès en ajoutant ou en supprimant des membres du groupe de sécurité.

Autorisations d’élément

Avec la fonctionnalité de partage, vous pouvez accorder à un utilisateur un accès direct à un élément. L’utilisateur ne peut voir que cet élément dans l’espace de travail, et il n’est membre d’aucun rôle d’espace de travail. Les autorisations d’élément accordent l’accès pour se connecter à cet élément et les points de terminaison d’élément auxquels l’utilisateur est en mesure d’accéder.

| Autorisation | Voir les métadonnées de l'élément ? | Voir les données dans SQL ? | Voir les données dans OneLake ? |

|---|---|---|---|

| Lire | Oui | Non | Non |

| LireLesDonnées | Non | Oui | Non |

| Lire tout | Non | Non | Oui* |

*Non applicable aux éléments avec des rôles de sécurité OneLake ou d’accès aux données activés. Si la préversion est activée, ReadAll accorde uniquement l’accès si le rôle DefaultReader est en cours d’utilisation. Si le rôle DefaultReader est modifié ou supprimé, l’accès est accordé en fonction des rôles d’accès aux données dont l’utilisateur fait partie.

Une autre façon de configurer les autorisations consiste à utiliser la page Gérer les autorisations d’un élément. À l’aide de cette page, vous pouvez ajouter ou supprimer une autorisation d’élément individuelle pour les utilisateurs ou les groupes. Le type d’élément détermine les autorisations disponibles.

Autorisations de calcul

Les autorisations de calcul sont un type d’autorisation de plan de données qui s’applique à un moteur de requête spécifique dans Microsoft Fabric. L’accès accordé s’applique uniquement aux requêtes exécutées sur ce moteur spécifique, comme le point de terminaison SQL ou un modèle sémantique Power BI. Toutefois, les utilisateurs peuvent voir des résultats différents lorsqu’ils accèdent aux données via un moteur de calcul par rapport au moment où ils accèdent directement aux données dans OneLake, en fonction des autorisations de calcul appliquées. Pour éviter cette incompatibilité, vérifiez que les autorisations d’élément d’un utilisateur sont configurées pour leur accorder uniquement l’accès au point de terminaison d’analyse SQL (à l’aide de ReadData) ou à OneLake (à l’aide de ReadAll). L’utilisation de la sécurité OneLake (version préliminaire) garantit une vue cohérente des données sur tous les moteurs de Microsoft Fabric et est recommandée pour éviter cette complexité.

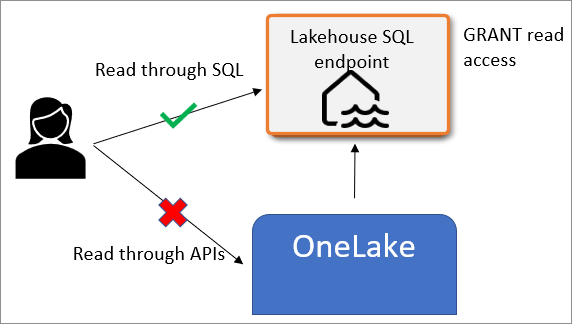

Dans l’exemple suivant, un utilisateur dispose d’un accès en lecture seule à un lakehouse via le partage d’éléments. L'utilisateur reçoit l’autorisation SELECT sur une table par l’intermédiaire du point de terminaison d’analytique SQL. Lorsque cet utilisateur tente de lire des données via les API OneLake, l’accès lui est refusé, car il ne dispose pas des autorisations suffisantes. L'utilisateur peut lire avec succès les instructions SQL SELECT.

Sécurité OneLake (préversion)

La sécurité OneLake permet aux utilisateurs de définir une sécurité granulaire basée sur les rôles sur les données stockées dans OneLake et d’appliquer cette sécurité de manière cohérente sur tous les moteurs de calcul dans Fabric.

Remarque

La sécurité OneLake est actuellement en préversion limitée. Pour demander à rejoindre l'aperçu et accéder à ces fonctionnalités, remplissez le formulaire sur https://aka.ms/onelakesecuritypreview.

La sécurité OneLake remplace la fonctionnalité existante des rôles d’accès aux données OneLake (préversion) publiée en avril 2024. Tous les rôles d’accès aux données sont automatiquement mis à niveau vers les rôles de sécurité OneLake lorsque la fonctionnalité passe en préversion publique. Pour plus d’informations, consultez la feuille de route Fabric .

Les utilisateurs d’infrastructure dans les rôles Administrateur ou Membre peuvent créer des rôles de sécurité OneLake pour accorder aux utilisateurs l’accès aux données au sein d’un élément. Chaque rôle a quatre composants :

- Données : tables ou dossiers auxquels les utilisateurs peuvent accéder.

- Autorisation : autorisations dont disposent les utilisateurs sur les données.

- Membres : utilisateurs membres du rôle.

- Contraintes : composants des données, le cas échéant, exclus de l’accès aux rôles, tels que des lignes ou des colonnes spécifiques.

Les rôles de sécurité de OneLake permettent aux utilisateurs du rôle de Visionneuse d'accéder aux données dans l'espace de travail. Les administrateurs, les membres et les contributeurs ne sont pas affectés par les rôles de sécurité OneLake et peuvent lire et écrire toutes les données d’un élément, quel que soit leur appartenance au rôle. Un rôle DefaultReader existe dans tous les lakehouses qui donne à n’importe quel utilisateur disposant de l’autorisation ReadAll d’accéder aux données dans le lakehouse. Le rôle DefaultReader peut être supprimé ou modifié pour supprimer cet accès.

En savoir plus sur la création de rôles de sécurité OneLake pour les tables et dossiers, colonneset lignes.

Rôles d’accès aux données OneLake (préversion)

Les rôles d’accès aux données OneLake sont une fonctionnalité qui vous permet d’appliquer le contrôle d’accès en fonction du rôle (RBAC) à vos données stockées dans OneLake. Vous pouvez définir des rôles de sécurité qui accordent l’accès en lecture à des dossiers spécifiques au sein d’un élément Fabric et les assignent à des utilisateurs ou des groupes. Les autorisations d’accès déterminent les dossiers que les utilisateurs voient quand ils accèdent à la vue de lac des données via l’expérience utilisateur du lakehouse, des notebooks ou des API OneLake.

Important

À compter du Q3 2025, les rôles d’accès aux données OneLake seront remplacés par la sécurité OneLake. Tous les utilisateurs sont automatiquement mis à niveau et aucune action n’est requise.

Les utilisateurs de structure des rôles Administration, Membre ou Contributeur peuvent commencer à créer des rôles d’accès aux données OneLake pour permettre d'accéder à des dossiers spécifiques uniquement dans un lakehouse. Pour permettre d’accéder aux données d’un lakehouse, ajoutez des utilisateurs à un rôle d’accès aux données. Les utilisateurs qui ne font pas partie d’un rôle d’accès aux données ne peuvent voir aucune donnée de ce lakehouse.

Remarque

Pour accéder aux données de raccourci, les utilisateurs doivent disposer de l’autorisation ReadAll sur le lakehouse cible ainsi que de l’accès via un rôle OneLake d’accès aux données.

Si vous utilisez des modèles sémantiques Power BI ou T-SQL pour accéder aux raccourcis, n’oubliez pas que l’identité de l’utilisateur appelant n’est pas passée au chemin cible de raccourci. Au lieu de cela, l'identité du propriétaire de l'objet qui effectue l'appel est transmise afin de déléguer l'accès à l'utilisateur appelant.

En savoir plus sur la création de rôles d’accès aux données dans Prise en main des rôles d’accès aux données.

En savoir plus sur le modèle de sécurité pour les rôles d’accès au Modèle de contrôle d’accès aux données.

Sécurité des raccourcis

Les raccourcis dans Microsoft Fabric permettent une gestion des données simplifiée. La sécurité du dossier OneLake s’applique aux raccourcis OneLake en fonction des rôles définis dans le lakehouse où les données sont stockées.

Pour plus d’informations sur les considérations relatives à la sécurité des raccourcis, consultez Modèle de contrôle d’accès OneLake.

Pour plus d’informations sur l’accès et l’authentification pour des raccourcis spécifiques, consultez Raccourcis OneLake > Types de raccourcis.

Authentification

OneLake utilise Microsoft Entra ID pour l’authentification. Vous pouvez l’utiliser pour accorder des autorisations aux identités d’utilisateur et aux principaux de service. OneLake extrait automatiquement l’identité utilisateur des outils qui utilisent l’authentification Microsoft Entra et la mappe aux autorisations que vous avez définies dans le portail Fabric.

Remarque

Pour utiliser des principaux de service dans un locataire Fabric, un administrateur client doit activer les noms de principaux de service (SPN) pour l’ensemble du locataire ou des groupes de sécurité spécifiques. En savoir plus sur l’activation des principes de service dans les paramètres développeur du portail d'administration du client.

Journaux d’audit

Pour afficher vos journaux d’audit OneLake, suivez les instructions dans Suivre les activités des utilisateurs dans Microsoft Fabric. Les noms des opérations OneLake correspondent à API ADLS, telles que CreateFile ou DeleteFile. Les journaux d’audit OneLake n’incluent pas de demandes de lecture ou de demandes adressées à OneLake via des charges de travail Fabric.

Chiffrement et mise en réseau

Données Stockées

Les données stockées dans OneLake sont chiffrées au repos par défaut à l’aide de clés gérées par Microsoft. Les clés gérées par Microsoft font l'objet d'une rotation appropriée. Les données dans OneLake sont chiffrées et déchiffrées de manière transparente et sont conformes à la norme FIPS 140-2.

Le chiffrement au repos à l’aide de clés gérées par le client n’est actuellement pas pris en charge. Vous pouvez envoyer une demande de cette fonctionnalité sur Idées Microsoft Fabric.

Données en transit

Les données en transit sur l’Internet public entre les services Microsoft sont toujours chiffrées avec au moins TLS 1.2. Fabric négocie vers TLS 1.3 dans la mesure du possible. Le trafic entre les services Microsoft est toujours acheminé via le réseau mondial Microsoft.

La communication OneLake entrante applique également TLS 1.2 et négocie vers TLS 1.3, dans la mesure du possible. La communication Fabric sortante vers l’infrastructure détenue par le client préfère les protocoles sécurisés, mais peut revenir aux protocoles plus anciens et non sécurisés (y compris TLS 1.0) quand les protocoles plus récents ne sont pas pris en charge.

Liaisons privées

Pour configurer les liaisons privées dans Fabric, consultez Configurer et utiliser des liaisons privées.

Autoriser les applications s’exécutant en dehors de Fabric à accéder aux données via OneLake

Vous pouvez autoriser ou restreindre l’accès aux données OneLake à partir d’applications extérieures à l’environnement Fabric. Les administrateurs peuvent trouver ce paramètre dans la section OneLake des paramètres du locataire du portail d’administration.

Lorsque vous activez ce paramètre, les utilisateurs peuvent accéder aux données de toutes les sources. Par exemple, activez ce paramètre si vous avez des applications personnalisées qui utilisent des API Azure Data Lake Storage (ADLS) ou l’Explorateur de fichiers OneLake. Lorsque vous désactivez ce paramètre, les utilisateurs peuvent toujours accéder aux données à partir d’applications internes telles que Spark, Data Engineering et Data Warehouse, mais ils ne peuvent pas accéder aux données des applications exécutées en dehors des environnements Fabric.