Notes

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

Privileged Identity Management (PIM) expose les paramètres de rôle pour les ressources qui peuvent être gérées. Dans Microsoft Graph, ces ressources sont Microsoft Entra rôles et groupes, et elles sont gérées via PIM pour les rôles Microsoft Entra et PIM pour les groupes respectivement.

Les paramètres de rôle appartiennent à l’une des trois catégories suivantes :

- Paramètres d’activation

- Paramètres d’affectation

- Paramètres de notification

Ces paramètres incluent si l’authentification multifacteur (MFA) est nécessaire pour activer un rôle ou une appartenance à un groupe éligible . ou si vous pouvez créer des attributions de rôles permanentes, une propriété de groupe ou des appartenances à un groupe.

Lorsque vous utilisez les API PIM pour les rôles Microsoft Entra ou LES API PIM pour les groupes dans Microsoft Graph, ces paramètres de rôle sont gérés par le biais de stratégies et de règles.

Politiques

Dans Microsoft Graph, les paramètres de rôle sont appelés règles. Ces règles sont regroupées dans, affectées à et gérées pour Microsoft Entra des rôles et des groupes via des conteneurs appelés stratégies.

Les stratégies sont définies via le type de ressource unifiedRoleManagementPolicy.

Règles de stratégie

Chaque objet unifiedRoleManagementPolicy contient 17 règles prédéfinies qui peuvent être mises à jour. Ces règles sont gérées par le biais de la relation de règles .

Microsoft Graph définit le type abstrait de type de ressource unifiedRoleManagementPolicyRule , qui est hérité par cinq ressources. Les cinq types dérivés sont utilisés pour regrouper les règles en règles d’activation, d’affectation et de notification. Ils définissent des configurations de règles qui peuvent être une ou plusieurs des 17 règles identifiées par des ID de règle uniques et immuables.

Cet article fournit un mappage des paramètres dans PIM sur le centre d’administration Microsoft Entra aux règles correspondantes dans Microsoft Graph.

Mappage des ID de règle aux paramètres de rôle PIM sur le centre d’administration Microsoft Entra

Règles d’activation

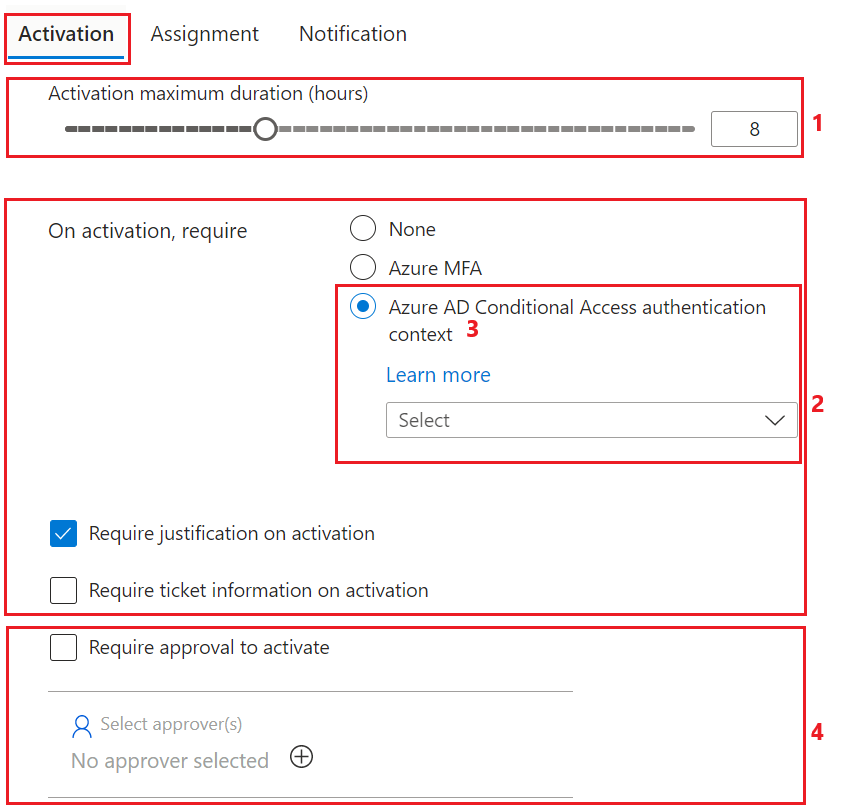

L’image suivante montre les paramètres de rôle d’activation sur le centre d’administration Microsoft Entra, mappés aux règles et aux types de ressources dans les API PIM dans Microsoft Graph.

| Nombre | centre d’administration Microsoft Entra description de l’expérience utilisateur | ID de règle Microsoft Graph / Type de ressource dérivée | Appliqué pour l’appelant |

|---|---|---|---|

| 1 | Durée maximale de l’activation (heures) |

Expiration_EndUser_Assignment

/

unifiedRoleManagementPolicyExpirationRule |

Utilisateur final |

| 2 | Lors de l’activation, exiger : Aucun, Azure MFA Exiger des informations de ticket lors de l’activation Exiger une justification lors de l’activation |

Enablement_EndUser_Assignment

/

unifiedRoleManagementPolicyEnablementRule |

Utilisateur final |

| 3 | Lors de l’activation, exiger : Microsoft Entra contexte d’authentification de l’accès conditionnel (préversion) |

AuthenticationContext_EndUser_Assignment

/

unifiedRoleManagementPolicyAuthenticationContextRule |

Utilisateur final |

| 4 | Exiger l’approbation pour l’activation |

Approval_EndUser_Assignment

/

unifiedRoleManagementPolicyApprovalRule |

Utilisateur final |

Règles d’affectation

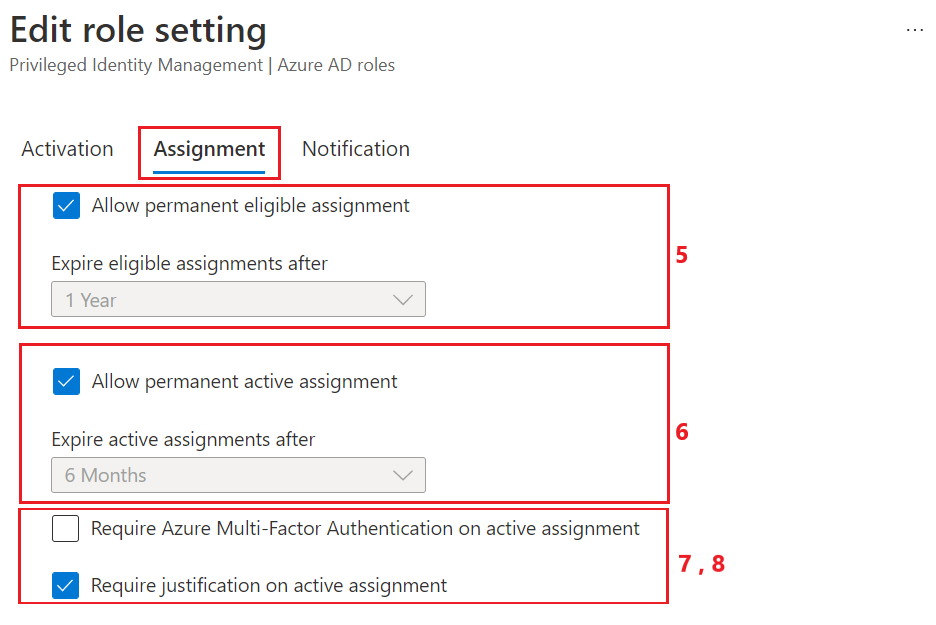

L’image suivante montre les paramètres de rôle d’attribution sur le centre d’administration Microsoft Entra, mappés aux règles et aux types de ressources dans l’API PIM dans Microsoft Graph.

| Nombre | centre d’administration Microsoft Entra description de l’expérience utilisateur | ID de règle Microsoft Graph / type de ressource dérivée | Appliqué pour l’appelant |

|---|---|---|---|

| 5 | Autoriser l’affectation éligible permanente Faire expirer les affectations éligibles après |

Expiration_Admin_Eligibility

/

unifiedRoleManagementPolicyExpirationRule |

Administrateur |

| 6 | Autoriser l’affectation active permanente Faire expirer les affectations actives après |

Expiration_Admin_Assignment

/

unifiedRoleManagementPolicyExpirationRule |

Administrateur |

| 7 | Exiger Azure Multi-Factor Authentication lors de l’affectation active Exiger une justification lors de l’affectation active |

Enablement_Admin_Assignment

/

unifiedRoleManagementPolicyEnablementRule |

Administrateur |

| 8 | N’existe pas dans centre d’administration Microsoft Entra expérience utilisateur |

Enablement_Admin_Eligibility

/

unifiedRoleManagementPolicyEnablementRule |

Administrateur |

Règles de notification

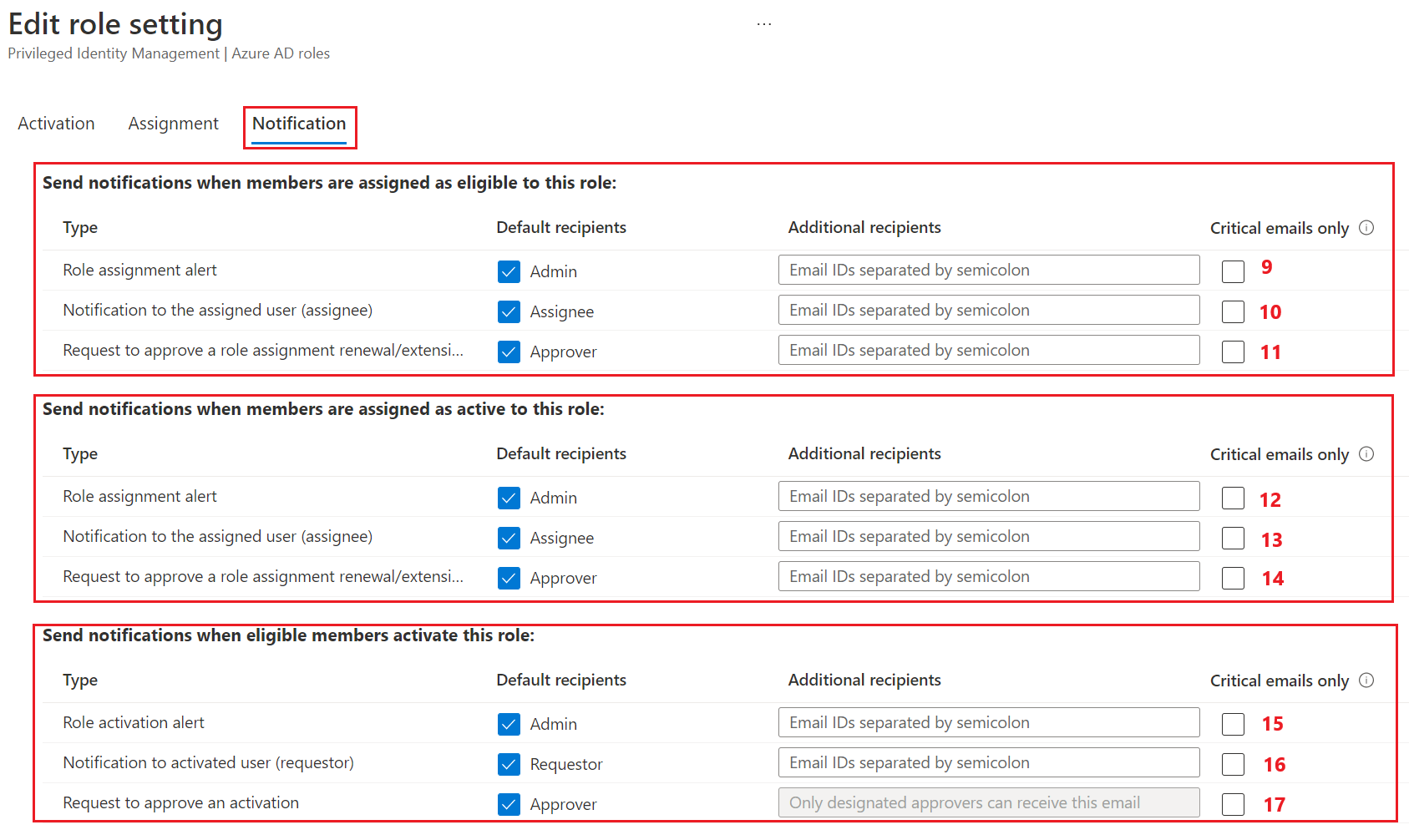

L’image suivante montre les paramètres de rôle de notification sur le centre d’administration Microsoft Entra, mappés aux règles et aux types de ressources dans l’API PIM dans Microsoft Graph.

| Nombre | centre d’administration Microsoft Entra description de l’expérience utilisateur | ID de règle Microsoft Graph / type de ressource dérivée | Appliqué pour l’appelant |

|---|---|---|---|

| 9 | Envoyer des notifications lorsque des membres sont affectés comme éligibles à ce rôle : alerte d’attribution de rôle |

Notification_Admin_Admin_Eligibility

/

unifiedRoleManagementPolicyNotificationRule |

Administrateur |

| 10 | Envoyer des notifications lorsque des membres sont affectés comme éligibles à ce rôle : Notification à l’utilisateur affecté (affecté) |

Notification_Requestor_Admin_Eligibility

/

unifiedRoleManagementPolicyNotificationRule |

Cessionnaire / Demandeur |

| 11 | Envoyer des notifications lorsque des membres sont affectés comme éligibles à ce rôle : demande d’approbation d’un renouvellement/extension d’attribution de rôle |

Notification_Approver_Admin_Eligibility

/

unifiedRoleManagementPolicyNotificationRule |

Approbateur |

| 12 | Envoyer des notifications lorsque des membres sont affectés comme actifs à ce rôle : alerte d’attribution de rôle |

Notification_Admin_Admin_Assignment

/

unifiedRoleManagementPolicyNotificationRule |

Administrateur |

| 13 | Envoyer des notifications lorsque des membres sont affectés comme actifs à ce rôle : Notification à l’utilisateur affecté (affecté) |

Notification_Requestor_Admin_Assignment

/

unifiedRoleManagementPolicyNotificationRule |

Cessionnaire / Demandeur |

| 14 | Envoyer des notifications lorsque des membres sont affectés comme actifs à ce rôle : Demande d’approbation d’un renouvellement/extension d’attribution de rôle |

Notification_Approver_Admin_Assignment

/

unifiedRoleManagementPolicyNotificationRule |

Approbateur |

| 15 | Envoyer des notifications lorsque les membres éligibles activent ce rôle : alerte d’activation de rôle |

Notification_Admin_EndUser_Assignment

/

unifiedRoleManagementPolicyNotificationRule |

Administrateur |

| 16 | Envoyer des notifications lorsque les membres éligibles activent ce rôle : Notification à l’utilisateur activé (demandeur) |

Notification_Requestor_EndUser_Assignment

/

unifiedRoleManagementPolicyNotificationRule |

Demandeur |

| 17 | Envoyer des notifications lorsque les membres éligibles activent ce rôle : Demande d’approbation d’une activation |

Notification_Approver_EndUser_Assignment

/

unifiedRoleManagementPolicyNotificationRule |

Approbateur |