Protection Microsoft Entra ID offre aux organisations des informations sur les risques et les méthodes basés sur l’identité pour examiner et corriger automatiquement ces risques. Ce tutoriel vous guide tout au long de l’utilisation des API ID Protection pour identifier les risques et configurer des flux de travail pour confirmer les compromissions ou activer la correction.

Dans ce tutoriel, vous allez apprendre à utiliser les API DE protection des ID pour :

- Générez une connexion risquée.

- Autoriser les utilisateurs disposant de connexions à risque à corriger le risque status avec une stratégie d’accès conditionnel qui nécessite l’authentification multifacteur (MFA).

- Empêcher un utilisateur de se connecter à l’aide d’une stratégie d’accès conditionnel.

- Ignorer un risque utilisateur.

Configuration requise

Pour suivre ce didacticiel, vérifiez que vous disposez des points suivants :

- Un locataire Microsoft Entra avec une licence Microsoft Entra ID P1 ou P2.

- L’accès à un client d’API comme Graph Explorer, connecté avec un compte qui a le rôle Administrateur de l’accès conditionnel.

- Les autorisations déléguées suivantes : IdentityRiskEvent.Read.All, IdentityRiskyUser.ReadWrite.All, Policy.Read.All, Policy.ReadWrite.ConditionalAccess et User.ReadWrite.All.

- Un compte d’utilisateur de test pour se connecter à une session anonyme afin de déclencher une détection de risque. Utilisez une session de navigation privée ou le navigateur Tor. Dans ce tutoriel, le surnom de messagerie de l’utilisateur de test est

MyTestUser1.

Étape 1 : Déclencher une détection de risque

Dans la session de navigateur anonyme, connectez-vous au centre d’administration Microsoft Entra en tant que MyTestUser1.

Étape 2 : Répertorier les détections de risques

Lorsque MyTestUser1 s’est connecté au centre d’administration Microsoft Entra à l’aide du navigateur anonyme, un anonymizedIPAddress événement à risque a été détecté. Vous pouvez utiliser le $filter paramètre de requête pour obtenir uniquement les détections de risque associées au compte d’utilisateur MyTestUser1 . Le retour de l’événement peut prendre quelques minutes.

Demande

GET https://graph.microsoft.com/v1.0/identityProtection/riskDetections?$filter=userDisplayName eq 'MyTestUser1'

// Code snippets are only available for the latest version. Current version is 5.x

// To initialize your graphClient, see https://learn.microsoft.com/en-us/graph/sdks/create-client?from=snippets&tabs=csharp

var result = await graphClient.IdentityProtection.RiskDetections.GetAsync((requestConfiguration) =>

{

requestConfiguration.QueryParameters.Filter = "userDisplayName eq 'MyTestUser1'";

});

Pour plus d’informations sur l’ajout du SDK à votre projet et la création d’un instance authProvider, consultez la documentation du Kit de développement logiciel (SDK).

// Code snippets are only available for the latest major version. Current major version is $v1.*

// Dependencies

import (

"context"

msgraphsdk "github.com/microsoftgraph/msgraph-sdk-go"

graphidentityprotection "github.com/microsoftgraph/msgraph-sdk-go/identityprotection"

//other-imports

)

requestFilter := "userDisplayName eq 'MyTestUser1'"

requestParameters := &graphidentityprotection.IdentityProtectionRiskDetectionsRequestBuilderGetQueryParameters{

Filter: &requestFilter,

}

configuration := &graphidentityprotection.IdentityProtectionRiskDetectionsRequestBuilderGetRequestConfiguration{

QueryParameters: requestParameters,

}

// To initialize your graphClient, see https://learn.microsoft.com/en-us/graph/sdks/create-client?from=snippets&tabs=go

riskDetections, err := graphClient.IdentityProtection().RiskDetections().Get(context.Background(), configuration)

Pour plus d’informations sur l’ajout du SDK à votre projet et la création d’un instance authProvider, consultez la documentation du Kit de développement logiciel (SDK).

// Code snippets are only available for the latest version. Current version is 6.x

GraphServiceClient graphClient = new GraphServiceClient(requestAdapter);

RiskDetectionCollectionResponse result = graphClient.identityProtection().riskDetections().get(requestConfiguration -> {

requestConfiguration.queryParameters.filter = "userDisplayName eq 'MyTestUser1'";

});

Pour plus d’informations sur l’ajout du SDK à votre projet et la création d’un instance authProvider, consultez la documentation du Kit de développement logiciel (SDK).

<?php

use Microsoft\Graph\GraphServiceClient;

use Microsoft\Graph\Generated\IdentityProtection\RiskDetections\RiskDetectionsRequestBuilderGetRequestConfiguration;

$graphServiceClient = new GraphServiceClient($tokenRequestContext, $scopes);

$requestConfiguration = new RiskDetectionsRequestBuilderGetRequestConfiguration();

$queryParameters = RiskDetectionsRequestBuilderGetRequestConfiguration::createQueryParameters();

$queryParameters->filter = "userDisplayName eq 'MyTestUser1'";

$requestConfiguration->queryParameters = $queryParameters;

$result = $graphServiceClient->identityProtection()->riskDetections()->get($requestConfiguration)->wait();

Pour plus d’informations sur l’ajout du SDK à votre projet et la création d’un instance authProvider, consultez la documentation du Kit de développement logiciel (SDK).

# Code snippets are only available for the latest version. Current version is 1.x

from msgraph import GraphServiceClient

from msgraph.generated.identity_protection.risk_detections.risk_detections_request_builder import RiskDetectionsRequestBuilder

from kiota_abstractions.base_request_configuration import RequestConfiguration

# To initialize your graph_client, see https://learn.microsoft.com/en-us/graph/sdks/create-client?from=snippets&tabs=python

query_params = RiskDetectionsRequestBuilder.RiskDetectionsRequestBuilderGetQueryParameters(

filter = "userDisplayName eq 'MyTestUser1'",

)

request_configuration = RequestConfiguration(

query_parameters = query_params,

)

result = await graph_client.identity_protection.risk_detections.get(request_configuration = request_configuration)

Pour plus d’informations sur l’ajout du SDK à votre projet et la création d’un instance authProvider, consultez la documentation du Kit de développement logiciel (SDK).

Réponse

HTTP/1.1 20O OK

Content-type: application/json

{

"@odata.context": "https://graph.microsoft.com/v1.0/$metadata#riskDetections",

"value": [

{

"id": "d52a631815aaa527bf642b196715da5cf0f35b6879204ea5b5c99b21bd4c16f4",

"requestId": "06f7fd18-b8f1-407d-86a3-f6cbe3a4be00",

"correlationId": "2a38abff-5701-4073-a81e-fd3aac09cba3",

"riskType": "anonymizedIPAddress",

"riskEventType": "anonymizedIPAddress",

"riskState": "atRisk",

"riskLevel": "medium",

"riskDetail": "none",

"source": "IdentityProtection",

"detectionTimingType": "realtime",

"activity": "signin",

"tokenIssuerType": "AzureAD",

"ipAddress": "178.17.170.23",

"activityDateTime": "2020-11-03T20:51:34.6245276Z",

"detectedDateTime": "2020-11-03T20:51:34.6245276Z",

"lastUpdatedDateTime": "2020-11-03T20:53:12.1984203Z",

"userId": "4628e7df-dff3-407c-a08f-75f08c0806dc",

"userDisplayName": "MyTestUser1",

"userPrincipalName": "MyTestUser1@contoso.com",

"additionalInfo": "[{\"Key\":\"userAgent\",\"Value\":\"Mozilla/5.0 (Windows NT 10.0; rv:78.0) Gecko/20100101 Firefox/78.0\"}]",

"location": {

"city": "Chisinau",

"state": "Chisinau",

"countryOrRegion": "MD",

"geoCoordinates": {

"latitude": 47.0269,

"longitude": 28.8416

}

}

}

]

}

Étape 3 : Créer une stratégie d’accès conditionnel

Les stratégies d’accès conditionnel permettent aux utilisateurs de corriger eux-mêmes lorsqu’un risque est détecté, ce qui leur permet d’accéder en toute sécurité aux ressources une fois l’invite de stratégie terminée. Dans cette étape, vous allez créer une stratégie d’accès conditionnel qui oblige les utilisateurs à se connecter à l’aide de l’authentification multifacteur si une détection à risque moyen ou élevé se produit.

Configurez l’authentification multi-facteurs.

Lorsque vous configurez un compte pour l’authentification multifacteur, choisissez la meilleure méthode d’authentification pour votre situation.

- Connectez-vous au site Maintenir votre compte sécurisé à l’aide du compte MyTestUser1 .

- Effectuez la procédure de configuration de l’authentification multifacteur à l’aide de la méthode appropriée pour votre situation, comme l’utilisation de l’application Microsoft Authenticator.

Créer la stratégie d'accès conditionnel

La stratégie d’accès conditionnel vous permet de définir des conditions pour identifier les niveaux de risque de connexion. Les niveaux de risque peuvent être low, medium, highou none. L’exemple suivant montre comment exiger l’authentification multifacteur pour les connexions avec des niveaux de risque moyen et élevé.

Demande

POST https://graph.microsoft.com/v1.0/identity/conditionalAccess/policies

Content-type: application/json

{

"displayName": "Policy for risky sign-in",

"state": "enabled",

"conditions": {

"signInRiskLevels": [

"high",

"medium"

],

"applications": {

"includeApplications": ["All"]

},

"users": {

"includeUsers": [

"4628e7df-dff3-407c-a08f-75f08c0806dc"

]

}

},

"grantControls": {

"operator": "OR",

"builtInControls": [

"mfa"

]

}

}

// Code snippets are only available for the latest version. Current version is 5.x

// Dependencies

using Microsoft.Graph.Models;

var requestBody = new ConditionalAccessPolicy

{

DisplayName = "Policy for risky sign-in",

State = ConditionalAccessPolicyState.Enabled,

Conditions = new ConditionalAccessConditionSet

{

SignInRiskLevels = new List<RiskLevel?>

{

RiskLevel.High,

RiskLevel.Medium,

},

Applications = new ConditionalAccessApplications

{

IncludeApplications = new List<string>

{

"All",

},

},

Users = new ConditionalAccessUsers

{

IncludeUsers = new List<string>

{

"4628e7df-dff3-407c-a08f-75f08c0806dc",

},

},

},

GrantControls = new ConditionalAccessGrantControls

{

Operator = "OR",

BuiltInControls = new List<ConditionalAccessGrantControl?>

{

ConditionalAccessGrantControl.Mfa,

},

},

};

// To initialize your graphClient, see https://learn.microsoft.com/en-us/graph/sdks/create-client?from=snippets&tabs=csharp

var result = await graphClient.Identity.ConditionalAccess.Policies.PostAsync(requestBody);

Pour plus d’informations sur l’ajout du SDK à votre projet et la création d’un instance authProvider, consultez la documentation du Kit de développement logiciel (SDK).

// Code snippets are only available for the latest major version. Current major version is $v1.*

// Dependencies

import (

"context"

msgraphsdk "github.com/microsoftgraph/msgraph-sdk-go"

graphmodels "github.com/microsoftgraph/msgraph-sdk-go/models"

//other-imports

)

requestBody := graphmodels.NewConditionalAccessPolicy()

displayName := "Policy for risky sign-in"

requestBody.SetDisplayName(&displayName)

state := graphmodels.ENABLED_CONDITIONALACCESSPOLICYSTATE

requestBody.SetState(&state)

conditions := graphmodels.NewConditionalAccessConditionSet()

signInRiskLevels := []graphmodels.RiskLevelable {

riskLevel := graphmodels.HIGH_RISKLEVEL

conditions.SetRiskLevel(&riskLevel)

riskLevel := graphmodels.MEDIUM_RISKLEVEL

conditions.SetRiskLevel(&riskLevel)

}

conditions.SetSignInRiskLevels(signInRiskLevels)

applications := graphmodels.NewConditionalAccessApplications()

includeApplications := []string {

"All",

}

applications.SetIncludeApplications(includeApplications)

conditions.SetApplications(applications)

users := graphmodels.NewConditionalAccessUsers()

includeUsers := []string {

"4628e7df-dff3-407c-a08f-75f08c0806dc",

}

users.SetIncludeUsers(includeUsers)

conditions.SetUsers(users)

requestBody.SetConditions(conditions)

grantControls := graphmodels.NewConditionalAccessGrantControls()

operator := "OR"

grantControls.SetOperator(&operator)

builtInControls := []graphmodels.ConditionalAccessGrantControlable {

conditionalAccessGrantControl := graphmodels.MFA_CONDITIONALACCESSGRANTCONTROL

grantControls.SetConditionalAccessGrantControl(&conditionalAccessGrantControl)

}

grantControls.SetBuiltInControls(builtInControls)

requestBody.SetGrantControls(grantControls)

// To initialize your graphClient, see https://learn.microsoft.com/en-us/graph/sdks/create-client?from=snippets&tabs=go

policies, err := graphClient.Identity().ConditionalAccess().Policies().Post(context.Background(), requestBody, nil)

Pour plus d’informations sur l’ajout du SDK à votre projet et la création d’un instance authProvider, consultez la documentation du Kit de développement logiciel (SDK).

// Code snippets are only available for the latest version. Current version is 6.x

GraphServiceClient graphClient = new GraphServiceClient(requestAdapter);

ConditionalAccessPolicy conditionalAccessPolicy = new ConditionalAccessPolicy();

conditionalAccessPolicy.setDisplayName("Policy for risky sign-in");

conditionalAccessPolicy.setState(ConditionalAccessPolicyState.Enabled);

ConditionalAccessConditionSet conditions = new ConditionalAccessConditionSet();

LinkedList<RiskLevel> signInRiskLevels = new LinkedList<RiskLevel>();

signInRiskLevels.add(RiskLevel.High);

signInRiskLevels.add(RiskLevel.Medium);

conditions.setSignInRiskLevels(signInRiskLevels);

ConditionalAccessApplications applications = new ConditionalAccessApplications();

LinkedList<String> includeApplications = new LinkedList<String>();

includeApplications.add("All");

applications.setIncludeApplications(includeApplications);

conditions.setApplications(applications);

ConditionalAccessUsers users = new ConditionalAccessUsers();

LinkedList<String> includeUsers = new LinkedList<String>();

includeUsers.add("4628e7df-dff3-407c-a08f-75f08c0806dc");

users.setIncludeUsers(includeUsers);

conditions.setUsers(users);

conditionalAccessPolicy.setConditions(conditions);

ConditionalAccessGrantControls grantControls = new ConditionalAccessGrantControls();

grantControls.setOperator("OR");

LinkedList<ConditionalAccessGrantControl> builtInControls = new LinkedList<ConditionalAccessGrantControl>();

builtInControls.add(ConditionalAccessGrantControl.Mfa);

grantControls.setBuiltInControls(builtInControls);

conditionalAccessPolicy.setGrantControls(grantControls);

ConditionalAccessPolicy result = graphClient.identity().conditionalAccess().policies().post(conditionalAccessPolicy);

Pour plus d’informations sur l’ajout du SDK à votre projet et la création d’un instance authProvider, consultez la documentation du Kit de développement logiciel (SDK).

const options = {

authProvider,

};

const client = Client.init(options);

const conditionalAccessPolicy = {

displayName: 'Policy for risky sign-in',

state: 'enabled',

conditions: {

signInRiskLevels: [

'high',

'medium'

],

applications: {

includeApplications: ['All']

},

users: {

includeUsers: [

'4628e7df-dff3-407c-a08f-75f08c0806dc'

]

}

},

grantControls: {

operator: 'OR',

builtInControls: [

'mfa'

]

}

};

await client.api('/identity/conditionalAccess/policies')

.post(conditionalAccessPolicy);

Pour plus d’informations sur l’ajout du SDK à votre projet et la création d’un instance authProvider, consultez la documentation du Kit de développement logiciel (SDK).

<?php

use Microsoft\Graph\GraphServiceClient;

use Microsoft\Graph\Generated\Models\ConditionalAccessPolicy;

use Microsoft\Graph\Generated\Models\ConditionalAccessPolicyState;

use Microsoft\Graph\Generated\Models\ConditionalAccessConditionSet;

use Microsoft\Graph\Generated\Models\RiskLevel;

use Microsoft\Graph\Generated\Models\ConditionalAccessApplications;

use Microsoft\Graph\Generated\Models\ConditionalAccessUsers;

use Microsoft\Graph\Generated\Models\ConditionalAccessGrantControls;

use Microsoft\Graph\Generated\Models\ConditionalAccessGrantControl;

$graphServiceClient = new GraphServiceClient($tokenRequestContext, $scopes);

$requestBody = new ConditionalAccessPolicy();

$requestBody->setDisplayName('Policy for risky sign-in');

$requestBody->setState(new ConditionalAccessPolicyState('enabled'));

$conditions = new ConditionalAccessConditionSet();

$conditions->setSignInRiskLevels([new RiskLevel('high'),new RiskLevel('medium'), ]);

$conditionsApplications = new ConditionalAccessApplications();

$conditionsApplications->setIncludeApplications(['All', ]);

$conditions->setApplications($conditionsApplications);

$conditionsUsers = new ConditionalAccessUsers();

$conditionsUsers->setIncludeUsers(['4628e7df-dff3-407c-a08f-75f08c0806dc', ]);

$conditions->setUsers($conditionsUsers);

$requestBody->setConditions($conditions);

$grantControls = new ConditionalAccessGrantControls();

$grantControls->setOperator('OR');

$grantControls->setBuiltInControls([new ConditionalAccessGrantControl('mfa'), ]);

$requestBody->setGrantControls($grantControls);

$result = $graphServiceClient->identity()->conditionalAccess()->policies()->post($requestBody)->wait();

Pour plus d’informations sur l’ajout du SDK à votre projet et la création d’un instance authProvider, consultez la documentation du Kit de développement logiciel (SDK).

Import-Module Microsoft.Graph.Identity.SignIns

$params = @{

displayName = "Policy for risky sign-in"

state = "enabled"

conditions = @{

signInRiskLevels = @(

"high"

"medium"

)

applications = @{

includeApplications = @(

"All"

)

}

users = @{

includeUsers = @(

"4628e7df-dff3-407c-a08f-75f08c0806dc"

)

}

}

grantControls = @{

operator = "OR"

builtInControls = @(

"mfa"

)

}

}

New-MgIdentityConditionalAccessPolicy -BodyParameter $params

Pour plus d’informations sur l’ajout du SDK à votre projet et la création d’un instance authProvider, consultez la documentation du Kit de développement logiciel (SDK).

# Code snippets are only available for the latest version. Current version is 1.x

from msgraph import GraphServiceClient

from msgraph.generated.models.conditional_access_policy import ConditionalAccessPolicy

from msgraph.generated.models.conditional_access_policy_state import ConditionalAccessPolicyState

from msgraph.generated.models.conditional_access_condition_set import ConditionalAccessConditionSet

from msgraph.generated.models.risk_level import RiskLevel

from msgraph.generated.models.conditional_access_applications import ConditionalAccessApplications

from msgraph.generated.models.conditional_access_users import ConditionalAccessUsers

from msgraph.generated.models.conditional_access_grant_controls import ConditionalAccessGrantControls

from msgraph.generated.models.conditional_access_grant_control import ConditionalAccessGrantControl

# To initialize your graph_client, see https://learn.microsoft.com/en-us/graph/sdks/create-client?from=snippets&tabs=python

request_body = ConditionalAccessPolicy(

display_name = "Policy for risky sign-in",

state = ConditionalAccessPolicyState.Enabled,

conditions = ConditionalAccessConditionSet(

sign_in_risk_levels = [

RiskLevel.High,

RiskLevel.Medium,

],

applications = ConditionalAccessApplications(

include_applications = [

"All",

],

),

users = ConditionalAccessUsers(

include_users = [

"4628e7df-dff3-407c-a08f-75f08c0806dc",

],

),

),

grant_controls = ConditionalAccessGrantControls(

operator = "OR",

built_in_controls = [

ConditionalAccessGrantControl.Mfa,

],

),

)

result = await graph_client.identity.conditional_access.policies.post(request_body)

Pour plus d’informations sur l’ajout du SDK à votre projet et la création d’un instance authProvider, consultez la documentation du Kit de développement logiciel (SDK).

Réponse

HTTP/1.1 201 Created

Content-type: application/json

{

"@odata.context": "https://graph.microsoft.com/v1.0/$metadata#identity/conditionalAccess/policies/$entity",

"id": "9ad78153-b1f8-4714-adc1-1445727678a8",

"displayName": "Policy for risky sign-in",

"createdDateTime": "2020-11-03T20:56:38.6210843Z",

"modifiedDateTime": null,

"state": "enabled",

"sessionControls": null,

"conditions": {

"signInRiskLevels": [

"high",

"medium"

],

"clientAppTypes": [

"all"

],

"platforms": null,

"locations": null,

"applications": {

"includeApplications": [

"All"

],

"excludeApplications": [],

"includeUserActions": []

},

"users": {

"includeUsers": [

"4628e7df-dff3-407c-a08f-75f08c0806dc"

],

"excludeUsers": [],

"includeGroups": [],

"excludeGroups": [],

"includeRoles": [],

"excludeRoles": []

}

},

"grantControls": {

"operator": "OR",

"builtInControls": [

"mfa"

],

"customAuthenticationFactors": [],

"termsOfUse": []

}

}

Étape 4 : Déclencher une autre connexion risquée, mais terminer l’authentification multifacteur

En vous connectant au navigateur anonyme, un risque est détecté, mais vous le corrigez en effectuant l’authentification multifacteur.

Connectez-vous à entra.microsoft.com à l’aide du compte MyTestUser1 et terminez le processus d’authentification multifacteur.

Étape 5 : Répertorier les détections de risques

Réexécutez la demande à l’étape 2 pour obtenir la dernière détection des risques pour le compte d’utilisateur MyTestUser1 . Étant donné que l’authentification multifacteur a été effectuée à l’étape 4, le riskState pour cet événement de connexion le plus récent est maintenant remediated.

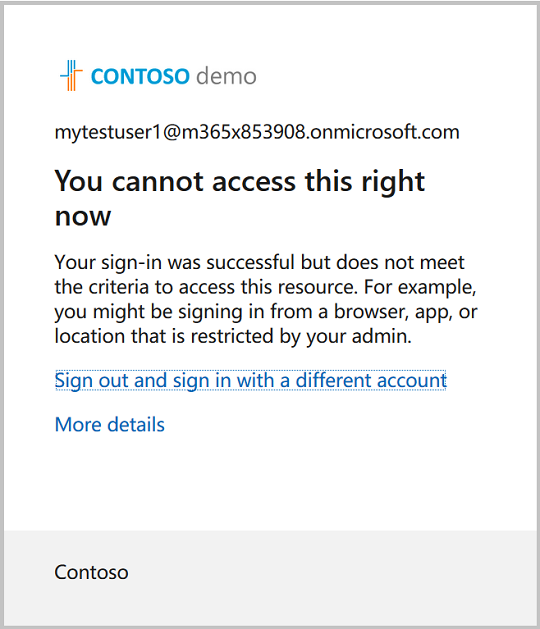

[Facultatif] Empêcher l’utilisateur de se connecter

Si vous préférez bloquer les utilisateurs associés aux connexions à risque au lieu d’autoriser la correction automatique, créez une stratégie d’accès conditionnel. Cette stratégie empêche les utilisateurs de se connecter si une détection à risque moyen ou élevé se produit. La principale différence par rapport à la stratégie de l’étape 3 est que builtInControls est maintenant défini sur block.

Demande

POST https://graph.microsoft.com/v1.0/identity/conditionalAccess/policies

Content-type: application/json

{

"displayName": "Policy for risky sign-in block access",

"state": "enabled",

"conditions": {

"signInRiskLevels": [

"high",

"medium"

],

"applications": {

"includeApplications": ["All"]

},

"users": {

"includeUsers": [

"4628e7df-dff3-407c-a08f-75f08c0806dc"

]

}

},

"grantControls": {

"operator": "OR",

"builtInControls": [

"block"

]

}

}

// Code snippets are only available for the latest version. Current version is 5.x

// Dependencies

using Microsoft.Graph.Models;

var requestBody = new ConditionalAccessPolicy

{

DisplayName = "Policy for risky sign-in block access",

State = ConditionalAccessPolicyState.Enabled,

Conditions = new ConditionalAccessConditionSet

{

SignInRiskLevels = new List<RiskLevel?>

{

RiskLevel.High,

RiskLevel.Medium,

},

Applications = new ConditionalAccessApplications

{

IncludeApplications = new List<string>

{

"All",

},

},

Users = new ConditionalAccessUsers

{

IncludeUsers = new List<string>

{

"4628e7df-dff3-407c-a08f-75f08c0806dc",

},

},

},

GrantControls = new ConditionalAccessGrantControls

{

Operator = "OR",

BuiltInControls = new List<ConditionalAccessGrantControl?>

{

ConditionalAccessGrantControl.Block,

},

},

};

// To initialize your graphClient, see https://learn.microsoft.com/en-us/graph/sdks/create-client?from=snippets&tabs=csharp

var result = await graphClient.Identity.ConditionalAccess.Policies.PostAsync(requestBody);

Pour plus d’informations sur l’ajout du SDK à votre projet et la création d’un instance authProvider, consultez la documentation du Kit de développement logiciel (SDK).

// Code snippets are only available for the latest major version. Current major version is $v1.*

// Dependencies

import (

"context"

msgraphsdk "github.com/microsoftgraph/msgraph-sdk-go"

graphmodels "github.com/microsoftgraph/msgraph-sdk-go/models"

//other-imports

)

requestBody := graphmodels.NewConditionalAccessPolicy()

displayName := "Policy for risky sign-in block access"

requestBody.SetDisplayName(&displayName)

state := graphmodels.ENABLED_CONDITIONALACCESSPOLICYSTATE

requestBody.SetState(&state)

conditions := graphmodels.NewConditionalAccessConditionSet()

signInRiskLevels := []graphmodels.RiskLevelable {

riskLevel := graphmodels.HIGH_RISKLEVEL

conditions.SetRiskLevel(&riskLevel)

riskLevel := graphmodels.MEDIUM_RISKLEVEL

conditions.SetRiskLevel(&riskLevel)

}

conditions.SetSignInRiskLevels(signInRiskLevels)

applications := graphmodels.NewConditionalAccessApplications()

includeApplications := []string {

"All",

}

applications.SetIncludeApplications(includeApplications)

conditions.SetApplications(applications)

users := graphmodels.NewConditionalAccessUsers()

includeUsers := []string {

"4628e7df-dff3-407c-a08f-75f08c0806dc",

}

users.SetIncludeUsers(includeUsers)

conditions.SetUsers(users)

requestBody.SetConditions(conditions)

grantControls := graphmodels.NewConditionalAccessGrantControls()

operator := "OR"

grantControls.SetOperator(&operator)

builtInControls := []graphmodels.ConditionalAccessGrantControlable {

conditionalAccessGrantControl := graphmodels.BLOCK_CONDITIONALACCESSGRANTCONTROL

grantControls.SetConditionalAccessGrantControl(&conditionalAccessGrantControl)

}

grantControls.SetBuiltInControls(builtInControls)

requestBody.SetGrantControls(grantControls)

// To initialize your graphClient, see https://learn.microsoft.com/en-us/graph/sdks/create-client?from=snippets&tabs=go

policies, err := graphClient.Identity().ConditionalAccess().Policies().Post(context.Background(), requestBody, nil)

Pour plus d’informations sur l’ajout du SDK à votre projet et la création d’un instance authProvider, consultez la documentation du Kit de développement logiciel (SDK).

// Code snippets are only available for the latest version. Current version is 6.x

GraphServiceClient graphClient = new GraphServiceClient(requestAdapter);

ConditionalAccessPolicy conditionalAccessPolicy = new ConditionalAccessPolicy();

conditionalAccessPolicy.setDisplayName("Policy for risky sign-in block access");

conditionalAccessPolicy.setState(ConditionalAccessPolicyState.Enabled);

ConditionalAccessConditionSet conditions = new ConditionalAccessConditionSet();

LinkedList<RiskLevel> signInRiskLevels = new LinkedList<RiskLevel>();

signInRiskLevels.add(RiskLevel.High);

signInRiskLevels.add(RiskLevel.Medium);

conditions.setSignInRiskLevels(signInRiskLevels);

ConditionalAccessApplications applications = new ConditionalAccessApplications();

LinkedList<String> includeApplications = new LinkedList<String>();

includeApplications.add("All");

applications.setIncludeApplications(includeApplications);

conditions.setApplications(applications);

ConditionalAccessUsers users = new ConditionalAccessUsers();

LinkedList<String> includeUsers = new LinkedList<String>();

includeUsers.add("4628e7df-dff3-407c-a08f-75f08c0806dc");

users.setIncludeUsers(includeUsers);

conditions.setUsers(users);

conditionalAccessPolicy.setConditions(conditions);

ConditionalAccessGrantControls grantControls = new ConditionalAccessGrantControls();

grantControls.setOperator("OR");

LinkedList<ConditionalAccessGrantControl> builtInControls = new LinkedList<ConditionalAccessGrantControl>();

builtInControls.add(ConditionalAccessGrantControl.Block);

grantControls.setBuiltInControls(builtInControls);

conditionalAccessPolicy.setGrantControls(grantControls);

ConditionalAccessPolicy result = graphClient.identity().conditionalAccess().policies().post(conditionalAccessPolicy);

Pour plus d’informations sur l’ajout du SDK à votre projet et la création d’un instance authProvider, consultez la documentation du Kit de développement logiciel (SDK).

const options = {

authProvider,

};

const client = Client.init(options);

const conditionalAccessPolicy = {

displayName: 'Policy for risky sign-in block access',

state: 'enabled',

conditions: {

signInRiskLevels: [

'high',

'medium'

],

applications: {

includeApplications: ['All']

},

users: {

includeUsers: [

'4628e7df-dff3-407c-a08f-75f08c0806dc'

]

}

},

grantControls: {

operator: 'OR',

builtInControls: [

'block'

]

}

};

await client.api('/identity/conditionalAccess/policies')

.post(conditionalAccessPolicy);

Pour plus d’informations sur l’ajout du SDK à votre projet et la création d’un instance authProvider, consultez la documentation du Kit de développement logiciel (SDK).

<?php

use Microsoft\Graph\GraphServiceClient;

use Microsoft\Graph\Generated\Models\ConditionalAccessPolicy;

use Microsoft\Graph\Generated\Models\ConditionalAccessPolicyState;

use Microsoft\Graph\Generated\Models\ConditionalAccessConditionSet;

use Microsoft\Graph\Generated\Models\RiskLevel;

use Microsoft\Graph\Generated\Models\ConditionalAccessApplications;

use Microsoft\Graph\Generated\Models\ConditionalAccessUsers;

use Microsoft\Graph\Generated\Models\ConditionalAccessGrantControls;

use Microsoft\Graph\Generated\Models\ConditionalAccessGrantControl;

$graphServiceClient = new GraphServiceClient($tokenRequestContext, $scopes);

$requestBody = new ConditionalAccessPolicy();

$requestBody->setDisplayName('Policy for risky sign-in block access');

$requestBody->setState(new ConditionalAccessPolicyState('enabled'));

$conditions = new ConditionalAccessConditionSet();

$conditions->setSignInRiskLevels([new RiskLevel('high'),new RiskLevel('medium'), ]);

$conditionsApplications = new ConditionalAccessApplications();

$conditionsApplications->setIncludeApplications(['All', ]);

$conditions->setApplications($conditionsApplications);

$conditionsUsers = new ConditionalAccessUsers();

$conditionsUsers->setIncludeUsers(['4628e7df-dff3-407c-a08f-75f08c0806dc', ]);

$conditions->setUsers($conditionsUsers);

$requestBody->setConditions($conditions);

$grantControls = new ConditionalAccessGrantControls();

$grantControls->setOperator('OR');

$grantControls->setBuiltInControls([new ConditionalAccessGrantControl('block'), ]);

$requestBody->setGrantControls($grantControls);

$result = $graphServiceClient->identity()->conditionalAccess()->policies()->post($requestBody)->wait();

Pour plus d’informations sur l’ajout du SDK à votre projet et la création d’un instance authProvider, consultez la documentation du Kit de développement logiciel (SDK).

Import-Module Microsoft.Graph.Identity.SignIns

$params = @{

displayName = "Policy for risky sign-in block access"

state = "enabled"

conditions = @{

signInRiskLevels = @(

"high"

"medium"

)

applications = @{

includeApplications = @(

"All"

)

}

users = @{

includeUsers = @(

"4628e7df-dff3-407c-a08f-75f08c0806dc"

)

}

}

grantControls = @{

operator = "OR"

builtInControls = @(

"block"

)

}

}

New-MgIdentityConditionalAccessPolicy -BodyParameter $params

Pour plus d’informations sur l’ajout du SDK à votre projet et la création d’un instance authProvider, consultez la documentation du Kit de développement logiciel (SDK).

# Code snippets are only available for the latest version. Current version is 1.x

from msgraph import GraphServiceClient

from msgraph.generated.models.conditional_access_policy import ConditionalAccessPolicy

from msgraph.generated.models.conditional_access_policy_state import ConditionalAccessPolicyState

from msgraph.generated.models.conditional_access_condition_set import ConditionalAccessConditionSet

from msgraph.generated.models.risk_level import RiskLevel

from msgraph.generated.models.conditional_access_applications import ConditionalAccessApplications

from msgraph.generated.models.conditional_access_users import ConditionalAccessUsers

from msgraph.generated.models.conditional_access_grant_controls import ConditionalAccessGrantControls

from msgraph.generated.models.conditional_access_grant_control import ConditionalAccessGrantControl

# To initialize your graph_client, see https://learn.microsoft.com/en-us/graph/sdks/create-client?from=snippets&tabs=python

request_body = ConditionalAccessPolicy(

display_name = "Policy for risky sign-in block access",

state = ConditionalAccessPolicyState.Enabled,

conditions = ConditionalAccessConditionSet(

sign_in_risk_levels = [

RiskLevel.High,

RiskLevel.Medium,

],

applications = ConditionalAccessApplications(

include_applications = [

"All",

],

),

users = ConditionalAccessUsers(

include_users = [

"4628e7df-dff3-407c-a08f-75f08c0806dc",

],

),

),

grant_controls = ConditionalAccessGrantControls(

operator = "OR",

built_in_controls = [

ConditionalAccessGrantControl.Block,

],

),

)

result = await graph_client.identity.conditional_access.policies.post(request_body)

Pour plus d’informations sur l’ajout du SDK à votre projet et la création d’un instance authProvider, consultez la documentation du Kit de développement logiciel (SDK).

Réponse

HTTP/1.1 201 Created

Content-type: application/json

{

"@odata.context": "https://graph.microsoft.com/v1.0/$metadata#identity/conditionalAccess/policies/$entity",

"id": "9ad78153-b1f8-4714-adc1-1445727678a8",

"displayName": "Policy for risky sign-in block access",

"createdDateTime": "2020-11-03T20:56:38.6210843Z",

"modifiedDateTime": null,

"state": "enabled",

"sessionControls": null,

"conditions": {

"signInRiskLevels": [

"high",

"medium"

],

"clientAppTypes": [

"all"

],

"platforms": null,

"locations": null,

"applications": {

"includeApplications": [

"All"

],

"excludeApplications": [],

"includeUserActions": []

},

"users": {

"includeUsers": [

"4628e7df-dff3-407c-a08f-75f08c0806dc"

],

"excludeUsers": [],

"includeGroups": [],

"excludeGroups": [],

"includeRoles": [],

"excludeRoles": []

}

},

"grantControls": {

"operator": "OR",

"builtInControls": [

"block"

],

"customAuthenticationFactors": [],

"termsOfUse": []

}

}

Une fois cette stratégie d’accès conditionnel en place, le compte MyTestUser1 ne peut plus se connecter en raison d’un niveau de risque de connexion moyen ou élevé.

Étape 6 : Ignorer les utilisateurs à risque

Si vous pensez que l’utilisateur n’est pas exposé à un risque et que vous ne souhaitez pas appliquer de stratégie d’accès conditionnel, ignorez manuellement l’utilisateur à risque, comme indiqué dans la requête suivante. La requête retourne une 204 No Content réponse.

Demande

POST https://graph.microsoft.com/v1.0/identityProtection/riskyUsers/dismiss

Content-Type: application/json

{

"userIds": [

"4628e7df-dff3-407c-a08f-75f08c0806dc"

]

}

// Code snippets are only available for the latest version. Current version is 5.x

// Dependencies

using Microsoft.Graph.IdentityProtection.RiskyUsers.Dismiss;

var requestBody = new DismissPostRequestBody

{

UserIds = new List<string>

{

"4628e7df-dff3-407c-a08f-75f08c0806dc",

},

};

// To initialize your graphClient, see https://learn.microsoft.com/en-us/graph/sdks/create-client?from=snippets&tabs=csharp

await graphClient.IdentityProtection.RiskyUsers.Dismiss.PostAsync(requestBody);

Pour plus d’informations sur l’ajout du SDK à votre projet et la création d’un instance authProvider, consultez la documentation du Kit de développement logiciel (SDK).

// Code snippets are only available for the latest major version. Current major version is $v1.*

// Dependencies

import (

"context"

msgraphsdk "github.com/microsoftgraph/msgraph-sdk-go"

graphidentityprotection "github.com/microsoftgraph/msgraph-sdk-go/identityprotection"

//other-imports

)

requestBody := graphidentityprotection.NewDismissPostRequestBody()

userIds := []string {

"4628e7df-dff3-407c-a08f-75f08c0806dc",

}

requestBody.SetUserIds(userIds)

// To initialize your graphClient, see https://learn.microsoft.com/en-us/graph/sdks/create-client?from=snippets&tabs=go

graphClient.IdentityProtection().RiskyUsers().Dismiss().Post(context.Background(), requestBody, nil)

Pour plus d’informations sur l’ajout du SDK à votre projet et la création d’un instance authProvider, consultez la documentation du Kit de développement logiciel (SDK).

// Code snippets are only available for the latest version. Current version is 6.x

GraphServiceClient graphClient = new GraphServiceClient(requestAdapter);

com.microsoft.graph.identityprotection.riskyusers.dismiss.DismissPostRequestBody dismissPostRequestBody = new com.microsoft.graph.identityprotection.riskyusers.dismiss.DismissPostRequestBody();

LinkedList<String> userIds = new LinkedList<String>();

userIds.add("4628e7df-dff3-407c-a08f-75f08c0806dc");

dismissPostRequestBody.setUserIds(userIds);

graphClient.identityProtection().riskyUsers().dismiss().post(dismissPostRequestBody);

Pour plus d’informations sur l’ajout du SDK à votre projet et la création d’un instance authProvider, consultez la documentation du Kit de développement logiciel (SDK).

<?php

use Microsoft\Graph\GraphServiceClient;

use Microsoft\Graph\Generated\IdentityProtection\RiskyUsers\Dismiss\DismissPostRequestBody;

$graphServiceClient = new GraphServiceClient($tokenRequestContext, $scopes);

$requestBody = new DismissPostRequestBody();

$requestBody->setUserIds(['4628e7df-dff3-407c-a08f-75f08c0806dc', ]);

$graphServiceClient->identityProtection()->riskyUsers()->dismiss()->post($requestBody)->wait();

Pour plus d’informations sur l’ajout du SDK à votre projet et la création d’un instance authProvider, consultez la documentation du Kit de développement logiciel (SDK).

# Code snippets are only available for the latest version. Current version is 1.x

from msgraph import GraphServiceClient

from msgraph.generated.identityprotection.riskyusers.dismiss.dismiss_post_request_body import DismissPostRequestBody

# To initialize your graph_client, see https://learn.microsoft.com/en-us/graph/sdks/create-client?from=snippets&tabs=python

request_body = DismissPostRequestBody(

user_ids = [

"4628e7df-dff3-407c-a08f-75f08c0806dc",

],

)

await graph_client.identity_protection.risky_users.dismiss.post(request_body)

Pour plus d’informations sur l’ajout du SDK à votre projet et la création d’un instance authProvider, consultez la documentation du Kit de développement logiciel (SDK).

Après avoir ignoré l’utilisateur à risque, vous pouvez réexécuter la requête à l’étape 2 et remarquerez que le compte d’utilisateur MyTestUser1 a maintenant un niveau de risque et none un riskState de dismissed.

Étape 7 : nettoyer les ressources

Dans cette étape, supprimez les deux stratégies d’accès conditionnel que vous avez créées. La requête retourne une 204 No Content réponse.

DELETE https://graph.microsoft.com/v1.0/identity/conditionalAccess/policies/9ad78153-b1f8-4714-adc1-1445727678a8

// Code snippets are only available for the latest major version. Current major version is $v1.*

// Dependencies

import (

"context"

msgraphsdk "github.com/microsoftgraph/msgraph-sdk-go"

//other-imports

)

// To initialize your graphClient, see https://learn.microsoft.com/en-us/graph/sdks/create-client?from=snippets&tabs=go

graphClient.Identity().ConditionalAccess().Policies().ByConditionalAccessPolicyId("conditionalAccessPolicy-id").Delete(context.Background(), nil)

Pour plus d’informations sur l’ajout du SDK à votre projet et la création d’un instance authProvider, consultez la documentation du Kit de développement logiciel (SDK).

# Code snippets are only available for the latest version. Current version is 1.x

from msgraph import GraphServiceClient

# To initialize your graph_client, see https://learn.microsoft.com/en-us/graph/sdks/create-client?from=snippets&tabs=python

await graph_client.identity.conditional_access.policies.by_conditional_access_policy_id('conditionalAccessPolicy-id').delete()

Pour plus d’informations sur l’ajout du SDK à votre projet et la création d’un instance authProvider, consultez la documentation du Kit de développement logiciel (SDK).

Contenu connexe