Remarque

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de vous connecter ou de modifier des répertoires.

L’accès à cette page nécessite une autorisation. Vous pouvez essayer de modifier des répertoires.

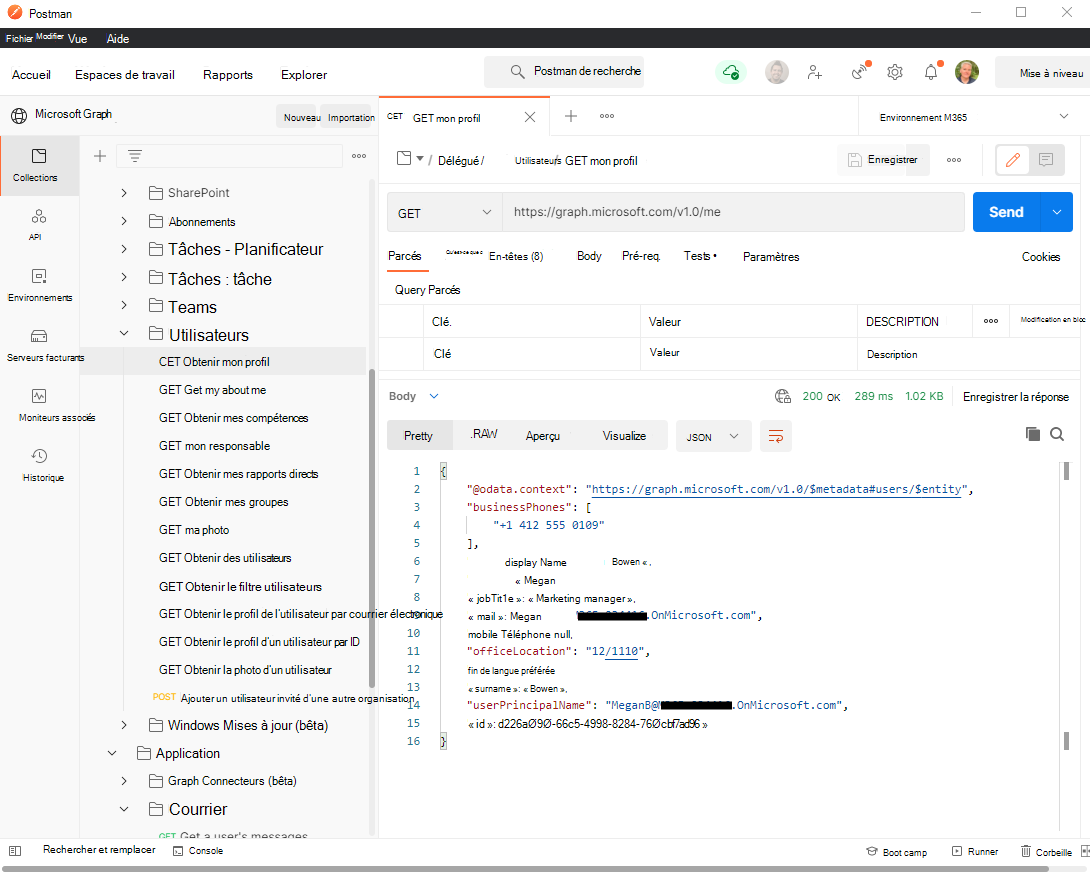

Postman est une plate-forme API pour créer et utiliser des API. Postman simplifie chaque étape du cycle de vie des API et rationalise la collaboration afin que vous puissiez créer de meilleures API plus rapidement.

Vous pouvez utiliser la collection Postman Microsoft Graph pour prendre en main les API Microsoft Graph en quelques minutes.

Cet article explique comment configurer la configuration initiale de votre environnement pour exécuter Microsoft Graph sur Postman. Pour plus d’informations sur l’authentification auprès de Microsoft Graph via Postman, consultez Utiliser l’authentification déléguée avec Postman pour Microsoft Graph et Utiliser l’authentification d’application uniquement avec Postman pour Microsoft Graph. Vous pouvez également explorer les API Microsoft Graph directement dans votre navigateur Web à l’aide de l’Explorateur de graphiques.

Pour plus d’informations sur l’utilisation de Postman, suivez les étapes décrites dans cet article ou regardez la vidéo suivante.

Conseil

La collection Postman Microsoft Graph est configurée pour s’authentifier auprès du service Microsoft Entra global et accéder au service Microsoft Graph global (graph.microsoft.com). Si vous souhaitez utiliser la collection pour vous connecter à un déploiement cloud national, vous devez modifier votre duplication de la collection.

- Mettez à jour l’URL de la requête, en

graph.microsoft.comremplaçant par le point de terminaison racine du service Microsoft Graph pour votre cloud national. - Mettez à jour les valeurs URL d’authentification et URL du jeton d’accès sous l’onglet Autorisation des dossiers Délégué et Application , en

login.microsoftonline.comremplaçant par le point de terminaison de votre cloud national. - Mettez à jour la valeur Étendue sous l’onglet Autorisation des dossiers Délégué et Application , en

graph.microsoft.comremplaçant par le point de terminaison racine du service Microsoft Graph pour votre cloud national.

Étape 1 : Dupliquer la collection Postman Microsoft Graph

Pour utiliser la collection Postman, vous devez la bifurquer à votre propre espace de travail Postman. Cette opération s’effectue à partir du navigateur web.

- Accédez à Postman et connectez-vous.

- Accédez à la collection Postman libellée Microsoft Graph.

- Remplissez une étiquette pour votre propre fourchette ; cela peut être n’importe quel texte.

- Sous Espace de travail, assurez-vous que Mon espace de travail est sélectionné dans la liste déroulante.

- SélectionnezFork, collection.

Importante

Ne dupliquez pas cette collection à un espace de travail public. Utilisez un espace de travail privé pour réduire le risque d’exposition d’informations d’identification ou d’autres données sensibles.

Vous êtes redirigé vers un fork de la collection principale Microsoft Graph Postman dans votre propre espace de travail.

Étape 2 : Télécharger l’agent Postman (facultatif : navigateur web Postman uniquement)

Pour utiliser cette collection Postman spécifique dans votre navigateur web, téléchargez L’agent de bureau Postman. Cette action est indispensable à l’utilisation de Postman pour le web en raison des restrictions CORS dans le navigateur web.

Vous n’avez pas besoin de l’agent si vous utilisez Postman pour l’application Windows. Si vous ouvrez Postman pour Windows, vous voyez cette collection fourchue dans votre espace de travail.

Étape 3 : Créer une application Microsoft Entra

Pour utiliser cette collection dans votre propre locataire développeur, créez une application Microsoft Entra et accordez-lui les autorisations appropriées pour les demandes que vous souhaitez appeler. Si vous n’avez pas de locataire Microsoft 365, vous pouvez être éligible pour un client via le Programme pour les développeurs Microsoft 365 ; Pour plus d’informations, consultez la FAQ. Vous pouvez également vous inscrire à un essai gratuit de 1 mois ou acheter un plan Microsoft 365.

- Connectez-vous au Centre d'administration Microsoft 365.

- Développez le menu >Identité, sélectionnez Applications>inscriptions d'applications>Nouvelle inscription.

- Définissez le Nom de l’application à

Postman. - Dans le menu déroulant, sélectionnez Web.

- Configurez L’URI de redirection à

https://oauth.pstmn.io/v1/browser-callback. - Sélectionnez Inscrire.

- Dans le menu gauche, sélectionnezAutorisations de l’API.

- Dans le menu horizontal, sélectionnez Ajouter une autorisation, puis choisissez Microsoft Graph.

- Sélectionnez l’option Autorisations déléguées , tapez

Mail., développez les options Courrier , puis sélectionnezMail.Read. - Sélectionnez l’option Autorisations d’application , tapez

User., développez les options Utilisateur , puis sélectionnezUser.Read.All. - Sélectionnez Ajouter des autorisations pour ajouter les deux autorisations des étapes précédentes.

- Dans le menu horizontal, sélectionnez Accorder le consentement administrateur pour, puis sélectionnez Oui.

- Dans le menu de gauche, sélectionnez Vue d’ensemble. À partir de là, vous pouvez obtenir l’ID d’application (client) et l’ID d’annuaire (client). Vous en aurez besoin à l’étape 4.

- Dans le menu de gauche, sélectionnez Certificats et secrets .

- Sélectionnez Clé secrète du nouveau client, entrez une description, puis sélectionnez Ajouter. Pointez sur la nouvelle valeur de clé secrète client et copiez-la ; vous en aurez besoin à l’étape 4.

L’application dispose désormais de deux autorisations configurées.

Mail.Read est ajouté en tant qu’autorisation déléguée, qui est une autorisation qui nécessite un utilisateur connecté. L’application peut lire le courrier au nom de l’utilisateur.

User.Read.All est ajouté en tant qu’autorisation d’application, qui est une autorisation qui ne nécessite pas d’utilisateur connecté. L’application peut lire les utilisateurs dans Microsoft Entra ID.

Étape 4 : Configuration de l'authentification

IMPORTANT: Dans les étapes suivantes, définissez toujours des valeurs dans la colonne « Valeur actuelle », et non dans la colonne « Valeur initiale ». Cela garantit que vos secrets et jetons sont enregistrés localement sur votre ordinateur.

Dans cette étape, vous configurez les variables d’environnement dans Postman que vous utilisez pour récupérer un jeton d’accès.

- Accédez à Environnement de la fourchette.

- Ajoutez une étiquette pour la fourchette. Cette action est possible pour n’importe quel texte.

- Sous Espace de travail, assurez-vous que Mon espace de travail est sélectionné dans la liste déroulante.

- Sélectionnez Fork Environment.

- Dans

ClientID, définissez laValeur actuelle sur la valeur de l’ID (client) de l’application à partir de l’étape 3.15. - Dans

TenantID, définissez laValeur actuelle sur la valeur de l’ID (client) du répertoire à partir de l’étape 3.15. - Dans

ClientSecret, définissez laValeur actuelle sur la valeur de l’ID (client) de la clé secrète client à partir de l’étape 3.17. - Dans le partie supérieure droite, cliquez sur Enregistrer.

- Fermez l’onglet Gérer les environnements.

- En haut à droite, à côté de l’icône en forme d’œil, vérifiez que M365 Environment est sélectionné dans le menu déroulant et non No environment.

Étapes suivantes

Maintenant que vous avez correctement configuré l’environnement pour exécuter Microsoft Graph sur Postman, passez aux étapes d’authentification :

- Utiliser l’authentification déléguée avec Postman pour Microsoft Graph

- Utiliser l’authentification d’application uniquement (application) avec Postman pour Microsoft Graph

Contribution à la collection

Si vous souhaitez contribuer vos propres demandes à la collection Microsoft Graph Postman, vous avez besoin d’une licence Postman. Vous pouvez apporter vos modifications à la collection bifurquée, puis pointer sur le nœud supérieur de la collection et sélectionner Créer une demande de tirage (pull request).

Problèmes détectés

Échec de l’authentification avec « Vous ne pouvez pas y arriver à partir d’ici »

Certaines stratégies d’accès conditionnel configurées par les administrateurs de votre organisation peuvent bloquer le flux d’authentification à partir de Postman. Pour explorer les alternatives, contactez vos administrateurs.