Intégration de défense contre les menaces mobiles avec Intune

Remarque

Cet article traite des fournisseurs de protection contre les menaces mobiles tiers. Pour plus d’informations sur Microsoft Defender pour point de terminaison, consultez Microsoft Defender pour point de terminaison.

Intune peut intégrer les données d’un fournisseur Mobile Threat Defense (MTD) comme source d’informations pour les stratégies de conformité des appareils et les règles d’accès conditionnel des appareils. Vous pouvez utiliser ces informations pour mieux protéger les ressources d’entreprise comme Exchange et SharePoint, en bloquant l’accès à partir d’appareils mobiles compromis.

Intune peut utiliser ces mêmes données comme source pour les appareils non inscrits à l’aide de stratégies de protection d’applications Intune. Les administrateurs peuvent utiliser ces informations pour aider à protéger les données d’entreprise au sein d’une application protégée par Microsoft Intune, et émettre un blocage ou une réinitialisation sélective.

Remarque

Intune pour GCC High prend uniquement en charge le connecteur Mobile Threat Defense (MTD) pour les appareils Android et iOS avec des fournisseurs MTD qui ont également une prise en charge dans cet environnement. Les connecteurs activés pour ces fournisseurs spécifiques s’affichent lorsque vous vous connectez avec un locataire GCC-H. En savoir plus sur la prise en charge de Microsoft Intune pour US Government GCC High.

Protéger les ressources de l'entreprise

Il peut être utile d’intégrer les informations provenant des fournisseurs MTD pour protéger les ressources de l’entreprise contre les menaces qui affectent les plateformes mobiles.

En règle générale, les entreprises se montrent proactives pour protéger les ordinateurs contre les vulnérabilités et attaques, alors que les appareils mobiles restent souvent non supervisés et non protégés. Alors que les plateformes mobiles offrent maintenant une protection intégrée grâce notamment à l’isolation d’application et à la vérification des applications des App Stores, elles restent vulnérables aux attaques sophistiquées. De plus en plus d’employés utilisent des appareils pour travailler et accéder à des informations sensibles ; c’est pourquoi les informations provenant des fournisseurs MTD peuvent vous aider à protéger les appareils et vos ressources contre des attaques de plus en plus sophistiquées.

Connecteurs de protection contre les menaces mobiles Intune

Intune utilise un connecteur Mobile Threat Defense pour créer un canal de communication entre Intune et le fournisseur MTD que vous avez choisi. Les partenaires MTD d’Intune proposent des applications intuitives et faciles à déployer pour les appareils mobiles. Ces applications analysent activement les informations sur les menaces à partager avec Intune. Intune peut utiliser ces données pour générer des rapports ou à des fins de mise en œuvre.

Par exemple: une application MTD connectée signale au fournisseur MTD qu’un téléphone de votre réseau est actuellement connecté à un réseau vulnérable aux attaques de l’intercepteur. Ces informations sont classées à un niveau de risque approprié : faible, moyen ou élevé. Ce niveau de risque est ensuite comparé aux autorisations de niveau de risque que vous définissez dans Intune. Suite à cette comparaison, l’accès à certaines ressources de votre choix peut être révoqué tant que l’appareil est compromis.

État du connecteur

Une fois que vous avez ajouté un connecteur Mobile Threat Defense à votre locataire, le status affiche l’un des états suivants :

| État du connecteur | Définition | Messages de menace d’appareil bloqués ? | Messages de demande AppSync bloqués ? |

|---|---|---|---|

| Indisponible | Le connecteur est/a été déprovisionné. Le partenaire MTD doit communiquer avec Intune pour le provisionner à nouveau. | Oui (à partir de 2308) | Oui (à partir de 2308) |

| Non configuré | La configuration du connecteur n’est pas terminée. Des étapes ou autorisations supplémentaires peuvent être requises dans Intune ou le partenaire MTD pour que cette status passe à Disponible | Oui (à partir de 2309) | Oui (à partir de 2309) |

| Disponible | La configuration du connecteur est terminée. Au moins un bouton bascule de plateforme doit être activé pour que cette status passe à Activé. | Non | Non |

| Enabled | La configuration du connecteur est terminée et au moins un bouton bascule de plateforme est actuellement activé pour ce connecteur. | Non | Non |

| Insensible | Le connecteur n’est pas réactif. Si le connecteur status continue à ne pas répondre pendant les jours définis dans Nombre de jours jusqu’à ce que le partenaire ne réponde pas, Intune ignore l’état de conformité. | Non | Non |

| Erreur | Le connecteur a un code d’erreur. Certains partenaires MTD peuvent choisir de l’envoyer dans un cas d’erreur. | Non | Non |

Données collectées par Intune pour Mobile Threat Defense

Si cette option est activée, Intune collecte les informations de l’inventaire des applications sur les appareils personnels et détenus par l’entreprise, et les met à disposition des fournisseurs MTD, comme Lookout for Work. Vous pouvez collecter un inventaire des applications auprès des utilisateurs d’appareils iOS.

Ce service est basé sur un abonnement : aucune information d’inventaire des applications n’est partagée par défaut. Un administrateur Intune doit activer la synchronisation des applications pour les appareils iOS dans les paramètres du connecteur Mobile Threat Defense avant que des informations d’inventaire des applications soient partagées.

Inventaire des applications

Si vous activez la synchronisation des applications pour les appareils iOS/iPadOS, les inventaires des appareils iOS/iPadOS personnels et d’entreprise sont envoyés à votre fournisseur de service de détection des menaces mobiles(MTD). Les données de l’inventaire des applications comprennent les informations suivantes :

- ID de l’application

- Version de l’application

- Version abrégée de l’application

- Nom de l'application

- Taille du bundle d’applications

- Taille dynamique de l’application

- Indique si l’application est signée par code ad hoc (à partir de 2309)

- Si l’application est installée à partir de l’App Store (à partir de 2309)

- Si l’application est une application bêta (installée via TestFlight) (à partir de la version 2309)

- Indique si l’application est une application achetée en volume basée sur l’appareil (à partir de 2309)

- Validation, ou non, de l’application

- Gestion, ou non, de l’application

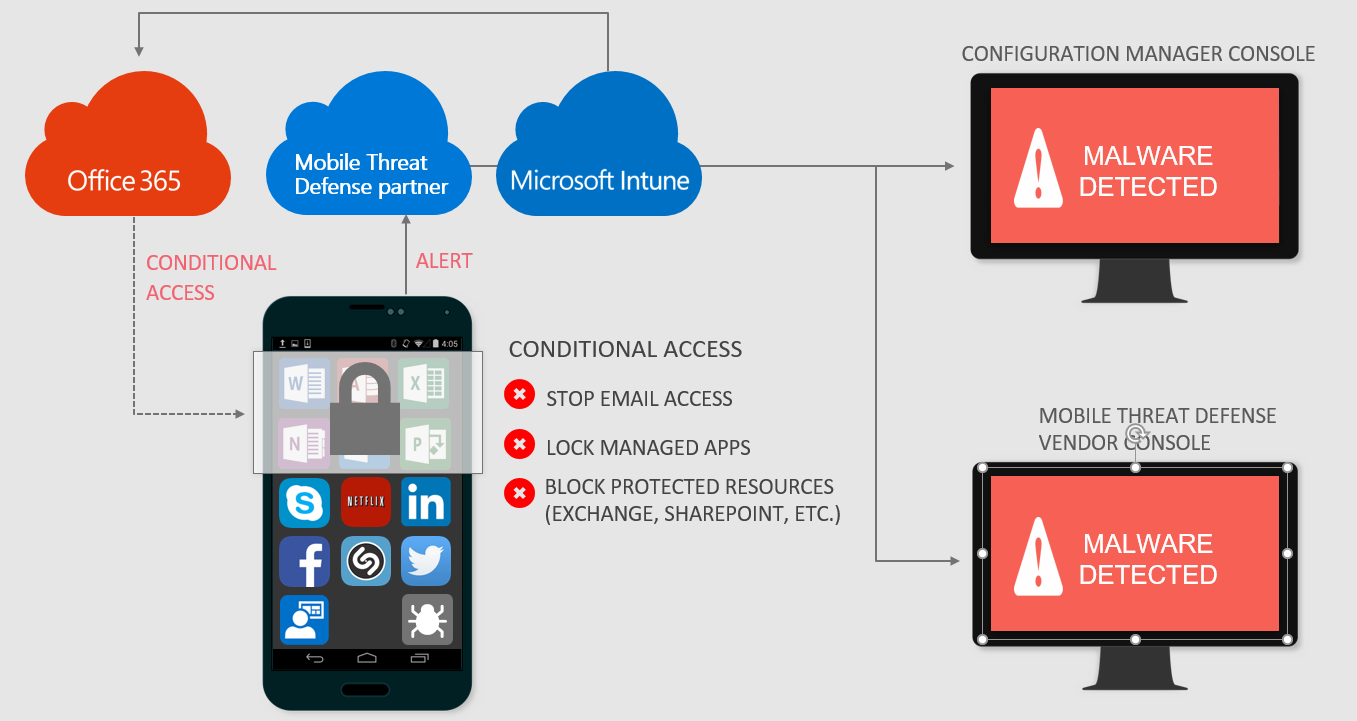

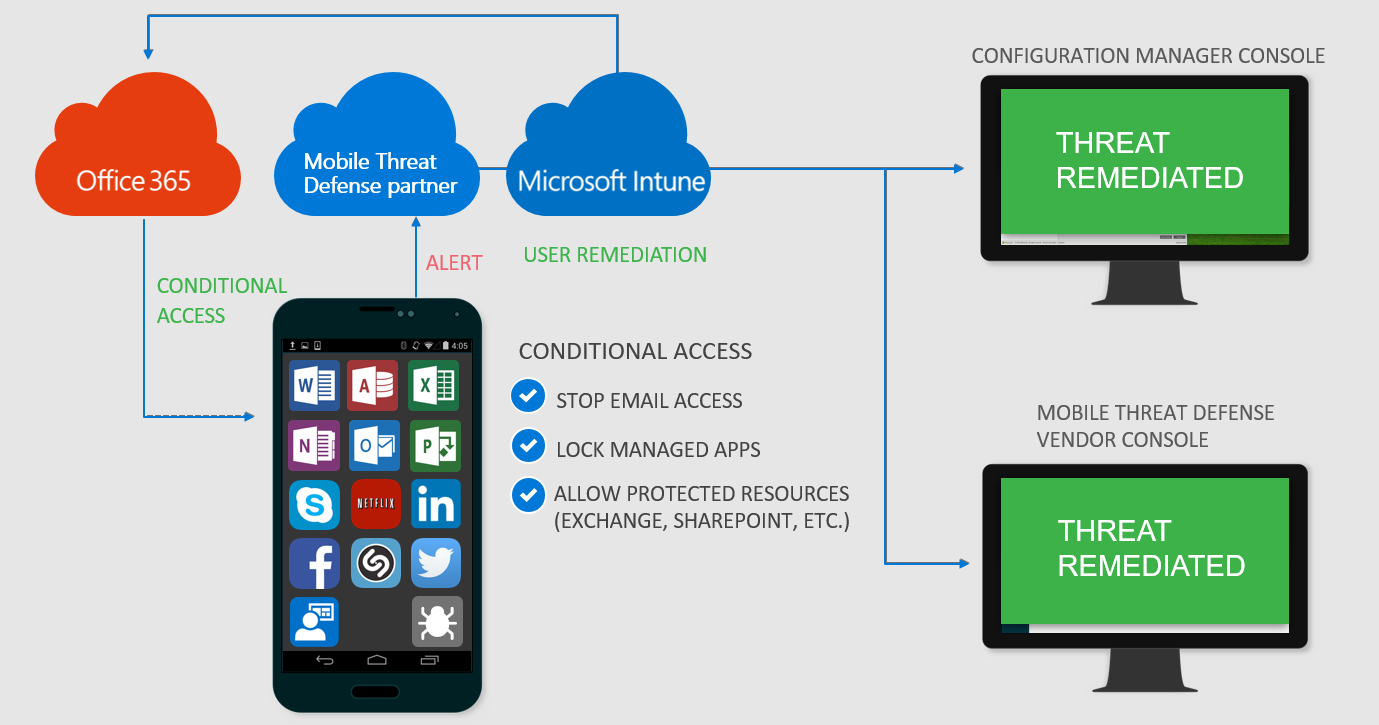

Exemples de scénarios pour les appareils inscrits utilisant des stratégies de conformité des appareils

La solution de protection contre les menaces mobiles considère un appareil comme infecté :

L’accès est accordé lorsque la menace est supprimée sur l’appareil :

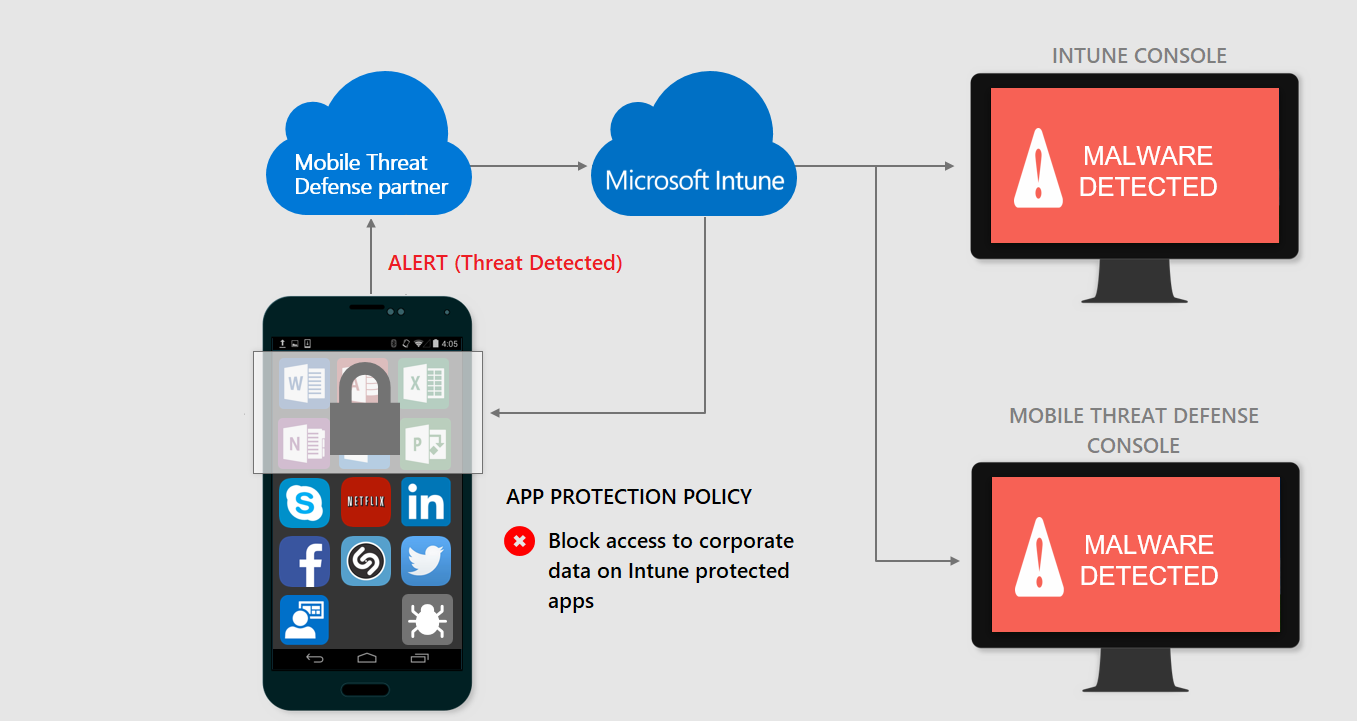

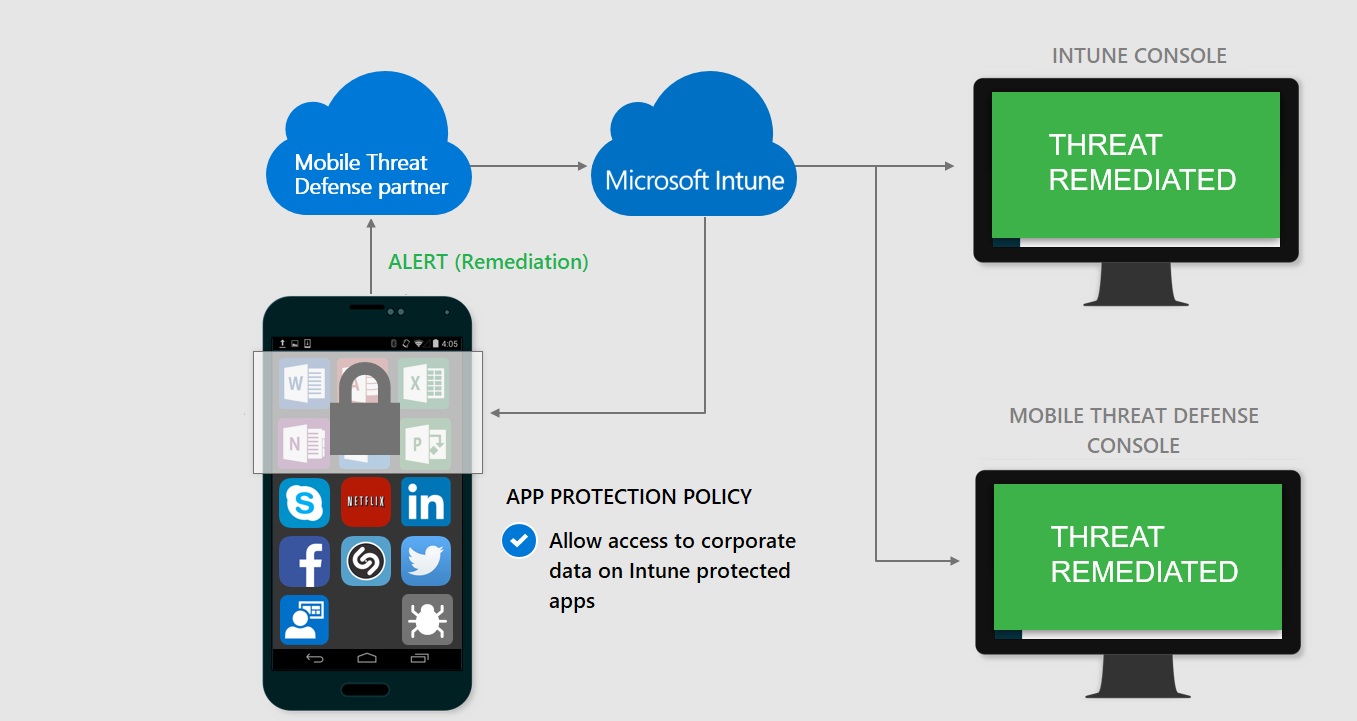

Exemples de scénarios pour les appareils non inscrits utilisant des stratégies de protection d’applications Intune

La solution de protection contre les menaces mobiles considère un appareil comme infecté :

L’accès est accordé lorsque la menace est supprimée sur l’appareil :

Remarque

Nous vous recommandons d’utiliser un fournisseur Mobile Threat Defense par locataire et par plateforme.

Pour la conformité de l’appareil, il est possible d’utiliser plusieurs fournisseurs Mobile Threat Defense avec un seul locataire Intune. Toutefois, lorsque plusieurs fournisseurs sont configurés pour la même plateforme, tous les appareils qui exécutent cette plateforme doivent installer chacune des applications MTD et rechercher les menaces. Si vous n’envoyez pas d’analyse à partir d’une application configurée, l’appareil est marqué comme non conforme.

Cette recommandation ne s’applique pas à Microsoft Defender pour point de terminaison. Vous pouvez utiliser Defender pour point de terminaison avec une application MTD tierce et vérifier la conformité séparément en déployant différentes stratégies de conformité sur différents groupes.

Partenaires de la défense contre les menaces mobiles

Découvrez comment protéger l’accès aux ressources d’entreprise en fonction des risques liés aux applications, aux réseaux et aux appareils avec :

- Better Mobile

- BlackBerry Protect Mobile

- Check Point Harmony Mobile

- CrowdStrike Falcon pour mobile

- Jamf Mobile Threat Defense(anciennement Wandera)

- Lookout for Work

- Microsoft Defender pour point de terminaison

- Pradeo

- SentinelOne

- Sophos Mobile

- Symantec Endpoint Protection Mobile

- Trellix Mobile Security

- Trend Micro Mobile Security as a Service

- Sécurité Windows Center(Prend en charge l’intégration à Windows MAM)

- Zimperium

Commentaires

Bientôt disponible : Tout au long de 2024, nous allons supprimer progressivement GitHub Issues comme mécanisme de commentaires pour le contenu et le remplacer par un nouveau système de commentaires. Pour plus d’informations, consultez https://aka.ms/ContentUserFeedback.

Envoyer et afficher des commentaires pour