Comprendre les tests de pénétration des applications

La sécurité par conception et les tests de sécurité automatisés s’attachent à empêcher les violations en corrigeant les vulnérabilités avant qu’elles ne puissent être exploitées. Nous mettons en avant ces pratiques en préparant nos services afin de pouvoir être compromis à l’aide d’une stratégie par défaut d’infraction. La présomption de violation consiste à réduire le niveau de confiance envers les applications, les services, les identités et les réseaux en les considérant tous (internes et externes) comme non sécurisés et déjà compromis. Ces principes contribuent à limiter l’impact des failles de sécurité en réduisant les dommages qu’un adversaire peut causer et en favorisant la détection rapide et la réaction aux menaces de sécurité.

Tests d’intrusion SDL

En plus du test du code dynamique automatisé, SDL requiert un test régulier de pénétration de toutes les applications. Le test général de pénétration des applications d’équipe de service est effectué régulièrement. Les tests de pénétration d’application peuvent découvrir des failles de sécurité non détectées par d’autres méthodes de test. Ils testent également les fonctionnalités de journalisation et de détection pour s’assurer que nos logiciels fournissent aux équipes de réponse de sécurité de Microsoft les données nécessaires pour défendre les systèmes de production contre les attaquants réels.

Les équipes de service effectuent également des tests d’intrusion ciblés sur les interfaces logicielles si nécessaire, dans le cadre de la révision de la sécurité. Les tests de pénétration ciblés sont conçus pour détecter des types spécifiques de vulnérabilités. Ces tests fournissent une couche de protection supplémentaire contre les vulnérabilités potentielles dans les principales fonctions logicielles et les flux de données.

Simulation d’attaques

Une fois le code approuvé pour publication et déployé dans des environnements de production, nous continuons à tester la sécurité opérationnelle en simulant des attaques contre les systèmes de production. La simulation d’attaque teste la configuration requise du modèle établi par rapport aux besoins opérationnels de SDL. L’objectif principal de la simulation d’attaques est de valider nos fonctionnalités de détection et de réponse. Bien que nos simulations d’attaques soient utilisées pour identifier les nouvelles vulnérabilités et les chemins d’accès au service, une priorité majeure est de tester ce qui se produit après la compromission. Est-ce que nous détectons l’attaque assez vite ? Sommes-nous à même de corriger et d’éliminer efficacement les attaquants ? La simulation d’attaque et les autres formes de test de pénétration nous permettent de répondre régulièrement à ces questions.

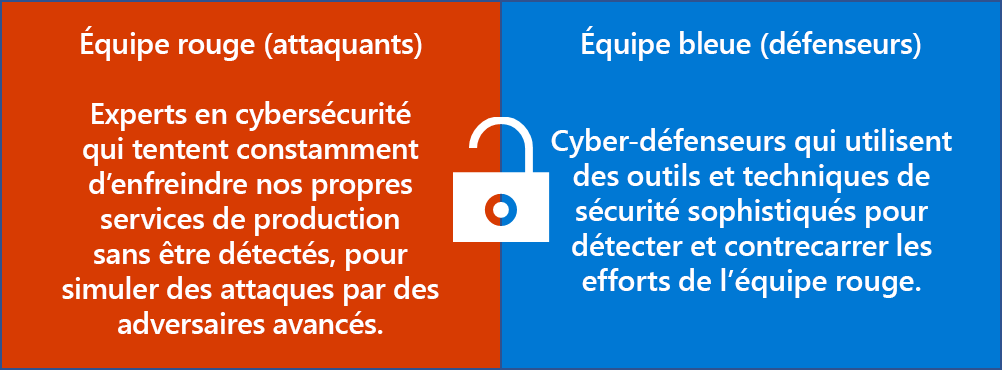

Microsoft utilise en interne des équipes de sécurité offensives d’employés à temps plein pour effectuer des tests d’intrusion continus en simulant des attaques contre nos systèmes. Nous appelons ces équipes l’équipe rouge. L’équipe rouge tente de compromettre les systèmes Microsoft sans la détecter en détectant et en exploitant les vulnérabilités et les problèmes de configuration de la sécurité. Les efforts red Team simulent des attaques réelles et testent les fonctionnalités des équipes de réponse de sécurité de Microsoft. Dans le contexte des tests d’intrusion internes, les équipes de réponse de sécurité de Microsoft sont connues sous le nom d’équipe bleue. L’équipe bleue a pour rôle de prévenir, de détecter les attaques d’équipe rouge et d’y répondre à l’aide de nos systèmes de surveillance de la sécurité et du processus de réponse aux incidents de sécurité.

Red Team attaque les systèmes et les opérations Microsoft Online Services en utilisant les mêmes tactiques, techniques et procédures que les adversaires réels. Leurs attaques testent les fonctionnalités de détection et de réponse de sécurité et permettent d’identifier les vulnérabilités de production, les erreurs de configuration, les hypothèses non valides et d’autres problèmes de sécurité de façon contrôlée. Chaque violation de la couleur rouge est suivie de la divulgation complète et de la collaboration entre les équipes afin d’identifier et de résoudre les lacunes en matière de sécurité, d’affecter des bogues aux équipes de service pour traiter les vulnérabilités au niveau du code et améliorer la détection et la réponse des infractions.

Les simulations d’attaques d’équipe rouge sont conçues pour simuler des attaques réalistes sans nuire à nos clients. Les clients clients ne sont jamais la cible d’attaques Red Team, et les tests d’intrusion Red Team permettent de s’assurer que Microsoft Online Services est prêt à prévenir, détecter et répondre aux menaces de sécurité.