Utiliser une stratégie VPN et VPN par application sur les appareils Android Entreprise dans Microsoft Intune

Les réseaux privés virtuels (VPN) permettent aux utilisateurs d’accéder à organization ressources à distance, notamment depuis leur domicile, les hôtels, les cafés, etc. Dans Microsoft Intune, vous pouvez configurer des applications clientes VPN sur des appareils Android Entreprise à l’aide d’une stratégie de configuration d’application. Ensuite, déployez cette stratégie avec sa configuration VPN sur les appareils de votre organization.

Vous pouvez également créer des stratégies VPN utilisées par des applications spécifiques. Cette fonctionnalité est appelée VPN par application. Lorsque l’application est active, elle peut se connecter au VPN et accéder aux ressources via le VPN. Lorsque l’application n’est pas active, le VPN n’est pas utilisé.

Cette fonctionnalité s’applique à :

- Android Entreprise

Il existe deux façons de créer la stratégie de configuration d’application pour votre application cliente VPN :

- Concepteur de configuration

- Données JSON

Cet article explique comment créer une stratégie de configuration d’application VPN et VPN par application à l’aide des deux options.

Remarque

La plupart des paramètres de configuration du client VPN sont similaires. Toutefois, chaque application a ses clés et options uniques. Si vous avez des questions, contactez votre fournisseur VPN.

Avant de commencer

Android ne déclenche pas automatiquement une connexion client VPN lorsqu’une application s’ouvre. La connexion VPN doit être démarrée manuellement. Vous pouvez également utiliser un VPN always on pour démarrer la connexion.

Les clients VPN suivants prennent en charge Intune stratégies de configuration d’application :

- Cisco AnyConnect

- Citrix SSO

- Accès F5

- Palo Alto Networks GlobalProtect

- Pulse Secure

- SonicWall Mobile Connect

Lorsque vous créez la stratégie VPN dans Intune, vous sélectionnez différentes clés à configurer. Ces noms de clé varient selon les applications clientes VPN. Par conséquent, les noms de clé dans votre environnement peuvent être différents des exemples de cet article.

Le concepteur de configuration et les données JSON peuvent utiliser correctement l’authentification basée sur les certificats. Si l’authentification VPN nécessite des certificats clients, créez les profils de certificat avant de créer la stratégie VPN. Les stratégies de configuration d’application VPN utilisent les valeurs des profils de certificat.

Les appareils avec profil professionnel Android Enterprise appartenant à l’utilisateur prennent en charge les certificats SCEP et PKCS. Les appareils Android Enterprise avec profil professionnel entièrement managés, dédiés et appartenant à l’entreprise prennent uniquement en charge les certificats SCEP. Pour plus d’informations, consultez Utiliser des certificats pour l’authentification dans Microsoft Intune.

Vue d’ensemble du VPN par application

Lors de la création et du test d’un VPN par application, le flux de base comprend les étapes suivantes :

- Sélectionnez l’application cliente VPN. Avant de commencer (dans cet article), répertorie les applications prises en charge.

- Obtenez les ID de package d’application des applications qui utiliseront la connexion VPN. Obtenir l’ID du package d’application (dans cet article) vous montre comment procéder.

- Si vous utilisez des certificats pour authentifier la connexion VPN, créez et déployez les profils de certificat avant de déployer la stratégie VPN. Assurez-vous que les profils de certificat sont correctement déployés. Pour plus d’informations, consultez Utiliser des certificats pour l’authentification dans Microsoft Intune.

- Ajoutez l’application cliente VPN à Intune et déployez l’application sur vos utilisateurs et appareils.

- Créez la stratégie de configuration de l’application VPN. Utilisez les ID de package d’application et les informations de certificat dans la stratégie.

- Déployez la nouvelle stratégie VPN.

- Vérifiez que l’application cliente VPN se connecte correctement à votre serveur VPN.

- Lorsque l’application est active, vérifiez que le trafic de votre application passe correctement par le VPN.

Obtenir l’ID du package d’application

Obtenez l’ID de package pour chaque application qui utilisera le VPN. Pour les applications disponibles publiquement, vous pouvez obtenir l’ID du package d’application dans le Google Play Store. L’URL affichée pour chaque application inclut l’ID de package.

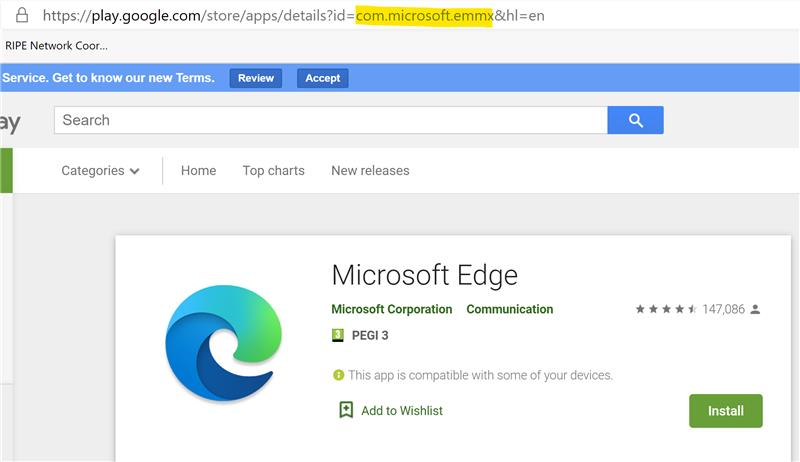

Dans l’exemple suivant, l’ID de package de l’application de navigateur Microsoft Edge est com.microsoft.emmx. L’ID de package fait partie de l’URL :

Pour les applications métier, obtenez l’ID de package auprès du fournisseur ou du développeur d’applications.

Certificats

Cet article part du principe que votre connexion VPN utilise l’authentification basée sur les certificats. Elle suppose également que vous avez correctement déployé tous les certificats de la chaîne nécessaires pour que les clients s’authentifient correctement. En règle générale, cette chaîne de certificats inclut le certificat client, tous les certificats intermédiaires et le certificat racine.

Pour plus d’informations sur les certificats, consultez Utiliser des certificats pour l’authentification dans Microsoft Intune.

Lorsque votre profil de certificat d’authentification client est déployé, il crée un jeton de certificat dans le profil de certificat. Ce jeton est utilisé pour créer la stratégie de configuration d’application VPN.

Si vous n’êtes pas familiarisé avec la création de stratégies de configuration d’application, consultez Ajouter des stratégies de configuration d’application pour les appareils Android Entreprise gérés.

Utiliser le Designer de configuration

Connectez-vous au Centre d’administration Microsoft Intune.

SélectionnezConfiguration des>applications>Créer des>appareils gérés.

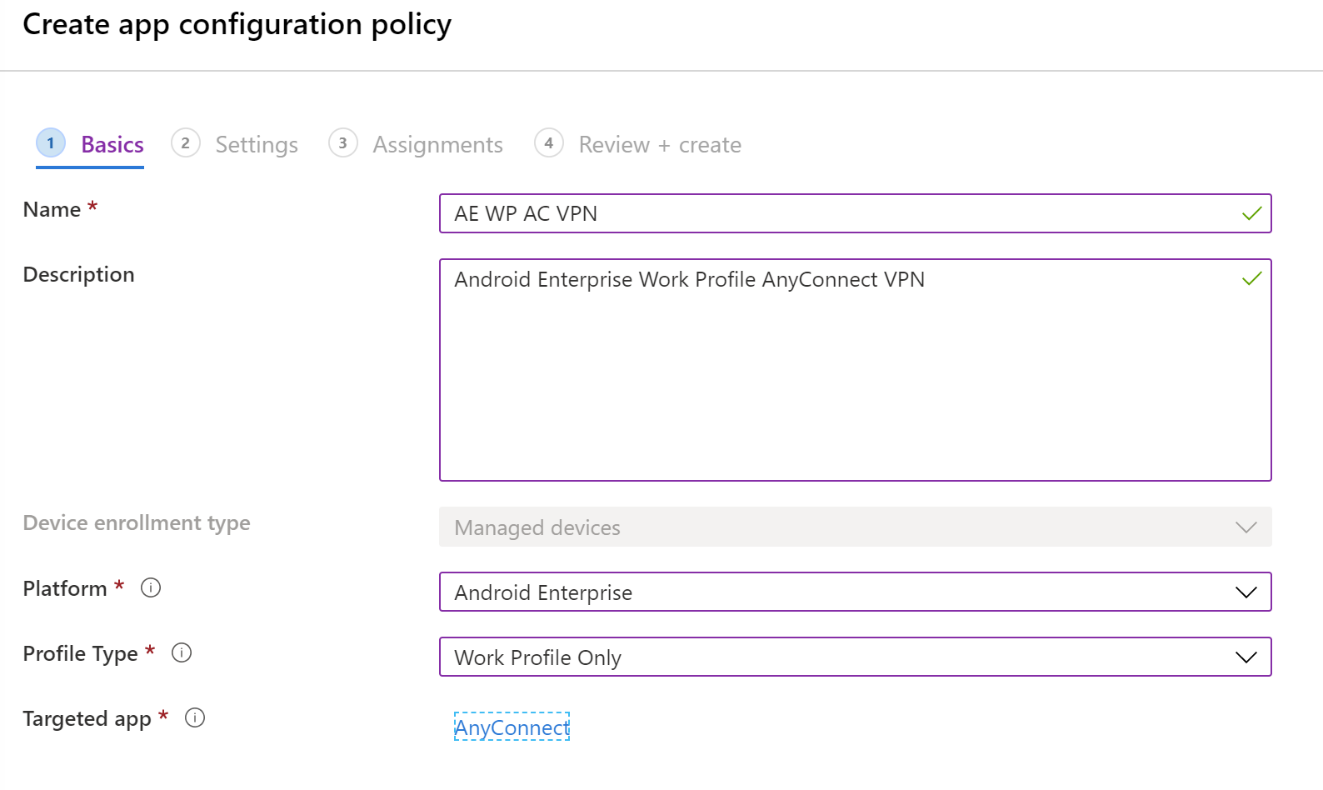

Dans Informations de base, entrez les propriétés suivantes :

Nom : attribuez un nom descriptif à la stratégie. Nommez vos stratégies afin de pouvoir les identifier facilement ultérieurement. Par exemple, un bon nom de stratégie est Stratégie de configuration d’application : Stratégie VPN Cisco AnyConnect pour les appareils avec profil professionnel Android Entreprise.

Description : entrez une description pour la stratégie. Ce paramètre est facultatif, mais recommandé.

Plateforme : sélectionnez Android Entreprise.

Type de profil : Vos options :

- Tous les types de profils : cette option prend en charge l’authentification par nom d’utilisateur et mot de passe. Si vous utilisez l’authentification basée sur les certificats, n’utilisez pas cette option.

- Profil professionnel entièrement managé, dédié et Corporate-Owned uniquement : cette option prend en charge l’authentification basée sur les certificats, ainsi que l’authentification par nom d’utilisateur et mot de passe.

- Profil professionnel appartenant à l’utilisateur uniquement : cette option prend en charge l’authentification basée sur les certificats, ainsi que l’authentification par nom d’utilisateur et mot de passe.

Application ciblée : sélectionnez l’application cliente VPN que vous avez ajoutée précédemment. Dans l’exemple suivant, l’application cliente VPN Cisco AnyConnect est utilisée :

Sélectionnez Suivant.

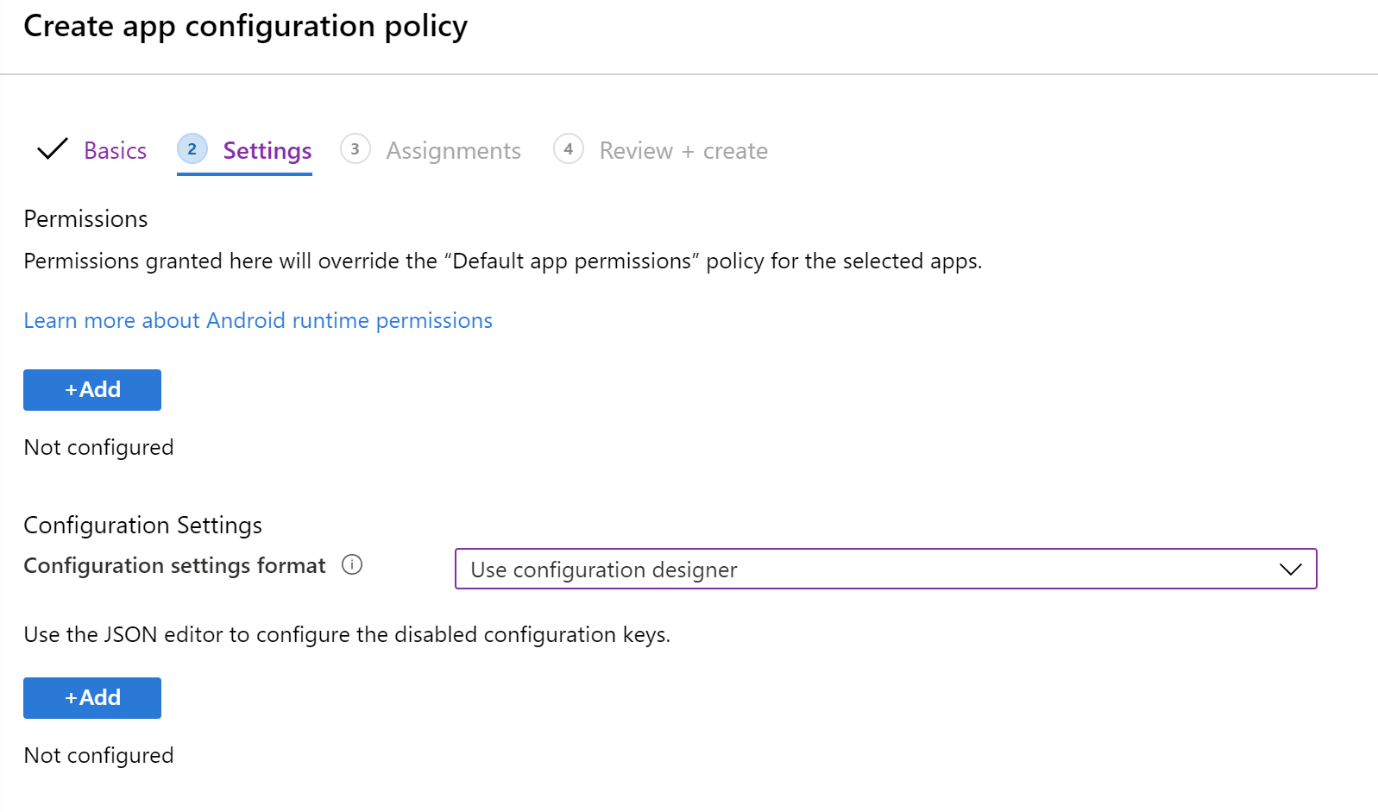

Dans Paramètres, entrez les propriétés suivantes :

Format des paramètres de configuration : sélectionnez Utiliser le Concepteur de configuration :

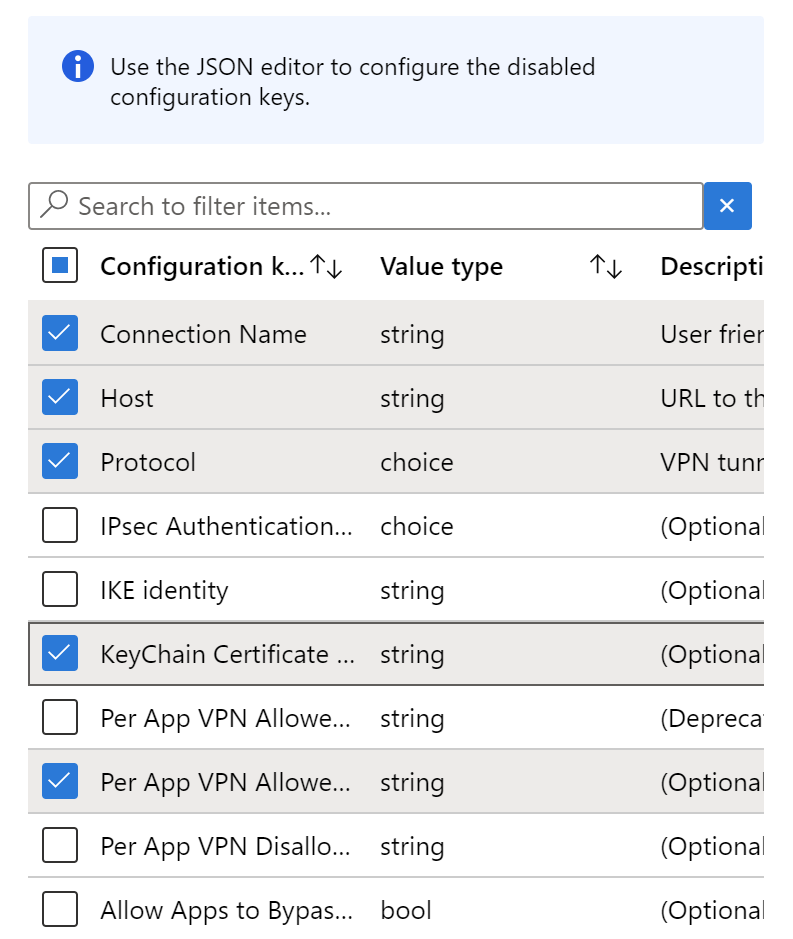

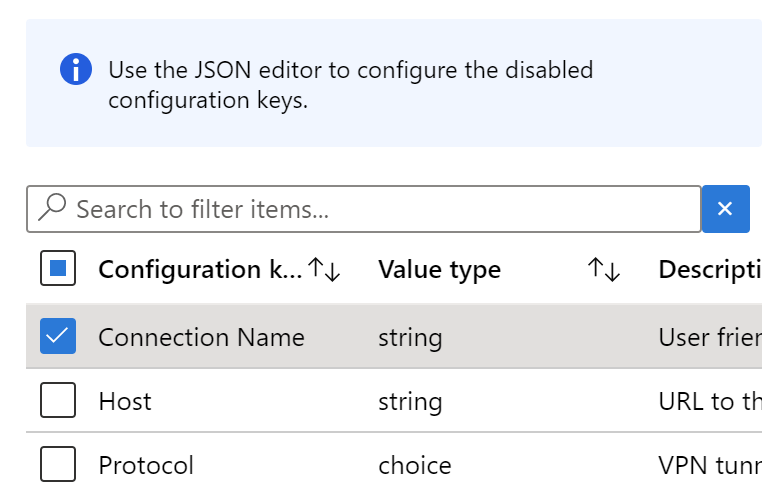

Ajouter : affiche la liste des clés de configuration. Sélectionnez toutes les clés de configuration nécessaires pour votre configuration >OK.

Dans l’exemple suivant, nous avons sélectionné une liste minimale pour le VPN AnyConnect, y compris l’authentification basée sur les certificats et le VPN par application :

Valeur de configuration : entrez les valeurs des clés de configuration que vous avez sélectionnées. N’oubliez pas que les noms de clé varient en fonction de l’application cliente VPN que vous utilisez. Dans les clés sélectionnées dans notre exemple :

Applications autorisées par VPN d’application : entrez le ou les ID de package d’application que vous avez collectés précédemment. Par exemple :

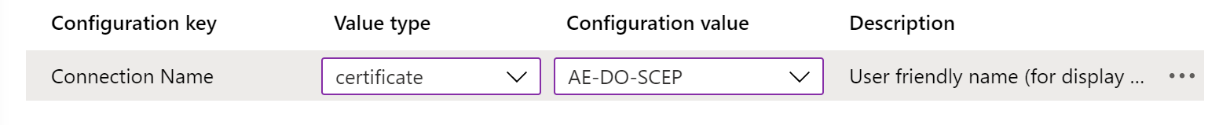

Alias de certificat de trousseau (facultatif) : remplacez le type Valeur de chaîne par certificat. Sélectionnez le profil de certificat client à utiliser avec l’authentification VPN. Par exemple :

Protocole : sélectionnez le protocole de tunnel SSL ou IPsec du VPN.

Nom de la connexion : entrez un nom convivial pour la connexion VPN. Les utilisateurs voient ce nom de connexion sur leurs appareils. Par exemple, entrez

ContosoVPN.Hôte : entrez l’URL du nom d’hôte du routeur principal. Par exemple, entrez

vpn.contoso.com.

Sélectionnez Suivant.

Dans Affectations, sélectionnez les groupes à affecter à la stratégie de configuration d’application VPN.

Sélectionnez Suivant.

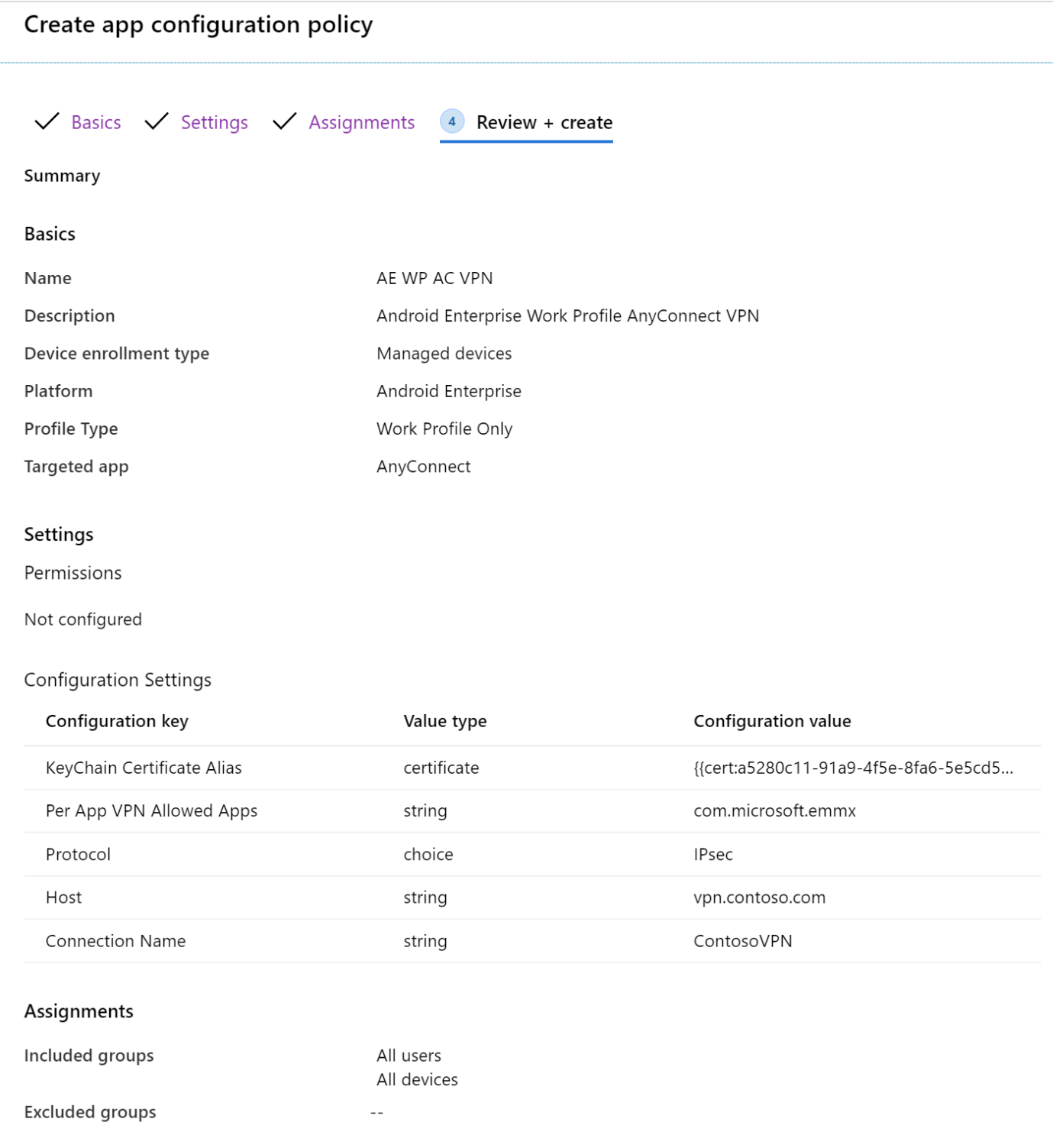

Dans Vérifier + créer, passez en revue vos paramètres. Lorsque vous sélectionnez Créer, vos modifications sont enregistrées et la stratégie est déployée sur vos groupes. La stratégie est également affichée dans la liste des stratégies de configuration d’application.

Utiliser JSON

Utilisez cette option si vous n’avez pas ou si vous ne connaissez pas tous les paramètres VPN requis utilisés dans le Concepteur de configuration. Si vous avez besoin d’aide, consultez votre fournisseur VPN.

Obtenir le jeton de certificat

Dans ces étapes, créez une stratégie temporaire. La stratégie n’est pas enregistrée. L’intention est de copier le jeton de certificat. Vous utiliserez ce jeton lors de la création de la stratégie VPN à l’aide de JSON (section suivante).

Dans le centre d’administration Microsoft Intune, sélectionnez Configuration des applications>** >Ajouter des>appareils gérés.

Dans Informations de base, entrez les propriétés suivantes :

- Nom : entrez n’importe quel nom. Cette stratégie est temporaire et ne sera pas enregistrée.

- Plateforme : sélectionnez Android Entreprise.

- Type de profil : sélectionnez Profil professionnel appartenant à l’utilisateur uniquement.

- Application ciblée : sélectionnez l’application cliente VPN que vous avez ajoutée précédemment.

Sélectionnez Suivant.

Dans Paramètres, entrez les propriétés suivantes :

Format des paramètres de configuration : sélectionnez Utiliser le concepteur de configuration.

Ajouter : affiche la liste des clés de configuration. Sélectionnez n’importe quelle clé avec un type valeur de chaîne. Sélectionnez OK.

Remplacez le type Valeur de chaîne par certificat. Cette étape vous permet de sélectionner le profil de certificat client approprié qui authentifie le VPN :

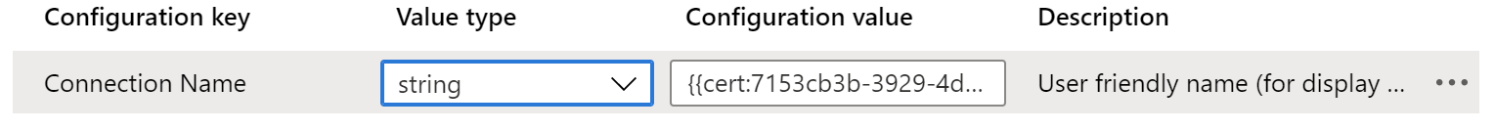

Remplacez immédiatement le type de valeur par chaîne. La valeur Configuration devient un jeton

{{cert:GUID}}:

Copiez et collez ce jeton de certificat dans un autre fichier, tel qu’un éditeur de texte.

Ignorez cette stratégie. Ne l’enregistrez pas. Le seul objectif est de copier et coller le jeton de certificat.

Créer la stratégie VPN à l’aide de JSON

Dans le centre d’administration Microsoft Intune, sélectionnezConfiguration des>applications>Créer des>appareils gérés.

Dans Informations de base, entrez les propriétés suivantes :

- Nom : attribuez un nom descriptif à la stratégie. Nommez vos stratégies afin de pouvoir les identifier facilement ultérieurement. Par exemple, un bon nom de stratégie est Stratégie de configuration d’application : Stratégie VPN Cisco AnyConnect JSON pour les appareils avec profil professionnel Android Entreprise dans toute l’entreprise.

- Description : entrez une description pour la stratégie. Ce paramètre est facultatif, mais recommandé.

- Plateforme : sélectionnez Android Entreprise.

-

Type de profil : Vos options :

- Tous les types de profils : cette option prend en charge l’authentification par nom d’utilisateur et mot de passe. Si vous utilisez l’authentification basée sur les certificats, n’utilisez pas cette option.

- Profil professionnel entièrement managé, dédié et Corporate-Owned uniquement : cette option prend en charge l’authentification basée sur les certificats, ainsi que l’authentification par nom d’utilisateur et mot de passe.

- Profil professionnel appartenant à l’utilisateur uniquement : cette option prend en charge l’authentification basée sur les certificats, ainsi que l’authentification par nom d’utilisateur et mot de passe.

- Application ciblée : sélectionnez l’application cliente VPN que vous avez ajoutée précédemment.

Sélectionnez Suivant.

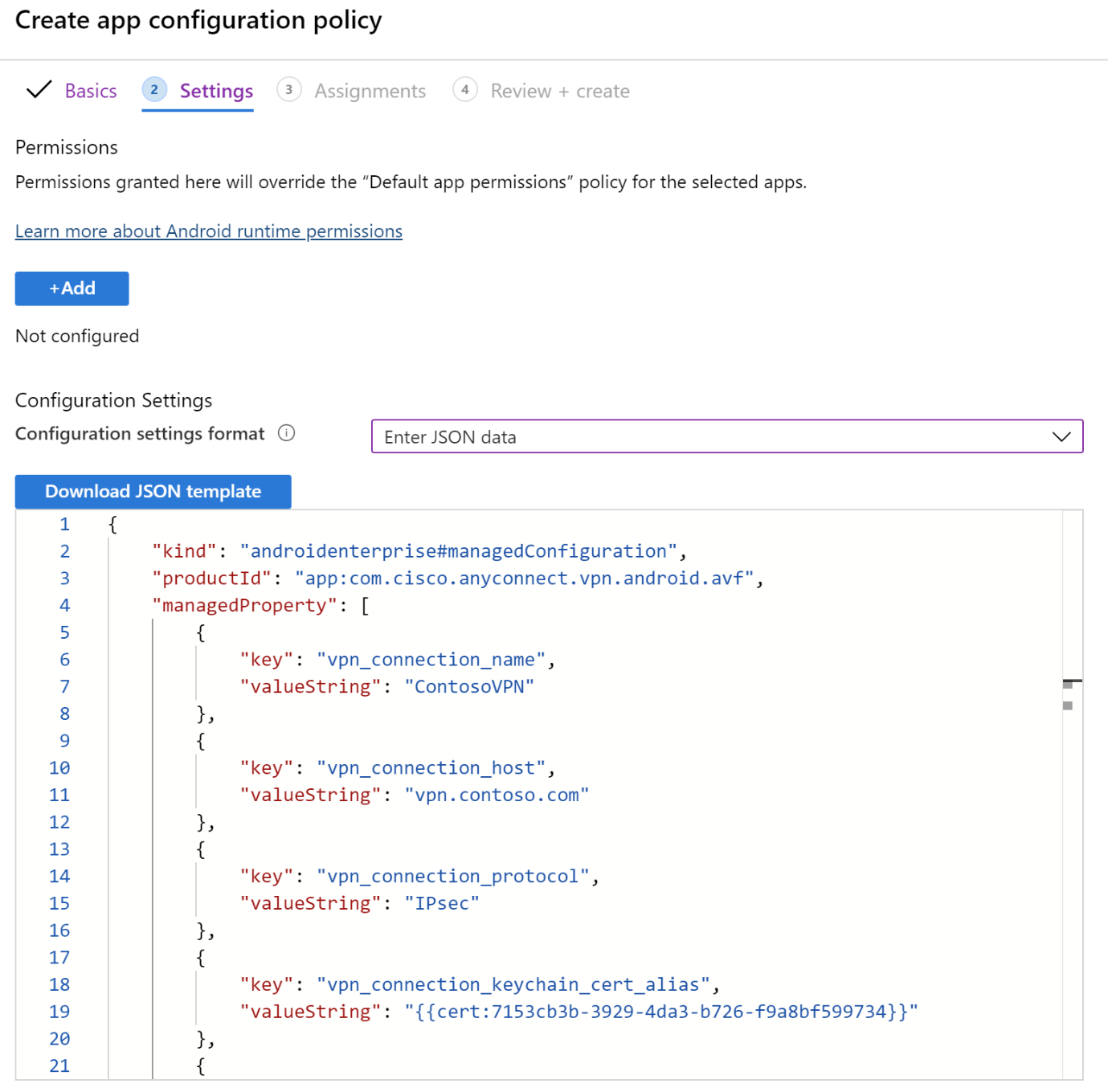

Dans Paramètres, entrez les propriétés suivantes :

- Format des paramètres de configuration : sélectionnez Entrer des données JSON. Vous pouvez modifier le json directement.

- Télécharger le modèle JSON : utilisez cette option pour télécharger et mettre à jour le modèle dans n’importe quel éditeur externe. Soyez prudent avec les éditeurs de texte qui utilisent des guillemets intelligents, car ils peuvent créer un code JSON non valide.

Après avoir entré les valeurs nécessaires pour votre configuration, supprimez tous les paramètres qui ont

"STRING_VALUE"ouSTRING_VALUE.

Sélectionnez Suivant.

Dans Affectations, sélectionnez les groupes à affecter à la stratégie de configuration d’application VPN.

Sélectionnez Suivant.

Dans Vérifier + créer, passez en revue vos paramètres. Lorsque vous sélectionnez Créer, vos modifications sont enregistrées et la stratégie est déployée sur vos groupes. La stratégie est également affichée dans la liste des stratégies de configuration d’application.

Exemple JSON pour le VPN d’accès F5

{

"kind": "androidenterprise#managedConfiguration",

"productId": "app:com.f5.edge.client_ics",

"managedProperty": [

{

"key": "disallowUserConfig",

"valueBool": false

},

{

"key": "vpnConfigurations",

"valueBundleArray": [

{

"managedProperty": [

{

"key": "name",

"valueString": "MyCorpVPN"

},

{

"key": "server",

"valueString": "vpn.contoso.com"

},

{

"key": "weblogonMode",

"valueBool": false

},

{

"key": "fipsMode",

"valueBool": false

},

{

"key": "clientCertKeychainAlias",

"valueString": "{{cert:77333880-14e9-0aa0-9b2c-a1bc6b913829}}"

},

{

"key": "allowedApps",

"valueString": "com.microsoft.emmx"

},

{

"key": "mdmAssignedId",

"valueString": ""

},

{

"key": "mdmInstanceId",

"valueString": ""

},

{

"key": "mdmDeviceUniqueId",

"valueString": ""

},

{

"key": "mdmDeviceWifiMacAddress",

"valueString": ""

},

{

"key": "mdmDeviceSerialNumber",

"valueString": ""

},

{

"key": "allowBypass",

"valueBool": false

}

]

}

]

}

]

}

Informations supplémentaires

- Ajouter des stratégies de configuration d'application pour les appareils Android Entreprise gérés

- Paramètres de l’appareil Android Entreprise pour configurer le VPN dans Intune