Utiliser Microsoft Intune pour corriger les vulnérabilités identifiées par Microsoft Defender pour point de terminaison

Lorsque vous intégrez Microsoft Defender pour point de terminaison à Microsoft Intune, vous pouvez tirer parti de la gestion des menaces et des vulnérabilités de Defender pour point de terminaison à l’aide des tâches de sécurité Intune. Les tâches de sécurité dans Intune aident les administrateurs Intune à comprendre et à corriger les nombreuses faiblesses des appareils identifiées par la fonctionnalité de gestion des vulnérabilités de Microsoft Defender pour point de terminaison. Cette intégration apporte une approche basée sur les risques pour la découverte et la hiérarchisation des vulnérabilités et peut aider à améliorer le temps de réponse de correction dans votre environnement.

La Gestion des menaces et des vulnérabilités fait partie de Microsoft Defender pour point de terminaison.

Fonctionnement de l’intégration

Après avoir connecté Intune à Microsoft Defender pour point de terminaison, Defender pour point de terminaison reçoit les détails des menaces et des vulnérabilités des appareils que vous gérez avec Intune. Ces détails deviennent visibles par les administrateurs de sécurité à partir de la console du Centre de sécurité Microsoft Defender.

Dans la console du Centre de sécurité Microsoft Defender, les administrateurs de sécurité peuvent examiner et agir sur les vulnérabilités des points de terminaison en effectuant quelques actions simples qui créent des tâches de sécurité pour Microsoft Intune. Les tâches de sécurité apparaissent immédiatement dans le Centre d’administration Microsoft Intune, où elles sont visibles par les administrateurs Intune qui peuvent ensuite utiliser les détails pour agir et corriger les problèmes.

- Les vulnérabilités sont basées sur les menaces ou les problèmes évalués par Microsoft Defender pour point de terminaison lorsqu’il analyse et évalue un appareil.

- Toutes les vulnérabilités et les problèmes identifiés par Defender pour point de terminaison ne prennent pas en charge la correction via Intune. Ces problèmes n’entraînent pas la création d’une tâche de sécurité pour Intune.

Les tâches de sécurité identifient :

- Type de vulnérabilité

- Priority

- Statut

- Étapes à suivre pour corriger la vulnérabilité

Dans le Centre d’administration, un administrateur Intune peut examiner, puis choisir d’accepter ou de rejeter la tâche. Une fois qu’un administrateur accepte une tâche dans Intune, il peut utiliser Intune pour corriger la vulnérabilité, guidé par les détails fournis dans la tâche.

Une fois la correction réussie, l’administrateur Intune définit la tâche de sécurité sur Terminer la tâche. Cet état s’affiche dans Intune et est renvoyé à Defender pour point de terminaison, où les administrateurs de la sécurité peuvent confirmer l’état révisé de la vulnérabilité.

À propos des tâches de sécurité :

Chaque tâche de sécurité a un type de correction :

Application – Une application a été identifiée comme présentant une vulnérabilité ou un problème que vous pouvez atténuer avec Intune. Par exemple, Microsoft Defender pour point de terminaison identifie une vulnérabilité dans une application nommée Contoso Media Player v4. Un administrateur crée une tâche de sécurité pour mettre à jour cette application. Contoso Media Player est une application non gérée qui a été déployée avec Intune. Il existe peut-être une mise à jour de sécurité ou une version plus récente de l’application capable de résoudre le problème.

Configuration : Les vulnérabilités ou les risques présents dans votre environnement peuvent être atténués par le biais des stratégies de sécurité appliquées aux points de terminaison Intune. Par exemple, Microsoft Defender pour point de terminaison détecte que des appareils ne sont pas protégés contre les applications potentiellement indésirables. Un administrateur crée une tâche de sécurité pour ce problème, qui identifie une atténuation de la configuration du paramètre Action à entreprendre sur les applications potentiellement indésirables dans le cadre du profil antivirus Microsoft Defender pour la stratégie antivirus.

Lorsqu’un problème de configuration n’a pas de correction plausible qu’Intune peut fournir, Microsoft Defender pour point de terminaison ne crée pas de tâche de sécurité pour celui-ci.

Actions de correction :

Les actions de correction courantes sont les suivantes :

- Bloquer l’exécution d’une application.

- Déployer une mise à jour du système d’exploitation pour atténuer la vulnérabilité.

- Déployer une stratégie de sécurité de point de terminaison pour atténuer la vulnérabilité.

- Modifier une valeur de Registre.

- Désactiver ou Activer une configuration pour affecter la vulnérabilité.

- Exiger une attention avertit l’administrateur de la menace lorsqu’il n’existe aucune recommandation appropriée à fournir.

Exemple de flux de travail :

L’exemple suivant illustre le flux de travail de découverte d’une vulnérabilité d’application à corriger. Ce même workflow général s’applique aux problèmes de configuration :

Lors d’une analyse, Microsoft Defender pour point de terminaison identifie une vulnérabilité dans une application nommée Contoso Media Player v4. Un administrateur crée une tâche de sécurité pour mettre à jour cette application. Le lecteur Contoso Media est une application non managée qui n’a pas été déployée avec Intune.

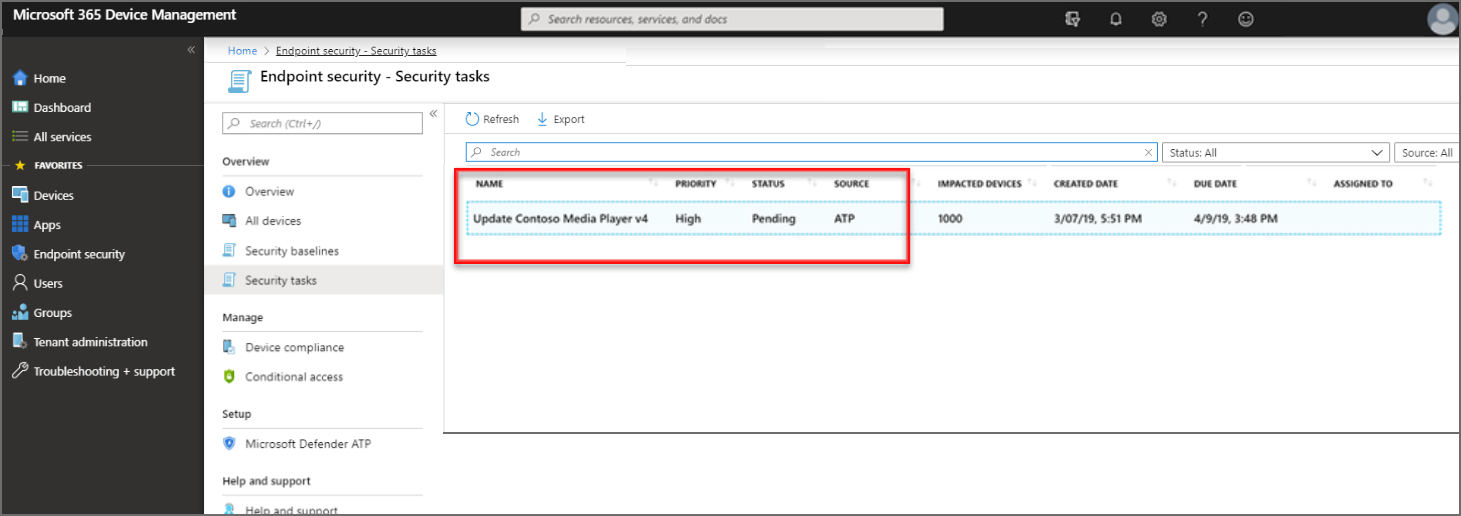

Cette tâche de sécurité s’affiche dans le Centre d’administration Microsoft Intune avec l’état En attente :

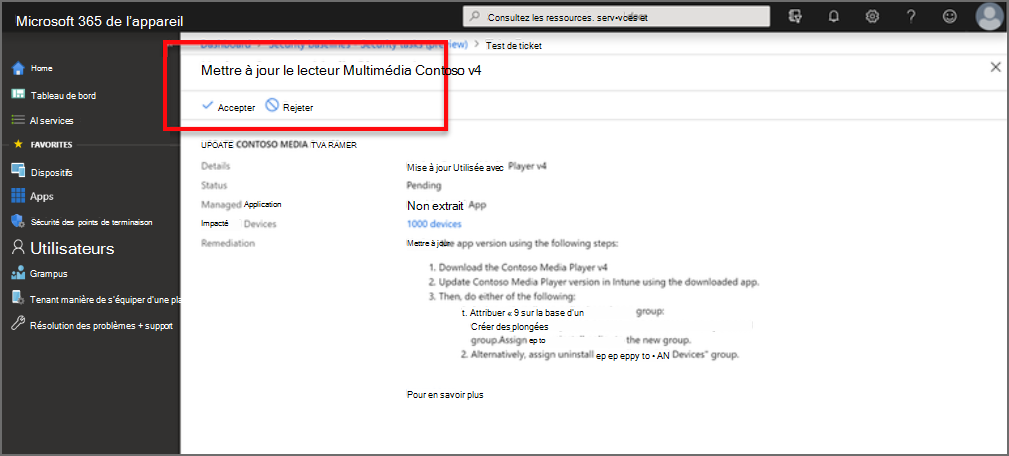

L’administrateur Intune sélectionne la tâche de sécurité pour en afficher les détails. L’administrateur sélectionne ensuite Accepter, ce qui met à jour l’état dans Intune et dans Defender pour point de terminaison sur Accepté.

L’administrateur corrige alors la tâche selon les instructions fournies. Les conseils varient en fonction du type de correction nécessaire. Lorsqu’ils sont disponibles, les conseils de correction incluent des liens ouvrant les volets pertinents pour les configurations dans Intune.

Étant donné que le lecteur multimédia dans cet exemple n’est pas une application managée, Intune peut fournir uniquement des instructions sous forme de texte. Pour une application gérée, Intune peut fournir des instructions pour télécharger une version mise à jour et fournir un lien pour ouvrir le déploiement de l’application afin que les fichiers mis à jour puissent être ajoutés au déploiement.

Une fois la correction terminée, l’administrateur Intune ouvre la tâche de sécurité et sélectionne Terminer la tâche. L’état de correction est mis à jour dans Intune et dans Defender pour point de terminaison, où les administrateurs de la sécurité confirment l’état révisé de la vulnérabilité.

Configuration requise

Abonnements :

- Microsoft Intune Plan 1

- Microsoft Defender pour point de terminaison (Inscrivez-vous pour bénéficier d’un essai gratuit.)

Configurations Intune pour Defender pour point de terminaison :

Configurez une connexion de service à service avec Microsoft Defender pour endpoint.

Déployez une stratégie de configuration d’appareil avec un type de profil Microsoft Defender pour point de terminaison (appareils de bureau exécutant Windows 10 ou version ultérieure) sur les appareils qui utilisent Microsoft Defender pour point de terminaison pour évaluer les risques.

Pour savoir comment configurer Intune de sorte qu’il fonctionne avec Defender pour point de terminaison, consultez Appliquer la conformité pour Microsoft Defender pour point de terminaison avec l’accès conditionnel dans Intune.

Travailler avec des tâches de sécurité

Avant de pouvoir travailler avec des tâches de sécurité, elles doivent être créées à partir du Centre de sécurité Defender. Pour plus d'informations sur l'utilisation du Centre de sécurité Microsoft Defender pour créer des tâches de sécurité, voir Remédier aux vulnérabilités avec la Gestion des menaces et des vulnérabilités dans la documentation de Defender pour point de terminaison.

Pour gérer les tâches de sécurité :

Connectez-vous au Centre d’administration Microsoft Intune.

Sélectionnez Sécurité des points de terminaison>Tâches de sécurité.

Sélectionnez une tâche dans la liste pour ouvrir une fenêtre de ressources qui affiche plus de détails pour cette tâche de sécurité.

Lorsque vous affichez la fenêtre de ressource de la tâche de sécurité, vous pouvez sélectionner des liens supplémentaires :

- APPLICATIONS GÉRÉES : afficher l’application vulnérable. Lorsque la vulnérabilité s’applique à plusieurs applications, Intune affiche une liste filtrée d’applications.

- APPAREILS : afficher une liste des Appareils vulnérables à partir de laquelle vous pouvez accéder via un lien à une entrée contenant plus de détails sur la vulnérabilité de ces appareils.

- DEMANDEUR : utiliser le lien suivant pour envoyer du courrier à l’administrateur qui a envoyé cette tâche de sécurité.

- NOTES : lire des messages personnalisés envoyés par le demandeur lors de l’ouverture de la tâche de sécurité.

Sélectionnez Accepter ou Rejeter pour envoyer à Defender pour point de terminaison une notification relative à votre action planifiée. Lorsque vous acceptez ou rejetez une tâche, vous pouvez soumettre des notes qui sont transmises à Defender pour point de terminaison.

Après avoir accepté une tâche, rouvrez la tâche de sécurité (si elle est fermée), puis suivez les détails de CORRECTION pour corriger la vulnérabilité. Les instructions fournies par Defender pour point de terminaison dans les détails de la tâche de sécurité varient en fonction de la vulnérabilité concernée.

Lorsqu’il est possible de le faire, les instructions de correction incluent des liens qui ouvrent les objets de configuration appropriés dans le Centre d’administration Microsoft Intune.

Une fois les étapes de correction terminées, ouvrez la tâche de sécurité et sélectionnez Terminer la tâche. Cette action met à jour l’état de la tâche de sécurité dans Intune et dans Defender pour point de terminaison.

Une fois la correction réussie, le score d’exposition aux risques dans Defender pour le point de terminaison peut diminuer, en fonction des nouvelles informations provenant des appareils corrigés.

Étapes suivantes

Découvrez plus en détail Intune et Microsoft Defender pour point de terminaison.

Révision Mobile Threat Defense d’Intune.

Examinez le Tableau de bord de la Gestion des menaces et des vulnérabilités de Microsoft Defender pour point de terminaison.